Beveilig je smartphone: tips voor Android en iPhone

Terwijl de meesten van ons weten waar ze op moeten letten als het gaat om de veiligheid van pc's en laptops — antivirusprogramma's installeren en regelmatige systeemscans instellen — krijgen onze mobiele telefoons meestal minder aandacht op dit gebied. Maar nu we meer dan ooit tevoren afhankelijk zijn van onze telefoon, is mobiele veiligheid cruciaal geworden voor het beschermen van onze privacy. Beveilig je smartphone met onze gids vol tips, tricks en best practices voor mobiele beveiliging. Lees verder om je telefoon te beschermen tegen de meest vastberaden hackers.

Deel 1: Beveilig je smartphone met deze essentiële tips

Deel 2: De veiligheidsrisico's van mobiele wifi-netwerken

Deel 3: Hoe bescherm je je mobiele apps en voorkom je diefstal van je data

Deel 4: Hoe het opladen van je telefoon hem aan gevaren blootstelt

Deel 5: De verborgen gevaren van je simkaart en sms-jes

Deel 6: Waarom het cruciaal is om je apparaat te vergrendelen

Deel 7: Visualisatie van de complete mobiele beveiligingsgids

Deel 1: beveilig je smartphone met deze essentiële tips

De hedendaagse iPhones, iPads en Android-apparaten zijn zo krachtig en geavanceerd dat je daarmee eigenlijk altijd een mini-pc direct beschikbaar hebt. Dat heeft wel meer verbinding, productiviteit en sociaal netwerken mogelijk gemaakt, maar het betekent ook dat we een enorme schat aan gegevens op zak hebben, en die is kwetsbaar voor hackers en andere beveiligingsrisico's.

Telefoons en tablets staan bloot aan onbeveiligde wifi-netwerken en zijn altijd verbonden met een antenne ergens in de buurt. Ze kunnen ook fysiek gestolen worden. Juist daarom is het zo belangrijk om je te houden aan de best practices op het gebied van mobiele beveiliging. Hier zie je welke wij aanbevelen.

Activeer schermbeveiliging

Aangezien je mobiele apparaat al je privé-gesprekken, contacten, creditcardgegevens en e-mails bevat, is het een goed idee om het zo ondoordringbaar mogelijk te maken.

De eerste veiligheidslaag is in het algemeen schermbeveiliging. Schermbeveiliging moet een wachtwoord of een patroon hebben om als veiligheidsmaatregel te kunnen tellen. Het moet ook automatisch worden ingeschakeld na een periode van inactiviteit. De standaardinstelling bij de meeste telefoons is 30 seconden, maar je kunt de tijd aanpassen zoals je het zelf prettig vindt.

We raden je aan om de kortst mogelijke tijd in te stellen om je schermbeveiliging in te laten schakelen, en zo de kans zo klein mogelijk te maken dat de inhoud van je telefoon toegankelijk is als je bijvoorbeeld even van je bureau wegloopt.

Beveilig je smartphone door deze altijd handmatig te vergrendelen als je hem weglegt of als er een verdacht persoon aankomt.

Veel apparaten hebben ook vingerafdruklezers en gezichtsherkenning. Wees wel voorzichtig met biometrie als veiligheidsoptie. Het is wel makkelijker dan een wachtwoord, maar met de juiste apparatuur kan het wel voor de gek worden gehouden. En als je vingerafdruk gestolen wordt, kun je er niet meer bij om het te veranderen.

Versleutel je data

Openbare wifi-netwerken hebben mogelijk geen encryptie en verzamelen misschien je privé-informatie om er geld aan te verdienen. Navigeer naar websites liever met je bladwijzers dan met hyperlinks, zorg dat de verbinding is beschermd door TLS (te zien aan het hangslotje in je browservenster) en gebruik Tor of een VPN.

Let op welke apps bij je informatie kunnen

Beveilig je smartphone door apps te gebruiken met een goede reputatie en controleer regelmatig hun toestemmingen om zeker te weten dat ze alleen toegang hebben tot de data waarvan jij het wilt.

Maak er een regel van om alleen apps van betrouwbare bronnen te downloaden, zoals Google Play, F-Droid of de iOS App Store. Op Android-telefoons kun je ook apps van derden zetten met behulp van SDK-kits, maar wij raden je dringend aan om daar heel voorzichtig mee te zijn. Zulke apps van derden zijn niet door Google gecontroleerd. Check altijd of het applicatiebestand afkomstig is van een betrouwbare bron en of er niet mee is geknoeid.

Tegelijkertijd moet je er ook op letten dat je goed kijkt naar de toestemmingen voor elke app die je downloadt. Een antivirus-app bijvoorbeeld heeft geen toegang nodig tot je foto's of je microfoon. Als je denkt dat je in het verleden niet zoveel aandacht hebt besteed aan app-toestemmingen, ga dan even terug naar je app-instellingen en doe grondig onderzoek.

Het is ook de moeite waard om af en toe grote schoonmaak te houden onder je apps. Onze telefoons slibben doorgaans vol, omdat we de neiging hebben om apps te downloaden die we maar zelden gebruiken. We adviseren je om ze te verwijderen als je ze al een tijd niet gebruikt hebt.

Beveilig je smartphone tegen malware

Malware, oftewel kwaadwillende software die eropuit is om je informatie te beschadigen of te stelen voor persoonlijk of politiek gewin, heeft altijd al deel uitgemaakt van het internet. Mobiele malware wordt vaak vermomd als kloon van populaire, vertrouwde apps. Ze kunnen inloginformatie van accounts stelen, zonder toestemming andere apps installeren of andere ongewenste acties uitvoeren.

Er verschijnen elke dag wel 230.000 nieuwe malware-versies, het is dus onmogelijk om een allesomvattende lijst te maken van alle soorten malware.

Kijk goed uit welke apps je installeert, en wie er toegang heeft tot je telefoon. Als je twijfelt, kun je de fabrieksinstellingen terugzetten om het besturingssysteem van je telefoon weer in de originele toestand te herstellen.

Kijk in ieder geval uit voor apps die niet heel veel beoordelingen hebben in de App Store of Play Store. Dat kan een indicatie zijn dat ze nog maar pas zijn geüpload en niet dezelfde veiligheidsfuncties hebben als goed ingeburgerde apps. Je kunt ook naar de officiële website gaan van de ontwikkelaars van de app die je zoekt, en van daaruit de links volgen.

Laat bluetooth niet aanstaan

Bluetooth is een aanvalsmogelijkheid voor telefoons en tablets die vaak over het hoofd wordt gezien. Het is een mogelijk veiligheidsgevaar omdat het verbindingen op afstand met je telefoon mogelijk maakt. Het kan ook mogelijk maken dat anderen je volgen als je bijvoorbeeld op pad bent in een winkelcentrum of kantoor. Zet bluetooth alleen aan als je het nodig hebt. Dat helpt ook om je accu te sparen!

Ga je apparaat niet rooten of jailbreaken

Het rooten of jailbreaken van je telefoon verwijdert de standaard veiligheidsfuncties, en dat kan ervoor zorgen dat apps toegang krijgen tot privégegevens zoals de informatie van je simkaart en met welke antennes je verbindt.

Het kan best verleidelijk zijn om je telefoon te rooten om toegang te krijgen tot apps buiten de officële winkels om, en met je telefoon te rommelen zoals een ontwikkelaar dat doet, maar we raden dit niet aan voor doorsnee-gebruikers. Als je om welke reden dan ook een apparaat moet rooten, zorg er dan voor dat je op dat apparaat geen persoonlijke informatie bewaart.

Beveilig je smartphone met antivirus-software

Op ieder modern digitaal apparaat moet je antivirus-software installeren. Beveilig je smartphone door je telefoon altijd bij te werken met de nieuwste updates om bugs te repareren, je te beschermen tegen zero-day-aanvallen en je privé-informatie te beschermen. We zijn er zelfs van overtuigd dat je je apparaten zo moet instellen dat ze automatisch updaten, zodat je apps altijd gerepareerd zijn en je systemen draaien zoals het hoort.

Wees voorzichtig met automatische backups

Op de meeste telefoons staat al een backupfunctie; die is van de fabriek of van een externe aanbieder. Dat is wel makkelijk maar kan je ook kwetsbaar maken voor extra privacy- en veiligheidskwesties.

Beveilig je smartphone door zorgvuldig te kiezen wat je wel en niet wilt backuppen. Bepaalde informatie, zoals privé-berichten, gegevens van apps, en posts op sociale media staan misschien al in de cloud en hoeven niet appart gebackupt te worden. Als je versleutelde berichten backupt, besef dan dat ze in je automatische backup niet meer versleuteld zijn, Dat kan jouw veiligheid of die van je contacten in gevaar brengen.

Offline backups, bijvoorbeeld met gebruik van je eigen computer of software als iTunes, kunnen wel versleuteld worden. Zorg ervoor dat je een geschikt versleutelingswachtwoord gebruikt. Alleen als je er zeker van bent dat de backup correct versleuteld is, kun je hem uploaden voor opslag in de cloud.

En zoals het gezegde luidt: voorkomen is beter dan genezen.

Een beetje regelmatig onderhoud kan je behoeden voor de zeer reële dreiging van dataverlies of diefstal. Dingen die je beslist niet wilt!

Deel 2: beveilig je smartphone op mobiele wifi-netwerken

Openbare wifi is best goed, maar het is verre van veilig en zelden privé. Als je begrijpt welke informatie je deelt met wie, helpt dat je om je wifi efficiënter te gebruiken, je risico op cyberaanvallen te verminderen, en je apparaat in te stellen zoals jij het graag wilt.

MAC-adressen kunnen worden gebruikt om je apparaat te identificeren

Altijd als je verbindt met een wifi-hotspot geeft je telefoon zijn MAC-adres (media access control). Zulke adressen maken deel uit van elke netwerkinterface, die maken het mogelijk om je te identificeren als terugkerende gast, zelfs als het op verschillende netwerken is.

Vanaf iOS 8 geven Apple-apparaten een vals, willekeurig MAC-adres, en dat maakt het volgen van gebruikers al moeilijker. Maar dit identificeert jouw apparaat nog steeds als iOS-apparaat, en deze tactiek wordt alleen toegepast bij het zoeken naar een nieuw netwerk. Als je verbindt met je eigen netwerk wordt nog steeds je eigen MAC-adres verstuurd.

Het besturingssysteem TAILS kent standaard willekeurige MAC-adressen toe. Dit soort software maakt het mogelijk om herhaaldelijk met meerdere wifi-hotspots te verbinden zonder gevolgd te worden.

Je kunt MAC-adressen ook gebruiken om de veiligheid van de wifi van je huis of kantoor te verhogen. Eerst moet je aan de hand van hun MAC-adres de apparaten identificeren die je op je netwerk toestaat, en die dan op de witte lijst plaatsen; in feite blokkeer je zo alle onbekende apparaten om op je netwerk te komen.

Beveilig je smartphone en waarborg je privacy ook door de naam van je telefoon te veranderen in het instellingenmenu. De reden hiervoor is dat je apparaat waarschijnlijk zijn naam verstuurt naar het wifi-toegangspunt waarmee het is verbonden. Standaard is dit ofwel een beschrijving van de telefoon, ofwel de naam die je hebt ingevoerd toen je de telefoon instelde, of een combinatie van de twee, zoals "Patricia's Phone".

Wifi-routers kunnen je gegevens lezen

Als je verbonden bent met een wifi-netwerk, is het belangrijk om je ervan bewust te zijn dat de router alle gegevens kan lezen die erdoorheen gaan. Dit bevat altijd het IP-adres van de bestemming waar al je verkeer naartoe gaat; zo kan de systemadministrator goed zien welke diensten elk apparaat gebruikt, en welke websites iedereen op het netwerk bezoekt.

Bij niet-versleutelde verbindingen (die geen hangslotpictogram in de adresbalk hebben) kan de netwerkoperator alles zien wat jij op die website ziet en alle informatie die jij erheen stuurt, of je nu plaatjes uploadt of formulieren invult.

Dat wil ook zeggen: e-mails, chats, wachtwoorden en andere privé-informatie. Het is belangrijk om altijd te controleren op Transport Layer Security (TLS) en nooit gevoelige informatie te versturen via een niet-versleutelde verbinding.

Door een VPN of Tor te gebruiken elimineer je de mogelijkheid voor de netwerkprovider om de inhoud van je verkeer (welke websites je bezoekt of welke apps je gebruikt) te zien, maar ze kunnen nog steeds een inschatting maken van de hoeveelheid data die je hebt gebruikt.

Beveilig je smartphone met een VPN, die is het krachtigst, want die versleutelt al het verkeer dat van en naar je apparaat gaat, inclusief apps van derden. Tor versleutelt alleen het verkeer van je browser.

Onversleutelde wifi-netwerken tonen je verkeer aan iedereen

Wifi-netwerken gebruiken verschillende protocollen om verkeer van en naar je apparaten te versleutelen. Helaas zijn ze niet allemaal veilig, en vele gebruiken helemaal geen encryptie.

Weet je bijvoorbeeld nog van die tijd dat je met een wifi-toegangspunt kon verbinden zonder wachtwoord? Dat kan je misschien minder tijd hebben gekost, maar de keerzijde is wel dat zulke toegangspunten helemaal niet versleuteld zijn.

Dat betekent dat je online activiteiten kunnen worden onderschept door kwaadwillende entiteiten met man-in-the-middle-aanvallen en andere strategieën. Onbeveiligde netwerken zijn het grootste veiligheidsrisico dat je kunt lopen in een openbare wifi-omgeving, want ze stellen je niet alleen bloot aan aanvallen van de router zelf maar ook van apparaten in de buurt. Wifi-netwerken die een inlogscherm tonen nadat je met de router hebt verbonden zijn net zo gevaarlijk.

Dat gevaar geldt zeker bij openbare en gratis wifi-toegangspunten, zoals parken, luchthavens en café's. Beveilig je smartphone door een wachtwoord en een veilig protocol te kiezen, bij voorkeur WPA2, bij het instellen van je eigen wifi — of het nu thuis is of ergens in het openbaar.

Beveilig je smartphone tegen dit gevaar door een VPN te gebruiken; op onversleutelde wifi-netwerken is het extra belangrijk om een VPN te gebruiken.

Wifi-netwerken kunnen je locatie in een gebouw inschatten

Systemadministrators kunnen de signaalsterkte van je apparaat gebruiken om in combinatie met verschillende toegangspunten in relatie tot andere apparaten op het netwerk tot een accurate inschatting te komen van waar je je zou kunnen bevinden.

Niet alleen kunnen die data worden gebruikt om je verplaatsingen binnen een gebouw of in de publieke ruimte te volgen, deze informatie kan ook worden gecombineerd met andere gegevens die administrators aan je verbinding kunnen ontlenen, zoals je koopgeschiedenis bij winkels of CCTV-informatie, en zo een accuraat profiel van je gedrag geven.

Iemand met toegang tot de juiste informatie kan, als hij genoeg is opgeleid, een IP verbinden met een creditcardnummer of zelfs een gezicht. Het is moeilijk om je daartegen te verweren, zeker als je veel tijd op het netwerk doorbrengt.

Beveilig je smartphone en privacy door te proberen onder te gaan in de massa. Wees niet de laatste die het café verlaat, en probeer ergens in het midden te gaan zitten. Het is ook altijd het beste om een plekje te zoeken waar geen camera op gericht staat, maar dat is niet makkelijk.

Beveilig je smartphone door niet automatisch met een netwerk te verbinden

Als je wifi is ingesteld op automatisch verbinden, dwing je je telefoon om voortdurend de radiofrequenties af te zoeken naar netwerken waarmee hij eerder verbonden is geweest, en opnieuw daarmee te verbinden. Maar het mechanisme dat je telefoon gebruikt om deze netwerken te vinden, is de naam van dat netwerk, en dat is makkelijk te vervalsen.

Het is niet zeker dat een wifi-netwerk met de naam "Starbucks" werkelijk door Starbucks wordt beheerd. Sterker nog, iedereen kan eenvoudig een kwaadwillend netwerk met die naam inrichten, en het zo regelen dat alle apparaten die gewoonlijk met de wifi van Starbucks verbinden, automatisch verbinden wanneer zij binnen bereik zijn.

Als je eenmaal verbonden bent, onthult je apparaat zijn naam aan de router, en het kan zijn dat sommige diensten die je gebruikt automatisch actief worden. Deze informatie kan, als hij niet versleuteld is, gelezen worden door de operator van het wifi-netwerk en anderen in jouw buurt.

We raden je aan om je wifi-instellingen altijd uit te laten staan en alleen te verbinden als je actief op zoek bent.

Deel 3: bescherm je mobiele apps en voorkom diefstal van je data

Waar het gaat om je apparaten is de informatie die je daarop hebt opgeslagen precies zo veilig als de apps die je hebt geïnstalleerd.

Zoals we hierboven al hebben uitgelegd, is het cruciaal om apps alleen te downloaden vanaf hun officiële bron. In het ideale geval zijn dat F-Droid, Google Play en de Apple App Store; of andere bronnen die je eerst zelf zorgvuldig hebt geverifiëerd.

Gevorderde gebruikers kunnen de applicaties ook zelf bouwen als de code open-source is, of als ze installatiepakketten kunnen vinden en die rechtstreeks bij de ontwikkelaars kunnen verifiëren.

App-toestemmingen

Zowel iOS als Android geven je de optie om kieskeurig te zijn bij de toestemmingen die je aan je apps geeft. Daardoor kun je de toegang tot zaken als de gps, camera, microfoon en foto's beperken.

Maak daar goed gebruik van! Wees skeptisch over de toestemmingen die applicaties willen, en geef alleen toestemming voor wat jij denkt dat echt nodig is. Een berichtenapp hoeft bijvoorbeeld niet altijd je locatie te weten, en een betaalapp hoeft niet altijd toegang te hebben tot je afbeeldingen. Een zaklampapp hoeft helemaal nergens toestemming voor te krijgen.

Onthoud dat de meeste startups en hun apps een enorme datahonger hebben, en het verkopen van informatie van hun gebruikers zou wel eens het enige of meest veelbelovende verdienmodel kunnen zijn voor een gratis app of dienst. Wees dus voorzichtig met welke apps je downloadt, want ze willen misschien vooral aan jou verdienen.

Het is heel verstandig om af en toe de instellingen van je telefoon te bekijken om te zien welke apps je geïnstalleerd hebt en welke toestemmingen ze hebben. Als je denkt dat dat bij sommige overdreven is, kun je de stap nemen om die toestemmingen in te trekken of de app volledig te verwijderen.

Waarschuwingssignalen dat je apps je misschien in de gaten houden

Belangrijke alarmsignalen zijn onder andere excessief leeglopen van je accu, netwerkcongestie of geheugengebruik. Dit betekent niet perse dat je in de gaten wordt gehouden, maar het zijn zeker wel bijwerkingen van spionage-applicaties.

Je kunt zowel je intuïtie gebruiken als de ingebouwde functies van je telefoon om deze indicatoren in de gaten te houden. Applicaties die beloven jou te helpen je batterij, netwerk of geheugengebruik te optimaliseren, zijn zelden betrouwbaar en voegen extra risico op diefstal van gegevens toe aan je systeem.

Versleutelt je app je informatie?

Het is niet eenvoudig om te bepalen hoe apps op de achtergrond met je data omgaan als je geen toegang hebt tot geavanceerde analytische hulpmiddelen. Als je met een applicatie te maken hebt, zeker een zonder gevestigde reputatie, moet je voorzichtig zijn met de informatie die je invoert, vooral persoonlijke gegevens als je BSN of betalingsgegevens.

Zelfs als je alle voorzorgsmaatregelen hebt genomen, is er altijd het gevaar dat de ontwikkelaar van de app je data niet correct opslaat in de cloud. Lees de gebruikersvoorwaarden van providers goed, en kies liefst voor diensten en apps die expliciet beloven om je privacy te respecteren. Kies een goed wachtwoord, bij voorkeur met behulp van een wachtwoordmanager (zoals bij elk ExpressVPN-abonnement is inbegrepen).

Het is enorm belangrijk om te zorgen dat je wachtwoord op de server wordt opgeslagen in gehashte vorm. Een goede indicatie voor een app die deze basisprocedure niet volgt, is als je wordt beperkt in de lengte van je wachtwoord, of geen speciale tekens mag gebruiken.

Nog iets waar je op kunt letten: of de data tijdens het versturen worden versleuteld door HTTPS. Maar anders dan in je browser is het misschien niet mogelijk om handmatig te verifiëren of de verbinding wordt versleuteld en of certificaten correct worden gecontroleerd. In plaats daarvan moeten we maar vertrouwen op de beloften van de app-ontwikkelaars, het beleid van hun platform (de Apple App Store eist bijvoorbeeld dat nieuwe apps standaard HTTPS gebruiken) en de competentie van de ontwikkelaars.

Om de betrouwbaarheid van een applicatie te beoordelen moeten we naar hun website kijken en hoe ze in de App Store worden gepresenteerd. Word de applicatie regelmatig geüpdatet? Is hij goed gedocumenteerd, zijn er veranderingslogs beschikbaar?

Beveilig je smartphone met tweefactorauthenticatie

Naast je wachtwoord kun je ook tweefactorauthenticatie (2FA) gebruiken om je apparaat te beveiligen. Dat is een tweede wachtwoord dat slechts een korte tijd geldig is. Dat kan worden gegenereerd op je telefoon, een extern apparaat, of naar je gestuurd worden via een tekstbericht of e-mail.

Het is het veiligst als de code wordt gegenereerd op je telefoon of een extern apparaat, maar dat kan je wel hoofdpijn bezorgen als je deze apparaten kwijtraakt.

Als de code je wordt toegestuurd via een tekstbericht, is het belangrijk om te beseffen dat deze informatie kan worden onderschept, mogelijk door iemand in de buurt of door een andere applicatie op je telefoon. Daarom is het het beste om tweefactorauthenticatie te gebruiken met behulp van een hardware-apparaat dat de FIDO U2F-standaard gebruikt. Als je niet in het bezit bent van zo'n apparaat, kun je een app als Google Authenticator of Duo gebruiken.

Deel 4: hoe het opladen van je telefoon hem aan gevaren blootstelt

Smartphones gebruiken voor het opladen van de accu dezelfde fysieke poort als voor het downloaden van data. Dat helpt de gebruikers want je hebt minder kabels nodig om meer taken uit te voeren, maar het verhoogt de veiligheidsrisico's wel een beetje.

We staan er bijvoorbeeld geen moment bij stil als we onze USB-kabel in de contacten steken die te vinden zijn in winkelscentra, treinstations, bussen en vliegtuigen. Maar het is best mogelijk dat we ongewild onze telefoon verbinden met een computer die we niet vertrouwen, en die kan dan proberen toegang te krijgen tot ons apparaat zonder dat we dat goedvinden.

Vliegtuigen bijvoorbeeld maken het mogelijk je apparaten aan boord op te laden, maar de boordcomputer van het vliegtuig zal vaak proberen toegang tot je apparaat te krijgen. Dat is fijn als je media wilt afspelen op het scherm van de stoel voor je, maar kunnen wij die computers echt vertrouwen?

Om jezelf te beschermen, kun je beter je eigen oplader meenemen en die inpluggen in een normaal electrisch stopcontact in plaats van een USB-contact. Er zijn ook kabels die alleen de stroom vervoeren, en geen data. Je kunt zelfs “USB-condooms" kopen; die zorgen ervoor dat er tijdens het laden geen overdracht van data plaatsvindt.

De verborgen gevaren van de simkaart en van sms-berichten

Je Subscriber Identity Module (simkaart) opent een paar minder bekende veiligheidskwetsbaarheden op je telefoon.

En nog schokkender is het feit dat de simkaart het heel makkelijk maakt om jou wereldwijd te volgen. Laten we eens kijken hoe dat gebeurt:

Volgen van je telefoon

Zolang er een geldige simkaart in je telefoon zit, probeert hij altijd te verbinden met een basisstation. Zodra je verbonden bent, blijft hij signalen sturen naar basissations bij je in de buurt om een stabiele verbinding te garanderen voor het geval je een bericht of een belletje krijgt. Als je de simkaart uit je telefoon verwijdert, is je anonimiteit nog niet gegarandeerd. De meeste telefoons onderhouden zelfs zonder simkaart een verbinding, bijvoorbeeld om noodoproepen mogelijk te maken. Het kan wel helpen om de vliegtuigmodus in te schakelen, maar alleen het fysiek verwijderen van de batterij kan garanderen dat je niet via je apparaat bent op te sporen.

Mobiele telefoonbedrijven kunnen volgen met welk basisstation je verbonden bent en dat vergelijken met de sterkte van het signaal om met een behoorlijke mate van precisie je locatie uit te rekenen. Je hoeft alleen maar je telefoon aan te hebben staan met een simkaart erin. Ze kunnen ook indicatoren als je snelheid en locatie gebruiken om af te leiden of je je bijvoorbeeld in een bewegend voertuig bevindt of in een wolkenkrabber.

En ga er maar niet vanuit dat de telecommunicatiebedrijven je informatie die verzameld is, voor zichzelf houden. Een aantal aanbieders beveiligen hun systemen niet tegen indringers, daarmee wordt je geolocatie zo ongeveer openbaar. In feite zijn sommige providers zo ver gegaan dat zij de locatie van hun gebruikers aan adverteerders hebben verkocht.

Bovendien kunnen zij (en ze doen dat ook vaak) deze informatie delen met de politie. Maar om je heel precies te kunnen volgen heeft de politie een apparaat zoals een Stingray nodig.

Wat is een Stingray?

Stingrays zijn apparaten die het mogelijk maken om de locatie en het telefoonnummer van een mobiele telefoon te achterhalen. Ze zijn ongeveer zo groot als een schoenendoos en kunnen worden bevestigd aan een voertuig of in een rugzak meegenomen worden.

Ze werken op alle apparaten die met het gsm-netwerk zijn verbonden. Ze kunnen je nummer en locatie achterhalen, zelfs als je met een 3G- of 4G-netwerk verbonden bent. In sommige gevallen kunnen ze zelfs je telefoongesprekken en sms-berichten afluisteren.

Elke telefoon moet zich authenticeren bij het basisstation van de provider van die telefoon, maar het omgekeerde is niet het geval. Als resutaat van deze algemeen bekende kwetsbaarheid van het gsm-netwerk kan iedereen die daar het geld voor heeft (Stingrays kosten ongeveer 16.000 tot 125.000 USD per stuk) een basisstation imiteren met als resultaat dat elke telefoon in de buurt zonder het te weten daarmee verbindt.

Daardoor kan de operator van een Stingray een lijst krijgen van alle identifiers van mobiele telefoons in de buurt. In bepaalde gevallen kunnen ze ook alle telefoongespreken en tekstberichten van het slachtoffer afluisteren; dat heet een man-in-the-middle aanval. Als de politie, een crimineel of een spion meerdere apparaten tot zijn beschikking heeft, kunnen ze die tegelijkertijd gebruiken om de locatie van de telefoon van hun verdachten uit te rekenen.

Stingrays worden heimelijk gebruikt en dat gebeurt zo stiekem dat het vaak niet eens in rechtszaken wordt ontdekt. Dit zijn middelen voor massatoezicht, en als zodanig geeft het hof zelden toestemming om ze te onderzoeken. Maar omdat het gebruik ervan wijdverspreid is geworden, is het publiek steeds meer bewust geworden van Stingrays en hoe ze werken.

Deel 5: hoe vermijd je tracking van je locatie via je simkaart

Het inschakelen van de vliegtuigmodus kan wel helpen, maar de enige manier om volgen te voorkomen is door de batterij uit je telefoon te halen. Geavanceerde gebruikers kunnen op hun telefoon ook speciale software draaien die Stingrays detecteert en je telefoon uitschakelt als je dat wilt.

Maar deze software zit nog in de experimentele fase en is niet grondig getest. Voor uitgaande gesprekken zijn het gebruik van openbare wifi, VPN's en VoIP-diensten waarvoor je met Bitcoin betaalt goede alternatieven. Inkomende gesprekken over VoIP zijn minder privé omdat je daarvoor een abonnement moet hebben, maar dat kan nog steeds effectief zijn als je belangrijkste doel is om je locatie te verbergen. Het is belangrijk om toe te voegen dat dergelijke gesprekken nooit versleuteld zijn en dus eenvoudig kunnen worden afgeluisterd.

Versleutelde gesprekken zijn wel mogelijk met software als Signal en FaceTime, maar daarvoor moeten wel allebei de partijen de software gebruiken, anders werkt het niet.

Nog een benadering is om vaak van simkaart te wisselen. Dit maakt het volgen niet onmogelijk, maar het vermindert wel de hoeveelheid informatie die pottenkijkers kunnen verzamelen. Maar het is wel belangrijk om niet te snel van simkaart te wisselen. Het is misschien mogelijk om de twee nummers aan elkaar te linken alleen al door te constateren dat ze nooit tegelijkertijd aan staan.

Nog een obstakel voor deze strategie is dat je de simkaarten onafhankelijk van elkaar moet kopen, in verschillende winkels, en cash betalen. Als ze in dezelfde telefoon worden gestopt, kan het ook nog zijn dat het telefoonbedrijf of een spionagebedrijf ze met elkaar combineert aan de hand van andere serienummers en identifiers.

Beveilig je smartphone door jezelf de beste kans te geven om locatietracking via je simkaart te voorkomen. Je moet ervoor zorgen dat je simkaarten gekocht zijn bij verschillende providers, contant betaald, niet geregistreerd of geregistreerd met verschillende valse namen, en gebruikt worden met verschillende apparaten. Je moet ze nooit in hetzelfde gebied gebruiken, en je moet ervoor zorgen dat je beide apparaten uitschakelt als je op weg bent tussen locaties.

Een simkaart hacken

Helaas is de grootste veiligheidsnachtmerrie niet de locatietrackers maar de simkaart zelf. Kort gezegd is het een mini-computertje dat zo geleverd wordt, externe codes kan draaien en erop reageren, en op afstand toegankelijk is.

In 2013 ontdekten IT-analisten een groot misbruik van deze problematische architectuur. 750 miljoen mobiele telefoons gebruikten afgedankte cyphers die eenvoudig door hackers gekraakt konden worden.

Met deze sleutel zou een aanvaller nieuwe software op de sim-module kunnen downloaden, tekstberichten sturen naar contacten in de adreslijst, of het wachtwoord van de voicemail van de gebruiker kunnen wijzigen.

Als je een simkaart hebt die is uitgegeven voor 2013, heb je ongeveer 10% kans dat hij nog steeds dit probleem kan hebben.

Maar deze encryptiesleutels kunnen ook op andere manieren worden aangetast, zeker door overheidsinstanties met veel geld.

Als deel van de onthullingen van Snowden heeft The Intercept onthuld hoe Amerikaanse en Britse inlichtingendiensten de encryptiesleutels van miljarden simkaarten hebben gestolen van het Nederlandse bedrijf Gemalto, dat simkaarten produceert voor meer van 450 telecommunicatiebedrijven overal ter wereld. Met deze sleutels zouden de inlichtingendiensten onderschept verkeer kunnen decoderen met een meer geavanceerde, niet te detecteren versie van een Stingray.

Sms-berichten en contacten

Zelfs als je hebt ingesteld om je hele harde schijf te versleutelen, kan het nog steeds zijn dat je telefoon tekstberichten en contactgegevens opslaat op de simkaart zelf, en dat je informatie nog steeds niet versleuteld is en toegankelijk is voor iedereen die het te pakken kan krijgen.

Sim-swapping

Het is moeilijk maar niet onmogelijk om je simkaart te klonen. Als een aanvaller fysiek toegang heeft tot je simkaart kan hij misschien de privé-sleutel ervanaf halen. Door een lezer te gebruiken tussen je simkaart en je telefoon kunnen ze bijvoorbeeld ook een man-in-the-middle-aanval uitvoeren.

De makkelijkste manier om je simkaart te klonen zou zijn om zich voor te doen als de gebruiker en de provider rechtstreeks te benaderen voor een kopie. Bepaalde providers verstrekken eenvoudig direct of via de mail een tweede of vervangende simkaart met maar weinig identificatie.

Dat betekent dat je wel erg veel vertrouwen stelt in je mobiele provider. Als het iemand lukt om zich bij je provider als jou voor te doen en toegang te krijgen tot een tweede simkaart, kunnen zij tekstberichten en telefoongesprekken ontvangen die voor jou bedoeld zijn, en telefoongesprekken voeren en tekstberichten sturen in jouw naam (en op jouw kosten).

Dit kan ook belangrijke veiligheidsgevolgen hebben, zeker als je tweefactorauthenticatie-oplossing de codes verstuurt via een tekstbericht.

Deze techniek staat ook bekend als nummerkaping of sim-swapping, en kwam groot in het nieuws nadat in augustus 2019 het privé-account van Twitter-CEO Jack Dorsey was gehackt.

De gevolgen van nummerkaping zijn ernstig — vooral als je bedenkt dat je er maar weinig tegen kunt doen. De beste manier om het te ontdekken is, als je telefoon op een onduidelijke manier alle contact kwijt is en dat hardnekkig zo blijft zelfs als je je apparaat opnieuw opstart. Dat toont aan dat er iets ernstig fout zit en dat het niet aan jou ligt.

Simjacking

Een nieuwe veiligheidskwetsbaarheid van simkaarten werd ontdekt in september 2019 als gevolg van kwaadwillende tekstberichten die spywarecode bevatten. Als een gebruiker op het bericht klikte werd de code actief en maakte het voor hackers mogelijk om hun telefoongesprekken, berichten en locatiegegevens te volgen.

Dit gevaar maakte gebruik van een stukje software met de naam S@T-browser, een deel van de gereedschapskist van de sim-applicatie. Deze browser wordt in de westerse wereld niet veel gebruikt, maar is in landen in het Midden-Oosten, Noord-Afrika en Oost-Europa nog steeds actief.

Mobieletelefoonbedrijven waren het doelwit van deze aanval die werd toegeschreven aan een privébedrijf dat handelde in opdracht van overheidsinstanties.

Deel 6: waarom het cruciaal is om je apparaat te vergrendelen

Het instellen van een wachtwoord voor je schermvergrendeling dat veilig genoeg is, is de eerste veiligheidslaag, en die moet je heel serieus nemen. Je beveiligt je smartphone door het voor anderen moeilijker te maken om zonder jouw toestemming in je telefoon te komen.

In tegenstelling tot wat veel mensen denken, voegt het gebruiken van je vingerafdruk weinig of niets toe aan je veiligheid. Een vingerafdruk is makkelijk te klonen, iemand hoeft maar een foto van je duim te hebben en kan dan je telefoon ontgrendelen. En hoewel je in de meeste rechtsgebieden wettelijk niet gedwongen kan worden je wachtwoord te onthullen, is het in Westerse liberale democratieën volledig legaal om je vingerafdrukken af te nemen om je telefoon zonder jouw toestemming te ontgrendelen.

Je harde schijf versleutelen

Apple versleutelt sinds iOS standaard harde schijven. Voor de eigenaar is dit een enorme verbetering tegen willekeurig doorzoeken en tegen het misbruik van je privégegevens als je het apparaat kwijt bent.

Android biedt ook een functie waarmee de gebruiker zijn schijf kan versleutelen; maar dat moet je wel zelf activeren, het staat niet standaard ingeschakeld.

Je kunt de optie om je apparaat te versleutelen vinden in je instellingen.

Als je je harde schijf niet versleutelt, is het weliswaar niet echt eenvoudig maar wel mogelijk om zonder je toestemming jouw privé-informatie van je telefoon af te halen. Er zijn ook tech-bedrijven betrapt op het helpen van de wetshandhavers bij het ontgrendelen van apparaten.

Beveilig je smartphone met een goed wachtwoord

Hoewel Apple en Google allebei maatregelen nemen om je versleutelde data te beschermen tegen hackers door het aantal keren te beperken dat een verkeerd wachtwoord kan worden ingevoerd, of door de schijf te wissen na een paar mislukte pogingen, blijft de beste vorm van bescherming nog altijd een sterk wachtwoord.

Beveilig je smartphone met een wachtwoord dat minstens 12 tekens bevat, of gebruik onze willekeurige wachtwoordgenerator. Zorg er ook voor dat je een mix van getallen toevoegt, evenals een mix van hoofdletters en kleine letters. Een andere manier is om Diceware te gebruiken om een wachtwoord te genereren dat uit vier of vijf woorden bestaat.

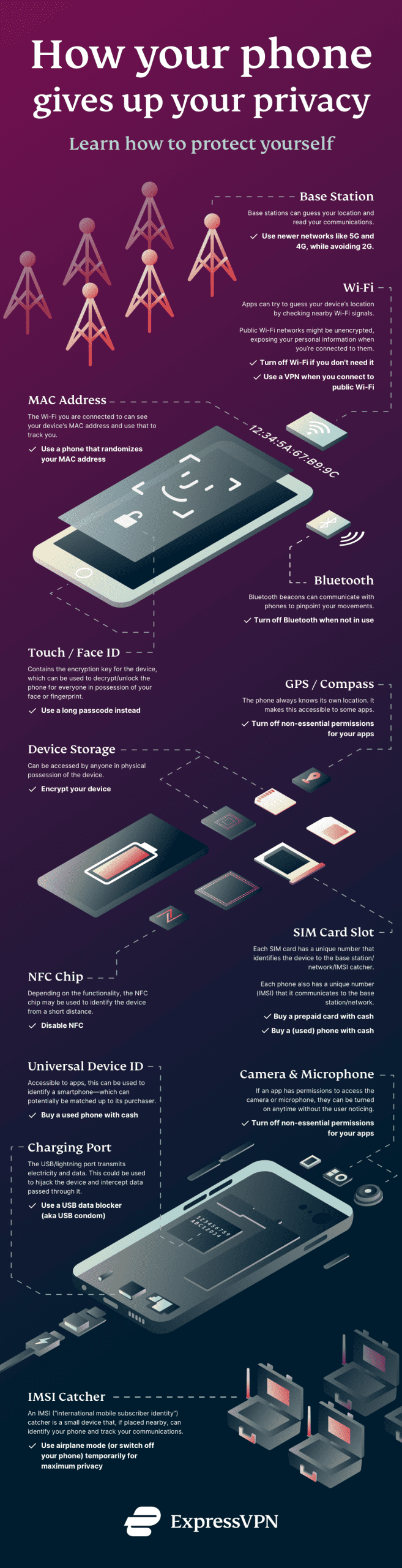

Deel 7: beveilig je smartphone – een infographic

We hebben deze afbeelding gemaakt die een Engelstalige samenvatting toont van hoe je telefoon je privé-informatie kan prijsgeven:

Take the first step to protect yourself online. Try ExpressVPN risk-free.

Get ExpressVPN