La guida definitiva per la sicurezza degli smartphone (iPhone e Android)

Sebbene molti di noi sappiano di dover essere attenti alla sicurezza dei propri computer fissi e portatili - installando programmi antivirus e pianificando regolarmente le scansioni del sistema - i nostri telefoni cellulari spesso non vengono sottoposti allo stesso livello di attenzione. Tuttavia, dato che ci affidiamo ai nostri telefoni più che mai, la sicurezza dei cellulari è diventata essenziale per proteggere la nostra privacy.

In questa guida esamineremo nel dettaglio i suggerimenti, i trucchi e le migliori pratiche per la sicurezza dei dispositivi mobili. Continua a leggere per proteggere il tuo telefono dagli hacker più determinati.

Parte 1: Consigli pratici per la sicurezza dei cellulari

Parte 2: I rischi per la sicurezza delle reti Wi-Fi mobili

Parte 3: Come proteggere le app per cellulari e prevenire il furto dei dati

Parte 4: In che modo la ricarica del cellulare lo espone ad eventuali rischi

Parte 5: I rischi nascosti della scheda SIM e dei messaggi SMS

Parte 6: Perché è essenziale bloccare il dispositivo

Parte 7: L'infografica della guida completa alla sicurezza mobile

Parte 1: Consigli pratici per la sicurezza dei cellulari

Gli attuali iPhone, iPad e dispositivi Android sono così potenti e avanzati che possederne uno è come avere a disposizione un mini PC. Se da un lato questo ha permesso di aumentare la connettività, la produttività e i social network, dall'altro ha fasmartphonetto sì che una grande quantità di dati sia conservata nelle nostre tasche, a disposizione degli hacker e di altre vulnerabilità in termini di sicurezza.

I telefoni e i tablet sono sempre più spesso esposti a reti Wi-Fi non protette e sempre connessi a un'antenna cellulare lontana. Possono anche essere rubati fisicamente. Ecco perché è così importante aderire alle migliori pratiche di sicurezza. Ecco quelle che raccomandiamo.

Attivare il blocco dello schermo

Dato che il proprio dispositivo mobile contiene conversazioni private, contatti, dati della carta di credito ed email, è una buona idea renderlo il più impenetrabile possibile.

Il primo livello di sicurezza è generalmente il blocco dello schermo. Per essere considerato una misura di sicurezza, il blocco dello schermo necessita di un codice di accesso o di un modello di sblocco. Inoltre, dovrebbe attivarsi automaticamente dopo un periodo di inattività. L'impostazione predefinita per la maggior parte dei telefoni è di 30 secondi, ma la durata può essere personalizzata in base alle proprie esigenze.

Noi consigliamo di impostare un intervallo di tempo minimo prima che il blocco dello schermo entri in funzione, per ridurre al minimo la possibilità che il contenuto del telefono sia accessibile se, ad esempio, ci si allontana dalla scrivania.

È sempre bene bloccare il telefono manualmente quando lo si tiene lontano da sé o quando si avvicina qualcuno di sospetto.

Molti dispositivi dispongono anche di lettori per le impronte digitali e funzioni di riconoscimento facciale. Attenzione alla biometria come opzione di sicurezza. Sebbene siano più comodi dei codici di accesso, possono essere ingannati con l'attrezzatura giusta. Inoltre, se la tua impronta digitale diventa un'informazione pubblica, non potrai cambiarla.

Crittografare i dati

Le reti Wi-Fi pubbliche potrebbero non essere dotate di crittografia e potrebbero raccogliere le tue informazioni personali a scopo di lucro. Visita i siti web utilizzando i segnalibri piuttosto che i collegamenti ipertestuali, assicurati che la connessione sia protetta da TLS (come indicato dall'icona di un lucchetto nella finestra del browser) e utilizza Tor o una VPN.

Attenzione alle app che possono accedere ai dati

Utilizza applicazioni affidabili e controlla regolarmente le loro autorizzazioni per assicurarti che abbiano accesso solo ai dati che desideri.

Di base, è bene scaricare le applicazioni solo da fonti affidabili, come Google Play, F-Droid o l'App Store di iOS. I telefoni Android possono essere caricati con applicazioni di terze parti tramite kit SDK, ma consigliamo di prestare molta attenzione a questa operazione. Tali applicazioni di terze parti non sono state controllate da Google. Verifica sempre che il file dell'applicazione provenga da una fonte affidabile e non sia stato manomesso.

Allo stesso tempo, è bene controllare attentamente le autorizzazioni di ogni applicazione scaricata. Un'applicazione antivirus non ha bisogno di accedere alle foto o al microfono, ad esempio. Se pensi di aver trascurato le autorizzazioni delle app in passato, assicurati di tornare alle impostazioni delle app e di condurre una verifica.

Ogni tanto vale la pena eseguire le pulizie di primavera delle applicazioni. I nostri telefoni tendono a ingombrarsi a causa della propensione a scaricare applicazioni che usiamo raramente. Consigliamo di eliminare quelle che non vengono aperte da un po' di tempo.

Proteggersi dai malware

Il malware, ovvero il software dannoso che cerca di danneggiare o rubare i dati dell'utente per scopi personali o politici, ha sempre fatto parte di Internet. Il malware per dispositivi mobili spesso si presenta sotto forma di clone di applicazioni popolari e affidabili. Potrebbe quindi rubare le credenziali dell'account, installare altre app senza autorizzazione o eseguire altre azioni indesiderate.

Dato che ogni giorno compaiono 230.000 nuovi ceppi di malware, è impossibile stilare un elenco completo di tutti i tipi di malware.

Presta attenzione alle app che installi e a chi ha accesso al tuo telefono. Se hai dei dubbi, esegui un reset di fabbrica per riportare il sistema operativo del telefono allo stato originale.

Come minimo, è bene fare attenzione alle app che non hanno una massa critica di valutazioni sull'App o sul Play Store. Potrebbe essere un'indicazione del fatto che sono state caricate di recente e non hanno le stesse caratteristiche di sicurezza delle app consolidate. Puoi anche visitare i siti ufficiali degli sviluppatori dell'app che stai cercando e seguire i link da lì.

Non lasciare il Bluetooth acceso

Il Bluetooth è un vettore di attacco spesso trascurato per telefoni e tablet. È una potenziale falla nella sicurezza perché consente connessioni remote al telefono. Può anche consentire ad altri di rintracciarti, ad esempio, mentre giri per un centro commerciale o un ufficio. Attiva il Bluetooth solo quando è necessario. In questo modo si risparmia anche la batteria!

Non effettuare il root del dispositivo

Effettuare il rooting o il jailbreak del telefono significa rimuovere le funzioni di sicurezza predefinite, il che potrebbe consentire alle app di accedere a dati privati come i dettagli della scheda SIM e le antenne a cui ci si connette.

Sebbene sia allettante effettuare il rooting del telefono per avere accesso ad applicazioni al di fuori degli store ufficiali e giocare con il dispositivo come farebbe uno sviluppatore, non lo consigliamo agli utenti comuni. Se per qualsiasi motivo è necessario eseguire il root di un dispositivo, non conservare alcun dato personale sul dispositivo.

Utilizzare un software antivirus

Su qualsiasi dispositivo informatico moderno è necessario installare un software antivirus. Mantenere sempre aggiornati i telefoni è anche un'importante best practice di sicurezza che risolve i bug, protegge dagli exploit zero-day e protegge le informazioni personali. Riteniamo infatti che si debba impostare l'aggiornamento automatico dei dispositivi in modo che le applicazioni siano sempre aggiornate e i sistemi funzionino normalmente.

Attenzione ai backup automatici

La maggior parte dei telefoni è dotata di una funzione di backup, fornita dal produttore o da un provider esterno. Si tratta di una funzione comoda, ma che può anche esporre l'utente a ulteriori problemi di privacy e sicurezza.

Cerca di essere selettivo nel backup dei dati. Alcuni dati, come i messaggi personali, i dati delle app e i post sui social media, potrebbero essere già presenti nel cloud e non necessitano di un backup separato. Quando si esegue il backup di messaggi crittografati, occorre tenere presente che non saranno crittografati nel backup automatico. Ciò potrebbe compromettere la sicurezza dell'utente o dei suoi contatti.

I backup offline, ad esempio utilizzando il proprio computer o un software come iTunes, possono essere crittografati. Assicurati di scegliere un codice di crittografia adeguato. Solo se sei sicuro che il backup sia correttamente crittografato puoi caricarlo sul cloud storage.

Come si dice, prevenire è meglio che curare.

Un po' di pulizia può salvarti dalla minaccia molto concreta di perdita o furto di dati. Siamo certi che questa è l'ultima cosa che desideri.

Parte 2: I rischi per la sicurezza delle reti Wi-Fi mobili

Il Wi-Fi pubblico è fantastico, ma è tutt'altro che sicuro e raramente privato. Capire quali informazioni si condividono con chi aiuta a utilizzare il Wi-Fi in modo più efficiente, riduce il rischio di attacchi informatici e consente di configurare il dispositivo in base alle proprie preferenze.

Gli indirizzi MAC possono essere utilizzati per identificare il dispositivo

Ogni volta che ci si connette a un hotspot Wi-Fi, il telefono comunica il proprio indirizzo MAC (media access control). Tali indirizzi sono inclusi in ogni interfaccia di rete e consentono di identificarti come ospite abituale, anche su reti diverse.

A partire da iOS 8, i dispositivi Apple hanno iniziato a trasmettere un indirizzo MAC falso e randomizzato che complica le operazioni di tracciamento degli utenti. Questo, tuttavia, identifica ancora il dispositivo come un dipositivo iOS e la pratica viene applicata solo quando si cercano nuove reti. Quando ci si connette alla rete conosciuta, viene trasmesso il vero indirizzo MAC.

Il sistema operativo TAILS randomizza gli indirizzi MAC per impostazione predefinita. Un software di questo tipo consente di connettersi ripetutamente a diversi hotspot Wi-Fi senza essere rintracciati.

Gli indirizzi MAC possono essere utilizzati anche per aumentare la sicurezza del Wi-Fi di casa o dell'ufficio. Inizia identificando i dispositivi che sono ammessi nella rete in base al loro indirizzo MAC e poi inseriscili in una "white list", in modo da bloccare tutti i dispositivi sconosciuti dalla rete.

Un altro metodo per garantire la privacy è quello di cambiare il nome del telefono aprendo il menu delle impostazioni. Questo perché il dispositivo probabilmente trasmetterà il suo nome al punto di accesso Wi-Fi a cui è connesso. Per impostazione predefinita, spesso si tratta di una descrizione del telefono, del nome inserito al momento della configurazione o di una combinazione dei due, ad esempio "iPhone di Antonio".

I router Wi-Fi sono in grado di leggere i dati mentre li attraversano

Dopo la connessione a una rete Wi-Fi, è importante tenere presente che il router può leggere tutti i dati trasmessi attraverso di essa. Questo include sempre l'IP di destinazione di tutto il traffico, consentendo agli amministratori di sistema di avere una visione completa dei servizi utilizzati da ciascun dispositivo e dei siti visitati da tutti i membri della rete.

Le connessioni non crittografate (quelle che non presentano l'icona del lucchetto nella barra degli indirizzi) consentono agli operatori di rete di vedere tutto ciò che si visualizza sul sito e tutte le informazioni che si trasmettono, sia che si tratti di caricare immagini o di compilare moduli.

Questo include email, chat, password e altre informazioni personali. È importante verificare sempre la presenza del Transport Layer Security (TLS) e astenersi dal trasmettere informazioni sensibili tramite una connessione non crittografata.

L'utilizzo di una VPN o di Tor impedisce al provider di rete di visualizzare il contenuto del traffico (ossia i siti visitati o le applicazioni utilizzate), ma potrebbe comunque stimare la quantità di dati consumati.

Una VPN è più efficace perché crittografa tutto il traffico in entrata e in uscita dal dispositivo, comprese le app di terze parti. Tor, invece, si limita a crittografare il traffico del browser.

Le reti Wi-Fi non crittografate espongono il traffico a tutti

Le reti Wi-Fi utilizzano diversi protocolli per crittografare il traffico che scorre da e verso i dispositivi. Purtroppo, non tutti sono sicuri e molti non utilizzano affatto la crittografia.

Ad esempio, ricordi quando ti sei collegato a un punto di accesso Wi-Fi senza bisogno di password? Sebbene questo ti abbia fatto risparmiare un po' di tempo, il rovescio della medaglia è che questi punti di accesso non sono affatto crittografati.

Ciò significa che le tue attività online potrebbero essere intercettate da entità malintenzionate attraverso attacchi man-in-the-middle e altre strategie. Le reti non protette sono il rischio di sicurezza più grave che si possa incontrare in un ambiente Wi-Fi pubblico, in quanto espongono ad attacchi non solo dal router ma anche dai dispositivi vicini. Le reti Wi-Fi che presentano una schermata di accesso dopo la connessione al router sono altrettanto a rischio.

Questo rischio riguarda in particolare i punti di accesso Wi-Fi pubblici e gratuiti, come parchi, aeroporti o caffetterie. Quando si configura il proprio Wi-Fi - non importa se a casa o in un luogo pubblico - è bene ricordare di impostare sempre una password e di scegliere un protocollo sicuro, preferibilmente WPA2.

L'utilizzo di una VPN ti proteggerà da questa minaccia e sulle reti Wi-Fi non crittografate è particolarmente importante utilizzarla.

Le reti Wi-Fi possono indovinare la tua posizione all'interno di un edificio

Gli amministratori di sistema possono utilizzare la potenza del segnale del dispositivo insieme a più punti di accesso in relazione ad altri dispositivi della rete per ottenere una stima accurata della tua posizione.

Non solo i dati possono essere utilizzati per seguire i movimenti dell'utente all'interno di un edificio o in uno spazio pubblico, ma queste informazioni possono anche essere abbinate ad altri dati che gli amministratori possono ricavare dalla connessione, come i registri degli acquisti nei negozi o i feed delle telecamere a circuito chiuso, fornendo un profilo accurato del comportamento dell'utente.

Con l'accesso alle informazioni giuste, menti esperte possono collegare un IP a un numero di carta di credito o addirittura a un volto. Difendersi da questo è difficile, soprattutto se si trascorre molto tempo in rete.

L'ideale è cercare sempre di confondersi tra la folla. Non essere l'ultimo ad andare via da un bar e cerca di sederti a un tavolo che sia in mezzo a tutti gli altri. È anche nel tuo interesse trovare posti che non siano videosorvegliati, ma non è facile.

La connessione automatica a una rete può essere pericolosa

Se il Wi-Fi è impostato per la connessione automatica, il telefono è costretto a monitorare costantemente le onde radio per trovare le reti a cui si è già connesso in precedenza ed effettuare una nuova connessione. Ma il meccanismo utilizzato dal telefono per identificare queste reti è il nome della rete, che può essere facilmente falsificato.

Non vi è alcuna garanzia che una rete Wi-Fi denominata "Starbucks" sia effettivamente gestita da Starbucks. Infatti, chiunque può facilmente configurare una rete fittizia con questo nome, facendo in modo che tutti i dispositivi che di solito si connettono al Wi-Fi di Starbucks si connettano automaticamente quando si trovano nel raggio d'azione.

Una volta connesso, il dispositivo rivela il proprio nome al router e alcuni dei servizi utilizzati potrebbero attivarsi automaticamente. Se non sono crittografate, queste informazioni possono essere lette dall'operatore della rete Wi-Fi e da altri utenti.

È consigliabile mantenere l'impostazione del Wi-Fi disattivata e connettersi solo quando si sta cercando attivamente una rete.

Parte 3: Come proteggere le app per cellulari e prevenire il furto dei dati

Quando si parla di dispositivi, le informazioni in essi contenute sono sicure quanto le app installate.

Come spiegato in precedenza, è importante scaricare le app solo da fonti ufficiali. Idealmente, si tratta di F-Droid, Google Play, Apple App Store e qualsiasi altra fonte verificata con attenzione.

In alternativa, gli utenti esperti possono creare le applicazioni da soli se il codice è open source o se è possibile trovare e verificare i pacchetti di installazione direttamente dagli sviluppatori.

Autorizzazioni per le app

Sia iOS che Android offrono la possibilità di essere selettivi sulle autorizzazioni concesse alle app. È quindi possibile limitare l'accesso a elementi come il GPS, la fotocamera, il microfono e la raccolta di foto.

Fanne buon uso! Presta attenzione alle autorizzazioni richieste dalle applicazioni e concedi solo quelle che ritieni assolutamente necessarie. Ad esempio, un'app di messaggistica non ha sempre bisogno di conoscere la tua posizione e un'app di pagamento non ha sempre bisogno di accedere alle tue foto. Un'app che utilizza la torcia elettrica non dovrebbe avere bisogno di chiedere l'accesso a nulla.

Tieni presente che la maggior parte delle startup e delle loro app sono incredibilmente affamate di dati e la vendita dei dati degli utenti potrebbe essere l'unica o la più promettente strategia di monetizzazione per un'app o un servizio gratuito. Quindi fai attenzione alle app che scarichi, perché potrebbero cercare di trarre profitto dai tuoi dati.

È nel tuo interesse controllare di tanto in tanto le impostazioni del tuo telefono per verificare quali app hai installato e quali autorizzazioni hai concesso. Se pensi che alcuni di essi siano eccessivi, puoi revocarli o eliminare del tutto l'app.

Segnali di allarme: le tue applicazioni potrebbero spiarti

I principali segnali di allarme sono il consumo eccessivo della batteria, la congestione della rete o l'utilizzo della memoria. Sebbene non significhino necessariamente che l'utente sia spiato, sono certamente effetti collaterali delle applicazioni spia.

Usa il tuo intuito e le funzioni integrate del tuo telefono per monitorare questi indicatori. Le applicazioni che promettono di aiutarti a ottimizzare la batteria, la rete o l'utilizzo della memoria sono raramente affidabili e aumentano il rischio di furto di dati nel tuo sistema.

L'app effettua la crittografia dei tuoi dati?

Non è semplice determinare come le applicazioni gestiscano i tuoi dati in background senza avere accesso a strumenti analitici avanzati. Quando si ha a che fare con un'applicazione, soprattutto se non gode di grande reputazione, è bene prestare attenzione a tutte le informazioni che si inseriscono, soprattutto quelle personali come il ncodice fiscale o i dati di pagamento.

Anche se si prendono tutte le precauzioni necessarie, c'è sempre il rischio che gli sviluppatori di app non conservino correttamente i tuoi dati nel cloud. Leggi attentamente i Termini di servizio dei provider e prediligi i servizi e le app che promettono esplicitamente di tutelare la tua privacy. Scegli una buona password, possibilmente attraverso un password manager (dai un'occhiata anche al Generatore di password casuali di ExpressVPN).

È estremamente importante assicurarsi che la password sia memorizzata in forma di hash sul server. Un buon indicatore di un'applicazione che non segue questa procedura di base è il caso in cui la lunghezza della password sia limitata o l'uso di caratteri speciali sia vietato.

Un'altra cosa da verificare è se i dati in transito sono crittografati tramite HTTPS. Tuttavia, a differenza di quanto accade nel browser, potrebbe non essere possibile verificare manualmente se la connessione è crittografata o se i certificati sono stati controllati correttamente. Dobbiamo invece affidarci alle promesse degli sviluppatori delle app, alle politiche delle loro piattaforme (l'app store di Apple, ad esempio, richiede che le nuove app utilizzino HTTPS per impostazione predefinita) e alla competenza dei loro sviluppatori.

Per valutare l'affidabilità di un'applicazione, è bene dare un'occhiata al suo sito web e a come viene presentata nell'App Store. L'applicazione viene aggiornata regolarmente? È ben documentata e sono disponibili i log delle modifiche?

Autenticazione a due fattori

Oltre alla password, è possibile utilizzare l'autenticazione a due fattori (2FA) per proteggere il dispositivo. Si tratta di una seconda password valida solo per un breve periodo di tempo. Può essere generata sul telefono, su un dispositivo esterno o inviata via SMS o email.

È più sicuro se il codice viene generato sul telefono o su un dispositivo esterno, anche se questo può creare problemi in caso di smarrimento di tali dispositivi.

Quando il codice viene inviato all'utente tramite messaggio di testo, è importante notare che queste informazioni potrebbero essere intercettate, magari da qualcuno nelle vicinanze o da un'altra applicazione sul telefono. Per questo motivo il modo migliore per utilizzare l'autenticazione a due fattori è un dispositivo hardware che utilizza lo standard FIDO U2F. Se non si dispone di tale dispositivo, è possibile utilizzare un'applicazione come Google Authenticator o Duo.

Parte 4: In che modo la ricarica del cellulare lo espone ad eventuali rischi

Gli smartphone utilizzano la stessa porta fisica per caricare le batterie e scaricare dati. Questo aiuta gli utenti in quanto sono necessari meno cavi per svolgere più attività, ma aumenta leggermente il rischio per la sicurezza.

Ad esempio, non ci pensiamo due volte prima di collegare i nostri cavi USB alle prese di corrente presenti nei centri commerciali, nelle stazioni ferroviarie, sugli autobus e sugli aerei. È possibile che inavvertitamente colleghiamo il nostro telefono a un computer di cui non ci fidiamo, che a sua volta potrebbe tentare di accedere al nostro dispositivo senza il nostro consenso.

Gli aerei, ad esempio, consentono di ricaricare i dispositivi a bordo, ma il computer di bordo dell'aereo cercherà spesso di accedere al dispositivo. Questo è ottimo se si vuole riprodurre i contenuti multimediali sullo schermo del sedile di fronte a noi, ma possiamo davvero fidarci di questi computer?

Per proteggerti, porta con te il tuo caricabatterie e collegalo a una normale presa elettrica invece che a una presa USB. È anche possibile procurarsi un cavo che veicola solo l'elettricità, ma non i dati. Inoltre, è possibile acquistare "USB condoms", che garantiscono l'assenza di trasmissione di dati durante il ciclo di ricarica.

I rischi nascosti della scheda SIM e dei messaggi SMS

La scheda SIM (Subscriber Identity Module) apre alcune vulnerabilità di sicurezza sconosciute sul tuo telefono.

L'aspetto ancora più inquietante è che la scheda SIM rende molto facile rintracciarti in tutto il mondo. Vediamo più da vicino come ciò avviene:

Rilevamento del telefono

Quando si inserisce una scheda SIM attiva, il telefono tenta sempre di connettersi a una stazione di base. Una volta connesso, continuerà a inviare segnali alle stazioni base vicine per garantire una connessione stabile in caso di ricezione di un messaggio o di una chiamata. La rimozione della scheda SIM dal telefono non garantisce l'anonimato. La maggior parte dei telefoni mantiene la connessione anche senza scheda SIM, ad esempio per poter effettuare chiamate di emergenza. L'attivazione della modalità aereo può essere utile, ma solo la rimozione fisica della batteria può garantire di non essere rintracciabili attraverso il dispositivo.

Le compagnie di telefonia mobile possono tracciare la stazione di base a cui si è connessi e confrontarla con la potenza del segnale per triangolare la propria posizione con un discreto grado di precisione. Basta avere il telefono acceso e una scheda SIM inserita. Possono anche utilizzare indicatori come la velocità e la posizione per dedurre se ti trovi, ad esempio, in un veicolo in movimento o in cima a un grattacielo.

Non dare per scontato che le informazioni raccolte siano custodite privatamente dalle società di telecomunicazioni. Alcuni provider non riescono a proteggere i loro sistemi dalle intrusioni, rendendo la geo-localizzazione quasi di dominio pubblico. In effetti, alcuni provider sono arrivati persino a vendere la posizione dei loro utenti agli inserzionisti.

Inoltre, possono condividere queste informazioni con le forze dell'ordine, e spesso lo fanno. Ma per rintracciarti con maggiore precisione, le forze dell'ordine avranno bisogno di un dispositivo simile a uno Stingray.

Cosa sono gli Stingray?

Gli stingray sono un tipo di dispositivo di cattura IMSI (International Mobile Subscriber Identity) molto diffuso. Questi dispositivi hanno le dimensioni di una scatola di scarpe e possono essere agganciati a qualsiasi veicolo, come un'automobile o un aereo, o addirittura portati in uno zaino.

Gli stingray funzionano con tutti i dispositivi connessi alla rete GSM. Sebbene gli stingray non siano altrettanto efficaci sulle reti 3G o 4G, possono sempre recuperare il numero di cellulare e la posizione di un soggetto. Inducendo il soggetto a connettersi a una connessione 2G meno sicura, possono anche essere in grado di intercettare telefonate o SMS.

Sebbene ogni telefono debba autenticarsi alla stazione base del provider di telefonia cellulare, non è altrettanto vero il contrario. A causa di questa vulnerabilità comunemente nota della rete GSM, chiunque abbia le risorse necessarie (gli stingray costano circa 16.000-125.000 euro al pezzo) può imitare una stazione di base, con il risultato che ogni telefono nelle vicinanze si connetterà ad essa inconsapevolmente.

Ciò consente all'operatore di uno stingray di ottenere un elenco di tutti gli identificatori dei telefoni cellulari nelle vicinanze. In alcuni casi può anche consentire di ascoltare tutte le conversazioni telefoniche e i messaggi di testo inviati dalla vittima, in quello che viene definito un attacco man-in-the-middle.

Non sappiamo se le agenzie di spionaggio o le forze dell'ordine possano facilmente applicare una funzionalità simile per leggere e intercettare anche i dati dei cellulari, ma è certamente possibile.

Violare la crittografia al volo è molto difficile, ma non è irragionevole credere che un'agenzia di spionaggio abbastanza grande abbia già rubato le chiavi o le abbia richieste tramite una lettera di sicurezza nazionale.

Gli stingray vengono utilizzati in modo occulto e il loro uso è così segreto che spesso non viene nemmeno svelato in tribunale. Questi dispositivi sono strumenti di sorveglianza di massa e come tali raramente vengono autorizzati dai tribunali nel corso delle indagini. Tuttavia, con la diffusione del loro uso, il pubblico è diventato sempre più sensibile agli stingray e al loro funzionamento.

Quando un'agenzia di polizia, un criminale o una spia hanno a disposizione più dispositivi, possono usarli contemporaneamente per calcolare la posizione dei telefoni dei loro sospetti. Un risultato simile può essere ottenuto spostando i dispositivi, come in un piccolo aereo.

Parte 5: I rischi nascosti della scheda SIM e dei messaggi SMS

Sebbene la modalità aereo possa essere utile, l'unico modo per eludere completamente il rilevamento è rimuovere la batteria del telefono. Per gli utenti esperti, esiste la possibilità di eseguire un software speciale sul telefono che rileva gli stingray e, se lo si desidera, spegne il telefono.

- Tuttavia, questo software è sperimentale e non è stato testato a fondo. L'utilizzo di Wi-Fi pubblico pubblico, VPN e servizi VoIP pagati con Bitcoin sono buone alternative per le chiamate in uscita. Le chiamate in entrata tramite VoIP sono meno private a causa della necessità di sottoscrivere un abbonamento, ma possono comunque essere uno strumento efficace se l'obiettivo principale è quello di nascondere la propria posizione. È importante aggiungere che queste chiamate non sono mai crittografate e quindi possono essere facilmente intercettate.

Le chiamate crittografate sono possibili con software come Signal e FaceTime, ma per funzionare richiedono che entrambe le parti utilizzino il software.

Un altro approccio consiste nel cambiare spesso scheda SIM. Sebbene questo non renda impossibile il tracciamento, riduce la quantità di informazioni che i ficcanaso sono in grado di raccogliere. È importante, tuttavia, che le schede SIM non vengano cambiate troppo rapidamente. Potrebbe essere possibile collegare due numeri semplicemente osservando che non sono mai attivi contemporaneamente.

Un altro ostacolo a questa strategia è che le schede SIM devono essere acquistate indipendentemente l'una dall'altra, in negozi separati, e pagate in contanti. Se vengono inserite nello stesso telefono, potrebbero esserci altri numeri di serie e identificatori che permettono alla compagnia telefonica o all'agenzia di spionaggio di collegarle tra loro.

Per avere le migliori possibilità di eludere la localizzazione attraverso le schede SIM, bisogna assicurarsi che entrambe le schede SIM siano acquistate in contanti da fornitori diversi, che non siano registrate o che siano registrate con nomi falsi diversi e che siano utilizzate con dispositivi diversi. Non devono mai essere utilizzate nella stessa area e bisogna assicurarsi che entrambi i dispositivi siano spenti quando si viaggia da una località all'altra.

Hackerare una scheda SIM

Purtroppo, il più grande incubo per la sicurezza non è rappresentato dai localizzatori, ma dalla scheda SIM stessa. In sostanza, il suo modulo è un piccolo computer pronto all'uso, in grado di eseguire e rispondere a codici estranei e accessibile da remoto.

La più grande violazione nota che ha sfruttato questa problematica architettura è stata scoperta nel 2013 negli Stati Uniti, quando gli analisti informatici hanno scoperto che 750 milioni di cellulari utilizzavano cifrari obsoleti che potevano essere facilmente scoperti da un aggressore.

Con questa chiave, l'aggressore potrebbe scaricare nuovo software sul modulo SIM, inviare messaggi di testo ai contatti della rubrica o modificare la password della casella vocale dell'utente.

Se hai una scheda SIM emessa prima del 2013, c'è circa il 10% di possibilità che sia ancora affetta da questo problema.

Ma queste chiavi di crittografia possono essere compromesse anche in altri modi, soprattutto da attori statali ben finanziati.

Nell'ambito delle rivelazioni di Snowden, The Intercept ha rivelato come le agenzie di intelligence americane e britanniche abbiano rubato le chiavi di crittografia di miliardi di schede SIM prodotte da Gemalto, un'azienda olandese che produce schede SIM per oltre 450 società di telecomunicazioni in tutto il mondo. Queste chiavi avrebbero permesso alle agenzie di intelligence di decifrare il traffico intercettato attraverso una versione più avanzata e non rilevabile di Stingray.

Messaggi SMS e contatti

Anche se è stata impostata la crittografia completa del disco, il telefono potrebbe comunque memorizzare i messaggi di testo e i dettagli dei contatti sulla scheda SIM stessa, lasciando le informazioni non crittografate e accessibili a chiunque possa metterci le mani.

Clonazione della SIM / Scambio della scheda SIM

È difficile clonare la scheda SIM, ma non impossibile. Se un aggressore ha accesso fisico alla scheda SIM, potrebbe essere in grado di estrarre la chiave privata da essa. Utilizzando un lettore tra la scheda SIM e il telefono, potrebbe anche eseguire un attacco man-in-the-middle, ad esempio.

Il modo più semplice per clonare la scheda SIM sarebbe quello di impersonare l'utente e rivolgersi direttamente al fornitore di servizi chiedendone una copia. Alcuni fornitori di servizi forniscono facilmente SIM secondarie o sostitutive sul posto o per posta, senza bisogno di identificazione.

Ciò significa che si ripone molta fiducia nel proprio provider di servizi mobili. Se qualcuno riesce a spacciarsi per il proprio provider di servizi e ad avere accesso a una SIM secondaria, è in grado di ricevere messaggi di testo e telefonate destinati a te e di effettuare telefonate e messaggi di testo a tuo nome (e sulla tua bolletta).

Questo può avere importanti conseguenze sulla sicurezza, soprattutto se la tua soluzione di autenticazione a due fattori fornisce tali codici tramite messaggio di testo.

Questa tecnica è nota anche come scambio di schede SIM ed è balzata agli onori della cronaca dopo che l'account personale del CEO di Twitter Jack Dorsey è stato violato nell'agosto del 2019.

Le conseguenze dello scambio di schede SIM sono gravi, soprattutto se si considera che si può fare ben poco per impedirlo. Tuttavia, il modo migliore per individuarlo è se si perde misteriosamente il servizio telefonico e questo si rifiuta ostinatamente di tornare anche dopo aver riavviato il dispositivo. Questo dimostra che c'è qualcosa che non va e che non dipende da te.

Simjacking

Una nuova vulnerabilità della sicurezza della scheda SIM scoperta nel settembre del 2019 è stata causata da messaggi di testo dannosi che incorporavano un codice spyware. Una volta che un utente cliccava sul testo, il codice entrava in azione e permetteva agli hacker di spiare le chiamate, i messaggi e i dati di localizzazione.

La vulnerabilità utilizzava un software chiamato browser S@T, parte del SIM application toolkit. Sebbene questo browser non sia comunemente utilizzato nei paesi sviluppati, è ancora attivo nei paesi del Medio Oriente, del Nord Africa e dell'Europa orientale.

Gli operatori di telefonia mobile sono stati l'obiettivo di questo attacco, attribuito a un'azienda privata che opera per conto di agenzie governative.

Parte 6: Perché è essenziale bloccare il dispositivo

L'impostazione di una password sufficientemente sicura per la schermata di blocco è il primo livello di sicurezza da prendere molto seriamente. In questo modo sarà più difficile per altri accedere al tuo telefono senza il tuo consenso.

Contrariamente a quanto si pensa, l'uso dell'impronta digitale per sbloccare il dispositivo non aumenta di molto la sicurezza. Un'impronta digitale può essere facilmente clonata a partire da una semplice foto del pollice e utilizzata per sbloccare il telefono. Inoltre, mentre nella maggior parte delle giurisdizioni non è possibile obbligarti a rivelare la tua password, nelle democrazie liberali occidentali è perfettamente legale prendere la tua impronta digitale per sbloccare il tuo telefono senza il tuo consenso.

Crittografare il disco rigido

Apple ha iniziato a crittografare i dischi rigidi per impostazione predefinita da iOS 8. Questo migliora notevolmente la sicurezza del proprietario da ricerche arbitrarie e dall'abuso dei dati personali in caso di smarrimento del dispositivo.

Anche Android offre all'utente la possibilità di crittografare il proprio disco; tuttavia, questa funzione deve essere attivata e non è abilitata per impostazione predefinita.

L'opzione di crittografia del dispositivo si trova nelle impostazioni.

Anche se non è particolarmente facile, è possibile estrarre le informazioni personali dal telefono senza il consenso dell'utente se non si crittografa il disco. Le aziende tecnologiche sono state sorprese ad aiutare le forze dell'ordine a sbloccare i dispositivi.

Scegliere una buona password

Sebbene sia Apple che Google adottino misure per proteggere i dati crittografati dagli hacker limitando il numero di volte in cui è possibile inserire una password errata o cancellando l'unità dopo alcuni tentativi falliti, la migliore forma di protezione rimane una password complessa.

Scegli una password di almeno 12 caratteri o usa il nostro generatore di password casuali. Inoltre, assicurati di aggiungere un insieme di numeri e di caratteri maiuscoli e minuscoli. In alternativa, utilizza Diceware per generare una password composta da quattro o cinque parole.

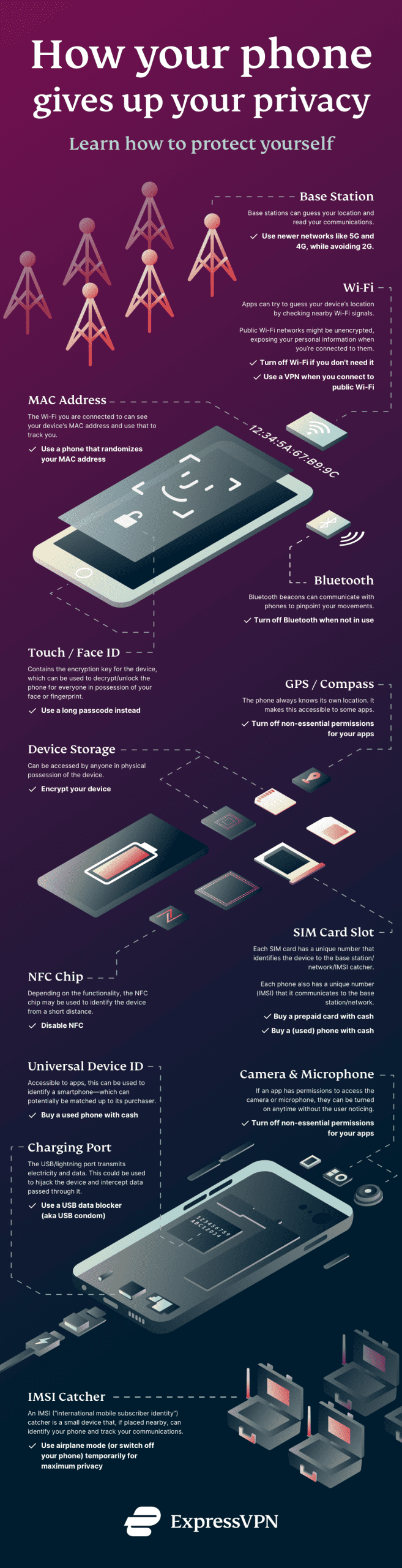

Parte 7: L'infografica della guida completa alla sicurezza mobile

Abbiamo creato questo grafico che mostra in modo esauriente come il tuo telefono potrebbe rivelare i tuoi dati.

Take the first step to protect yourself online. Try ExpressVPN risk-free.

Get ExpressVPN