La guía definitiva de seguridad móvil para dispositivos iPhone y Android

La mayoría de nosotros tenemos claro que hay que estar atentos a la seguridad de nuestras laptops y computadoras de escritorio, con cosas como instalar programas antivirus y programar escaneos periódicos del sistema. Pero nuestros celulares no suelen recibir tanta atención en este sentido. Pero como cada vez dependemos más de nuestros celulares, la seguridad para dispositivos móviles se ha vuelto esencial para proteger nuestra privacidad.

En esta guía, profundizaremos en consejos, trucos y prácticas recomendadas de seguridad para dispositivos móviles. Siga leyendo para proteger su teléfono contra los hackers más obstinados.

Parte 1: Consejos clave para seguridad en dispositivos móviles

Parte 2: Los riesgos de seguridad de las redes Wi-Fi en dispositivos móviles

Parte 3: Cómo proteger sus aplicaciones móviles y evitar el robo de datos

Parte 4: Cómo cargar su celular lo expone a riesgos

Parte 5: Los riesgos ocultos de su tarjeta SIM y mensajes SMS

Parte 6: Por qué es fundamental bloquear su dispositivo

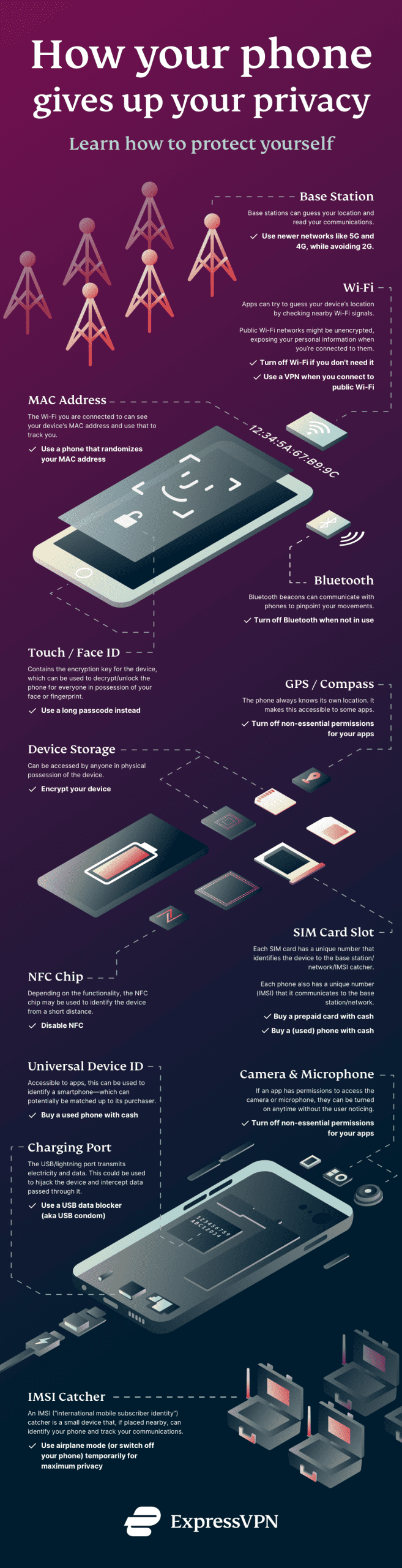

Parte 7: Infografía de la guía integral para seguridad móvil

Parte 1: Consejos clave para seguridad en dispositivos móviles

Los iPhones, iPads y dispositivos Android actuales son tan potentes y avanzados que tener uno es casi como tener una mini PC. Si bien esto ha permitido una mayor conectividad, productividad y uso de redes sociales, también ha significado que una gran cantidad de datos se almacenan en nuestros bolsillos, quedando susceptibles a los piratas informáticos y otras vulnerabilidades de seguridad.

Los teléfonos y las tablets están expuestos a redes Wi-Fi no seguras y siempre están conectados a una antena de telefonía móvil lejana. También pueden ser robados físicamente. Por eso es tan importante seguir las prácticas recomendadas de seguridad. Éstas son nuestras sugerencias:

Activar el bloqueo de pantalla

Como su dispositivo móvil contiene sus conversaciones privadas, contactos, información de tarjetas de crédito y correos electrónicos, es buena idea hacerlo tan impenetrable como sea posible.

La primera capa de seguridad suele ser un bloqueo de pantalla. Un bloqueo de pantalla necesita un código de acceso o un patrón de desbloqueo para considerarse una medida de seguridad. También debe activarse automáticamente tras un periodo de inactividad. La configuración predeterminada para la mayoría de los celulares es de 30 segundos, pero se puede personalizar a su gusto. La configuración predeterminada para la mayoría de los celulares es de 30 segundos, pero este tiempo se puede adaptar según usted prefiera.

Le sugerimos mantener el menor tiempo posible antes de que se active el bloqueo de pantalla para minimizar la posibilidad de acceder al contenido del celular si, por ejemplo, se aleja de su escritorio.

Bloquee siempre el celular manualmente cuando se aleje de éste o se acerque alguien sospechoso.

Muchos dispositivos también tienen escáneres de huellas dactilares y funciones de reconocimiento facial. Tenga cuidado con la biometría como opción de seguridad. Aunque es más cómoda que los códigos de acceso, se puede burlar con el equipo adecuado. Y si su huella dactilar se convierte en información pública, no podrá cambiarla.

Encripte sus datos

Puede que las redes Wi-Fi públicas no estén encriptadas, lo que permite recolectar su información personal con fines de lucro. Visite las páginas web usando sus "favoritos" en vez de hipervínculos. Asegúrese de que la conexión esté protegida con TLS (esto se indica mediante un icono en forma de candado en la ventana de su navegador), y use Tor o una VPN.

Tenga cuidado con qué aplicaciones pueden acceder a sus datos

Use aplicaciones conocidas y revise sus autorizaciones periódicamente para asegurarse de que solo tengan acceso a los datos que usted desee.

Como norma básica, descargue solo aplicaciones de fuentes fiables, como Google Play, F-Droid o la App Store de iOS. Los teléfonos Android pueden cargarse con aplicaciones de terceros a través de kits SDK, pero le sugerimos ser muy cuidadoso al dar este paso. Estas aplicaciones externas no han sido aprobadas por Google. Compruebe siempre que el archivo de la aplicación proceda de una fuente fiable y que no haya sido manipulado.

Al mismo tiempo, asegúrese de examinar cuidadosamente los permisos de cada aplicación que descargue. Por ejemplo, una aplicación antivirus no necesita acceder a sus fotos o a su micrófono. Si cree que ha pasado por alto los permisos de una aplicación en el pasado, asegúrese de volver a la configuración de la aplicación y realizar una auditoría forense.

De vez en cuando, también vale la pena hacer una “limpieza primaveral” de sus aplicaciones. Nuestros teléfonos tienden a saturarse debido a la propensión a descargar aplicaciones que rara vez utilizamos. Le recomendamos que borre las que hace tiempo que no usa.

Protéjase contra el malware

El malware, o software malintencionado que busca causar daños o robar sus datos para beneficio personal o político, siempre ha formado parte de Internet. Los programas malintencionados para dispositivos móviles suelen presentarse “disfrazados” de clones de aplicaciones populares y de confianza. Pueden robar las credenciales de la cuenta, instalar otras aplicaciones sin permiso o realizar otras acciones no deseadas.

Como cada día aparecen nada menos que 230.000 nuevas cepas de malware, es imposible hacer una lista exhaustiva de todos los tipos de malware.

Tenga cuidado con las aplicaciones que instala y con quién tiene acceso a su celular. Si tiene dudas, realice un restablecimiento a condiciones de fábrica para que el sistema operativo de su celular vuelva a su estado original.

Como mínimo, fíjese en las aplicaciones que no tengan una cierta cantidad de reseñas en App Store o Play Store. Puede ser un indicio de que se hayan cargado recientemente y no tengan las mismas funciones de seguridad que las aplicaciones bien establecidas. También puede visitar los sitios oficiales de los desarrolladores de la aplicación que busca y seguir los enlaces desde allí.

No deje activado el Bluetooth

El Bluetooth es un vector de ataque para teléfonos y tablets que a menudo se pasa por alto. Es un posible fallo de seguridad, ya que permite conexiones remotas a su teléfono. También puede permitir que otros le rastreen, por ejemplo, mientras pasea por un centro comercial o una oficina. Encienda el Bluetooth sólo cuando sea necesario. ¡Y esto además le ayuda a ahorrar batería!

No "rootee" su dispositivo

Rootear o hacer jailbreak a su celular elimina las funciones de seguridad predeterminadas, lo que puede permitir a las aplicaciones acceder a datos privados como los detalles de su tarjeta SIM y a qué antenas se conecta.

Aunque es tentador rootear el celular para acceder a aplicaciones fuera de las tiendas oficiales y jugar con el dispositivo como lo haría un desarrollador, no lo recomendamos a los usuarios normales. Si necesita rootear un dispositivo por cualquier motivo, no guarde ningún dato personal en él.

Use software antivirus

En cualquier dispositivo informático moderno, es conveniente instalar software antivirus. Mantener los teléfonos actualizados en todo momento también es una práctica recomendada de seguridad importante que corrige errores, protege contra exploits de día cero y protege su información personal. De hecho, opinamos que lo mejor es configurar sus dispositivos para que se actualicen automáticamente, de modo que sus aplicaciones estén siempre parcheadas y los sistemas funcionen con normalidad.

Cuidado con los respaldos automáticos

La mayoría de los teléfonos incluyen una función de copia de seguridad, ya sea proporcionada por el fabricante o por un proveedor externo. Esto es cómodo, pero también puede exponerle a problemas adicionales de privacidad y seguridad.

Sea selectivo con lo que respalda. Es posible que algunos datos, como los mensajes personales, los datos de las aplicaciones y las publicaciones en redes sociales, ya existan en la nube y no sea necesario hacer copias de seguridad por separado. Cuando respalde mensajes encriptados, tenga en cuenta que no estarán encriptados en la copia de seguridad automática. Esto puede comprometer su seguridad o la de sus contactos.

Las copias de seguridad sin conexión, como las que se realizan con su computadora personal o con programas como iTunes, pueden encriptarse. Asegúrese de elegir un código de encriptación adecuado. Sólo si está seguro de que la copia de seguridad está correctamente encriptada, podrá subirla al almacenamiento en la nube.

Como bien dice el refrán, más vale prevenir que lamentar.

Un poco de mantenimiento puede salvarle de la amenaza (que es muy real) de la pérdida o robo de datos. Estamos seguros de que esto es lo último que se desea.

Parte 2: Amenazas a la seguridad en redes Wi-Fi móviles

Las redes Wi-Fi públicas están muy bien, pero distan mucho de ser seguras y rara vez son privadas. Saber qué información se comparte con quién le ayuda a utilizar la Wi-Fi de forma más eficiente, reduce el riesgo de ciberataques y le permite configurar su dispositivo según sus preferencias.

Las direcciones MAC se pueden usar para identificar su dispositivo

Cada vez que se conecta a un punto de acceso Wi-Fi, su celular revela su dirección MAC (control de acceso a medios). Estas direcciones se incluyen en cada interfaz de red, lo que permite identificarle como un invitado que ya ha estado antes, incluso en redes distintas.

A partir de iOS 8, los dispositivos de Apple han empezado a emitir una dirección MAC falsa y aleatoria que dificulta el rastreo de los usuarios. Esto, sin embargo, sigue identificando su dispositivo como un dispositivo iOS, y la práctica sólo se aplica cuando se buscan nuevas redes. Cuando se conecta a su red conocida, se transmite abiertamente su dirección MAC real.

El sistema operativo TAILS hace que las direcciones MAC sean aleatorias, de manera predeterminada. Este tipo de software permite conectarse repetidamente a varios puntos Wi-Fi sin ser rastreado.

Las direcciones MAC también pueden utilizarse para aumentar la seguridad de la red Wi-Fi de su casa u oficina. Comience por identificar los dispositivos que permite en su red por su dirección MAC y luego póngalos en la lista blanca, bloqueando básicamente todos los dispositivos desconocidos de su red.

Otro método para garantizar la privacidad es cambiar el nombre de su celular abriendo el menú de ajustes. Esto se debe a que es probable que su dispositivo transmita su nombre al punto de acceso Wi-Fi al que está conectado. De manera predeterminada, suele ser una descripción del teléfono, el nombre que introdujo el usuario al configurarlo o una combinación de ambos, como "iPhone de Patricia".

Los routers Wi-Fi pueden leer sus datos si estos pasan a través de ellos

Una vez conectado a una red Wi-Fi, es importante tener en cuenta que el router puede leer todos los datos transmitidos a través de ella. Esto incluye siempre la IP de destino de todo su tráfico, lo que permite a los administradores del sistema obtener una visión completa de los servicios que utiliza cada dispositivo y de los sitios que visita todo el mundo en la red.

Las conexiones no encriptadas (las que no tienen un icono de candado en la barra de direcciones) permiten a los operadores de la red ver todo lo que estás viendo en esa página y toda la información que le transmite, ya sea subiendo fotos o rellenando formularios.

Esto incluye correos electrónicos, chats, contraseñas y otra información personal. Es importante comprobar siempre la seguridad de la capa de transporte (TLS) y abstenerse siempre de transmitir cualquier información sensible a través de una conexión no encriptada.

El uso de una VPN o Tor elimina la capacidad del proveedor de red para ver el contenido de su tráfico (es decir, los sitios que visita o las aplicaciones que utiliza), pero aún podrían adivinar la cantidad de datos consumidos.

Una VPN es más robusta porque encripta todo el tráfico que entra y sale de su dispositivo, incluyendo aplicaciones externas. Tor, sin embargo, sólo encripta el tráfico de su navegador.

Las redes Wi-Fi sin encriptar exponen su tráfico para todos

Las redes Wi-Fi utilizan varios protocolos para encriptar el tráfico que entra y sale de sus dispositivos. Por desgracia, no todas son seguras, y muchas no utilizan encriptación en absoluto.

Por ejemplo, ¿recuerda cuando se conectaba a un punto de acceso Wi-Fi sin necesidad de contraseña? Si bien esto puede haberle ahorrado algo de tiempo, el inconveniente es que dichos puntos de acceso no están encriptados en absoluto.

Esto significa que sus actividades online podrían ser interceptadas por entidades maliciosas mediante ataques de intermediario y otras estrategias. Las redes no seguras son el mayor riesgo de seguridad al que puede enfrentarse en un entorno Wi-Fi público, ya que le exponen a ataques no sólo desde el router, sino también desde los dispositivos cercanos. Las redes Wi-Fi que presentan una pantalla de inicio de sesión después de conectarse al router corren el mismo riesgo.

Este riesgo es particularmente aplicable a puntos de acceso a redes Wi-Fi rápidas y públicas, como las de parques, aeropuertos o cafeterías. Al configurar su propia Wi-Fi, sin importar si está en casa o en un lugar público, recuerde configurar siempre una contraseña y elegir un protocolo seguro, preferiblemente WPA2.

Usar una VPN le protegerá contra esta amenaza, y en redes Wi-Fi no encriptadas, se vuelve especialmente importante usarlas.

Las redes Wi-Fi puede deducir su ubicación dentro de un edificio

Los administradores del sistema pueden utilizar la intensidad de la señal de su dispositivo junto con múltiples puntos de acceso en relación con otros dispositivos de la red para obtener un estimado exacto de dónde podría estar situado.

Los datos no solo pueden utilizarse para rastrear sus movimientos dentro de un edificio o en un espacio público, sino que esta información también puede cotejarse con otros datos que los administradores pueden obtener de su conexión, como registros de compras en tiendas o imágenes de circuito cerrado de televisión, lo que les da un perfil preciso de su comportamiento.

Con acceso a la información adecuada, una mente entrenada puede conectar una IP con un número de tarjeta de crédito y hasta una cara. Defenderse contra esto es complicado, especialmente si pasa mucho tiempo en la red.

Lo ideal es intentar siempre confundirse entre la muchedumbre. No sea el último en irse de una cafetería, y trate de sentarse en una mesa que estén en medio de las demás personas. También es conveniente encontrar lugares que no estén sometidos a videovigilancia, pero no es fácil.

Conectarse automáticamente a una red puede ser peligroso

Si su Wi-Fi está configurada para conectarse automáticamente, está obligando a su celular a monitorear constantemente las ondas de radio para encontrar las redes a las que se ha conectado antes y establecer una nueva conexión. Pero el mecanismo que utiliza su celular para identificar estas redes es el nombre de la red, y eso se puede falsificar fácilmente.

No hay ninguna garantía de que una red Wi-Fi llamada "Starbucks" esté realmente operada por Starbucks. De hecho, cualquiera puede configurar fácilmente una red malintencionada con ese nombre, haciendo que todos los dispositivos que suelen conectarse a la Wi-Fi de Starbucks se conecten automáticamente cuando estén dentro de su alcance.

Una vez conectado, el dispositivo revela su nombre al router, y algunos de los servicios que utilizas pueden activarse automáticamente. Si no está encriptada, esta información puede ser leída por el operador de la red Wi-Fi y otras personas de su entorno.

Le recomendamos mantener la configuración Wi-Fi desactivada y que sólo se conecte cuando busque activamente una.

Parte 3: Cómo proteger sus aplicaciones móviles y evitar el robo de datos

Cuando se trata de sus dispositivos, la información almacenada en ellos solo será tan segura como las aplicaciones instaladas.

Como ya se ha explicado, debería descargar aplicaciones únicamente de sus fuentes oficiales. Lo ideal sería F-Droid, Google Play y Apple App Store, así como cualquier otra fuente que haya verificado cuidadosamente usted mismo.

Alternativamente, los usuarios avanzados pueden crear las aplicaciones ellos mismos si el código es abierto, o si pueden encontrar y verificar los paquetes de instalación directamente de los desarrolladores.

Permisos de la app

Tanto iOS como Android ofrecen la opción de ser selectivo con los permisos a otorgar. Por lo tanto, puede restringir el acceso a cosas como el GPS, la cámara, el micrófono y las fotos.

¡Aprovéchelo! ¡Haga buen uso de ello! Sea escéptico con los permisos que piden las aplicaciones y conceda sólo los que le parezcan absolutamente necesarios. Por ejemplo, una aplicación de mensajería no siempre necesita conocer su ubicación, y una aplicación de pago no siempre necesita acceder a sus fotos. Una aplicación de linterna no debería tener que pedir acceso a nada en absoluto.

Tenga en cuenta que la mayoría de las startups y sus aplicaciones están increíblemente ávidas de datos y la venta de datos de usuario puede ser la única estrategia de monetización o la más prometedora para una aplicación o servicio gratuitos. Así que tenga cuidado con las aplicaciones que descarga, ya que podrían estar buscando sacar provecho de usted.

Le conviene revisar de vez en cuando la configuración de su celular para comprobar qué aplicaciones tienes instaladas y qué permisos tienen. Si cree que algunos de ellos son excesivos, puede retirar esos permisos o eliminar la aplicación por completo.

Señales de alarma que indican que podrían estar espiándole

Algunas de las principales señales de alarma incluyen un excesivo uso de la batería, congestión en la red o uso de la memoria. Si bien eso no necesariamente implica que le estén espiando, ciertamente son efectos secundarios de las aplicaciones de espionaje.

Utilice tanto su intuición como las funciones integradas de su celular para controlar estos indicadores. Las aplicaciones que prometen ayudarle a optimizar la batería, la red o el uso de la memoria rara vez son fiables y añaden un mayor riesgo de robo de datos a su sistema.

¿Su aplicación encripta sus datos?

No necesariamente es fácil determinar cómo las aplicaciones manejan sus datos en segundo plano sin acceso a herramientas analíticas avanzadas. Al tratar con cualquier aplicación, especialmente si esta no es muy conocida, tenga cuidado con cualquier información que se introduzca, especialmente información personal como su número de seguridad social o detalles de pago.

Aunque se tomen todas las precauciones necesarias, siempre existe el riesgo de que los desarrolladores de aplicaciones no almacenen correctamente sus datos en la nube. Lea atentamente las condiciones de servicio de los proveedores y elija por servicios y aplicaciones que prometan explícitamente proteger su privacidad. Opte por una buena contraseña, idealmente a través de un gestor de contraseñas (échele un vistazo también al generador de contraseñas aleatorias de ExpressVPN).

Es muy importante asegurarse de que su contraseña se almacene en forma de hash en el servidor. Un buen indicador de que una aplicación no sigue este procedimiento básico es si se limita la longitud de su contraseña o se restringe el uso de caracteres especiales.

Otro aspecto en el que hay que fijarse es si los datos en tránsito están encriptados mediante HTTPS. Pero, a diferencia de lo que ocurre en el navegador, puede que no sea posible comprobar manualmente si la conexión está encriptada o verificar si los certificados se comprueban correctamente. En su lugar, tenemos que confiar en las promesas de los desarrolladores de las aplicaciones, las políticas de sus plataformas (la Apple Store, por ejemplo, exige que las nuevas aplicaciones utilicen HTTPS de manera predeterminada) y la competencia técnica de sus desarrolladores.

Para juzgar la fiabilidad de una aplicación, eche un vistazo a su sitio web y a cómo se presenta en la App Store. ¿Se actualiza la aplicación con regularidad? ¿Está bien documentada y dispone de registros de cambios?

Autenticación de dos factores

Además de su contraseña, también puede usar la autenticación de dos factores (2FA) para proteger su dispositivo. Esto consiste en una segunda contraseña que sólo es válida durante un tiempo limitado. Se puede generar en su teléfono, un dispositivo externo, o enviársele mediante un mensaje de texto o correo electrónico.

Es más seguro cuando el código se genera en su celular o en un dispositivo externo, aunque esto puede crear dolores de cabeza cuando se pierden estos dispositivos.

Cuando el código se envía por mensaje de texto, es importante tener en cuenta que esta información podría ser interceptada, posiblemente por alguien cercano o por otra aplicación de su teléfono. Por eso, la mejor forma de utilizar la autenticación de doble factor es a través de un dispositivo de hardware que utilice el estándar FIDO U2F. Si no tiene un dispositivo de este tipo, puede utilizar una aplicación como Google Authenticator o Duo.

Parte 4: Cómo cargar su celular lo expone a riesgos

Los smartphones usan el mismo puerto físico para cargar sus baterías, así como para descargar datos. Esto ayuda a los usuarios, porque hacen falta menos cables para lograr más cosas, pero sí eleva el riesgo de seguridad.

Por ejemplo, nunca nos lo pensamos dos veces antes de conectar nuestros cables USB en los enchufes eléctricos de centros comerciales, estaciones de tren, autobuses o aviones. Es posible que estemos conectando el celular, sin saberlo, a una computadora no confiable, que podría intentar acceder a nuestro dispositivo sin autorización.

Los aviones, por ejemplo, le permiten cargar sus dispositivos a bordo, pero la computadora a bordo del avión a menudo intentará acceder a su dispositivo. Esto está muy bien si quiere reproducir contenido multimedia en la pantalla del asiento de enfrente, pero ¿realmente podemos fiarnos de estas computadoras?

Para protegerse, lleve su propio cargador y conéctelo a una toma de corriente normal en lugar de a una toma USB. También puede encontrar un cable que sólo transporte la electricidad, pero no los datos. Otra opción es adquirir un "preservativo USB", que garantizarán que no haya transmisión de datos durante el ciclo de carga.

Los riesgos ocultos de su tarjeta SIM y mensajes SMS

Su tarjeta SIM (Subscriber Identity Module) abre algunas vulnerabilidades de seguridad desconocidas en su teléfono.

Y lo que resulta más devastador es que la tarjeta SIM facilita mucho que le rastreen en el mundo entero. Veamos cómo ocurre esto:

Rastreo telefónico

Mientras el celular tenga insertada una tarjeta SIM válida, siempre intentará conectarse a una estación base. Una vez conectado, seguirá enviando señales a las estaciones base cercanas para garantizar una conexión estable en caso de que el usuario reciba un mensaje o una llamada. Retirar la tarjeta SIM del celular no le garantizará el anonimato. La mayoría de los teléfonos mantienen la conexión incluso sin tarjeta SIM, por ejemplo, para poder hacer llamadas de emergencia. Activar el modo avión puede ayudar, pero sólo retirar físicamente la batería puede garantizar que no le puedan rastrear a través de su dispositivo.

Las telefónicas pueden rastrear a qué estación base está conectado y comparar esto con la fuerza de la señal para triangular su ubicación de manera bastante precisa. Lo único que hace falta es que su celular esté encendido y tenga una SIM insertada. También pueden usar indicadores, como su velocidad y ubicación para deducir si se encuentra en un vehículo o en un rascacielos.

No dé por sentado que las empresas de telecomunicaciones protegen la privacidad de la información recopilada. Algunos proveedores no protegen sus sistemas contra intrusos, lo que hace que la geolocalización sea casi de dominio público. De hecho, algunos proveedores han llegado incluso a vender la ubicación de sus usuarios a los anunciantes.

Es más, pueden compartir esta información con las autoridades y a menudo lo hacen. Pero para rastrearle con mayor precisión, las fuerzas de seguridad necesitarán un dispositivo similar a un Stingray.

¿Qué son los Stingray?

Los Stingray son un tipo muy popular de rastreadores de IMSI (identidad de suscriptor móvil internacional). Estos dispositivos son más o menos del tamaño de una caja de zapatos y se pueden fijar a cualquier vehículo, como un coche o avión, o incluso llevarse en una mochila.

Los Stingrays funcionan con todos los dispositivos conectados a la red GSM. Aunque los Stingrays no son tan eficaces en redes 3G o 4G, siempre pueden recuperar el número de celular móvil y la ubicación de un sujeto. Engañando al individuo para que se conecte a una conexión 2G menos segura, también pueden interceptar llamadas telefónicas o SMS.

Mientras que cada celular tiene que autenticarse en la estación base del proveedor de telefonía móvil, no ocurre lo mismo a la inversa. Como resultado de esta vulnerabilidad comúnmente conocida en la red GSM, cualquiera con los recursos (los Stingrays cuestan entre 16.000 y 125.000 dólares por unidad) puede imitar una estación base, con el resultado de que todos los teléfonos cercanos se conectarán a ella sin saberlo.

Esto permite al operador de un Stingray obtener una lista de todos los identificadores de los teléfonos móviles cercanos. En algunos casos también puede permitirles escuchar todas las conversaciones telefónicas y mensajes de texto realizados por la víctima, en lo que se denomina un ataque de intermediario.

No sabemos si las agencias de espionaje o los cuerpos de seguridad pueden aplicar fácilmente una funcionalidad similar para leer e interceptar también los datos de los móviles, pero sin duda entra dentro de lo posible.

Descifrar la encriptación sobre la marcha es muy difícil, pero no es descabellado pensar que una agencia de espionaje lo bastante grande haya robado ya las claves o las haya solicitado a través de una carta de seguridad nacional.

Los Stingrays se utilizan de forma encubierta y su uso es tan secreto que a menudo ni siquiera se descubre en los tribunales. Estos dispositivos son herramientas de vigilancia masiva y como tales rara vez son autorizados por los tribunales en las investigaciones. Pero a medida que su uso se ha ido generalizando, el público ha ido conociendo cada vez más los Stingrays y su funcionamiento.

Cuando una autoridad, un criminal o un espía dispone de múltiples dispositivos, puede usarlos simultáneamente para calcular las ubicaciones de los teléfonos de sus sospechosos. Un resultado similar se puede lograr desplazando el dispositivo, como desde un avión pequeño.

Parte 5: Cómo evadir el rastreo de ubicación mediante la SIM

Si bien el modo avión puede ayudar, la única manera de evadir completamente al rastreo es quitar la batería de su celular. Para usuarios avanzados, es posible ejecutar software especial en su teléfono que detecta los Stingray y apaga el teléfono si usted así lo desea.

- Sin embargo, este software es experimental y no se ha probado a fondo. El uso de Wi-Fi públicas, VPN y servicios VoIP pagados con Bitcoin son buenas alternativas para las llamadas salientes. Las llamadas entrantes a través de VoIP son menos privadas debido a la necesidad de suscribirse, pero aun así pueden ser una herramienta eficaz si el objetivo principal es ocultar su ubicación. Es importante añadir que estas llamadas nunca están encriptadas y, por tanto, pueden ser fácilmente interceptadas.

Las llamadas cifradas son posibles con programas como Signal y FaceTime, pero para que funcionen requieren que ambas partes utilicen el programa.

Otra posibilidad es cambiar con frecuencia de tarjeta SIM. Aunque esto no hace imposible el rastreo, reduce la cantidad de información que los fisgones pueden recopilar. Es importante, sin embargo, que las tarjetas SIM no se cambien demasiado rápido. Podría ser posible vincular dos números simplemente observando que nunca están encendidos al mismo tiempo.

Otro obstáculo con esta estrategia es que las tarjetas SIM deben comprarse independientemente, en tiendas diferentes y pagarse en efectivo. Si se insertan en el mismo teléfono, podría haber otros números de serie e identificadores que permitan a la compañía de telefonía móvil o agencia de espionaje vincularlos.

Para tener más posibilidades de eludir el seguimiento de la ubicación a través de tarjetas SIM, asegúrese de que ambas tarjetas SIM se compran a proveedores distintos con dinero en efectivo, no estén registradas o estén registradas con nombres falsos distintos y se utilizan con dispositivos distintos. Nunca deben utilizarse en la misma zona, y hay que asegurarse de que ambos dispositivos están apagados cuando viaje de un lugar a otro.

Hackear una tarjeta SIM

Desafortunadamente, la mayor pesadilla de seguridad no son los rastreadores de ubicaciones sin la tarjeta SIM en sí. Esencialmente, su módulo es una pequeña computadora que viene lista para usar, puede ejecutar y responder a código foráneo y es accesible de manera remota.

El mayor hackeo conocido que explotó esta arquitectura problemática se descubrió en 2013, cuando analistas informáticos descubrieron que 750 millones de teléfonos celulares utilizaban claves obsoletas que un atacante podía descifrar fácilmente.

Con esta clave, el atacante podría descargar nuevo software en el módulo SIM, enviar mensajes de texto a los contactos de la agenda o cambiar la contraseña del buzón de voz del usuario.

Si tiene una tarjeta SIM emitida antes de 2013, hay alrededor de un 10% de posibilidades de que siga afectada por este problema.

Pero estas claves de encriptación pueden comprometerse también de otras maneras, especialmente por parte de agentes estatales sólidamente financiados.

Como parte de las revelaciones de Snowden, The Intercept reveló cómo las agencias de inteligencia estadounidenses y británicas robaron las claves de encriptación de miles de millones de tarjetas SIM producidas por Gemalto, una empresa holandesa que fabrica tarjetas SIM para más de 450 empresas de telecomunicaciones de todo el mundo. Estas claves habrían permitido a las agencias de inteligencia descifrar el tráfico interceptado mediante una versión más avanzada e indetectable de un Stingray.

Mensajes y contactos de SMS

Incluso si tiene configurada una encriptación total de disco, su teléfono podría almacenar mensajes de texto e información de contacto en la SIM misma, dejando su información sin encriptar y accesible a cualquiera que pueda ponerle las manos encima.

Clonación de SIM / Intercambio de SIM

Es difícil clonar su tarjeta SIM, pero no imposible. Si un atacante tiene acceso físico a su tarjeta SIM, podría extraer de ella la clave privada. Utilizando un lector entre su tarjeta SIM y su teléfono, también podrían ejecutar un ataque de intermediario, por ejemplo.

La forma más fácil de clonar su tarjeta SIM sería hacerse pasar por el usuario y dirigirse directamente al proveedor de servicios pidiéndole una copia. Algunos proveedores de servicios proporcionan fácilmente SIM secundarias o de sustitución in situ o por correo sin apenas identificación.

Esto significa que usted confía mucho en su proveedor de servicios de telefonía móvil. Si una persona es capaz de suplantarle frente a su proveedor de servicios y obtener acceso a una SIM secundaria, podrán recibir mensajes de texto y llamadas telefónicas pensadas para usted, y hacer llamadas telefónicas y enviar mensajes de texto en su nombre (y pagados por usted).

Esto puede tener importantes ramificaciones de seguridad, especialmente si su solución de autenticación de dos factores entrega los códigos por mensaje de texto.

Esta técnica también se conoce como intercambio de tarjeta SIM y llenó titulares después de que la cuenta del CEO de Twitter, Jack Dorsey, fuese hackeada en agosto de 2019.

Las ramificaciones del intercambio de tarjetas SIM son graves, sobre todo si se tiene en cuenta que poco se puede hacer para evitarlo. Sin embargo, la mejor manera de detectarlo es si pierde misteriosamente todo el servicio de telefonía móvil y se niega obstinadamente a volver incluso después de reiniciar el dispositivo. Eso indica que algo va mal y no es culpa de usted.

Simjacking (secuestro de SIM)

Una nueva vulnerabilidad en las tarjetas SIM, descubierta en septiembre de 2019, fue producto de un mensaje de texto malintencionado que incorporaba código de spyware. Una vez que el usuario hacía clic en el texto, el código entraba en acción y permitía a los hackers espiar sus llamadas, mensajes y datos de ubicación.

La vulnerabilidad utilizaba un programa llamado navegador S@T, que forma parte del conjunto de herramientas de la aplicación SIM. Aunque este navegador no se utiliza habitualmente en el mundo desarrollado, sigue activo en países de Oriente Próximo, Norte de África y Europa del Este.

Los operadores de telefonía móvil fueron el objetivo de este ataque, atribuido a una empresa privada que operaba a instancias de organismos gubernamentales.

Parte 6: Por qué es fundamental bloquear su dispositivo

Establecer una contraseña suficientemente segura para su pantalla de bloqueo es la primera capa de seguridad y una que hay que tomarse muy en serio. Así será más difícil que otros accedan a su celular sin su consentimiento.

Al contrario de lo que se suele pensar, el uso de la huella dactilar para desbloquear el dispositivo no contribuye mucho a aumentar la seguridad. Una huella dactilar puede clonarse fácilmente a partir de una foto del pulgar y utilizarse para desbloquear el teléfono. Y aunque en la mayoría de las jurisdicciones no se le puede obligar legalmente a revelar su contraseña, tomar su huella dactilar para desbloquear el celular sin su consentimiento es perfectamente legal en las democracias liberales occidentales.

Encripte su unidad

Apple comenzó a encriptar los discos duros de manera predeterminada desde el iOS 8. Esto mejoró mucho la protección para el propietario contra búsquedas arbitrarias y de los abusos a sus datos personales si se perdía el dispositivo.

Android también ofrece una funcionalidad para que el usuario pueda encriptar su unidad; sin embargo, esto hay que activarlo y no está disponible de manera predeterminada.

Encontrará la opción de encriptar su dispositivo en la configuración.

Si bien no es muy fácil de hacer, es posible extraer su información personal de su teléfono sin su consentimiento si su unidad no está encriptada. Las compañías tecnológicas han sido sorprendidas ayudando a las autoridades a desbloquear dispositivos.

Elija una buena contraseña

Si bien tanto Apple como Google toman medidas para proteger sus datos cifrados contra los hackers limitando la cantidad de veces que se puede introducir la contraseña incorrecta, o borrando el disco después de unos pocos intentos fallidos, la mejor protección sigue siendo una contraseña fuerte.

Haga que su contraseña tenga al menos 12 caracteres, o use nuestro generador de contraseñas aleatorias. Asegúrese también de añadir una mezcla de números y también caracteres en mayúscula y minúscula. Alternativamente, use Diceware para generar una contraseña de cuatro a cinco palabras de longitud.

Parte 7: Infografía de la guía integral para seguridad móvil

Hemos creado este gráfico que muestra en detalle cómo su celular podría estar compartiendo sus datos.

Take the first step to protect yourself online. Try ExpressVPN risk-free.

Get ExpressVPN