Guia definitivo de segurança móvel para dispositivos iPhone e Android

Embora a maioria de nós saiba que deve se manter vigilante quando se trata da segurança de nossos desktops e laptops, instalando programas antivírus e agendando verificações de sistema regularmente, nossos smartphones muitas vezes não recebem o mesmo nível de atenção. Mas como dependemos mais do que nunca dos nossos telefones, a segurança móvel tornou-se essencial para proteger a nossa privacidade.

Neste guia, comentaremos em detalhes dicas, truques e práticas recomendadas de segurança móvel. Continue lendo para proteger seu telefone dos hackers mais determinados.

Parte 1: Dicas essenciais de segurança móvel

Parte 2: Os riscos de segurança das redes Wi-Fi móveis

Parte 3: Como proteger seus aplicativos móveis e evitar roubo de dados

Parte 4: Como carregar o celular o expõe a riscos

Parte 5: Os riscos ocultos do seu cartão SIM e mensagens SMS

Parte 6: Por que é essencial bloquear seu dispositivo

Parte 7: O infográfico completo do guia de segurança móvel

Parte 1: Dicas essenciais de segurança móvel

Os iPhones, iPads e dispositivos Android de hoje são tão poderosos e avançados que possuir um é como ter um mini PC. Embora isso tenha permitido maior conectividade, produtividade e acesso a redes sociais, também significou que uma grande quantidade de dados é armazenada em nossos bolsos, suscetíveis a hackers e outras vulnerabilidades de segurança.

Telefones e tablets estão expostos a redes Wi-Fi inseguras e sempre conectados a uma antena celular distante. Eles também podem ser roubados fisicamente. É por isso que é tão importante aderir às práticas recomendadas de segurança. Aqui estão os que recomendamos.

Ative um bloqueio de tela

Dado que seu dispositivo móvel contém conversas privadas, contatos, dados de cartão de crédito e emails, é uma boa ideia torná-lo o mais impenetrável possível.

A primeira camada de segurança geralmente é um bloqueio de tela. Um bloqueio de tela precisa de uma senha ou padrão de desbloqueio para ser qualificado como medida de segurança. Também deve ser ativado automaticamente após um período de inatividade. A configuração padrão para a maioria dos telefones é 30 segundos, mas o período de tempo pode ser personalizado de acordo com sua preferência.

Sugerimos que você ajuste para o menor tempo de inatividade possível antes que o bloqueio de tela seja ativado para minimizar a chance de o conteúdo do seu telefone ficar acessível se você, por exemplo, se afastar de sua mesa.

Sempre bloqueie seu telefone manualmente quando você o colocar longe de você ou quando alguém suspeito estiver se aproximando.

Muitos dispositivos também possuem leitores de impressão digital e recursos de reconhecimento facial. Tenha cuidado com a biometria como opção de segurança. Embora sejam mais convenientes do que as senhas, elas podem ser enganadas com o equipamento certo. E se sua impressão digital se tornar informação pública, você não poderá alterá-la.

Criptografe seus dados

Redes Wi-Fi públicas não podem ser criptografadas e podem coletar suas informações pessoais para fins lucrativos. Visite sites usando seus favoritos em vez de hiperlinks, certifique-se de que a conexão esteja protegida com TLS (conforme indicado por um ícone de cadeado na janela do navegador) e use Tor ou VPN.

Tenha cuidado com quais aplicativos podem acessar seus dados

Use aplicativos confiáveis e revise suas permissões regularmente para garantir que eles tenham acesso apenas aos dados que você espera que tenham.

Como regra básica, baixe apenas aplicativos de fontes confiáveis, como Google Play, F-Droid ou a iOS App Store. Os telefones Android podem ser carregados com aplicativos de terceiros por meio de kits SDK, mas recomendamos que você tenha muito cuidado ao realizar esta etapa. Esses aplicativos de terceiros não foram examinados pelo Google. Sempre verifique se o arquivo do aplicativo vem de uma fonte confiável e não foi adulterado.

Ao mesmo tempo, certifique-se de examinar cuidadosamente as permissões de cada aplicativo baixado. Um aplicativo antivírus não precisa de acesso às suas fotos ou microfone, por exemplo. Se você acredita que pode ter ignorado as permissões do aplicativo no passado, volte às configurações do aplicativo e conduza uma auditoria forense.

Com frequência, também vale a pena fazer uma limpeza geral em seus aplicativos. Nossos telefones tendem a ficar confusos devido à propensão de baixar aplicativos que raramente usamos. Recomendamos que você exclua aqueles que não são abertos há algum tempo.

Proteja-se contra malware

Malware, ou software malicioso que procura causar danos ou roubar seus dados para ganho pessoal ou político sempre fez parte da Internet. O malware em dispositivo móvel geralmente vem disfarçado de clones de aplicativos populares e confiáveis. Ele pode então roubar credenciais de conta, instalar outros aplicativos sem permissão ou executar alguma outra ação indesejada.

Com 230.000 novas cepas de malware aparecendo todos os dias, é impossível fazer uma lista abrangente de todos os tipos de malware.

Tenha cuidado com quais aplicativos você instala e quem tem acesso ao seu telefone. Em caso de dúvida, faça uma redefinição de fábrica para que o sistema operacional do seu telefone volte ao estado original.

No mínimo, desconfie de aplicativos que não tenham uma massa crítica de avaliações no App ou na Play Store. Pode ser uma indicação de que eles foram carregados recentemente e não possuem os mesmos recursos de segurança de aplicativos bem estabelecidos. Você também pode visitar os sites oficiais dos desenvolvedores do aplicativo que procura e seguir os links de lá.

Não deixe o Bluetooth ligado

Bluetooth é um vetor de ataque frequentemente esquecido para telefones e tablets. É uma potencial falha de segurança, pois permite conexões remotas ao seu telefone. Também pode permitir que outras pessoas o rastreiem, por exemplo, enquanto você anda por um shopping ou escritório. Ligue o Bluetooth apenas quando necessário. Isso também ajuda a economizar energia da bateria!

Não faça root no seu dispositivo

Fazer o rooting ou jailbreaking de seu telefone remove os recursos de segurança padrão, que podem permitir que aplicativos acessem dados privados, como detalhes do cartão SIM e a quais antenas você se conecta.

Embora seja tentador fazer root no seu telefone para obter acesso a aplicativos fora das lojas oficiais e brincar com seu dispositivo como um desenvolvedor faria, não recomendamos isso para usuários comuns. Se você precisar fazer root em um dispositivo por qualquer motivo, não guarde nenhum dado pessoal no dispositivo.

Use software antivírus

Em qualquer dispositivo de computação moderno, você deveria instalar software antivírus. Manter seus telefones sempre atualizados também é uma importante prática recomendada de segurança que corrige bugs, protege contra explorações de dia zero e protege suas informações pessoais. Na verdade, acreditamos que você deve configurar seus dispositivos para atualização automática, para que seus aplicativos sejam sempre corrigidos e os sistemas funcionem normalmente.

Tenha cuidado com backups automáticos

A maioria dos telefones vem com uma função de backup incluída, fornecida pelo fabricante ou por um fornecedor externo. Isso é conveniente, mas também pode expor você a problemas adicionais de privacidade e segurança.

Seja seletivo no que você faz backup. Alguns dados, como mensagens pessoais, dados de aplicativos e postagens em mídias sociais, podem já existir na nuvem e não precisam de backup separado. Ao fazer backup de mensagens criptografadas, esteja ciente de que elas não serão criptografadas no seu backup automático. Isso pode comprometer a sua segurança ou a de seus contatos.

Backups offline, como os usados em seu computador pessoal ou software como o iTunes, podem ser criptografados. Certifique-se de escolher uma senha de criptografia adequada. Somente se você tiver certeza de que o backup está devidamente criptografado, você poderá carregá-lo para armazenamento em nuvem.

Como se costuma dizer, é melhor prevenir do que remediar.

Um pouco de manutenção e organização pode salvá-lo da ameaça real de perda ou roubo de dados. Temos certeza de que essa é a última coisa que você deseja.

Parte 2: As ameaças à segurança das redes Wi-Fi móveis

O Wi-Fi público é ótimo, mas está longe de ser seguro e raramente é privado. Compreender quais informações você compartilha com quem ajuda você a usar o Wi-Fi com mais eficiência, reduz o risco de ataques cibernéticos e permite configurar seu dispositivo de acordo com suas preferências.

Endereços MAC podem ser usados para identificar seu dispositivo

Sempre que você se conecta a um ponto de acesso Wi-Fi, seu telefone fornece seu endereço MAC (controle de acesso à mídia). Esses endereços estão incluídos em cada interface de rede, tornando possível identificá-lo como convidado recorrente, mesmo em redes separadas.

A partir do iOS 8, os dispositivos Apple começaram a transmitir um endereço MAC falso e aleatório, o que dificulta a prática de rastrear usuários. Isso, no entanto, ainda identifica seu dispositivo como um dispositivo iOS, e a prática só é aplicada na busca por novas redes. Quando você se conecta à sua rede conhecida, seu endereço MAC real é transmitido.

O sistema operacional TAILS randomiza os endereços MAC por padrão. Softwares como este tornam possível conectar-se repetidamente a vários pontos de acesso Wi-Fi sem ser rastreado.

Os endereços MAC também podem ser usados para aumentar a segurança do Wi-Fi de sua casa ou escritório. Você começa identificando os dispositivos permitidos em sua rede por seus endereços MAC e, em seguida, lista esses dispositivos na lista de permissões, bloqueando essencialmente todos os dispositivos desconhecidos de sua rede.

Outro método para garantir a privacidade é alterar o nome do seu telefone abrindo o menu de configurações. Isso ocorre porque seu dispositivo provavelmente transmitirá seu nome ao ponto de acesso Wi-Fi ao qual está conectado. Por padrão, geralmente é uma descrição do telefone, o nome que você digitou ao configurar o telefone ou uma combinação dos dois, como “iPhone de Patricia”.

Roteadores Wi-Fi podem ler seus dados enquanto são transmitidos

Depois de se conectar a uma rede Wi-Fi, é importante ter em mente que o roteador pode ler todos os dados transmitidos através dele. Isso sempre inclui o IP de destino de todo o seu tráfego, permitindo que os administradores do sistema tenham uma visão abrangente de quais serviços cada dispositivo está usando e quais sites todos estão usando e a rede que está visitando.

Conexões não criptografadas (aquelas que não possuem um ícone de cadeado na barra de endereço) permitem que as operadoras de rede visualizem tudo o que você está visualizando neste site e todas as informações que você transmite a ele, seja enviando fotos ou preenchendo formulários.

Isso inclui emails, bate-papos, senhas e outras informações pessoais. É importante sempre ativar a Transport Layer Security (TLS) e evitar transmitir qualquer informação sensível através de uma conexão não criptografada.

Usar uma VPN ou Tor elimina a capacidade do provedor de rede de visualizar o conteúdo do seu tráfego (ou seja, os sites que você visita ou os aplicativos que você usa), mas eles ainda podem estimar a quantidade de dados consumidos.

Uma VPN é uma opção mais robusta porque ela criptografa todo o tráfego que entra e sai do seu dispositivo, incluindo aplicativos de terceiros. O Tor, no entanto, criptografa apenas o tráfego do seu navegador.

Redes Wi-Fi não criptografadas expõem seu tráfego a todos

As redes Wi-Fi utilizam vários protocolos para criptografar o tráfego que flui de e para seus dispositivos. Infelizmente, nem todos eles são seguros e muitos nem usam criptografia.

Por exemplo, lembra-se de quando você se conectou a um ponto de acesso Wi-Fi sem precisar de senha? Embora isso possa ter economizado algum tempo, a desvantagem é que esses pontos de acesso não são criptografados.

Isso significa que suas atividades online podem ser interceptadas por entidades maliciosas por meio de ataques man-in-the-middle e outras estratégias. Redes inseguras são o maior risco de segurança que você pode enfrentar em um ambiente Wi-Fi público, pois expõe você a ataques não apenas do roteador, mas também de dispositivos próximos. Redes Wi-Fi que apresentam uma tela de login após você se conectar ao roteador correm o mesmo risco.

Este risco é particularmente aplicável a pontos de acesso Wi-Fi públicos e gratuitos, como parques, aeroportos ou cafés. Ao configurar seu próprio Wi-Fi — não importa se você está em casa ou em um local público — lembre-se de sempre definir uma senha e escolher um protocolo seguro, de preferência WPA2.

Usar uma VPN irá protegê-lo contra essa ameaça e, em redes Wi-Fi não criptografadas, torna-se especialmente importante usá-las.

As redes Wi-Fi podem adivinhar sua localização dentro de um edifício

Os administradores do sistema podem usar a intensidade do sinal do seu dispositivo junto com vários pontos de acesso em relação a outros dispositivos na rede para chegar a uma estimativa precisa de onde você pode estar localizado.

Os dados não apenas podem ser usados para rastrear seus movimentos dentro de um prédio ou espaço público, mas essas informações também podem ser combinadas com outros dados que os administradores podem obter de sua conexão, como registros de compras em lojas ou feeds de CFTV, fornecendo-lhes um perfil preciso do seu comportamento.

Com acesso às informações corretas, alguém com conhecimento técnico pode conectar um IP a um número de cartão de crédito ou até mesmo a um rosto. É difícil se defender disso, especialmente se você passa muito tempo na rede.

O ideal é que você sempre tente se misturar com a multidão. Não seja o último a sair de um café e procure sentar-se em uma mesa que fique no meio de todas as outras. Também é do seu interesse encontrar locais que não estejam sob vigilância por vídeo, mas isso não é fácil.

Conectar-se automaticamente a uma rede pode ser perigoso

Se o seu Wi-Fi estiver configurado para se conectar automaticamente, você estará forçando o seu telefone a monitorar constantemente as ondas de rádio para encontrar as redes às quais ele se conectou antes e fazer uma nova conexão. Mas o mecanismo que seu telefone usa para identificar essas redes é o nome da rede, e isso pode ser facilmente falsificado.

Não há garantia de que uma rede Wi-Fi chamada “Starbucks” seja realmente operada pela Starbucks. Na verdade, qualquer um pode facilmente configurar uma rede maliciosa com esse nome, fazendo com que todos os dispositivos que normalmente se conectam ao Wi-Fi da Starbucks se conectem automaticamente quando estiverem dentro do alcance.

Uma vez conectado, o dispositivo revela seu nome ao roteador e alguns dos serviços que você usa podem ser ativados automaticamente. Se não estiverem criptografadas, essas informações poderão ser lidas pela operadora da rede Wi-Fi e outras pessoas ao seu redor.

Recomendamos que você mantenha sua configuração de Wi-Fi desativada e conecte-se apenas quando estiver procurando ativamente por uma.

Parte 3: Como proteger seus aplicativos móveis e evitar roubo de dados

Quando se trata de seus dispositivos, as informações armazenadas neles são tão seguras quanto os aplicativos instalados.

Conforme explicado acima, baixe aplicativos apenas de suas fontes oficiais. Idealmente, são F-Droid, Google Play e Apple App Store, e qualquer outra fonte que você tenha verificado cuidadosamente.

Como alternativa, os usuários avançados podem construir os próprios aplicativos se o código for de código aberto ou se você puder encontrar e verificar os pacotes de instalação diretamente dos desenvolvedores.

Permissões de aplicativos

iOS e Android dão a você a opção de selecionar quais as permissões que você concede aos seus aplicativos. Portanto, você pode restringir o acesso a itens como GPS, câmera, microfone e carretel de fotos.

Faça bom uso disso! Seja cético em relação às permissões que os aplicativos solicitam e conceda apenas aquelas que você considera absolutamente necessárias. Por exemplo, um aplicativo de mensagens nem sempre precisa saber sua localização e um aplicativo de pagamento nem sempre precisa de acesso às suas fotos. Um aplicativo de lanterna não deveria precisar solicitar acesso a nada.

Tenha em mente que a maioria das startups e seus aplicativos são extremamente ávidos por dados, e vender dados de usuários pode ser a única ou mais promissora estratégia de monetização para um aplicativo ou serviço gratuito. Portanto, tenha cuidado com os aplicativos que você baixa, pois eles podem querer lucrar com você.

É do seu interesse verificar ocasionalmente as configurações do seu telefone para revisar quais aplicativos você instalou e quais permissões eles possuem. Se você achar que algumas delas são excessivas, você pode retirar essas permissões ou excluir totalmente o aplicativo.

Sinais de alerta de que seus aplicativos podem estar espionando você

Os principais sinais de alerta incluem consumo excessivo de bateria, congestionamento de rede ou uso de memória. Embora isso não signifique necessariamente que você esteja sendo espionado, certamente são efeitos colaterais de aplicativos espiões.

Use sua intuição e os recursos integrados do seu telefone para monitorar esses indicadores. Aplicativos que prometem ajudá-lo a otimizar sua bateria, rede ou uso de memória raramente são confiáveis e aumentam o risco de roubo de dados ao seu sistema.

Seu aplicativo criptografa seus dados?

Não é fácil determinar como os aplicativos lidam com seus dados em segundo plano sem acesso a ferramentas analíticas avançadas. Ao lidar com qualquer aplicativo, especialmente um sem muita reputação, tenha cuidado com qualquer informação inserida, especialmente detalhes pessoais, como seu número de seguro social ou dados de pagamento.

Mesmo se você tomar todas as precauções necessárias, sempre existe o risco de os desenvolvedores de aplicativos não armazenarem seus dados na nuvem de maneira adequada. Leia atentamente os Termos de Serviço dos provedores e dê preferência a serviços e aplicativos que prometam explicitamente defender sua privacidade. Escolha uma boa senha, de preferência através de um gerenciador de senhas (veja também o Gerador Aleatório de Senhas da ExpressVPN).

É extremamente importante garantir que sua senha esteja armazenada em formato hash no servidor. Um bom indicador de um aplicativo que não segue esse procedimento básico é se você está limitado no comprimento da sua senha ou não pode usar caracteres especiais.

Outra coisa a observar é se os dados em trânsito são criptografados por HTTPS. Mas, ao contrário do seu navegador, talvez não seja possível verificar manualmente se a conexão está criptografada ou se os certificados foram verificados corretamente. Em vez disso, temos que confiar nas promessas dos desenvolvedores de aplicativos, nas políticas de suas plataformas (a loja de aplicativos da Apple, por exemplo, exige que novos aplicativos usem HTTPS por padrão) e na competência de seus desenvolvedores.

Para avaliar a confiabilidade de um aplicativo, dê uma olhada em seu site e como ele é apresentado na App Store. O aplicativo é atualizado regularmente? Está bem documentado, com registros de alterações disponíveis?

Autenticação de dois fatores

Além da sua senha, você também pode usar a autenticação de dois fatores (2FA) para proteger seu dispositivo. Esta é uma segunda senha válida apenas por um curto período de tempo. Ela pode ser gerada em seu telefone, em um dispositivo externo ou enviado a você por mensagem de texto ou email.

É mais seguro quando o código é gerado no seu telefone ou em um dispositivo externo, embora isso possa causar dores de cabeça quando esses dispositivos são perdidos.

Quando o código é enviado a você por mensagem de texto, é importante observar que essas informações podem ser interceptadas, possivelmente por alguém próximo ou outro aplicativo do seu telefone. É por isso que a melhor maneira de usar a autenticação de dois fatores é através de um dispositivo de hardware usando o padrão FIDO U2F. Se você não possui esse dispositivo, pode usar um aplicativo como Google Authenticator ou Duo.

Parte 4: Como carregar o celular o expõe a riscos

Os smartphones usam a mesma porta física para carregar as baterias e também para baixar dados. Isso ajuda os usuários, pois são necessários menos cabos para realizar mais tarefas, mas aumenta um pouco o risco de segurança.

Por exemplo, não pensamos duas vezes antes de conectar nossos cabos USB às tomadas encontradas em shoppings, estações de trem, ônibus e aviões. É possível que conectemos inadvertidamente nosso telefone a um computador em que não confiamos, que por sua vez pode tentar acessar nosso dispositivo sem nosso consentimento.

Os aviões, por exemplo, permitem que você carregue seus dispositivos a bordo, mas o computador de bordo do avião muitas vezes tentará acessar seu dispositivo. Isso é ótimo se você deseja reproduzir mídia na tela do assento à sua frente, mas podemos realmente confiar nesses computadores?

Para se proteger, leve seu próprio carregador com você e conecte-o a uma tomada elétrica comum em vez de a uma tomada USB. Você também pode encontrar um cabo que transporta apenas eletricidade, mas não dados. Você também pode utilizar “camisinhas de USB”, o que garantirá que não haja transmissão de dados durante o ciclo de carregamento.

Os riscos ocultos do seu cartão SIM e mensagens SMS

Seu cartão Subscriber Identity Module (SIM) abre algumas vulnerabilidades de segurança desconhecidas no seu celular.

O que é ainda mais devastador é que o cartão SIM facilita muito o seu rastreamento em todo o mundo. Vamos dar uma olhada mais de perto em como isso acontece:

Rastreamento de telefone

Desde que o seu telefone tenha um cartão SIM válido inserido, ele sempre tentará se conectar a uma estação base. Uma vez conectado, ele continuará a enviar sinais para estações base próximas a você para garantir uma conexão estável caso você receba uma mensagem ou chamada telefônica. Remover o cartão SIM do telefone não garante o anonimato. A maioria dos telefones manterá uma conexão mesmo sem um cartão SIM, por exemplo, para poder fazer chamadas de emergência. Ativar o modo avião pode ajudar, mas apenas remover fisicamente a bateria pode garantir que você não será rastreado pelo seu dispositivo.

As empresas de telefonia celular podem rastrear a qual estação base você está conectado e comparar isso com a intensidade do sinal para triangular sua localização com um bom grau de precisão. Basta ter o telefone ligado e um cartão SIM inserido. Elas também podem usar indicadores como velocidade e localização para deduzir se você está, digamos, em um veículo em movimento ou no alto de um arranha-céu.

Não presuma que as informações coletadas são mantidas em sigilo pelas empresas de telecomunicações. Várias dessas empresas não conseguem proteger os seus sistemas contra intrusos, tornando a geolocalização quase de conhecimento público. Na verdade, algumas delas chegaram ao ponto de vender a localização de seus usuários para anunciantes.

Além do mais, elas podem compartilhar essas informações com as autoridades, e muitas vezes o fazem. Mas, para rastreá-lo com mais precisão, as autoridades precisarão de um dispositivo semelhante a um Stingray.

O que são Stingrays?

Stingrays são um tipo popular de coletor IMSI (International Mobile Subscriber Identity). Esses dispositivos têm aproximadamente o tamanho de uma caixa de sapatos e podem ser acoplados a qualquer veículo, como carro ou avião, ou até mesmo carregados em uma mochila.

Stingrays funcionam para todos os dispositivos conectados à rede GSM. Embora os Stingrays não sejam tão eficazes em redes 3G ou 4G, eles sempre podem recuperar o número e a localização do celular de uma pessoa. Ao enganar a pessoa para que ela se conecte a uma conexão 2G menos segura, eles também poderão interceptar chamadas telefônicas ou SMS.

Embora cada telefone tenha que se autenticar na estação base da operadora de telefonia celular, o contrário não acontece. Como resultado desta vulnerabilidade comumente conhecida na rede GSM, qualquer pessoa com os recursos (os Stingrays custam cerca de US$ 16.000 a 125.000 por peça) pode imitar uma estação base, e todos os telefones próximos se conectarão a ele sem saber.

Isso permite que o operador de um Stingray obtenha uma lista de todos os identificadores de telefones celulares próximos. Em alguns casos também permite ouvir todas as conversas telefônicas e mensagens de texto feitas pela vítima, no que é chamado de ataque man-in-the-middle.

Não sabemos se as agências de espionagem ou os órgãos de aplicação da lei podem facilmente aplicar funcionalidades semelhantes para ler e interceptar dados móveis, mas certamente está dentro das possibilidades.

Quebrar a criptografia em tempo real é muito difícil, mas não é absurdo acreditar que uma agência de espionagem grande o suficiente já roubou as chaves ou as solicitou por meio de uma carta de segurança nacional.

Stingrays são usados secretamente e seu uso é tão secreto que é frequente que isso nem seja revelado em um tribunal. Estes dispositivos são ferramentas de vigilância em massa, e, como tal, raramente são autorizados pelos tribunais nas investigações. Mas à medida que o seu uso se tornou mais difundido, o público tornou-se cada vez mais consciente dos Stingrays e de como eles funcionam.

Quando uma agência de aplicação da lei, um criminoso ou um espião tem vários dispositivos à sua disposição, eles podem usá-los simultaneamente para calcular a localização dos telefones dos seus suspeitos. Um resultado semelhante pode ser alcançado movendo os dispositivos, como em um pequeno avião.

Parte 5: Como evitar o rastreamento de localização através do seu SIM

Embora o modo avião possa ajudar, a única maneira de evitar completamente o rastreamento é remover a bateria do telefone. Para usuários avançados, existe a possibilidade de executar um software especial em seu telefone que detecta Stingrays e desliga seu telefone, se assim desejar.

- No entanto, este software é experimental e não foi exaustivamente testado. Usar Wi-Fi público, VPNs e serviços VoIP pagos com Bitcoin são boas alternativas para efetuar chamadas. As chamadas recebidas por VoIP são menos privadas devido à necessidade de assinatura, mas ainda podem ser uma ferramenta eficaz se o objetivo principal for ocultar sua localização. É importante acrescentar que tais chamadas nunca são criptografadas e, portanto, pode ser facilmente grampeadas.

Chamadas criptografadas são possíveis com software como Signal e FaceTime, mas para funcionar eles exigem que ambas as partes usem o software.

Outra abordagem é trocar frequentemente de cartão SIM. Embora isso não impossibilite o rastreamento, reduz a quantidade de informações que os bisbilhoteiros conseguem coletar. É importante, entretanto, que os cartões SIM não sejam trocados muito rapidamente. Pode ser possível vincular dois números simplesmente observando que eles nunca são ligados ao mesmo tempo.

Outro obstáculo desta estratégia é que os cartões SIM precisam ser adquiridos independentemente uns dos outros, em lojas separadas, e pagos em dinheiro. Se eles estiverem inseridos no mesmo telefone, pode haver outros números de série e identificadores que permitam à empresa de telefonia móvel ou à agência de espionagem vinculá-los.

Para reduzir a possibilidade rastreamento de localização por meio de cartões SIM, certifique-se de que ambos os cartões SIM sejam adquiridos de fornecedores separados com dinheiro, não estejam registrados ou registrados com nomes falsos separados e sejam usados com dispositivos separados. Eles nunca devem ser usados na mesma área e você deve certificar-se de que ambos os dispositivos estejam desligados ao viajar entre locais.

Hackeando um cartão SIM

Infelizmente, o maior pesadelo de segurança não são os rastreadores de localização, mas o próprio cartão SIM. Essencialmente, seu módulo é um pequeno computador que já vem pronto para uso, pode executar e responder a códigos estrangeiros e é acessível remotamente.

O maior hack conhecido que explorou esta arquitetura problemática foi revelado em 2013, quando analistas de TI descobriram que 750 milhões de celulares estavam usando cifras obsoletas que poderiam ser facilmente descobertas por um invasor.

Com essa chave, o invasor pode baixar um novo software no módulo SIM, enviar mensagens de texto para contatos da agenda de contatos ou alterar a senha do correio de voz do usuário.

Se você tiver um cartão SIM emitido antes de 2013, há cerca de 10% de chance de ele ainda ser afetado por esse problema.

Mas estas chaves de criptografia também podem ser comprometidas de outras formas, especialmente por agentes estatais bem financiados.

Como parte das revelações de Snowden, The Intercept revelou como as agências de inteligência americana e britânica roubaram as chaves de criptografia de bilhões de cartões SIM produzidos pela Gemalto, uma empresa holandesa que fabrica cartões SIM para mais de 450 empresas de telecomunicações em todo o mundo. Essas chaves teriam permitido às agências de inteligência descriptografar o tráfego interceptado por meio de uma versão mais avançada e indetectável de um Stingray.

Mensagens SMS e contatos

Mesmo se você tiver a criptografia completa do disco configurada, seu telefone ainda poderá armazenar mensagens de texto e dados de contato no próprio cartão SIM, deixando suas informações descriptografadas e acessíveis a qualquer pessoa que possa acessá-las.

Clonagem de SIM / Troca de cartão SIM

É difícil clonar o seu cartão SIM, mas não impossível. Se um invasor tiver acesso físico ao seu cartão SIM, ele poderá extrair a chave privada dele. Usando um leitor entre o cartão SIM e o telefone, ele também pode executar um ataque man-in-the-middle, por exemplo.

A maneira mais fácil de clonar seu cartão SIM seria se passar pelo usuário e abordar diretamente o provedor de serviços, solicitando uma cópia. Alguns provedores de serviços fornecem facilmente SIMs secundários ou de substituição no local ou por correio com pouca identificação.

Isso significa que você confia muito na sua operadora de celular. Se alguém conseguir se passar por você para o seu provedor de serviços e obter acesso a um SIM secundário, poderá receber mensagens de texto e chamadas telefônicas destinadas a você e fazer chamadas e mensagens de texto em seu nome (e na sua conta).

Isto pode ter importantes ramificações de segurança, especialmente se sua solução de autenticação de dois fatores entrega esses códigos por mensagem de texto.

Essa técnica também é conhecida como troca de cartão SIM e ganhou as manchetes depois que a conta pessoal do CEO do Twitter, Jack Dorsey, foi hackeada em agosto de 2019.

As implicações da troca do cartão SIM são graves, especialmente quando você considera que há pouco que você possa fazer para impedi-la. No entanto, a melhor maneira de detectá-la é se você perder misteriosamente todo o serviço de celular e ele teimosamente se recusar a voltar mesmo depois de reiniciar o dispositivo. Isso mostra que algo está errado e não é culpa sua.

Simjacking

Uma nova vulnerabilidade de segurança de cartões SIM foi descoberta em setembro de 2019 e usava mensagens de texto maliciosas que incorporavam código de spyware. Assim que um usuário clicasse no texto, o código entraria em ação e permitiria que hackers espionassem suas chamadas, mensagens e dados de localização.

A vulnerabilidade usou um software chamado navegador S@T, parte do kit de ferramentas do aplicativo SIM. Embora este navegador não seja comumente usado no mundo desenvolvido, ele ainda está ativo em países do Oriente Médio, Norte da África e Europa Oriental.

As operadoras de telefonia móvel foram alvo deste ataque, atribuído a uma empresa privada que opera a mando de agências governamentais.

Parte 6: Por que é essencial bloquear seu dispositivo

Definir uma senha suficientemente segura para sua tela de bloqueio é a primeira camada de segurança e que você deve levar muito a sério. Isso tornará mais difícil para outras pessoas acessarem seu telefone sem o seu consentimento.

Ao contrário da percepção popular, usar sua impressão digital para desbloquear seu dispositivo pouco aumenta sua segurança. Uma impressão digital pode ser facilmente clonada a partir de uma imagem do seu polegar e usada para desbloquear o telefone. E embora você não possa ser legalmente forçado a revelar sua senha na maioria das jurisdições, tirar sua impressão digital para desbloquear seu telefone sem o seu consentimento é perfeitamente legal na democracia liberal ocidental.

Criptografe seu disco

A Apple começou a criptografar discos rígidos por padrão desde o iOS 8. Isso melhora muito a proteção do proprietário contra pesquisas arbitrárias e contra o abuso de seus dados pessoais após a perda do dispositivo.

O Android também oferece um recurso para o usuário criptografar sua unidade; no entanto, isso deve ser ativado e não está ativado por padrão.

Você pode encontrar a opção de criptografar seu dispositivo nas configurações.

Embora não seja particularmente fácil, é possível extrair suas informações pessoais do telefone sem o seu consentimento, se você não criptografar a unidade. As empresas de tecnologia têm sido surpreendidas ajudando agências de aplicação da lei a desbloquear dispositivos também.

Escolha uma boa senha

Embora a Apple e o Google tomem medidas para proteger seus dados criptografados contra hackers, limitando o número de vezes que uma senha errada pode ser inserida ou apagando a unidade após algumas tentativas fracassadas, a melhor forma de proteção continua sendo uma senha forte.

Escolha uma senha com pelo menos 12 caracteres ou use nosso gerador de senha aleatória. Certifique-se também de adicionar uma combinação de números, bem como caracteres maiúsculos e minúsculos. Como alternativa, use o Diceware para gerar uma senha formada por quatro a cinco palavras.

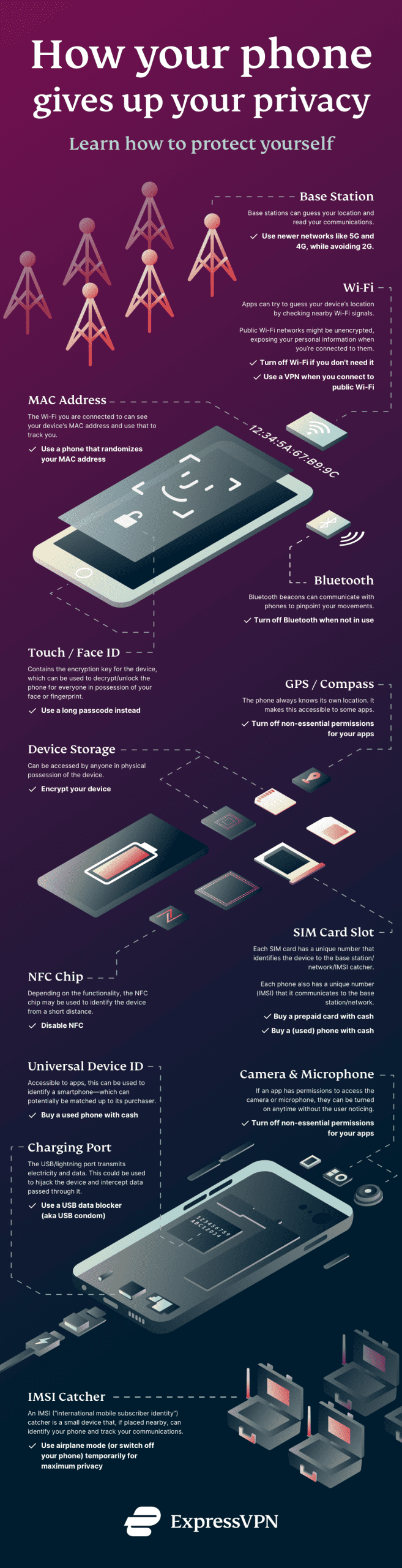

Parte 7: O infográfico completo do guia de segurança móvel

Criamos este gráfico que mostra de forma abrangente como seu telefone pode estar divulgando seus dados.

Take the first step to protect yourself online. Try ExpressVPN risk-free.

Get ExpressVPN