Tor: wat kun je met de Tor-browser en het dark web?

Tor werd oorspronkelijk The Onion Router genoemd omdat het je internetverkeer verdeelt in schillen zoals een ui. Het is een gratis netwerk van servers (ook “nodes” genoemd) die volgens de wetten van het toeval internetverkeer onderling rondsturen om de afkomst van de data te verhullen. De Tor-browser helpt enorm met het verhogen van de privacy en online anonimiteit van gebruikers. In interne documenten heeft de NSA zelfs naar Tor verwezen als "de kampioen van zeer veilige online anonimiteit met weinig vertraging".

In deze gids zullen we het ontstaan van Tor behandelen, hoe het werkt, hoe je het kunt gebruiken en eraan bijdragen, en de vele andere dingetjes die we online kunnen doen dankzij Tor.

Spring naar ...

Wat is Tor?

De onwaarschijnlijke geschiedenis van Tor

Hoe Tor werkt

Hoe je Tor kunt gebruiken om je privacy te beschermen

Verbinden met Tor

Veelgestelde vragen

Wat is Tor?

Tor is de afkorting van The Onion Router. Door de pers en de rechterlijke macht wordt het vaak in een negatief daglicht gesteld, maar het heeft veel voordelen. Journalisten en hun bronnen zijn er zeer afhankelijk van om veilig en anoniem te communiceren, zonder dat ze hoeven te vrezen voor inmenging van overheden. Veilig communiceren is cruciaal in geval van klokkenluiders, zoals de onthullingen van Edward Snowden. Evenzo is Tor belangrijk voor het handhaven van de wet, omdat het geheime operaties en online onderzoeken mogelijk maakt. Tor heeft tegenwoordig ongeveer twee miljoen dagelijkse gebruikers overal ter wereld; de meesten van hen zijn afkomstig uit de Verenigde Staten, Duitsland en Rusland.

Net als een VPN kun je Tor gebruiken om je IP-adres te verbergen en je internetverkeer te anonimiseren. Het gebruik van de Tor-browser geeft je ook toegang tot het dark web en de mogelijkheid om anoniem een “hidden service” (verborgen dienst) te runnen. In het algemeen zal de Tor-browser je webverkeer niet volledig anonimiseren; daarom wordt hij meestal samen met een VPN gebruikt.

Verbinden met Tor via een VPN-verbinding is een geweldige manier om je internetprivacy en -veiligheid te bewaren. Niet alleen blijft je browsegeschiedenis zo verborgen voor je VPN-aanbieder, het verbergt ook je privé IP-adres voor de Tor-node waar je binnenkomt. Probeer nu een VPN met korting: ontdek onze beste VPN-deals van het moment.

De onwaarschijnlijke geschiedenis van Tor

Tor: de eerste jaren

De krijgsmacht van de Verenigde Staten heeft voor het vergaren van inlichtingen altijd kunnen vertrouwen op een groot, wereldwijd spionagenetwerk. Toen deze informatie in de jaren '90 steeds meer digitaal werd, realiseerden de diensten zich hoe belangrijk het zou zijn om online te kunnen communiceren.

Spionnen zouden niet langer enorme radio's nodig hebben, of krantenberichten hoeven te decoderen voor informatie. Maar het leger van de VS was zich er ook van bewust dat de manier waarop het internet was gebouwd, een ernstig gevaar vormde voor de identiteit en veiligheid van hun bronnen. Het zou erg eenvoudig zijn om te ontdekken wie er communiceerde met servers die werden beheerd door de spionagedienst of het leger van de VS.

Stel je voor dat een NGO zou ontdekken dat een van hun medewerkers regelmatig inlogt op het members-only forum van een militaire basis, of dat een groot bedrijf merkt dat een personeelslid regelmatig de website van een overheidsinstantie opent. Zonder een wereldwijd netwerk dat anonimiteit biedt, zouden spionnen, de politie en andere overheidsorganisaties niet effectief kunnen communiceren met hun bronnen of geheime onderzoeken kunnen doen.

In het midden van de jaren '90 begon het onderzoekslaboratorium van de Amerikaanse marine (NRL) aan een oplossing te werken. Ze begonnen een manier te ontwikkelen om gecodeerde informatie te versturen via een netwerk van computers die overal ter wereld waren opgesteld. Deze ingewikkelde route zou zowel de afkomst als de bestemming van alle data verbergen. Na 1997 werd het project doorontwikkeld door het Defense Advanced Research Projects Agency (DARPA).

Maar hoe zou zo'n netwerk zijn gebruikers moeten authenticeren? En hoe zou zo'n netwerk onopgemerkt kunnen blijven? Wie zou er nog meer baat kunnen hebben bij de mogelijkheid om anoniem het ongecensureerde internet op te kunnen?

Openbare tool in plaats van geheim wapen

We kunnen in het wilde weg speculeren over deze vragen, maar voor historici is het moeilijk te bepalen in welke discussies de betrokken militaire en spionage-organisaties verwikkeld raakten, en welke argumenten hen uiteindelijk hebben overtuigd om de software in 2002 met een gratis licentie vrij te geven voor openbaar gebruik. De verantwoordeijkheid om het project te onderhouden werd overgedragen aan de Electronic Frontier Foundation (EFF), die op zijn beurt het beheer overdroeg aan The Tor Project. Het merendeel van de fondsen komt nog steeds van de overheid van de VS, maar ook de overheid van Zweden draagt aanzienlijk bij.

De redenen voor de betrokkenheid van de overheid bij het Tor Project lijken misschien wat tegenstrijdig. De overheid wil het Tor-netwerk blijven gebruiken om de bron van haar aanvallen te verduisteren, om te infiltreren bij burgerrechtenbewegingen, en om haar spionnen in staat te stellen om veilig en effectief informatie uit te wisselen. Aan de andere kant hebben ze het publiek de middelen gegeven om net hetzelfde te doen: van bronnen verduisteren tot het verbergen van informatie voor de overheid.

Met en tegen de overheid

Maar om dit instrument te kunnen gebruiken zonder zichzelf verdacht te maken, moet de overheid het Tor-netwerk promoten als bevrijdende en versterkende technologie voor wie zich wil bevrijden van controle door een autoritair regime. En dat niet alleen met woorden, maar ook daden: door de software echt effectief te maken en te laten ondersteunen door dezelfde mensen waar de overheid informatie over wil inwinnen.

Om de macht te behouden moest de overheid macht inleveren. Deze ingewikkelde balans is waarschijnlijk ook de reden waarom de Amerikaanse overheid tegelijkertijd wordt gezien als enthousiaste supporter van deze technologie en als fanatieke bestrijder ervan.

Een organisatie als de overheid van de VS is niet volledig homogeen, en bestaat ongetwijfeld niet alleen uit mensen die eerlijk proberen de burgerrechten te beschermen maar ook uit mensen die de autoritaire structuur willen behouden.

Kan er een evenwicht gevonden worden tussen macht en vrijheid?

Om het Tor-netwerk in ons voordeel te kunnen gebruiken, moeten we begrijpen hoe het werkt en wat de beperkingen zijn. De open-source code van Tor stelt ons in staat om precies te begrijpen wat er onder de motorkap gebeurt, en de implementatie van veilige encryptie te controleren.

Hoe Tor werkt

Laten we doen alsof computers en het internet niet bestaan, en de mensen nog steeds met elkaar communiceren met wat we tegenwoordig "traditionele post" noemen.

Stel dat je nu bijvoorbeeld een boek wilt kopen. Hoe krijg je dat voor elkaar zonder de deur uit te gaan? Je kunt in de Gouden Gids kijken om het adres van een uitgeverij te zoeken, en ze dan een briefkaart sturen.

Op die briefkaart kun je de wens te kennen geven dat je een bepaald boek wilt hebben, en je kunt je eigen adres erbij zetten zodat de uitgever weet waar hij het naartoe moet sturen.

Het probleem is, dat iedereen onderweg kan zien wat iemand wil lezen. Ze kunnen overal kopieën van maken of gewoon een lijstje maken van wie wat heeft aangevraagd.

Enveloppen beschermen de inhoud

Een eenvoudige beschermingsmaatregel zou zijn om de aanvragen in een verzegelde envelop te stoppen. Deze cryptografische zegels kun je niet openen zonder ze kapot te maken, dus het enige wat het postkantoor kan doen is lijsten bijhouden van wat waar wordt afgeleverd, zonder dat ze weten wat er in de enveloppen zit.

Deze informatie — bijvoorbeeld maat en gewicht van de envelop, en de identiteit van zender en ontvanger — wordt metadata genoemd.

Metadata geeft veel informatie. Als je bijvoorbeeld een verkeersboete hebt gekregen, kun je dat aan de envelop al zien. Dat ziet de postbode ook.

Dit lijkt heel erg op hoe het internet vandaag de dag werkt. Cryptografische zegels gaan een stapje verder doordat ze niet opengebroken kunnen worden. In de afgelopen jaren is basisencryptie zoals bijvoorbeeld Transport Layer Security (TLS) overal op het web standaard geworden. (Je weet dat dit actief is, als er een hangslot-pictogram in je adresbalk staat.)

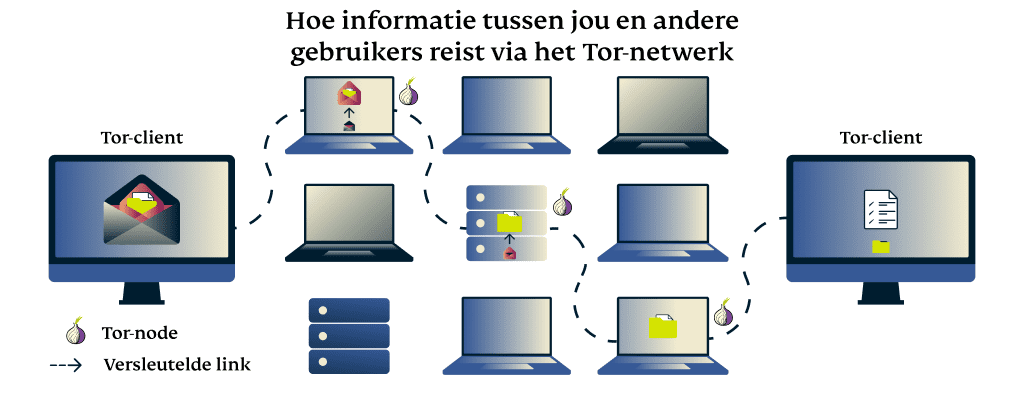

Tor-circuits zijn gebaseerd op een systeem van nodes

Om in het Tor-netwerk anonieme verzoeken te versturen, begin je met een Tor-circuit op te zetten. Daarvoor stuur je je "verzegelde briefkaart" naar een willekeurige Tor-node. Dat kan een thuisadres zijn of een commercieel adres. Het kan het huis van je buren zijn, of een groot gebouw in een land ver weg. Dit is je entry-node, en al jouw verzegelde post wordt naar dit adres verzonden. Alle post die je ontvangt, komt ook van dit adres.

Je entry-node stuurt je post door naar een andere node, en die stuurt het weer door naar nog een andere node — de exit-node. Alleen de exit-node kent het adres van degene die jouw post moet ontvangen.

Hieronder volgt een uitleg van de werking van het node-systeem:

- De entry-node kan zien wie je bent, maar niet wat je vraagt of aan wie je het vraagt.

- De middelste node ziet helemaal niets. Dat is belangrijk, want hij zorgt ervoor dat de entry-node en de exit-node van elkaar gescheiden worden.

- De exit-node kan alleen zien wat je vraagt, maar niet wie je bent. In het ideale geval gebruik je TLS om je verzoek end-to-end te versleutelen, daardoor kan de exit-node wel zien aan wie je iets vraagt, maar niet wat je vraag is.

Tor wordt gerund door vrijwilligers

Een systeem als Tor zou in ieder geval in theorie kunnen werken met fysieke post, maar de moeite die het zou kosten om de post om te leiden, en enveloppen te verzegelen, zou gigantisch zijn. Het Tor-principe is veel makkelijker elektronisch te realiseren, maar het netwerk is nog steeds afhankelijk van vrijwilligers die de Tor-nodes runnen, thuis op hun server.

In deze hele keten is de exit-node het meest kwetsbare onderdeel. Als de verbinding met de website die je bezoekt geen TLS-encryptie gebruikt, is er geen garantie dat de exit-node de inhoud van je verzoeken niet logt, ze verandert, of er malware in injecteert. Als je systeem niet correct is geconfigureerd kunnen zaken als cookies of de inhoud van je communicatie nog steeds je identiteit blootgeven.

Het dark web: gebruik .onion-adressen om de exit-nodes te omzeilen

Er bestaat een manier om helemaal geen exit-nodes te hoeven gebruiken. Daarvoor is het nodig dat de website die je wilt bezoeken is uitgerust met een .onion-adres. Dit is iets anders dan een gewone domeinnaam, want er is geen manier om hem formeel te registreren. De domeinen zijn meestal alfanumerieke strings die door een openbare cryptografische sleutel worden gegenereerd. Het gebruiken van zo'n domein haalt niet alleen de exit-node uit het proces, het maakt het ook onmogelijk — zowel voor de gebruiker als voor de website — om te weten waar de andere partij zich bevindt.

Veel populaire websites, zoals bijvoorbeeld Facebook, hebben .onion-sites. Om deze en andere .onion-sites te bezoeken heb je de Tor-browser nodig.

Facebook behoort ook tot de weinige websites die TLS-certificaten hebben uitgegeven voor hun .onion-sites. Dat maakt de content niet veel meer privé of veilig, maar kan wel helpen om te identificeren of de site waarmee je verbonden bent echt de site is die je wilde bezoeken. Veel websites zijn exclusief bereikbaar via hun .onion-adres, in een poging om onder censuur uit te komen en om hun locatie geheim te houden. Dit deel van het Internet wordt meestal het dark web genoemd (niet te verwarren met het deep web).

In de praktijk vervullen de .onion-adressen een andere belangrijke rol. Ze zijn een eenvoudig instrument om te zorgen dat je apparaten te bereiken zijn binnen afgesloten netwerken met strenge firewalls, bijvoorbeeld studentenhuizen of kantorencomplexen. Als je bijvoorbeeld in zo'n omgeving een persoonlijke server wilt runnen, is het gebruiken van Tor en een .onion-adres een handige manier om dat apparaat van buiten af te kunnen bereiken.

Hoe je Tor gebruikt om je privacy te beschermen

Verbinden via de Tor-browser

De eenvoudigste manier waarop je het dark web kunt betreden of het Tor-netwerk gebruiken, is door middel van de Tor-browser. De browser lijkt erg op Firefox maar is extra geoptimaliseerd voor veiligheid en privacy. Hij heeft de NoScript- en HTTPS Everywhere-extensies voorgeïnstalleerd om je te beschermen tegen schade door Flash- of Javascript-dreigingen. Hij zorgt er ook voor dat cookies bij het opstarten worden verwijderd, en dat websites geen toegang hebben tot informatie die gebruikt kan worden om jou te identificeren.

De Tor-browser is eenvoudig te runnen. Hij hoeft niet eens geïnstalleerd te worden, en je kunt de .exe- of .dmg-bestanden rechtstreeks vanaf je USB-stick runnen. Daardoor is het mogelijk om je browser mee te nemen naar een omgeving waar je geen software kunt installeren, zoals bijvoorbeeld je school of kantoor.

Nadat je de browser hebt gestart, vraagt hij naar je netwerk. Als je netwerk vrij is van censuur kun je meteen beginnen met het internet op te gaan. Is dat niet het geval, dan wordt er meer informatie van je gevraagd, bijvoorbeeld je plaatselijke proxydienst, en dat helpt de browser de censuur te omzeilen.

De Tor-browser maakt het eenvoudig om veilig en privé te blijven, maar we moeten er nog steeds op letten dat we niet vrijwillig informatie prijsgeven die ons in de problemen kan brengen.

Veilige browse-gewoontes hanteren

Het dark web is dan wel veiliger dan het vroeger was, maar het is nog steeds belangrijk om voorzichtig te zijn als je Tor gebruikt. Laat je niet verleiden om plug-ins of add-ons te installeren, want die kunnen misschien verbinden met servers buiten het Tor-netwerk, waardoor je IP-adres en andere informatie over je browsegeschiedenis zichtbaar worden.

In de Tor-browser moet je meer dan anders controleren dat je verbindt met websites die HTTPS gebruiken. Net als bij openbare wifi kun je nooit weten wie de exit-node runt, en ook niet of het veilig is. Het is ook onmogelijk om te weten wat de node doet. Hij zou je informatie kunnen lezen, onderscheppen of zelfs veranderen. De exit-node zou zelfs kunnen proberen om de Transport Layer Security (TLS) helemaal van de site te verwijderen, dus moet je altijd even checken of het hangslot te zien is in de adresbalk! Anders zou een kwaadwillende exit-node een versleutelde verbinding kunnen opzetten tussen zichzelf en de server waarmee je verbindt, en zo zou de exit-node het verkeer tussen jou en je server lezen.

Terwijl de Tor-browser je cookies en je geschiedenis verwijdert elke keer dat je opstart, kan het surfen op het web zelf weer veroorzaken dat er compromitterende cookies op je apparaat worden geladen. Als je bijvoorbeeld in een tabblad inlogt in Facebook, plaatst dat cookies die je op andere pagina's kunnen identificeren als een specifieke Facebook-gebruiker.

Wees je ook bewust van welke content je downloadt. Zelfs PDF's en Word-documenten kunnen stukjes code bevatten die je persoonlijke IP-adres (Internet Protocol) kunnen onthullen. Het veiligste wat je kunt doen is om zulke documenten te openen op een virtueel apparaat, of als je computer offline is.

Het Tor-netwerk beschermt je metadata door ze te verbergen tussen al het andere verkeer. Als je heel veel via het Tor-netwerk werkt (bijvoorbeeld als je een heel populaire site op het dark web beheert), kan het zijn dat je als gevolg van zwaar verkeer geïdentificeerd kunt worden.

Tor instellen als proxy

Browsen is niet het enige wat je met Tor kunt doen. Je kunt het ook instellen als proxydienst, waardoor alle data waar je naar wijst door het netwerk worden geleid.

Veel applicaties ondersteunen de SOCKS5-proxy die Tor gebruikt. Pidgin, Adium, Dropbox en Bitcoinwallets als Core en Electrum staan je allemaal toe je verkeer door het Tor-netwerk te leiden om anoniem te blijven. Maar voor een volledig anonieme oplossing moet je ervoor zorgen dat je op al je accounts inlogt alleen als je met Tor verbonden bent, moet je al je software via Tor downloaden en nooit met deze diensten verbinden via het reguliere internet.

Je kunt Tor ook andersom gebruiken (omgekeerde proxy), bijvoorbeeld door de diensten op je webserver beschikbaar te maken via een .onion-adres. Dit beschermt zowel jou als je gebruikers tegen slechte exit-nodes en ongewenst onthullen van je serverlocatie. Het kan ook maken dat je pagina beschikbaar komt in plaatsen waar de website onbeschikbaar is.

Het is niet aan te bevelen om te torrenten via het Tor-netwerk. Moderne BitTorrent-clients gebruiken UDP als protocol, en dat werkt niet via Tor. Daardoor worden je data helemaal niet verzonden, of verzonden buiten Tor om, waardoor al doende je IP-adres zichtbaar wordt.

Verbinden met Tor via bridges en een VPN als Tor geblokkeerd wordt

Sommige netwerken verhinderen elk soort Tor-verkeer via hun systeem door alle bekende entry-nodes op een zwarte lijst te zetten. Om deze blokkade te omzeilen kun je met een "bridge" verbinden. Een bridge doet hetzelfde als een entry-node, maar je moet handmatig aan IP-adressen zien te komen. Het gebruiken van een bridge om met het Tor-netwerk te verbinden heeft geen belangrijke nadelen, maar in veel situaties werkt het niet om belemmeringen voor Tor te omzeilen. Voor een beter resultaat moet je eerst met je VPN verbinden, en daarna met het Tor-netwerk.

Als je bent verbonden met een VPN, weet noch de website die je bezoekt noch de Tor-entry-node je ware locatie, maar het VPN-bedrijf wel. Maar het VPN-bedrijf kan de inhoud van je verkeer niet zien, zelfs als ze het zouden proberen, want het verkeer tussen jou en de Tor-entry-node is versleuteld.

In theorie bestaat ook de optie om eerst met het Tor-netwerk te verbinden, en er dan een VPN doorheen te sturen. Dat maakt het voor je VPN-aanbieder onmogelijk om te weten waar je bent, en zorgt ervoor dat exit-nodes je verkeer niet kunnen lezen of veranderen. Maar het helpt weinig voor de anonimiteit, dat is de reden waarom de meeste VPN-aanbieders deze functie niet ondersteunen.

Wat websites en netwerken aan informatie over jou kunnen zien, hangt af van de vraag of je Tor gebruikt, een VPN of een combinatie van de twee. Raadpleeg onderstaande tabel om de oplossing te vinden die het beste overeenkomt met wat je nodig hebt.

| Alleen Tor | Tor dan VPN | VPN dan Tor | Alleen VPN | |

| Plaatselijk netwerk of internetprovider kan je verkeer lezen | Nee | Nee | Nee | Nee |

| Plaatselijk netwerk kent je locatie | Ja | Ja | Ja | Ja |

| Plaatselijk netwerk of Tor kan je verkeer lezen | Ja | Ja | Nee | NVT |

| Tor-entry-nodes kunnen je locatie zien | Ja | Ja | Nee | NVT |

| Tor-exit-nodes kunnen je verkeer lezen | Ja | Nee | Ja | NVT |

|

VPN kan je verkeer lezen |

NVT | Ja | Nee | Ja * |

| VPN kent je locatie | NVT | Nee | Ja | Ja * |

*NB: Een betrouwbare VPN-aanbieder slaat nooit informatie op over je verkeer. Je kunt uitzoeken of je VPN-provider je data opslaat door hun Gebruikersvoorwaarden te lezen.

Hoe kun je veilig bestanden delen via Tor

Weliswaar kun je Tor beter niet gebruiken (en vaak lukt dat niet eens) om je torrent-verkeer te verbergen, maar het Tor-netwerk biedt wel een van de makkelijkste manieren om bestanden met anderen te delen. Het heet OnionShare en is ontwikkeld door Micah Lee. Het is niet alleen veilig, het is veel makkelijker dan het versturen van e-mailbijlagen, of het gebruiken van Dropbox.

Met Onionshare hoef je alleen maar het bestand op je computer te selecteren, dan wordt er meteen een link gegenereerd. Die link kun je dan delen met de beoogde ontvanger, welke applicatie je ook gebruikt. Het delen van bestanden via Tor zorgt ervoor dat de zender en de ontvanger nooit elkaars locatie weten.

Onionshare is de enige echt anonieme manier om bestanden te delen. Maar besef wel dat iedereen met de link het bestand zal kunnen downloaden, dus je moet de link op een gecodeerde manier versturen, bijvoorbeeld met OTR (Off-The-Record).

Er is ook nog een leuke optie waarmee je de server kunt sluiten nadat het item is gedownload. Zo kun je er absoluut zeker van zijn dat het item slechts een keer wordt geopend. Als je contact het heeft ontvangen, weet je zeker dat niemand anders er nog bij kan.

Privacy-instrumenten voor klokkenluiders

SecureDrop (oorspronkelijk DeadDrop genoemd) is software die het makkelijker maakt om veilig informatie naar de pers te lekken via het Tor-netwerk. Het werd oorspronkelijk ontwikkeld door Aaron Swartz en wordt tegenwoordig onderhouden door de Freedom of the Press Foundation. Het is geadopteerd door ProPublica, The Intercept, The Guardian en zelfs door ExpressVPN.

SecureDrop draait op een server die hoort bij een journalist of nieuwsorganisatie en alleen via Tor bereikbaar is. Klokkenluiders kunnen alle soorten documenten uploaden naar deze server; daarvoor ontvangen ze een code. Deze unieke code kan later worden gebruikt om meer informatie op te sturen, of om veilig en anoniem met de journalisten te kunnen communiceren.

Tor voor Android

Android wordt nu officieel ondersteund door het Tor Project; diverse APK-bestanden zijn beschikbaar om te downloaden op de website van de Tor-browser.

Tor voor iOS

Tor is niet officieel beschikbaar op iOS-apparaten, maar het Tor Project raadt gebruikers van iPhone en iPad aan om in plaats daarvan de Onion Browser te gebruiken. Bepaalde apps, bijvoorbeeld de Zap Bitcoin wallet, hebben de Tor-mogelijkheden al ingebouwd.

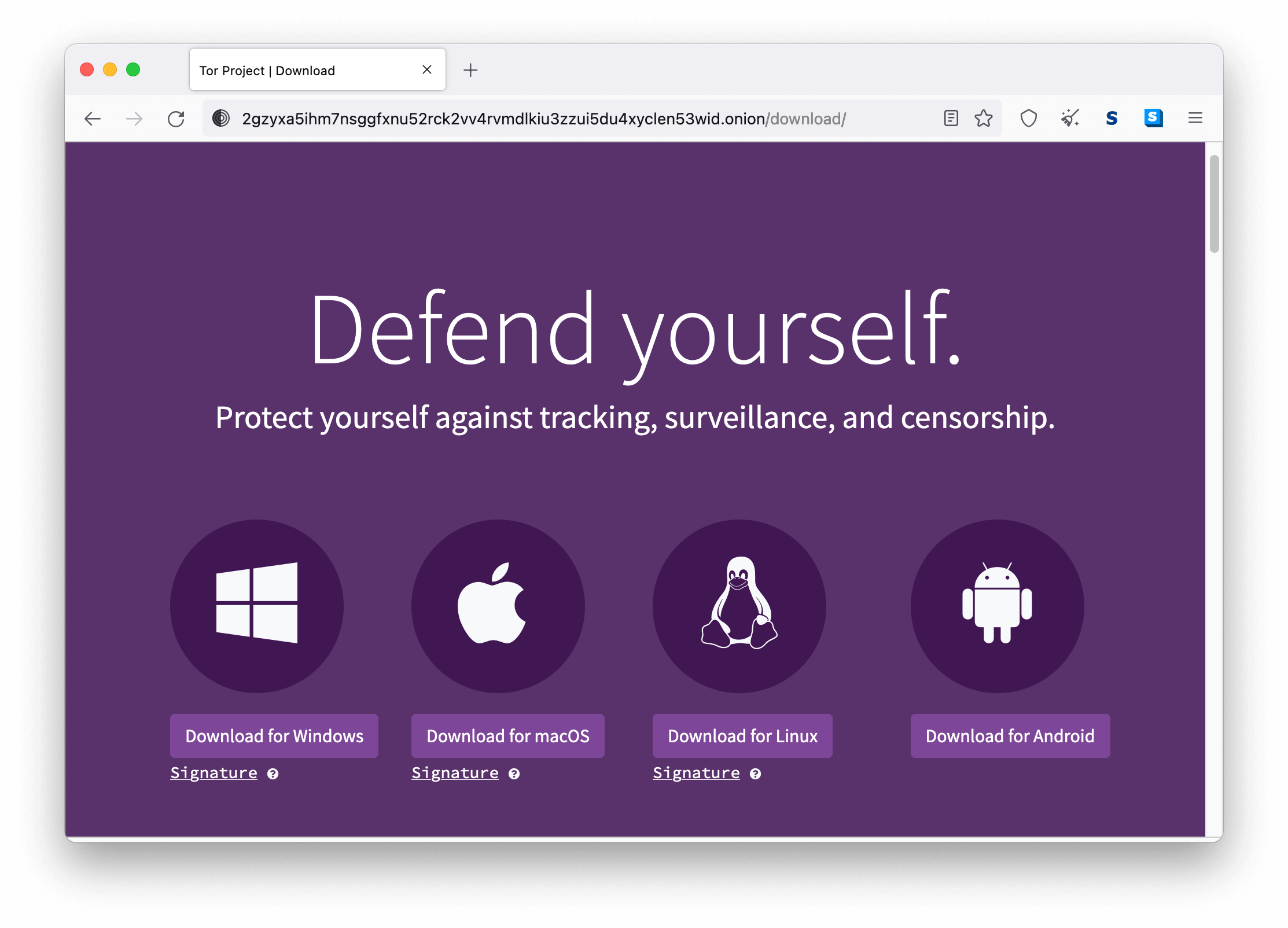

Tor voor Mac, Windows en Linux

De website van het Tor Project geeft ook ruimte aan de nieuwste versies van de Tor-browser voor Mac, Windows en Linux, evenals aankondigingen van geüpdatete releases, downloadinstructies en een handleiding voor het verifiëren van digitale handtekeningen.

Tor voor Tails

Tails (The Amnesic Incognito Live System) is een besturingssysteem gebaseerd op Linux, dat je kunt runnen vanaf een DVD of een USB-stick. De belangrijkste encryptiesoftware is al voorgeïnstalleerd, bijvoorbeeld Pretty Good Privacy (PGP) en OTR. Het leidt standaard al je verkeer via het Tor-netwerk. Dat maakt het veel makkelijker om echt anoniem te blijven, en minimaliseert ook de gevaren van bugs of aanvallen.

Je kunt het eenvoudig meenemen, en het hoeft niet te worden geïnstalleerd op de computer waar je op werkt. Tails stelt je in staat om veilig en eenvoudig een aparte identiteit te voeren op je eigen computer of een openbaar apparaat.

Hoe kun je bijdragen aan Tor

Het Tor-netwerk wordt nog steeds voornamelijk ondersteund door de overheid van de VS, maar het bouwt op de inspanningen van activisten en vrijwilligers om veilig te blijven. Extra bronnen voor het project maken het evenwichtiger en minder afhankelijk van de steun van overheid en krijgsmacht. Je kunt meehelpen door een van de volgende dingen te doen.

- Gebruik Tor. Je krijgt zelf internetprivacy, en helpt ook om het netwerk neer te zetten als belangrijk instrument voor gewone gebruikers.

- Voeg je bij de Tor-gemeenschap. Dat is een platfom met nuttige bronnen over hoe je je vaardigheden kunt aanbieden.

- Word Tor-ontwikkelaar. Het doet je reputatie goed om mee te bouwen aan het leidende anonimiteitsnetwerk! Je kunt elk soort vaardigheid die je hebt, aanbieden om de veiligheid, documentatie en functies van het Tor Project te vergroten.

- Doneer aan het Tor Project. Het Tor Project accepteert Paypal, Dwolla en Bitcoins. En er is nog veel te doen!

- Ondersteun initiatieven als het Library Freedom Project dat lokale bibliotheken helpt om privacy-onderwijs aan te bieden.

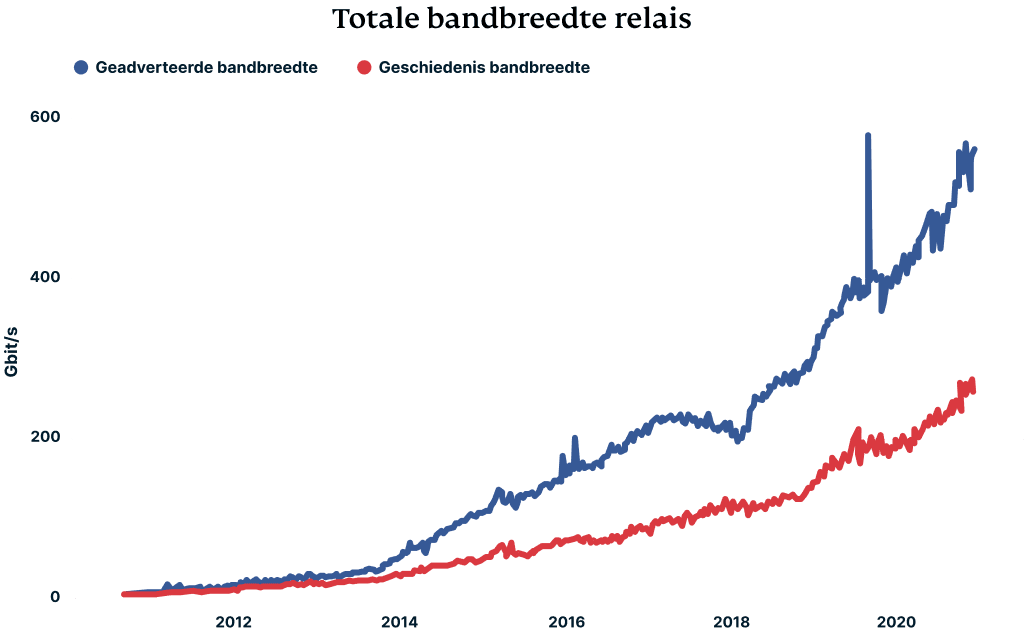

- Run een overstappunt. Als je bandbreedte overhebt, kun je thuis of op je eigen server een overstappunt runnen.

Alternatieven voor de Tor-browser

Tor is niet het enige project dat probeert om het internet een veiliger en meer anonieme plek te maken, maar het wordt wel verreweg het meest getest en gebruikt.

Hier zijn meer projecten die zich wijden aan het behouden van je internetprivacy, -veiligheid en -vrijheid:

- Ultrasurf is een proxysysteem voor Windows. Het wordt voornamelijk gebruikt om censuur te vermijden, maar het biedt ook wat privacybescherming door het gebruik van encryptie. Evenals Tor wordt het grotendeels gefinancierd door de overheid van de VS. Maar anders dan bij Tor is de broncode niet openbaar.

- Freegate is ook een proxysysteem voor Windows, bedoeld om censuur te vermijden. Het Freegate-netwerk heet Dynaweb en wordt ook gefinancierd door de Amerikaanse overheid.

- Java Anon Proxy is een open-source proxynetwerk dat in Java geschreven is. Het is ontwikkeld door een groep onderzoekers op Duitse universiteiten. Gebruikers moeten er wel voorzichtig mee zijn. Java Anon Proxy bevat een functie die de rechterlijke macht toestaat om voor bepaalde servers toezicht te bevelen. Dergelijke functies lopen het risico misbruikt te worden op dezelfde manier als dat op onbeveiligde netwerken kan, en plaatsen vraagtekens bij de anonimiteitsfuncties waarmee geadverteerd wordt.

- Astoria, een product van gezamenlijk onderzoek tussen Amerikaanse en Israëlische teams, is een Tor-client die het risico van "timing attacks" vermindert; tegenstanders kunnen die gebruiken om de anonimiteit van Tor op te heffen.

Hoe gebruik je Tor

Je hoeft geen expert te zijn om Tor te gebruiken. Volg deze korte stappen en in geen tijd kun je anoniem het internet op!

1. Download de Tor-browser

De Tor-browser is beschikbaar voor Windows, Mac, Linux en Android.

Download het bestand en sla het op. De installatie is snel en eenvoudig.

In Windows: dubbelklik op het .exe-bestand en selecteer een bestemmingsmap. Dat kan ook een USB-stick zijn.

In Mac OS X moet je dubbelklikken op het .dmg-bestand en het bestand naar een aparte map slepen, bijvoorbeeld de map voor de applicatie, of een USB-stick.

In Linux moet je het .tar.xz-bestand uitpakken met het onderstaande commando:

tar -czvf tor-browser-linux64-[...].tar.xz

Op Android kun je de app installeren vanuit de Google Play store, of een van diverse APK-bestanden downloaden van de website.

2. Start de Tor-browser

Als je de Tor-browser voor de eerste keer start, krijg je de vraag hoe je wilt verbinden. Als je niet zeker weet of je netwerk meer configuratie nodig heeft (meestal hoeft dat niet), klik je op Doorgaan. Anders klik je op Configureren en beantwoord je de vragen.

Pro tip: Als Tor niet verbindt, of als je niet wilt dat je internetprovider weet dat je Tor gebruikt, moet je eerst met je VPN verbinden en daarna de Tor-browser openen.

3. Verken het internet anoniem

Gefeliciteerd, je bent nu een Tor-gebruiker! Je kunt nu anoniem het internet verkennen. Voor een compleet gebruik van de veiligheidsfuncties van Tor kijk je naar hun veelgestelde vragen.

Veelgestelde vragen: Tor en de Tor-browser

Is het veilig om Tor te gebruiken?

In het verleden hebben aanvallen gebruikers naar gecompromitteerde websites gelokt waar een javascript exploit het Tor-netwerk omzeilt en het IP-adres van de gebruiker zichtbaar maakt.

Kun je op Tor gevolgd worden?

Dit is vooral riskant voor beheerders van grote, populaire websites op het dark web, die hun locatie anoniem willen houden. Hoe meer verkeer zij aantrekken, des te makkelijker wordt het voor een vijand om uit te zoeken waar hun verkeer heengaat.

Waarom heeft Tor een slechte reputatie?

Maar de meeste aanbiedingen op het dark web, van wapens tot porno en drugs, zijn bedrog, bedacht om nieuwsgierige bezoekers van hun Bitcoin af te helpen.

Is het illegaal om de Tor-browser te gebruiken?

Het aanbieden of kopen van narcotica op het dark web is altijd illegaal als het op een reguliere website illegaal zou zijn. In de meeste jurisdicties is het niet illegaal om een website te bekijken die illegale content aanbiedt, maar zulke content vastleggen (bijvoorbeeld door een screenshot te maken) en het op je eigen apparaat opslaan is dat zeker wel!

De Tor-browser is gebouwd voor privacy en veiligheid, maar laat je aandacht niet verslappen. Wees je bewust van het soort informatie dat je op het dark web geeft, en ga geen software downloaden en installeren.

Take the first step to protect yourself online. Try ExpressVPN risk-free.

Get ExpressVPN