ExpressVPN-sikkerhedsværktøjer

Sådan bruger du WebRTC-lækagetjekket

Hvad er forskellen på offentlige og lokale IP-adresser?

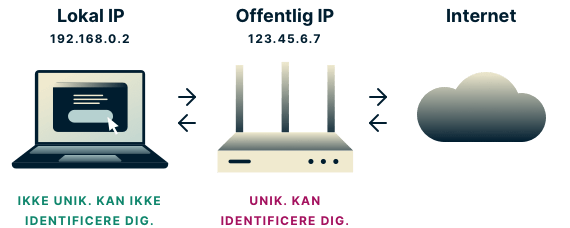

Når du bruger lækagetjekket, vil du se to klasser af IP-adresser: offentlige og lokale.

Offentlige IP'er er specifikt dine. De udgør en del af din identitet på internettet. Når du bruger en VPN, kan sider se VPN-serverens offentlige IP-adresse i stedet for din egen, og din identitet er beskyttet.

Hvis WebRTC opdager din rigtige offentlige IP-adresse, når du er forbundet til en VPN, i modsætning til VPN-serverens, så kan tredjeparter stadig bruge den til at identificere dig. Hvis du ser en offentlig IP i testresultaterne, så er der muligvis en lækage.

Lokale IP'er er ikke specifikt dine. Disse IP'er bliver tildelt dig af din router og genbruges millioner af gange af routere over hele verden. Så hvis en tredjepart kender din lokale IP-adresse, kan de ikke forbinde den til dig. Hvis du ser en lokal IP i testresultaterne, er dette ikke en trussel imod dit privatliv.

WebRTC-lækagetjek i 5 trin (med og uden VPN)

Hvis du ikke bruger en VPN, gør du uden tvivl nogle private informationer tilgængelige for tredjeparter. (Vil du vide mere? Se, hvordan en VPN skjuler din IP-adresse for at holde dine informationer private.)

Hvis du bruger en VPN, og lækværktøjet indikerer, at der kan være en lækage, så kan du udføre den følgende lækagetest for at være sikker:

-

Afbryd forbindelsen til din VPN og åbn denne side i en ny fane eller vindue

-

Notér dig eventuelle offentlige IP-adresser, du ser

-

Luk siden

-

Opret forbindelse til din VPN og genåbn siden

-

Hvis du stadig ser nogen af de offentlige IP-adresser fra Trin 2, så har du en lækage.

Hvis du bruger en VPN, og værktøjet siger, der ikke er nogen lækage, er du sikker!

Vil du tjekke, om der er andre lækager? Prøv disse værktøjer:

Hvad er WebRTC?

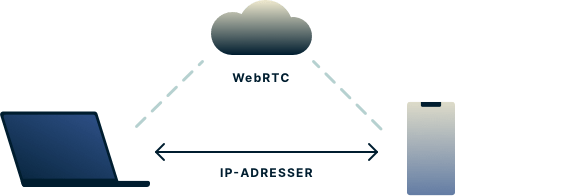

Web Real-Time Communication (WebRTC) er en samling standardiserede teknologier, der lader webbrowsere kommunikere med hinanden direkte uden behov for en server som mellemmand. Fordele ved WebRTC inkluderer: hurtigere hastigheder og mindre lag for web apps såsom videochat, filoverførsel og livestreaming.

Men to enheder, der kommunikerer direkte via WebRTC, har dog brug for at kende hinandens rigtige IP-adresser. Teoretisk set kunne dette lade en tredjepart udnytte WebRTC i din browser for at opdage din rigtige IP-adresse og brug den til at identificere dig. Det er, hvad vi kalder en WebRTC-lækage.

Enhver læk af din offentlige IP-adresse er en trussel for dit privatliv, men WebRTC-lækage er mindre kendt, nemt overset og ikke alle VPN-udbydere beskytter dig imod dem!

Hvordan kan en WebRTC-lækage sætte mit privatliv i fare?

Problemet med WebRTC er, at det bruger teknikker til at opdage dine IP-adresser, der er mere avancerede end dem, der bruges i “almindelig” IP-opdagelse.

Hvordan kan WebRTC opdage mine IP'er?

WebRTC opdager IP'er via Interactive Connectivity Establishment (ICE)-protokollen. Denne protokol specificerer flere forskellige teknikker til at opdage IP'er, to af hvilke beskrives herunder.

STUN/TURN-servere

STUN/TURN-servere har to roller, når det kommer til WebRTC: De lader webbrowsere stille spørgsmålet "Hvad er min offentlige IP?" og de hjælper også to enheder til at kommunikere med hinanden, selv hvis de er bag NAT-firewalls. Den første er det, der kan påvirke din sikkerhed. STUN/TURN-servere opdager din IP på omtrent samme måde som en hjemmeside ser din IP når du besøger den.

Host candidate discovery

De fleste enheder har flere IP-adresser forbundet til deres hardware. Normalt er disse skjult for hjemmesider og STUN/TURN-servere via firewalls. Men ICE-protokollen specificerer, at browsere kan indsamle disse IP'er ved blot at aflæse dem fra din enhed.

De IP'er, der er tættest knyttet til din enhed, er lokale IPv4-adresser. Hvis de bliver opdaget, vil det ikke påvirke dit privatliv. Men hvis du har IPv6-adresser, så kan dit privatliv være i fare.

IPv6-adresser fungerer ikke helt ligesom IPv4-adresser. Generelt set er en IPv6-adresse offentlig, dvs. den er unik forr dig. Hvis du har en IPv6-adresse forbundet med din enhed og den bliver opdaget via ICE, så kan dit privatliv være i fare.

En ondsindet hjemmeside kan bruge STUN/TURN-servere eller host candidate discovery til at snyde din browser, så den afslører en IP-adresse, der kan identificere dig, alt sammen uden din viden.

WebRTC-lækager: Hvilke browsere er mest sårbare?

I skrivende stund er brugere af ikke-mobile udgaver af Firefox, Chrome, Opera, Safari og Microsoft Edge mest sårbare overfor WebRTC-lækage, fordi disse browsere har WebRTC slået til som standard.

Bemærk, at du muligvis er i sikkerhed fra WebRTC-brud i én browser, men ikke i en anden. Hvis du ofte bruger forskellige browsere, bør du overveje at bruge ExpressVPN's WebRTC-brudtest på dem alle.

Hvad gør ExpressVPN for at beskytte mig mod WebRTC-lækage?

ExpressVPN arbejder hårdt for at sikre, at vores apps beskytter dig mod WebRTC-lækage. Når du åbner en ny hjemmeside, mens du er forbundet til ExpressVPN, vil din offentlige IP-adresse ikke lække.

Men visse browsere kan dog være aggressive, når det kommer til at gemme data fra gamle faner. Hvis du har en fane åben, fra før du oprettede forbindelse til VPN'en, er din rigtige IP-adresse måske gemt i browserens cache. Disse IP'er kan bestå, selv hvis du opdaterer fanen, hvilket sætter dit privatliv i fare.

ExpressVPN's browserudvidelse (på nuværende tidspunkt tilgængelig til Chrome, Firefox) og Edge løser dette problem ved at lade dig slå WebRTC fra i indstillingsmenuen, hvilket sørger for, at du ikke er sårbar over for eventuelle cachingproblemer.

Sådan sikrer ExpressVPN's dedikerede læk-beskyttelsesingeniører dig

ExpressVPN beskytter dig fra en lang række WebRTC-lækager i forskellige browsere og platforme. Fordi WebRTC stadig er relativt ny teknologi, er det dog vigtigt at blive ved med at teste forskellige scenarier for WebRTC-lækage på forskellige platforme og browsere. ExpressVPN leder industrien med et hold dedikerede ingeniører, der konstant undersøger nye lækvektorer og hurtigt udvikler nye løsninger.

Lær mere om ExpressVPN’s seneste lækbeskyttende udviklinger.

Hvordan kan jeg ellers forhindre WebRTC-lækager?

Ud over at bruge ExpressVPN kan du måske beskytte dig mod lækage ved manuelt af slå WebRTC fra i din browser.*

Sådan deaktiveres WebRTC i Firefox på skrivebordet

- Tast about:config ind i adressebaren

- Klik på “I accept the risk!”-knappen, der kommer frem

- Tast media.peerconnection.enabled ind i søgebaren

- Dobbeltklik for at ændre Value til ‘false’

Dette burde fungere på både mobil- og computerversionerne af Firefox.

Sådan slår du WebRTC fra i Chrome

Der er to Chrome-udvidelser vi ved kan blokere WebRTC-lækager:

uBlock Origin er en generel all-purpose blocker, der blokerer reklamer, trackere, malware og som er i stand til at blokere WebRTC. WebRTC Network Limiter er en officiel Google add-on, der specifict stopper IP-lækage uden totalt at blokere WebRTC.

Sådan slår du WebRTC fra i Safari

Der er intet behov for at slå WebRTC fra i Safari. Safaris tilladelsesmodel strengere end de fleste browseres. Som standard er ingen IP-adresser gjort tilgængelige for hjemmesider, bortset fra den, du bruger til at oprette forbindelsen. Derfor burde der ikke være nogen grund til at foretage dig yderligere for at forhindre WebRTC-lækage i Safari.

Sådan slår du WebRTC fra i Opera på skrivebord

- Åbn Indstillinger i Opera. For at gøre dette:

- På Windows eller Linux skal du klikke på Opera-logoet øverst til venstre i browservinduet

- På Mac skal du klikke på Opera i værktøjslinjen og finde indstillingerne under Indstillinger

- Udvid afsnittet Avanceret i venstre side, og klik på Beskyttelse af personlige oplysninger og sikkerhed

- Rul ned til WebRTC, og vælg knappen Deaktivér ikke-proxy UDP

- Luk fanen – indstillingerne bør automatisk blive gemt

Sådan slår du WebRTC fra i Microsoft Edge

Desværre er der på nuværende tidspunkt ingen måde at slå WebRTC fuldstændigt fra i Microsoft Edge. Du kan sætte din browser til at skjule din lokale IP-adresse hvis du:

- Taster about:flags ind i adressebaren

- Klikker på muligheden markeret Skjul min lokale IP adresse over WebRTC forbindelser

Som nævnt ovenfor er det at afsløre din lokale IP-adresse ikke en trussel imod dit privatliv, så trinnene nævnt hjælper ikke. Derfor er den bedste måde at stoppe WebRTC-lækage, når du bruger Microsoft Edge, at bruge ExpressVPN-app til Windows.

*At slå WebRTC fra vil formodentlig ikke påvirke din almindelige webbrowsing-oplevelse. Det er fordi, de fleste hjemmesider ikke afhænger af WebRTC … endnu. Men i fremtiden, efterhånden som WebRTC bliver mere og mere almindeligt, vil du måske opleve, at nogle funktioner mangler fra visse hjemmesider, hvis du vælger at slå det helt fra.

Hvad hvis jeg er forbundet til ExpressVPN, og jeg stadig ser en WebRTC-lækage på denne side?

Kontakt ExpressVPN's support, og vi vil tage os af det hurtigst muligt.