ExpressVPN-Sicherheitstools

Wie man den WebRTC-Leak-Test verwendet

Was ist der Unterschied zwischen öffentlichen und lokalen IP-Adressen?

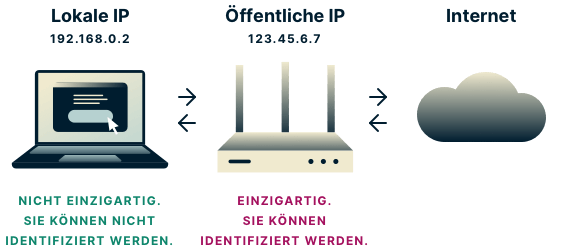

Bei der Nutzung des Leak-Tests werden zwei Klassen von IP-Adressen angezeigt: öffentliche und lokale.

Öffentliche IPs sind sehr spezifisch für Sie. Sie sind Teil Ihrer Identität im Internet. Wenn Sie ein VPN verwenden, sehen Webseiten die öffentliche IP-Adresse des VPN-Servers anstelle der Ihren und Ihre Identität ist geschützt.

Sind Sie mit einem VPN verbunden und WebRTC erkennt dennoch Ihre wahre öffentliche IP-Adresse anstatt der des VPN-Servers, können Dritte diese trotzdem zu Ihrer Identifizierung verwenden. Wird die öffentliche IP-Adresse in den Testergebnissen angezeigt, haben Sie eventuell ein Daten-Leak.

Lokale IPs sind nicht spezifisch für Sie. Diese IP-Adressen werden Ihnen von Ihrem Router zugewiesen und millionenfach von Routern auf der ganzen Welt wiederverwendet. Wenn also ein Dritter Ihre lokale IP-Adresse kennt, kann er diese nicht direkt mit Ihnen in Verbindung setzen. Sehen Sie in den Testergebnissen eine lokale IP-Adresse, stellt dies keine Bedrohung für Ihre Privatsphäre dar.

5 Schritte zum Testen auf ein WebRTC-Leak (mit und ohne VPN)

Verwenden Sie kein VPN, werden Sie zweifellos einige private Informationen an Dritte weitergeben. (Sie möchten mehr dazu erfahren? Sehen Sie, wie ein VPN Ihre IP-Adresse verbirgt, um Ihre Informationen privat zu halten.)

Wenn Sie ein VPN verwenden und das Leak-Tool anzeigt, dass möglicherweise ein Leak vorliegt, können Sie folgendes Testverfahren durchführen, um sich zu versichern:

-

Trennen Sie Ihren VPN und öffnen Sie diese Seite in einem neuen Tab oder Fenster

-

Notieren Sie sich alle öffentlichen IP-Adressen, die Sie sehen

-

Schließen Sie die Seite

-

Verbinden Sie sich mit Ihrem VPN und öffnen Sie die Seite erneut

-

Wenn Sie weiterhin eine der öffentlichen IP-Adressen aus Schritt 2 sehen, besteht ein Datenschutz-Leak

Wenn Sie ein VPN verwenden und das Tool Ihnen ausdrücklich sagt, dass es kein Leak gibt, sind Sie geschützt!

Sie möchten nach anderen Datenschutz-Leaks suchen? Probieren Sie diese Tools aus:

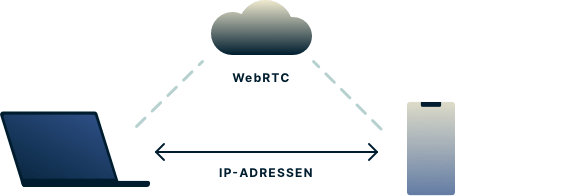

Was ist WebRTC?

Web Real-Time Communication (WebRTC) ist eine Sammlung von standardisierten Technologien, mit der Webbrowser direkt miteinander kommunizieren können, ohne dass ein Zwischenserver erforderlich ist. Zu den Vorteilen von WebRTC zählen: höhere Geschwindigkeiten und geringere Verzögerungen für Web-Apps wie Video-Chat, Dateiübertragung und Livestreaming.

Jegliche zwei Geräte, die direkt über WebRTC miteinander kommunizieren, müssen jedoch die tatsächliche IP-Adresse des anderen kennen. Theoretisch könnte dies einer Drittanbieter-Website ermöglichen, WebRTC in Ihrem Browser zu nutzen, um Ihre echte IP-Adresse zu ermitteln und sie zu Ihrer Identifizierung zu verwenden. Hier handelt es sich um ein WebRTC-Leak.

Jede undichte Stelle Ihrer öffentlichen IP-Adresse ist eine Bedrohung für Ihre Privatsphäre, WebRTC-Leaks jedoch sind weniger bekannt, werden leicht übersehen und nicht alle VPN-Anbieter schützen Sie vor ihnen!

Wie gefährdet ein WebRTC-Leak meine Privatsphäre?

Das Problem an WebRTC ist, dass es Techniken verwendet, um Ihre IP-Adressen zu entdecken, die fortgeschrittener sind als jene, die bei der "normalen" IP-Erkennung verwendet werden.

Wie erkennt WebRTC meine IPs?

WebRTC erkennt IPs über das ICE-Protokoll (Interactive Connectivity Establishment). Dieses Protokoll spezifiziert mehrere Techniken zum Erkennen von IPs, von denen zwei im Folgenden behandelt werden.

STUN-/TURN-Server

STUN-/TURN-Server spielen in WebRTC zwei Schlüsselrollen: Erstens ermöglichen sie es Webbrowsern, die Frage "Was sind meine öffentlichen IPs?" zu stellen. Und zweitens ermöglichen sie es auch, dass zwei Geräte miteinander kommunizieren, auch wenn sie hinter NAT-Firewalls stehen. Erstere Option ist jene, die Ihre Privatsphäre beeinträchtigen kann. STUN-/TURN-Server entdecken Ihre IPs sehr ähnlich wie eine Website Ihre IPs sieht, wenn Sie sie besuchen.

Kandidatentdeckung durchführen

Die meisten Geräte verfügen über mehrere mit ihrer Hardware verbundene IP-Adressen. In der Regel werden diese über Firewalls von Webseiten und STUN-/TURN-Servern ausgeblendet. Das ICE-Protokoll gibt jedoch an, dass Browser diese IPs einfach von Ihrem Gerät ablesen können.

Die am häufigsten mit Ihrem Gerät verknüpften IP-Adressen sind lokale IPv4-Adressen, deren Erkennung keinen Einfluss auf Ihre Privatsphäre haben. Wenn Sie jedoch IPv6-Adressen haben, könnte Ihre Privatsphäre gefährdet sein.

IPv6-Adressen funktionieren nicht genau so wie IPv4-Adressen. Im Allgemeinen ist eine IPv6-Adresse eine öffentliche Adresse, d. h. sie ist für Sie eindeutig. Haben Sie Ihrem Gerät eine IPv6-Adresse zugewiesen und diese wird über ICE erkannt, könnte Ihre Privatsphäre gefährdet sein.

Eine bösartige Website könnte STUN-/TURN-Server oder die Ermittlung von Hostkandidaten dazu verwenden, Ihren Browser dazu zu bringen, eine IP-Adresse preiszugeben, die Sie ohne Ihr Wissen identifizieren könnte.

WebRTC-Leaks: Welche Browser sind am anfälligsten?

Zum derzeitigen Zeitpunkt sind Firefox, Chrome, Opera, Safari und Microsoft Edge am anfälligsten für WebRTC-Leaks, weil diese Browser WebRTC standardmäßig aktiviert haben.

Beachten Sie, dass Sie in einem Browser vor WebRTC-Leaks geschützt sein können, während Sie es in einem anderen nicht sind. Wenn Sie regelmäßig mehrere Browser verwenden, sollten Sie den WebRTC-Leak-Test von ExpressVPN für alle Browser in Betracht ziehen.

Was macht ExpressVPN, um mich vor WebRTC-Leaks zu schützen?

ExpressVPN arbeitet hart, um sicherzustellen, dass seine Apps Sie vor WebRTC-Leaks schützen. Öffnen Sie bei bestehender Verbindung mit ExpressVPN neue Webseiten, werden Ihre öffentlichen IP-Adressen nicht preisgeben.

Einige Browser können jedoch aggressiv arbeiten, wenn es darum geht, Daten von alten Tabs aufzubewahren. Wenn Sie eine Registerkarte vor dem Verbinden mit dem VPN geöffnet haben, wird Ihre tatsächliche IP-Adresse möglicherweise vom Browser im Speicher zwischengespeichert. Diese IPs können auch dann bestehen bleiben, wenn Sie den Tab aktualisieren und stellen somit eine Bedrohung für Ihre Privatsphäre dar.

Die ExpressVPN-Browsererweiterung (derzeit verfügbar für Chrome, Firefox und Edge) löst dieses Problem, indem Sie WebRTC komplett im Einstellungsmenü deaktivieren können. So wird sichergestellt, dass Sie für Caching-Probleme nicht anfällig sind.

Wie die engagierten Ingenieure von ExpressVPN Sie vor Leaks schützen

ExpressVPN schützt Sie vor einem breiten Spektrum von WebRTC-Leaks über verschiedene Browser und Plattformen hinweg. Da WebRTC immer noch eine relativ neue Technologie ist, ist es jedoch wichtig, verschiedene Szenarien für WebRTC-Leaks über verschiedene Plattformen und Browser hinweg kontinuierlich zu testen. ExpressVPN führt die Branche mit einem Team engagierter Ingenieure an, die ständig neue Leak-Vektoren untersuchen und schnell notwendige Korrekturen entwickeln.

Erfahren Sie mehr über die neuesten Entwicklungen zum Leak-Test von ExpressVPN.

Wie kann ich sonst WebRTC-Leaks verhindern?

Zusätzlich zur Verwendung von ExpressVPN können Sie sich möglicherweise vor Leaks schützen, indem Sie WebRTC in Ihrem Browser manuell deaktivieren.*

Wie man WebRTC in Firefox auf dem PC deaktiviert

- Geben Sie about:config in die Adressleiste ein

- Klicken Sie auf die angezeigte Schaltfläche "Ich gehe das Risiko ein!"

- Geben Sie media.peerconnection.enabled in die Suchleiste ein

- Klicken Sie doppelt, um den Wert auf ‘false’ zu ändern

Dies sollte sowohl in der mobilen als auch in der Desktop-Version von Firefox funktionieren.

WebRTC in Chrome auf dem PC deaktivieren

Es sind zwei Chrome-Erweiterungen bekannt, die WebRTC-Leaks erfolgreich blockieren:

uBlock Origin ist ein allgemeiner Allzweckblocker, der Anzeigen, Tracker und Malware blockiert sowie eine Option zum Blockieren von WebRTC bietet. WebRTC Network Limiter ist ein offizielles Google Add-on, das IP-Schlupflöcher gezielt stopft, ohne WebRTC vollständig zu blockieren.

WebRTC in Safari auf dem PC deaktivieren

There’s no need to disable WebRTC in Safari. Safari’s permissions model is stricter than those of most browsers. By default, no IP addresses are made available to websites except the one you use to access the site. Therefore you shouldn’t need to take any additional action to prevent WebRTC leaks in Safari. Note, however, that if you grant any particular site permission to use audio or video capture, you might expose your IPs.

WebRTC in Opera auf dem PC deaktivieren

- Öffnen Sie in Opera die Einstellungen. Gehen Sie wie folgt vor:

- Windows oder Linux – klicken Sie oben links im Browserfenster auf das Opera-Logo.

- Mac – klicken Sie in der Werkzeugleiste auf Opera und rufen Sie die Einstellungen auf.

- Klappen Sie auf der linken Seite den Abschnitt Erweitert aus und klicken Sie auf Datenschutz & Sicherheit.

- Scrollen Sie nach unten auf WebRTC und wählen Sie UDP ohne Proxy deaktivieren aus.

- Schließen Sie den Tab. Ihre Einstellungen werden automatisch gespeichert.

WebRTC in Microsoft Edge deaktivieren

Leider gibt es derzeit keine Möglichkeit, WebRTC in Microsoft Edge vollständig zu deaktivieren. Sie können Ihren Browser so einstellen, dass er Ihre lokale IP-Adresse verbirgt, indem Sie:

- about:flags in die Adressleiste eingeben

- Die Option Meine lokale IP-Adresse über WebRTC-Verbindungen verbergen aktivieren

Wie bereits erwähnt, stellt jedoch die Angabe Ihrer lokalen IP-Adresse keine Bedrohung für Ihre Privatsphäre dar, daher bieten die oben genannten Schritte wenig Vorteile. Die beste Möglichkeit, um WebRTC-Leaks während der Nutzung von Microsoft Edge zu verhindern, bietet dementsprechend die Verwendung der ExpressVPN-App für Windows.

*Das Deaktivieren von WebRTC hat wahrscheinlich keinen Einfluss auf das normale Surfen im Internet. Das liegt daran, dass die meisten Websites nicht auf WebRTC angewiesen sind - noch nicht. In der Zukunft jedoch, wenn WebRTC eine größere Verbreitung findet, stellen Sie eventuell fest, dass einige Funktionen auf bestimmten Websites fehlen, wenn Sie diese vollständig deaktivieren.

Was passiert, wenn ich mit ExpressVPN verbunden bin und auf dieser Seite immer noch ein WebRTC-Leak sehe?

Kontaktieren Sie den ExpressVPN-Support und wir werden das umgehend beheben.