Was ist Tor? Ein Leitfaden für den Tor-Browser

Was ist Tor? Tor (ursprünglich The Onion Router genannt, weil es den Datenverkehr wie eine Zwiebel schichtet) ist ein kostenloses Netzwerk von Servern oder "Knoten", die den Datenverkehr nach dem Zufallsprinzip untereinander weiterleiten, um die Herkunft der Daten zu verschleiern. Der Tor-Browser kann die Privatsphäre und die Anonymität eines Nutzers im Internet erheblich verbessern. In internen Dokumenten hat die NSA Tor sogar als "den König der hochsicheren Internetanonymität mit niedriger Latenz" bezeichnet.

In diesem Leitfaden werden wir die Ursprünge von Tor erklären, wie das Netzwerk funktioniert, wie Sie es nutzen und daran teilhaben können und die vielen anderen Kleinigkeiten, die Tor uns online ermöglicht.

(einige der ausgehenden Links führen zu englischen Artikeln)

Gehen Sie zu...

Was ist Tor?

Die unerwartete Geschichte von Tor

Wie Tor funktioniert

Wie Sie Tor zum Schutz Ihrer Privatsphäre nutzen

Verbindung mit Tor

Mehr erfahren

Was ist Tor?

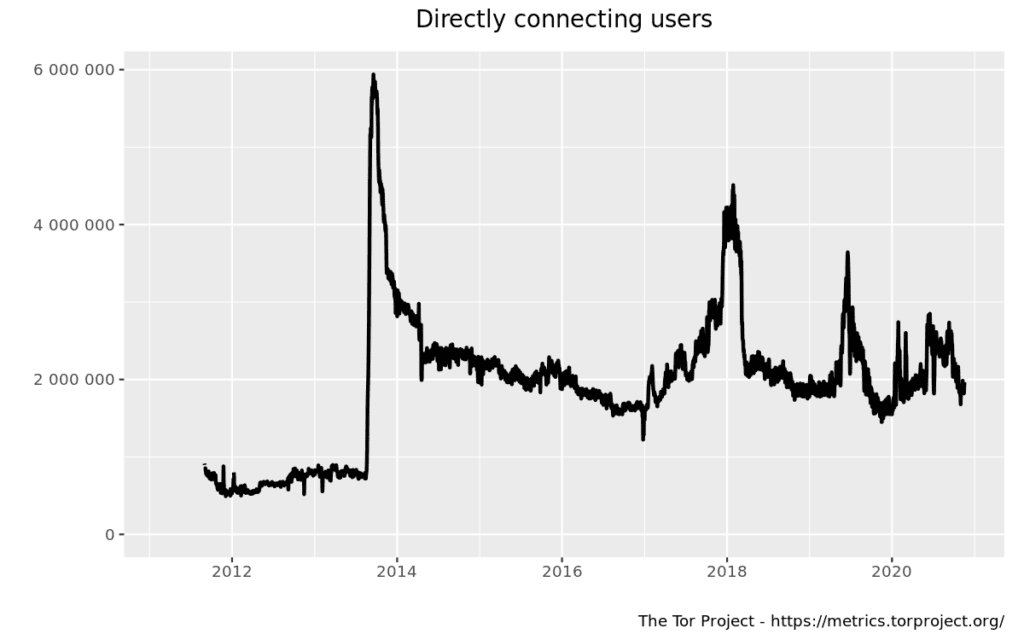

Tor ist die Abkürzung für "The Onion Router". Er wird von der Presse und den Strafverfolgungsbehörden oft als negativ erachtet, birgt aber viele Vorteile. Journalisten und ihre Quellen arbeiten mit Tor, um sicher und anonym zu kommunizieren, ohne staatliche Eingriffe fürchten zu müssen. Sichere Kommunikation ist für Informanten in Fällen wie dem von Edward Snowden extrem wichtig. Auch für die Strafverfolgungsbehörden ist Tor wichtig, da es verdeckte Operationen und Ermittlungen im Internet ermöglicht. Tor hat derzeit etwa zwei Millionen tägliche Nutzer weltweit, die meisten von ihnen aus den USA, Deutschland und Russland.Ähnlich wie bei einem VPN können Sie mit Tor Ihre IP-Adresse verbergen und Ihren Internetverkehr anonymisieren. Mit dem Tor-Browser können Sie auch auf das Dark Web zugreifen und einen "versteckten Dienst" anonym betreiben. Im Allgemeinen anonymisiert der Tor-Browser nicht den gesamten Internetverkehr, weshalb er in der Regel zusammen mit einem VPN verwendet wird.

Eine Verbindung mit Tor über eine VPN-Verbindung ist eine gute Möglichkeit, Ihre Privatsphäre und Sicherheit im Internet zu wahren. Sie verbergen nicht nur Ihre Suchdaten vor Ihrem VPN-Unternehmen, sondern auch Ihre IP-Adresse vor dem Tor-Entry-Node.

Die unerwartete Geschichte von Tor

Tor: Die frühen Jahre

Die US-Streitkräfte haben sich schon immer auf ein umfangreiches Netz von Spionen rund um den Globus verlassen, um Informationen zu sammeln. Als diese Informationen in den 1990er Jahren zunehmend digitalisiert wurden, erkannten die Behörden, wie wertvoll die Online-Kommunikation für ihre Mitarbeiter sein würde.

Spione brauchten keine sperrigen Funkgeräte mehr und mussten auch keine Zeitungsmeldungen entziffern, um Informationen zu erhalten. Aber das US-Militär war sich auch bewusst, dass die Art und Weise, wie das Internet aufgebaut war, eine ernsthafte Bedrohung für die Identität und Sicherheit ihrer Quellen darstellte. Es wäre sehr einfach, herauszufinden, wer mit Servern kommunizierte, die von den US-Geheimdiensten oder dem Militär betrieben wurden.Stellen Sie sich vor, eine Nichtregierungsorganisation stellt fest, dass sich eines ihrer Mitglieder häufig in das allein für Mitglieder eingerichtete Forum einer Militärbasis einloggt, oder ein großes Unternehmen bemerkt, dass ein Mitarbeiter häufig die Webseite einer Regierungsbehörde aufruft. Ohne ein globales Netzwerk, das Anonymität bietet, wären Spione, Polizei und andere Regierungsorganisationen nicht in der Lage, effektiv mit ihren Quellen zu kommunizieren oder verdeckte Ermittlungen durchzuführen.

Mitte der 1990er Jahre fing das U.S. Naval Research Laboratory an, eine Lösung zu erarbeiten. Es begann mit der Entwicklung einer Methode zur Weiterleitung verschlüsselter Daten durch ein Netz von Computern, die über die ganze Welt verteilt waren. Mit dieser Routing-Methode ließen sich sowohl der Ursprung als auch das Ziel aller Daten verbergen. Nach 1997 wurde das Projekt von der Defense Advanced Research Projects Agency (DARPA) weiter entwickelt.

Aber wie würde ein solches Netz seine Nutzer authentifizieren? Und wie würde ein solches Netz unentdeckt bleiben? Wer könnte noch davon profitieren, anonym und ohne Zensur auf das Internet zugreifen zu können?

Öffentliches Tool statt Geheimwaffe

Wir können über diese Fragen wild spekulieren, aber für Historiker ist es schwierig festzustellen, welche Debatten die beteiligten Militär- und Geheimdienstorganisationen geführt haben und welche Argumente sie davon überzeugt haben, die Software im Jahr 2002 unter einer freien Lizenz zur öffentlichen Nutzung freizugeben. Die Verantwortung für den Erhalt des Projekts wurde an die Electronic Frontier Foundation (EFF) übergeben, die dann die Kontrolle an das Tor-Projekt weitergab. Der Großteil der finanziellen Mittel stammt nach wie vor von der US-Regierung, aber auch die schwedische Regierung leistet einen erheblichen Beitrag.

Die Gründe für die Beteiligung der Regierung am Tor-Projekt mögen widersprüchlich erscheinen. Die Regierung will das Tor-Netzwerk weiterhin nutzen, um die Quelle ihrer Angriffe zu verschleiern, um Bürgerrechtsbewegungen zu infiltrieren und um ihren Spionen eine sichere und effektive Übermittlung von Informationen zu ermöglichen. Andererseits hat sie der Öffentlichkeit ein Werkzeug an die Hand gegeben, das es jedem ermöglicht, Informationen oder die Quelle seiner Angriffe zu verschleiern und sich vor der Regierung zu verstecken.

Für und gegen die Regierung

Aber um dieses Werkzeug verwenden zu können, ohne Verdacht zu erregen, musste die Regierung das Tor-Netzwerk als eine befreiende und befähigende Technologie für diejenigen bewerben, die sich der autoritären Kontrolle entziehen möchten. Und sie musste dies nicht nur bekannt machen, sondern auch dafür sorgen, dass die Software wirklich effektiv ist und von denselben Personen genutzt wird, über die die Regierung Informationen sammeln möchte.

Die Regierung musste Macht abgeben, um ihre Macht zu wahren. Dieses komplizierte Gleichgewicht ist wahrscheinlich auch der Grund dafür, dass sich die US-Regierung sowohl als lebhafter Befürworter als auch als erbitterter Kritiker von Tor einen Namen gemacht hat.

Organisationen wie die US-Regierung sind nicht völlig homogen: Es gibt in ihnen Akteure, die sich ehrlich um den Schutz der Bürgerrechte bemühen, aber eben auch solche, die autoritäre Strukturen stärken wollen.

Lässt sich ein Gleichgewicht zwischen Kontrolle und Freiheit finden?

Um das Tor-Netzwerk zu unserem Vorteil nutzen zu können, müssen wir verstehen, wie es funktioniert und wo seine Grenzen liegen. Der quelloffene Code von Tor ermöglicht es uns, alle Vorgänge genau zu verstehen und die Implementierung der sicheren Verschlüsselung zu überprüfen.

Wie Tor im Kern funktioniert

Stellen wir uns vor, es gäbe keine Computer und kein Internet und die Menschen würden immer noch mit dem kommunizieren, was wir heute als herkömmlichen Postweg bezeichnen.

Angenommen, Sie möchten ein Buch kaufen. Wie könnten Sie das machen, ohne das Haus zu verlassen? Sie könnten in den Gelben Seiten nach der Adresse eines Verlags suchen und ihm eine Postkarte schicken.

Auf dieser Karte könnten Sie den Wunsch äußern, ein Buch zu erhalten, das Ihnen gefällt, und Sie könnten Ihre eigene Adresse angeben, damit der Verlag weiß, wohin er es schicken soll.

Das Problem ist, dass jeder in der Lieferkette sehen kann, wer was lesen will. Es können Kopien angefertigt oder Listen darüber geführt werden, wer was angefordert hat.

Umschläge schützen den Inhalt

Eine einfache Schutzmaßnahme wäre, die Postkarten in versiegelte Umschläge zu stecken. Diese kryptografischen Siegel können nicht geöffnet werden, ohne zerstört zu werden, so dass die Post lediglich protokollieren könnte, was wohin geliefert wird, ohne den Inhalt der Umschläge zu kennen.

Diese Informationen - z. B. Größe und Gewicht des Umschlags sowie die Identität des Absenders und des Empfängers - werden als Metadaten bezeichnet.

Metadaten verraten eine Menge. Sie können zum Beispiel anhand des Umschlags erkennen, ob Sie einen Strafzettel erhalten haben. Und das kann der Postbote auch.

Das kommt der heutigen Funktionsweise des Internets sehr nahe. Kryptografische Siegel gehen noch einen Schritt weiter, da sie nicht geöffnet werden können. In den letzten Jahren hat sich die grundlegende Verschlüsselung, wie z. B. Transport Layer Security (TLS), zu einem Standard im Internet entwickelt. (Ob die Verschlüsselung aktiviert ist, erkennen Sie an dem Schloss-Symbol in Ihrer Adressleiste).

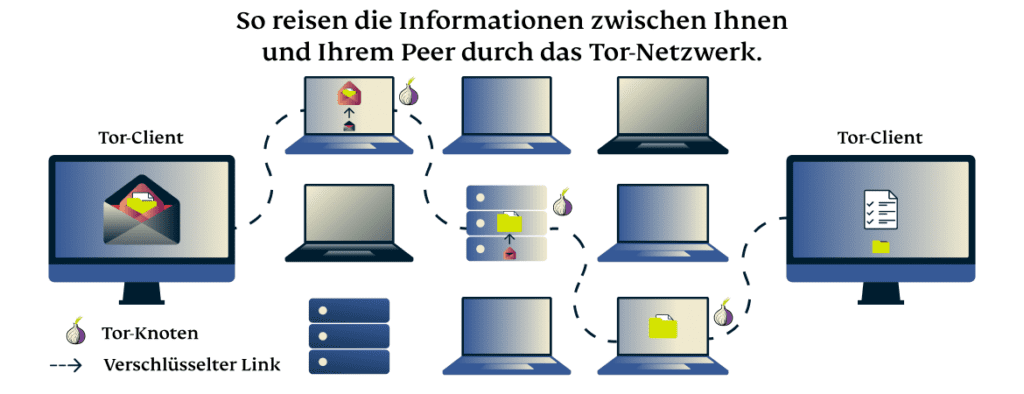

Tor-Kaskaden basieren auf einem System von Knotenpunkten

Um Anfragen im Tor-Netzwerk anonym zu versenden, muss man zunächst eine Tor-Kaskade einrichten. Dazu schicken Sie Ihre "versiegelte Postkarte" an einen beliebigen Tor-Node. Dieser kann sich in einem Wohngebiet befinden oder in einem weit entfernten Industriegebiet. Es kann das Haus Ihres Nachbarn sein oder ein großes Gebäude in einem weit entfernten Land. Es handelt sich dabei um Ihren Entry-Node, und alle Ihre versiegelten Postkarten werden an diese Adresse geschickt. Jegliche Post, die Sie erhalten, wird auch von dieser Adresse kommen.

Ihr Entry-Node leitet Ihre Post an einen weiteren Node weiter, der sie wiederum an einen anderen Node - den Exit-Node - weiterleitet. Nur der Exit-Node kennt die Adresse des Empfängers.

Wie genau funktioniert das Knoten-System?

- Der Entry-Node kann sehen, wer Sie sind, aber nicht, was Sie anfordern oder von wem Sie es anfordern.

- Der mittlere Node kann nichts sehen. Er ist wichtig, weil er die Exit- und Entry-Nodes voneinander trennt.

- Der Exit-Node kann nur sehen, was Sie anfordern, aber nicht, wer Sie sind. Idealerweise verwenden Sie TLS, um Ihre Anfrage Ende-zu-Ende zu verschlüsseln, so dass der Exit-Node sehen kann, von wem Sie etwas anfordern, aber nicht den Inhalt Ihrer Anfrage.

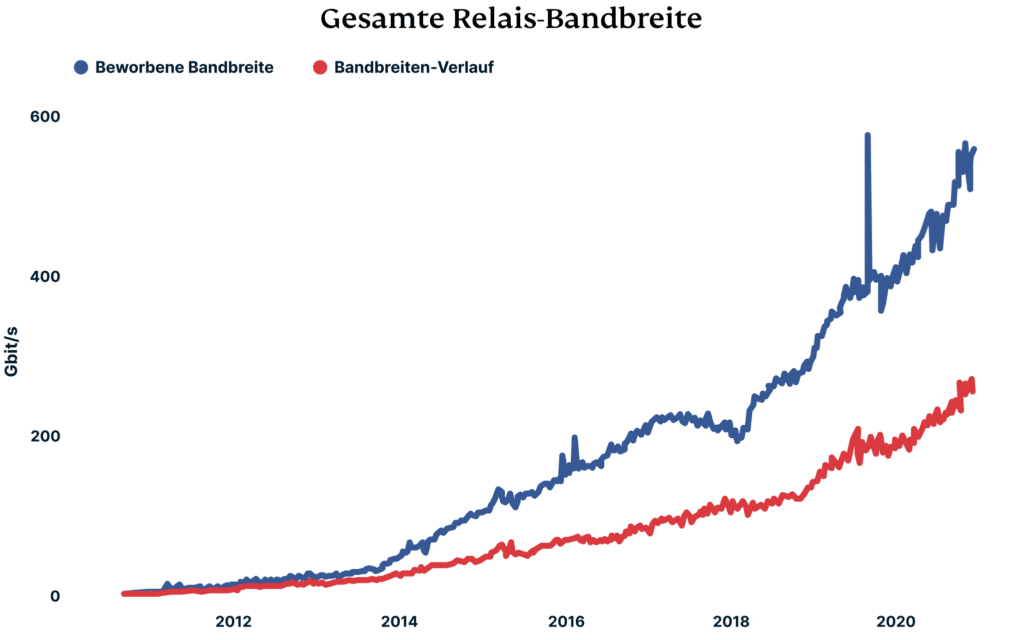

Tor wird von Freiwilligen betrieben

Ein System wie Tor könnte theoretisch auch auf besagten herkömmlichen Postweg übertragen werden, aber der Aufwand, der erforderlich wäre, um die Post umzuleiten und die Umschläge zu versiegeln, wäre gigantisch. Das Tor-Prinzip ist auf elektronischem Wege viel einfacher zu bewerkstelligen, das Netzwerk ist jedoch trotzdem auf Freiwillige angewiesen, die Tor-Nodes auf ihren Servern oder zu Hause betreiben.

Der Exit-Node ist die anfälligste Stelle in dieser Kette. Wenn die Verbindung zu der von Ihnen besuchten Webseite keine TLS-Verschlüsselung verwendet, gibt es keine Garantie dafür, dass der Exit-Node nicht den Inhalt Ihrer Anfragen protokolliert, sie verändert oder Malware in sie einschleust. Wenn Ihr System nicht korrekt konfiguriert ist, können Sie durch Dinge wie Cookies oder den Inhalt Ihrer Kommunikation immer noch identifiziert werden.

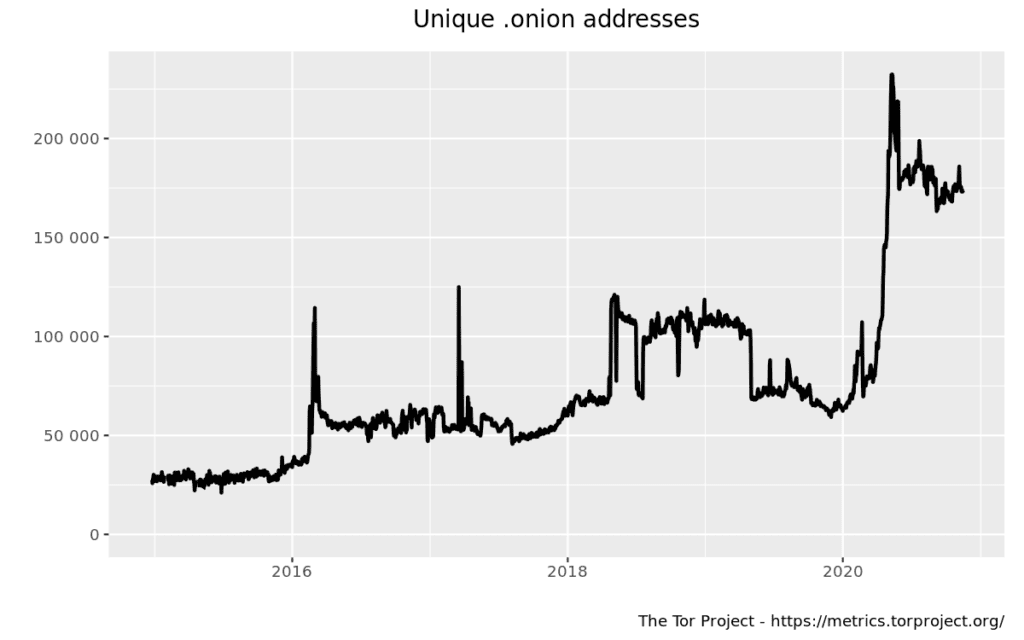

Das Dark Web: Verwenden Sie .onion-Adressen, um Exit-Nodes zu vermeiden

Es gibt eine Möglichkeit, die Verwendung von Exit-Nodes vollständig zu vermeiden. Damit das funktioniert, muss die von Ihnen besuchte Webseite mit einer .onion-Adresse eingerichtet sein. Anders als bei normalen Internetadressen gibt es keine Möglichkeit, eine .onion-Domain offiziell zu registrieren. Domains sind in der Regel alphanumerische Zeichenfolgen, die aus einem öffentlichen kryptografischen Schlüssel generiert werden. Durch die Verwendung einer solchen Domain wird der Exit-Node aus der Gleichung entfernt; zudem wissen weder der Benutzer noch die Webseite, wo sich die jeweils andere Partei befindet.

Eine der beliebtesten Webseiten, die diese Option nutzt, ist Facebook https://facebookcorewwwi.onion/.

Facebook gehört auch zu den wenigen Institutionen, die TLS-Zertifikate für ihre .onion-Sites ausstellen lassen. Dies macht den Inhalt nicht wesentlich privater oder sicherer, kann aber dabei helfen zu erkennen, ob die Seite, mit der Sie verbunden sind, wirklich die Seite ist, die Sie erreichen wollten. Viele Webseiten sind ausschließlich über ihre .onion-Adresse erreichbar, um unzensierbar zu bleiben und ihren Standort geheim zu halten. Dieser Teil des Internets wird in der Regel als das Dark Web bezeichnet.

Das Dark Web ist auch dafür bekannt, dass es eine große Menge an illegalen Inhalten beheimatet. Im Jahr 2011 erregte der Online-Marktplatz "The Silk Road" Aufmerksamkeit, weil Nutzer dort Drogen und Schmuggelware anbieten und kaufen konnten. Da Server, die über .onion-Adressen erreichbar sind, sich schwer lokalisieren lassen und ihre Domains nicht beschlagnahmt werden können, bietet das Dark Web theoretisch einen idealen Schutz vor Zensur und dem Geltungsbereich des Gesetzes.Bei den meisten Angeboten im Dark Web, von Waffen über Pornografie bis hin zu Drogen, handelt es sich jedoch um Betrügereien, um neugierigen Besuchern ihre Bitcoins abzuknüpfen. In der Praxis erfüllen .onion-Adressen eine weitere wichtige Funktion. Sie sind ein einfaches Tool, um Ihre Geräte innerhalb von abgeschotteten Netzwerken mit strengen Firewalls erreichbar zu machen, wie zum Beispiel in manchen Campus-Unterkünften oder Bürokomplexen. Wenn Sie zum Beispiel einen persönlichen Server in einer solchen Umgebung betreiben wollen, können Sie über die Verwendung von Tor und einer Onion-Adresse Ihr Gerät von außen erreichbar machen.

In der Praxis erfüllen .onion-Adressen eine weitere wichtige Funktion. Sie sind ein einfaches Tool, um Ihre Geräte innerhalb von abgeschotteten Netzwerken mit strengen Firewalls erreichbar zu machen, wie zum Beispiel in manchen Campus-Unterkünften oder Bürokomplexen. Wenn Sie zum Beispiel einen persönlichen Server in einer solchen Umgebung betreiben wollen, können Sie über die Verwendung von Tor und einer Onion-Adresse Ihr Gerät von außen erreichbar machen.

Ist Tor legal?

Die Nutzung von Tor unterscheidet sich rechtlich nicht von der Nutzung eines anderen Browsers, und das Surfen im Dark Web unterscheidet sich nicht vom Surfen im Internet. An manchen Orten, vor allem in autoritären Ländern mit starker Zensur, ist die Verwendung von Tor notwendig und kann als subversiv betrachtet werden.

Das Anbieten oder Kaufen von Rauschmitteln im Dark Web ist immer dann illegal, wenn die Tätigkeit auf einer regulären Webseite illegal wäre. In den meisten Rechtsordnungen ist das Aufrufen einer Webseite, auf der illegale Inhalte angeboten werden, nicht illegal, wohl aber das Speichern (z. B. das Anfertigen von Screenshots) solcher Inhalte und das Speichern auf dem eigenen Gerät.

Der Tor-Browser ist auf Privatsphäre und Sicherheit ausgelegt, aber seien Sie deshalb nicht weniger vorsichtig. Achten Sie darauf, welche Informationen Sie im Dark Web preisgeben, und laden Sie keine Software herunter.

Wie Sie Tor zum Schutz Ihrer Privatsphäre nutzen

Verbindung mit dem Tor-Browser

Der gängigste Weg für den Zugriff auf das Dark Web oder die Verwendung des Tor-Netzwerks ist der Tor-Browser. Der Browser sieht ähnlich aus wie Firefox, ist aber für Sicherheit und Datenschutz optimiert. Die Erweiterungen NoScript und HTTPS Everywhere sind vorinstalliert, um Sie vor bösartigen Flashs oder Javascript-Exploits zu schützen. Außerdem wird sichergestellt, dass Cookies beim Start gelöscht werden und Webseiten keinen Zugriff auf Informationen haben, mit denen Sie identifiziert werden können.

Der Tor-Browser ist einfach zu starten. Er muss überhaupt nicht installiert werden und Sie können die .exe- oder .dmg-Dateien direkt von Ihrem USB-Stick aus starten. Das macht es möglich, den Browser auf Geräten zu nutzen, auf denen Sie keine Software installieren können.

Nach dem Start des Browsers werden Sie nach Ihrem Netzwerk gefragt. Wenn Ihr Netzwerk frei von Zensur ist, können Sie sofort mit dem Surfen im Internet beginnen. Andernfalls werden Sie aufgefordert, weitere Informationen anzugeben, z. B. Ihren lokalen Proxy-Dienst, der dem Browser hilft, die Zensur zu umgehen.Sie können auf Webseiten so navigieren, wie Sie es gewohnt sind. Außerdem können Sie Adressen im Dark Web ansteuern. Dabei handelt es sich um Adressen mit der Endung .onion, bei denen der Server nicht leicht identifiziert, zensiert oder beschlagnahmt werden kann. Der Online-Herausgeber ProPublica (http://propub3r6espa33w.onion/) und Facebook (https://facebookcorewwwi.onion) betreiben beispielsweise solche Server.

Der Tor-Browser erleichtert den Datenschutz und verbessert die Sicherheit. Allerdings sollten wir trotzdem darauf achten, nicht freiwillig Informationen preiszugeben, die uns gefährden könnten.

Sichere Surfgewohnheiten

Der Tor-Browser kann nicht alles, was Ihr gewöhlicher Browser kann, aber das hat einen guten Grund. Lassen Sie sich nicht dazu verleiten, Plug-ins oder Add-ons zu installieren. Diese könnten sich mit Servern außerhalb des Tor-Netzwerks verbinden und Ihre IP-Adresse und andere Informationen über Ihren Browserverlauf preisgeben.

Im Tor-Browser müssen Sie mehr als sonst darauf achten, dass Sie sich mit Webseiten über HTTPS verbinden. Genau wie beim öffentlichen WLAN gibt es keine Möglichkeit zu wissen, wer den Exit-Node betreibt oder ob er sicher ist. Es gibt auch keine Möglichkeit, festzustellen, was der Node macht. Er könnte Ihre Daten lesen, abfangen oder sogar ändern. Der Exit-Node könnte sogar versuchen, die Transport Layer Security (TLS) von der Webseite ganz zu entfernen. Überprüfen Sie also immer, ob das Schloss in der Adressleiste sichtbar ist! Andernfalls könnte ein bösartiger Exit-Node eine verschlüsselte Verbindung zwischen sich selbst und dem Server, zu dem Sie eine Verbindung herstellen, aufbauen, was bedeutet, dass der Exit-Node den Datenverkehr zwischen Ihnen und Ihrem Server mitlesen könnte.

Während der Tor-Browser Ihre Cookies und den Verlauf bei jedem Start löscht, kann das Surfen im Internet dazu führen, dass kompromittierende Cookies auf Ihren Rechner geladen werden. Wenn Sie sich zum Beispiel in einem Tab bei Facebook anmelden, werden Cookies gesetzt, durch die Sie auf anderen Seiten als ein bestimmter Facebook-Nutzer identifiziert werden können.

Achten Sie auch auf die Inhalte, die Sie herunterladen. Selbst PDF- und Word-Dokumente können kleine Codeschnipsel enthalten, die Ihre persönliche Internet-Protocol-Adresse (IP-Adresse) preisgeben könnten. Am sichersten ist es, solche Dokumente auf einer virtuellen Maschine zu öffnen, oder wenn Ihr Rechner offline ist.

Das Tor-Netzwerk schützt Ihre Metadaten, indem es sie zwischen all dem anderen Datenverkehr verbirgt. Wenn Ihre Belastung des Tor-Netzwerks sehr hoch ist (z. B. wenn Sie eine sehr populäre Seite im Dark Web betreiben), könnten Sie aufgrund Ihres hohen Datenverkehrs identifizierbar sein.

Tor als Proxy einrichten

Mit Tor können Sie mehr machen, als im Internet surfen. Sie können damit auch einen Proxy-Dienst einrichten, so dass alle Daten, auf die Sie verweisen, durch das Netzwerk geleitet werden.

Viele Anwendungen unterstützen den SOCKS5-Proxy, den Tor verwendet. Pidgin, Adium, Dropbox und Bitcoin-Wallets wie Core und Electrum erlauben es Ihnen, Ihren Datenverkehr durch das Tor-Netzwerk zu leiten, damit Sie anonym bleiben können. Für eine wirklich anonyme Lösung müssen Sie jedoch sicherstellen, dass Sie sich in allen Ihren Konten nur anmelden, während Sie mit Tor verbunden sind, alle Software über Tor herunterladen und sich niemals über das normale Internet mit diesen Diensten verbinden.

Sie können Tor auch andersherum benutzen (als Reverse Proxy), d.h. Sie können die Dienste Ihres Webservers über eine .onion-Adresse zugänglich machen. Dies schützt sowohl Sie als auch Ihre Nutzer vor schlechten Exit-Nodes und unerwünschten Serverstandortenthüllungen. Es kann auch dazu führen, dass Ihre Dienste an Orten verfügbar sind, an denen Ihre Webseite nicht verfügbar ist.

Es wird nicht empfohlen, Torrents über das Tor-Netzwerk zu benutzen. Moderne BitTorrent-Clients verwenden UDP als Protokoll, das nicht über Tor funktioniert. Das hat zur Folge, dass Ihre Daten entweder gar nicht oder außerhalb von Tor übertragen werden und dabei Ihre IP-Adresse preisgegeben wird.

Verbinden Sie sich mit Tor über Bridges und ein VPN, wenn Tor blockiert ist

Einige Netzwerke verbieten jegliche Art von Tor-Verkehr durch ihre Systeme, indem sie alle bekannten Entry-Nodes auf eine schwarze Liste setzen. Um dieses Verbot zu umgehen, können Sie sich mit einer Bridge verbinden. Eine Bridge funktioniert ähnlich wie ein Entry-Node, außer dass Sie IP-Adressen manuell beziehen müssen. Die Verwendung einer Bridge für die Verbindungsherstellung mit dem Tor-Netzwerk hat keine nennenswerten Nachteile, in vielen Situationen wird es jedoch nicht möglich sein, die Tor-Blockaden zu umgehen. Um bessere Ergebnisse zu erzielen, verbinden Sie sich zuerst mit Ihrem VPN und dann mit dem Tor-Netzwerk.

Wenn Sie mit einem VPN verbunden sind, erfahren weder die von Ihnen aufgerufenen Seiten noch die Entry-Nodes von Tor Ihren wahren Standort, wohl aber der VPN-Betreiber. Allerdings kann der Betreiber den Inhalt Ihres Datenverkehrs nicht sehen, selbst wenn er es versuchen würde, da die Verbindung zwischen Ihnen und dem Entry-Node von Tor verschlüsselt ist.

Theoretisch gibt es auch die Möglichkeit, sich zuerst mit dem Tor-Netzwerk zu verbinden und dann ein VPN durch dieses zu tunneln. Dadurch kann Ihr VPN-Anbieter nicht herausfinden, wo Sie sich befinden, und es wird sichergestellt, dass die Exit-Nodes Ihren Datenverkehr nicht mitlesen oder verändern können. Dies trägt jedoch wenig zur Anonymität bei, weshalb die meisten VPN-Anbieter diese Funktion nicht unterstützen.

Je nachdem, ob Sie Tor, ein VPN oder eine Kombination aus beidem verwenden, können Webseiten und Netzwerke unterschiedliche Informationen über Sie sehen. Schauen Sie sich die Tabelle unten an, um eine Lösung zu finden, die Ihren Anforderungen am besten entspricht.

| Nur Tor | Zuerst Tor, dann das VPN | Zuerst das VPN, dann Tor | Nur VPN | |

| Lokales Netzwerk oder Internetanbieter können Ihren Datenverkehr mitlesen | Nein | Nein | Nein | Nein |

| Lokales Netzwerk kennt Ihren Standort | Ja | Ja | Ja | Ja |

| Lokales Netzwerk oder Internetanbieter erkennen Sie als Tor-Nutzer | Ja | Ja | Nein | N/A |

| Tor-Entry-Nodes können Ihren Standort sehen | Ja | Ja | Nein | N/A |

| Exit-Nodes von Tor können Ihren Datenverkehr lesen | Ja | Nein | Ja | N/A |

| VPN kann Ihren Datenverkehr mitlesen | N/A | Ja | Nein | Ja* |

| VPN kennt Ihren Standort | N/A | Nein | Ja | Ja* |

*Hinweis: Ein vertrauenswürdiger VPN-Anbieter speichert niemals Informationen über Ihren Datenverkehr. Sie können herausfinden, ob Ihr VPN-Anbieter Ihre Daten protokolliert, indem Sie seine Nutzungsbedingungen lesen.

Wie Sie mit Tor sicher Dateien austauschen können

Auch wenn Sie das Tor-Netzwerk nicht benutzen sollten (und es oft auch nicht können), um Ihren Torrent-Verkehr zu verbergen, bietet es doch eine der bequemsten Möglichkeiten, Dateien mit anderen Leuten zu teilen. Sie heißt OnionShare und wurde von Micah Lee entwickelt. OnionShare birgt nicht nur Sicherheitsvorteile, sondern ist auch viel bequemer als das Versenden von E-Mail-Anhängen oder die Verwendung von Dropbox.

Mit Onionshare wählen Sie einfach die Datei auf Ihrem Computer aus und es wird ein Link zu ihr erstellt. Diesen Link können Sie dann über eine beliebige Anwendung mit dem gewünschten Empfänger teilen. Während des gesamten Vorgangs müssen Sie und der Empfänger den Tor-Browser geöffnet lassen. Beim Teilen von Dateien über Tor wird sichergestellt, dass Absender und Empfänger niemals den Standort des jeweils anderen kennen.

Eine hilfreiche Option ist, dass Sie den Server schließen können, nachdem die Datei heruntergeladen wurde. Auf diese Weise können Sie absolut sicher sein, dass auf die Datei nur einmal zugegriffen wird. Wenn Ihre Kontaktperson es erhalten hat, haben Sie so Gewissheit, dass niemand anderes es erhalten hat.

Datenschutz-Tools für Whistleblower

SecureDrop (ursprünglich DeadDrop genannt) ist eine Software, die es einfacher macht, Informationen über das Tor-Netzwerk sicher an die Presse weiterzugeben. Sie wurde ursprünglich von Aaron Swartz entwickelt und wird derzeit von der Freedom of the Press Foundation gepflegt. Sie wurde von ProPublica, The Intercept, The Guardian und sogar von ExpressVPN übernommen. SecureDrop läuft auf einem Server, der einem Journalisten oder einer Nachrichtenorganisation gehört und nur über Tor erreichbar ist. Der Informant kann jede Art von Dokument auf diesen Server hochladen, wofür er einen Code erhält. Dieser einmalige Code kann später verwendet werden, um weitere Informationen zu übermitteln oder sicher und anonym mit den Journalisten zu kommunizieren.

Tor für Android

Orbot, der Tor-Browser für Android, ist im Google Play Store und im offiziellen App-Repository des Guardian Projects zu finden. Sie können Orbot auch als Proxy nutzen, um andere Anwendungen wie Chat Secure so zu konfigurieren, dass sie den Datenverkehr durch das Tor-Netzwerk leiten. Diese Kombination bietet Ihnen einen ähnlichen Schutz wie die Verwendung des Tor-Messengers auf dem PC.

Tor für iOS

Tor ist nicht offiziell auf iOS-Geräten verfügbar, aber das Tor-Projekt empfiehlt iOS-Nutzern, stattdessen den Onion Browser zu verwenden. Einige Apps, wie z. B. Zap Bitcoin Wallet, sind ebenfalls mit Tor-Funktionen ausgestattet.

Tor für Tails

Das The Amnesic Incognito Live System ist ein auf Linux basierendes Betriebssystem, das Sie von einer DVD oder einem USB-Stick aus ausführen können. Es ist bei den wichtigsten Verschlüsselungsprogrammen vorinstalliert, wie Pretty Good Privacy (PGP) und OTR. Der gesamte Datenverkehr wird standardmäßig durch das Tor-Netzwerk geleitet. Das macht es viel einfacher, wirklich anonym zu bleiben, und es mindert auch die Gefahr von Fehlern oder Angriffen.Sie können das System einfach mit sich führen und es muss nicht auf dem Computer, den Sie benutzen installiert werden. Mit The Amnesic Incognito Live System können Sie sicher und einfach eine separate Identität auf Ihrem eigenen Computer oder einem öffentlichen Gerät aufrechterhalten.

Ist Tor vollkommen sicher?

Auch wenn das Tor-Netzwerk als sehr sicher gilt, sollte man gewisse Risiken nicht unterschätzen. Anwendungen wie der Tor-Browser und TAILS sind so vorkonfiguriert, dass sie den Datenverkehr durch das Tor-Netzwerk leiten und das Risiko minimieren, dass persönliche Informationen preisgegeben werden. Es gibt jedoch immer noch viele Möglichkeiten, wie Ihre Identität durch böswillige Dritte entblößt werden kann.

In der Vergangenheit haben Angriffe Nutzer auf kompromittierte Webseiten gelockt, wo ein Javascript Exploit das Tor-Netzwerk umgeht und die IP-Adresse des Nutzers preisgibt.

Wenn ein Angreifer in der Lage ist, die Kontrolle über einen großen Teil des Netzes zu erlangen, könnte er eine Netzanalyse durchführen, um einen Zusammenhang zwischen dem Datenverkehr am Entry-Node und dem Datenverkehr am Exit-Node herzustellen. Der Angreifer könnte dann herausfinden, wer welche Inhalte bezieht.

Dies ist besonders riskant für Betreiber großer und beliebter Webseiten im Dark Web, die ihren Standort anonym halten wollen. Je mehr Datenverkehr sie anziehen, desto einfacher ist es für einen Angreifer herauszufinden, wohin der Datenverkehr fließt.

Wie Sie Tor unterstützen können

Das Tor-Netzwerk wird zwar immer noch hauptsächlich von der US-Regierung finanziert, ist aber auf die Bemühungen von Aktivisten und Freiwilligen angewiesen, um sicher zu bleiben. Zusätzliche Ressourcen für das Projekt machen es ausgeglichener und weniger abhängig von der Unterstützung durch Regierung und Militär. Nehmen Sie einen der folgenden Schritte vor, um zu helfen.

- Nutzen Sie Tor. Sie sorgen für Ihre eigene Privatsphäre im Internet und helfen dabei, das Netzwerk als wichtiges Tool für alltägliche Nutzer zu etablieren.

- Werden Sie Teil der Tor-Community. Es ist eine Plattform mit nützlichen Ressourcen, wie Sie Ihre Fähigkeiten einbringen können.

- Werden Sie Tor-Entwickler. Es ist aller Ehren wert, das führende Anonymitätsnetzwerk weiterzuentwickeln! Sie können Ihre Fähigkeiten einbringen, um die Sicherheit, die Dokumentation und die Funktionen des Tor-Projekts zu verbessern.

- Spenden Sie an das Tor-Projekt. Das Tor-Projekt nimmt Spenden per Paypal, Dwolla und Bitcoins entgegen. Es gibt noch so viel zu tun!

- Spenden Sie an einen Node-Betreiber.

- Betreiben Sie ein Relay. Wenn Sie zusätzliche Bandbreite zur Verfügung haben, können Sie ein Relay von zu Hause oder von Ihrem eigenen Server aus betreiben.

Alternativen zum Tor-Browser

Tor ist nicht das einzige Projekt, das versucht, das Internet sicherer und anonymer zu machen. Allerdings ist es bei weitem das am meisten getestete und genutzte.

Hier finden Sie weitere Projekte, die sich für den Schutz Ihrer Privatsphäre, Sicherheit und Freiheit im Internet einsetzen:

- Ultrasurf ist ein Proxy-System für Windows. Es wird hauptsächlich verwendet, um die Zensur zu umgehen, bietet jedoch auch einen gewissen Schutz der Privatsphäre durch Verschlüsselung. Wie Tor wird es größtenteils von der US-Regierung finanziert. Im Gegensatz zu Tor ist der Quellcode nicht offen.

- Freegate ist ein weiteres Proxy-System für Windows, das dazu dient, Zensur zu umgehen. Das Freegate-Netzwerk heißt Dynaweb und wird ebenfalls von der US-Regierung finanziert.

- Java Anon Proxy ist ein in Java geschriebenes Open-Source-Proxy-Netzwerk. Es wurde von einer Gruppe von Forschern an deutschen Universitäten entwickelt. Benutzer sollten jedoch vorsichtig sein: Java Anon Proxy enthält eine Funktion, die es Strafverfolgungsbehörden ermöglicht, Überwachungsanordnungen für bestimmte Server zu erteilen. Solche Funktionen bergen ein ähnliches Missbrauchsrisiko wie bei ungesicherten Netzen und stellen die beworbene Anonymität in Frage.

Wie Sie Tor nutzen

Wussten Sie, dass der Einstieg in Tor kinderleicht ist? Befolgen Sie diese kurzen Schritte und im Handumdrehen können Sie das Internet anonym genießen!

1. Laden Sie den Tor-Browser herunter

Der Tor-Browser ist verfügbar für Windows, Mac, Linux und Android.

Laden Sie die Datei herunter und speichern Sie sie. Die Installation erfolgt schnell und einfach.

Doppelklicken Sie unter Windows auf die .exe-Datei und wählen Sie einen Zielordner. Es kann sich dabei auch um einen USB-Stick handeln.

Unter Mac OS X müssen Sie auf die .dmg-Datei doppelklicken und die darin enthaltene Datei in einen separaten Ordner ziehen, zum Beispiel in den Anwendungsordner oder auf einen USB-Stick.

Unter Linux müssen Sie die .tar.xz-Datei mit dem folgenden Befehl entpacken.

tar -czvf tor-browser-linux64-[...].tar.xz

2. Starten Sie den Tor-Browser

Wenn Sie den Tor-Browser zum ersten Mal starten, werden Sie gefragt, wie Sie sich verbinden möchten. Sind Sie sich nicht sicher, ob Ihr Netzwerk eine weitere Konfiguration benötigt (meistens ist das nicht der Fall), klicken Sie auf "Weiter". Ansonsten klicken Sie auf "Konfigurieren" und beantworte Sie die entsprechenden Fragen.

Experten-Tipp: Wenn Tor keine Verbindung herstellt oder Sie nicht möchten, dass Ihr Internetanbieter von Ihrer Tor-Nutzung erfährt, dann verbinden Sie sich zuerst mit Ihrem VPN und öffnen Sie dann den Tor-Browser.

3. Surfen Sie anonym im Internet

Glückwunsch, Sie nutzen jetzt Tor! Sie können jetzt anonym im Internet surfen. Um die Sicherheitsfunktionen von Tor voll auszuschöpfen, werfen Sie einen Blick auf die FAQ oder die ExpressVPN-Anleitung zur Verwendung von Tor.

Sie möchten mehr über Tor erfahren? Schauen Sie sich die folgenden Artikel von ExpressVPN an!

Mehr zum Thema (auf Englisch):

Warum Verbote von Tor nicht umsetzbar sind

Ein Verbot von Tor wäre nicht nur unklug, sondern auch technisch nicht realisierbar. Lesen Sie mehr darüber, warum ein Verbot von Tor keine gute Idee ist.

Tor vs. VPN

Sowohl Tor als auch VPNs sind großartig für den Schutz der Privatsphäre und der Sicherheit im Internet, es handelt sich jedoch um sehr unterschiedliche Tools. Finden Sie heraus, wie sich Tor von einem VPN unterscheidet.

Tor-Sites und SSL-Zertifikate

Betreiber von Tor-Sites können ihre Webseiten jetzt mit SSL- und TLS-Zertifikaten versehen. Erfahren Sie, wie das Dark Web jetzt noch sicherer wird.

Wie Sie private Nachrichten erhalten

Hilft die Verwendung von Tor, Ihre Chat-Kommunikation privat zu halten? Und ob. Erfahren Sie, wie Sie Ihre Nachrichten privat und anonym halten können.

ExpressVPN-Interview mit Tor-Verfechter Chuck McAndrew

Eine öffentliche Bibliothek in New Hampshire hat es mit dem Ministerium für Heimatschutz aufgenommen und gewonnen. Lesen Sie das ExpressVPN-Interview mit IT-Manager Chuck McAndrew.

ExpressVPN startet Tor Onion Service

ExpressVPN wird zum ersten VPN-Anbieter, der eine .onion-Seite hat. Erfahren Sie hier, wie Sie auf die Seite zugreifen können.

Wie Sie eine .onion-Adresse mit Tor generieren

Möchten Sie Ihre eigene Onion-Vanity-Adresse erstellen? Mit dieser Anleitung können Sie Ihre eigene Domain einrichten.

9 wichtige .onion-Sites im Dark Web

Tor ist wortwörtlich Ihr Tor zu einer neuen Welt von Online-Inhalten. Erfahren Sie mehr über 9 besten .onion-Sites.

Warum mehr Apps Tor integrieren sollten

Ende-zu-Ende-verschlüsselte Peer-to-Peer-Verbindungen im Dark Web sind möglich. Warum mehr Apps Tor integrieren sollten.

Take the first step to protect yourself online. Try ExpressVPN risk-free.

Get ExpressVPN