Die größten Ransomware-Gruppen und wie sie operieren

- Die Bedrohung von Ransomware scheint nicht nachzulassen, was die Gesamtsumme an geleisteten Zahlungen in Höhe von über 1 Mrd. USD im Jahr 2023 beweist.

. - Die Angriffe werden immer ausgeklügelter und nutzen Ransomware-as-a-Service (RaaS)-Plattformen, um breitgefächertere und häufigere Angriffe zu ermöglichen.

. - RaaS wird als Franchise-System geführt, in dem eine zentrale Gruppe Ransomware-Tools entwickelt und diese an Partner vermietet, die die Angriffe durchführen. Dieses Modell hat die Eintrittshürde für Cyberkriminelle deutlich gesenkt und den Umfang der Angriffe vergrößert.

. - Gruppen wie REvil, DarkSide und LockBit haben einige der schwerwiegendsten Ransomware-Kampagnen angeführt, bei denen Taktiken wie Doppelerpressung, angewendet wurden, wobei ein Lösegeld für den Entschlüsselungsschlüssel verlangt wird, um Daten-Leaks zu vermeiden.

. - Regelmäßige Softwareupdates unter Verwendung von VPN-Downloads und die Implementierung einer starken Authentifizierungsmethode kann helfen, zahlreiche Arten von Angriffen zu vermeiden.

. - Im Fall von Ransomware-Angriffen empfiehlt es sich, die Bedrohung zu isolieren und Lösegeldzahlungen zu vermeiden, ebenso wie das Einschalten der Gesetzeshüter.

Stellen Sie sich vor, Sie starten in Ihren Tag mit dem Schrecken eines gesperrten Computerbildschirms, auf dem nichts weiter angezeigt wird als eine Zahlungsaufforderung. Letztes Jahr haben Millionen Menschen diesen Albtraum erlebt, da die Zahl der Ransomware-Angriffe steil angestiegen war und sich in eine erbarmungslose Macht entwickelt hat, die sowohl Einzelpersonen als auch Unternehmen gleichermaßen bedroht. Ransomware ist Schadsoftware, die digitale Dateien verschlüsselt und diese erst freigibt, wenn ein Lösegeld gezahlt wurde. Im Jahr 2023 betraf diese Bedrohung 72,7 % der Unternehmen weltweit und die durchschnittlichen Kosten pro Angriff betrugen 4,54 Mio. USD, ausschließlich der 1,85 Mio. USD für Wiederherstellungskosten.

Cyberkriminelle nutzen immer ausgeklügeltere Verschlüsselungsmethoden, was es für die Opfer nahezu unmöglich macht, den Zugriff auf die Daten wiederzuerhalten, ohne zu bezahlen. Obendrein ermöglicht die Nutzung von Kryptowährung den Angreifern, die Zahlungen anonym zu erhalten, was eine Nachverfolgung und Strafverfolgung weiter erschwert. Der Umfang der Angriffe hat sich von Einzelsystemen auf die Lahmlegung ganzer Netzwerke ausgeweitet, einschließlich kritischer Infrastrukturen und Großunternehmen, was zu bedeutenden finanziellen und betrieblichen Unterbrechungen führte.

Diese Vorfälle verursachen nicht nur unmittelbare finanzielle Schäden, sondern hinterlassen auch dauerhaften Schaden bezüglich des Rufs eines betroffenen Unternehmens, was das Vertrauen von Kunden und Partnern erschüttert. Ransomware-Gruppen haben es aber nicht nur auf die Großen abgesehen – sie nutzen die Furcht eines jeden mit einem Computer und einem Bankkonto als Mittel, um von unserer Technologieabhängigkeit zu profitieren. Cyberrisiken stehen laut der Studie Allianz Risiko-Barometer 2024 mittlerweile an erster Stelle der geschäftlichen Besorgnisse und die finanziellen Aspekte sind enorm.

Die dadurch erwarteten wirtschaftlichen Auswirkungen betragen 9,5 Billionen USD zum Ende dieses Jahres und könnten sich im Jahr 2025 aufgrund der Fortschritte in der künstlichen Intelligenz auf 10,5 Billionen USD steigern. Im Mittelpunkt dieser Angriffe steht der zunehmend zugängliche Markt der Ransomware-as-a-Service (RaaS)-Plattformen, die schon ab 40 USD angeboten werden.

Wer aber steckt hinter diesen Operationen? Was treibt jemanden dazu, sich der risikoreichen digitalen Erpressung zu widmen? Von Abenteuerlustigen bis hin zu politisch motivierten Gruppen – die Motivationen hinter diesen Angriffen sind so verschieden wie die Angreifer selbst.

Wir haben mit ethischen Hackern und Cybersicherheitsexperten bei ExpressVPN gesprochen, um einen tieferen Einblick in die düstere Welt der Ransomware zu erhalten. Wir laden Sie ein, mit uns zusammen die Motivationen, Taktiken und den Einfluss der bedeutendsten Ransomware-Gruppen der Welt zu erkunden.

Springen zu …

Die wachsende Bedrohung der Ransomware-Angriffe

Was ist Ransomware-as-a-service (RaaS)?

Die unterschiedlichen Arten von Hackern, die RaaS nutzen

Die größten Ransomware-Angriffe der Welt

Die größten Ransomware-Gruppen der Welt

Wie und warum werden Ransomware-Ziele ausgewählt?

Von Ransomware-Gruppen verwendete psychologische Taktiken

Die Rolle der KI bei Ransomware-Angriffen

Schützen Sie sich davor, Opfer eines Ransomware-Angriffs zu werden

Die wachsende Bedrohung der Ransomware-Angriffe

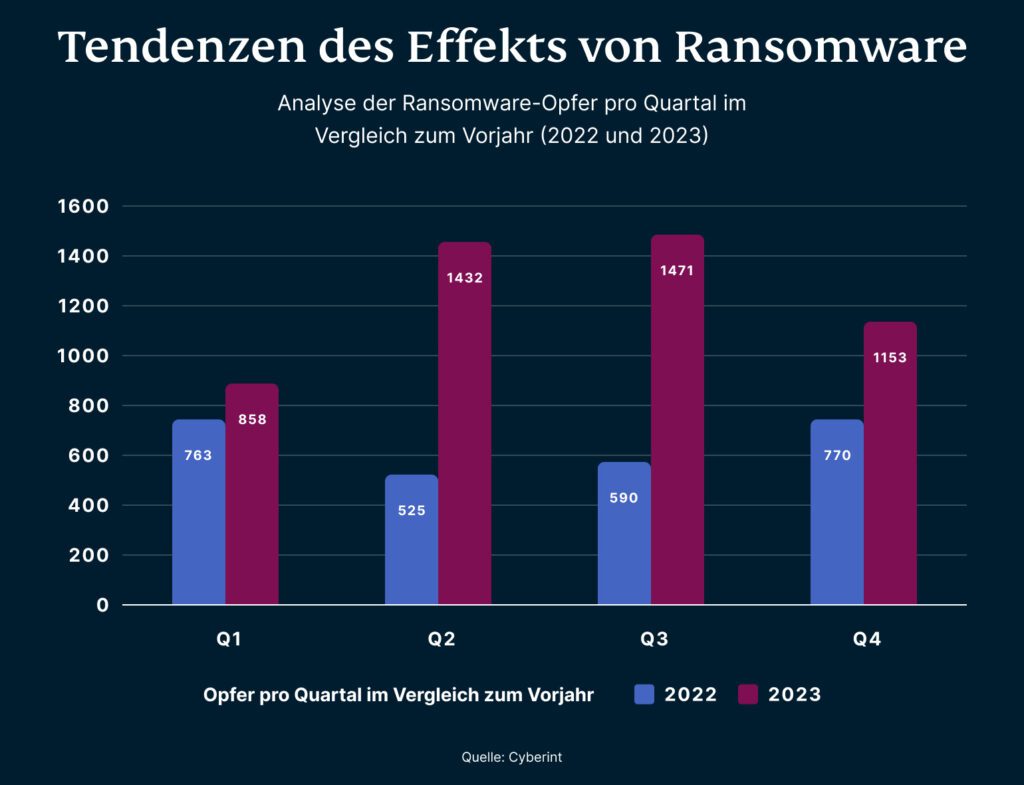

Noch nie wurden so viele Ransomware-Aktivitäten verzeichnet wie im Jahr 2023. Die Gesamtsumme der bezahlten Lösegelder betrug laut Chainalysis enorme 1 Mrd. USD – ein deutliches Zeichen des Wandels der digitalen Erpressung. Der Anstieg betraf nicht nur das Geld. CyberInt berichtet von einem dramatischen Anstieg der Ransomware-Vorfälle in Höhe von 56 %, mit insgesamt über 4.368 Angriffen. Diese Zahlen schließen Meldungen in den Nachrichten sowie von Ransomware-Gangs ein, die ihre Opfer oft auf Websites im Darknet bekannt geben und damit drohen, die gestohlen Daten freizugeben.

Nach einem kurzzeitigen Rückgang im Jahr 2022, in dem weniger Lösegeldforderungen gezahlt wurden als im Vorjahr, erlebte 2023 ein starkes Comeback. Angetrieben von sowohl erfahrenen Hackerkollektiven als auch Neulingen erreichten die über Blockchain-Netzwerke getrackten Lösegeldzahlungen rekordverdächtige Beträge und haben sich im Vergleich zum Vorjahr nahezu verdoppelt. Dieses Wiederaufleben, das teilweise von Ransomware-Operationen im Stil von „Großwildjagden“ angetrieben wurde – wobei auf Institutionen abgezielt wird, die es sich nicht leisten können, von Angreifern lahmgelegt zu werden und daher die Bezahlung hoher Lösegeldsummen wahrscheinlicher ist – sind besorgniserregende Tendenzen. Eine Studie von Statista zeigt die Ausmaße des Problems noch deutlicher anhand der Feststellung, dass im Jahr 2023 weltweit enorme 318 Mio. Ransomware-Angriffe von Unternehmen bemerkt wurden.

Was ist Ransomware-as-a-service (RaaS)?

Ein wesentlicher Faktor für diesen Anstieg ist das Aufkommen von und die Zugänglichkeit zu Ransomware-as-a-Service (RaaS). Das Modell, das ähnlich wie ein Franchise operiert, ermöglicht einer zentralen Gruppe, Ransomware-Tools zu entwickeln und diese dann an Partner zu vermieten, die die Angriffe ausführen. Dieses System hat zu einer Demokratisierung risikoreicher, digitaler Erpressungen geführt und ermöglicht jedem, der den Wunsch dazu hat – mit minimalem Aufwand – einen verheerenden Cyberangriff zu starten.

„In der Vergangenheit musste jemand, der einen Angriff plante, in der Lage sein, diesen selbst auszuführen. Heutzutage muss man nur den Willen haben und die finanziellen Möglichkeiten, diese Dienste zu erwerben.“

Nathan Hartzell, ein leitender Sicherheitsarchitekt bei ExpressVPN, erklärt die tiefgreifenden Auswirkungen dieses Wandels: „In der Vergangenheit musste jemand, der einen Angriff plante, in der Lage sein, diesen selbst auszuführen. Heutzutage muss man nur den Willen haben und die finanziellen Möglichkeiten, diese Dienste zu erwerben.“

Dieser kollaborative Ansatz erhöht nicht nur die Häufigkeit von Ransomware-Angriffen, sondern auch deren Reichweite und Effektivität, da Privatpersonen bis hin zu notwendigen Infrastrukturinstanzen anvisiert werden. Partner implementieren die Ransomware, verschlüsseln die Dateien der Opfer und verlangen ein Lösegeld für die Entschlüsselung und der Profit wird mit dem RaaS-Anbieter geteilt, was zu mehr Innovation und Aggression der Ransomware-Taktiken führt.

Gruppen bestärkt durch RaaS

Das Wachstum von RaaS hat die Zunahme spezialisierter Ransomware-Gruppen gefördert, die diese Plattformen nutzen, um ihre Angriffe auszuführen und damit Cyberkriminalität zugänglicher denn je gemacht. Catalin Oancea, ein Threat Hunter und Analyst bei ExpressVPN erklärt die Motivation und die Methoden der verschiedenen Arten von Organisationen, die RaaS nutzen:

- Zugriffssuchende oder Initialzugriffs-Broker: Diese Gruppen sind darauf spezialisiert, Schwachstellen im Netzwerk eines Opfers zu identifizieren und auszunutzen. Sie rangieren von erfahrenen Hackern bis hin zu Amateuren und sichern sich einen initialen Zugriff auf ein System, um anschließend die Ransomware zu implementieren. Ihre Strategie umfasst Phishing sowie Brute-Force-Angriffe auf Logins und Server.

- Daten-Broker: Diese Gruppen sind darauf konzentriert, persönliche Daten zu stehlen oder zu erlangen wie Namen, Adressen und Sozialversicherungsnummern. Daten-Broker verkaufen diese Daten auf Untergrundmarktplätzen. Die gestohlenen Daten können für verschiedene illegale Zwecke genutzt werden, einschließlich Identitätsdiebstahl und Phishing-Betrug, oft in Zusammenarbeit mit Initialzugriffs-Brokern, um potenzielle Opfer zu lokalisieren.

- Spionageagenturen: Diese Gruppen unterscheiden sich von finanziell motivierten, traditionellen Ransomware-Gruppen. Sie nutzen Ransomware-Angriffe dazu, größere geopolitische Ziele zu erreichen wie das Unterbrechen des Betriebs von anvisierten Ländern, was den strategischen Nutzen von Ransomware in der Cyber-Kriegsführung hervorhebt.

Die unterschiedlichen Arten von Hackern, die RaaS nutzen

Das RaaS-Modell hat nicht nur den Prozess vereinfacht, Ransomware-Angriffe zu initialisieren, sondern auch das Spektrum der beteiligten Einzelpersonen oder Gruppen erweitert, die an diesen Aktivitäten beteiligt sind. Dadurch, dass die technische Hemmschwelle gesenkt ist, zieht RaaS eine Vielfalt von Hackern an, von denen ein jeder seine eigenen Motive und Methoden mitbringt:

Black-Hat-Hacker

Black-Hat-Hacker unternehmen illegale Aktivitäten wie finanziellen Datendiebstahl, die Implementierung von Ransomware oder kritische Systemstörungen. Durch den Einsatz von RaaS können sie mit geringerem Aufwand mehr Angriffe durchführen, indem Taktiken wie Countdown-Timer und Datenverlustdrohungen Anwendung finden, um Zahlungen von ihren Opfern zu erpressen.

White-Hat-Hacker

Auch als ethische Hacker bekannt, nutzen diese Individuen ihre Fähigkeiten, um Systemschwachstellen aufzudecken und zu beheben. Sie arbeiten häufig für Sicherheitsunternehmen oder führen autorisiere Penetrationstests durch, für die sie Tools verwenden, die denen in RaaS ähnlich sind, um Sicherheitssysteme zu verbessern.

Gray-Hat-Hacker

Gray-Hat-Hacker nutzen Sicherheitsschwachstellen aus, ohne klare böswillige Absichten. Sie setzen möglicherweise RaaS-Tools ein, um Schwachstellen zu identifizieren und diese öffentlich zu machen, manchmal ohne die betroffene Organisation zu informieren, um schnelle Lösungen voranzutreiben und Sicherheitsbewusstsein zu schaffen.

Hacktivisten

Hacktivisten setzen Hacking für politischen oder sozialen Aktivismus ein und schaden Organisationen als eine Form des Protests. RaaS ermöglicht ihnen, disruptive Cyberangriffe auszuführen, die die Aufmerksamkeit der Öffentlichkeit für deren Zwecke erregen.

Scriptkiddies

Bei diesen handelt es sich um unerfahrene Hacker, die vorgefertigte Skripte oder Hacking-Tools nutzen, um Angriffe zu starten. RaaS ist für sie eine attraktive Möglichkeit, da es leistungsstarke Fähigkeiten bietet, ohne dass ein fortschrittliches technisches Wissen erforderlich ist. Sie nehmen bekannte Schwachstellen in gängigen Systemen ins Visier.

Spionage-Hacker

Diese Gruppen führen Cyberangriffe durch, um die geopolitischen Interessen ihres Landes zu fördern. Sie nutzen häufig RaaS für komplexe Spionageaktivitäten, haben es auf ausländische Regierungen, den Verteidigungssektor und Großunternehmen abgesehen, um vertrauliche Informationen zu stehlen oder betriebliche Abläufe zu stören.

Hartzell weist auch darauf hin, dass diese Gruppen von mehr als nur Profit angetrieben sind. „Diese Akteure haben es auf Industriezweige, Einzelpersonen und Regierungen abgesehen, die im Zusammenhang mit ihren nationalen Zielen stehen. Hacktivisten haben es auf die von ihnen am meisten verabscheuten Branchen abgesehen, während Scriptkiddies alles anvisieren, was ihnen Bekanntheit verschaffen könnte.“

Die größten Ransomware-Angriffe der Welt

Kleinunternehmen oder sogar Einzelpersonen können Ziel von Ransomware-Angriffen sein. Schlagzeilen machen jedoch diejenigen, die große Organisationen betreffen oder Störungen notwendiger Dienste für zahlreiche Kunden verursachen und manchmal zusammen mit der Androhung von Daten-Leaks auftreten. Diese Angriffe haben meist auch die größten Lösegeldforderungen.

Davon abgesehen scheinen Lösegeldforderungen in Relation zu Unternehmenskosten jedoch eher belanglos zu sein – was sind für Großunternehmen schon ein paar Millionen? Dies zeigt die Absicht des Angreifers, bezahlt werden zu wollen, statt auf Widerstand zu stoßen. Die Verluste für ein Unternehmen, das die Zahlung verweigert, sind nahezu zweifellos größer als die Lösegeldforderung selbst.

Hier ein paar der größten Ransomware-Angriffe:

| Opfer | Angreifer | Was ist passiert |

| Colonial Pipeline | Darkside | Der Angriff im Mai 2021 legte Systeme lahm, die zu beträchtlichen Störungen der Treibstoffzufuhr für Kunden führten. Colonial Pipeline zahlte innerhalb von Stunden nach dem Angriff eine Lösegeldforderung in Höhe von 5 Mio. USD. Das Justizministerium war später in der Lage, 2,3 Mio. der Kryptowährung zu beschlagnahmen, die für die Lösegeldzahlung verwendet wurde. |

| Regierung von Costa Rica | Conti | Im April 2022 startete Conti einen Ransomware-Angriff gegen Costa Rica, der zu erheblichen Verzögerungen im öffentlichen Verwaltungs- und Finanzsektor führte. Die Regierung von Costa Rica erklärte einen nationalen Notstand und weigerte sich die 10 Mio. USD Lösegeld zu bezahlen, die schließlich auf 20 Mio. USD erhöht wurden. Costa Rica erlitt einen Verlust von 30 Mio. USD täglich. |

| Impresa | Lapsus$ | Im Januar 2022 wurde der portugiesische Medienkonzern Impresa Opfer eines Angriffs durch Lapsus$, wobei zahlreiche Websites und Fernsehkanäle außer Betrieb genommen wurden. Lapsus$ leakte eine große Menge sensibler Informationen online, einschließlich E-Mails, Verträge und persönliche Daten von Mitarbeitern und Kunden. |

| Windows-Systeme, insbesondere das Gesundheitssytem des Vereinigten Königreichs | Lazarus Group | Der Ransomware-Angriff WannaCry im Jahr 2017 betraf Systeme weltweit, indem Schwachstellen bei Microsoft Windows ausgenutzt wurden. Betroffen waren Organisationen wie das NHS im Vereinigten Königreich, Telekommunikationsunternehmen und zahlreiche andere Unternehmen weltweit, was zu weitreichenden Störungen und wirtschaftlichen Verlusten führte. |

Die größten Ransomware-Gruppen der Welt

Ransomware-Gruppen sind so komplex geworden, dass sie wie Unternehmen operieren. So hat beispielsweise Conti, eine der größten Gruppen, sogar eine eigene Personalabteilung. Ransomware-Gruppen kommen und gehen jedoch schnell und sind oft nach einem besonders prominenten Angriff nicht mehr existent oder verwandeln sich in eine andere Organisation. Manchmal arbeiten internationale Agenturen zusammen, um Gruppen zu ergreifen. Dies hindert jedoch neue Gruppen nicht daran, zu entstehen.

Wer sind heutzutage also die Hauptakteure und was planen sie? Hier einige der derzeit größten Gruppen.

1. BlackBasta

BlackBasta ist der Ransomware-Szene Anfang des Jahres 2022 beigetreten, vermutlich als Ableger von Conti, die zahlreiche große Namen angegriffen haben und sich einen Namen mit ihrem Angriff auf die Regierung von Costa Rica gemacht haben. Dies bedeutet, dass die Mitglieder von BlackBasta von Anfang an reichlich Erfahrung auf dem Gebiet hatten.

Das Debut von BlackBasta war alles andere als subtil und die Gruppe kam schnell zu einem beachtlichen Ruf, vor allem durch die Anwendung von Doppelerpressungstaktiken. Diese Strategie beinhaltet zwei Formen von Lösegeldforderungen: eine für den Entschlüsselungsschlüssel, um die Daten des Opfers zu entschlüsseln und eine weitere, um die Veröffentlichung der gestohlenen Daten zu verhindern.

Letztes Jahr war die Gruppe angeblich verantwortlich für die Erpressung von mindestens 107 Mio. USD in Bitcoin, die über die Kryptobörse Garantex geleitet wurden.

2. Blackcat (ALPHV)

BlackCat, auch unter dem Alias ALPHV oder Noberus bekannt, trat im November 2021 hervor und wurde angeblich von ehemaligen Mitgliedern der mittlerweile nicht mehr existierenden Gruppe Darkside gegründet, die bekanntermaßen Colonial Pipeline angegriffen haben. Die Schadsoftware der Gruppe hat es auf Windows- und Linux-Systeme abgesehen. BlackCat ist für seine Dreifacherpressungsstrategie berüchtigt, die ein Lösegeld für die Entschlüsselung der Dateien, das Versprechen, keine gestohlenen Daten zu veröffentlichen und die Verhinderung von DDoS-Angriffen beinhaltet.

Laut FBI sind weltweit über 1.000 Opfer von BlackCat angegriffen worden. Die Gruppe nutzt das RaaS-Modell und wirbt Partner über Cyberkriminalitätsforen an. Zu den nennenswerten Zielen zählen die OilTanking GmbH im Januar und Swissport im Februar dieses Jahres, wobei 1,6 TB sensible Daten erbeutet wurden, einschließlich interner Kommunikationen und persönlicher Daten. Trotz der Schadensbegrenzung von Swissport innerhalb von zwei Tagen vertrieb BlackCat die gestohlenen Daten und demonstrierte damit seine Doppelerpressungstaktiken.

3. Clop

Clop, auch Cl0p genannt, ist eine prominente Ransomware-Gruppe, die für ihre ausgeklügelten mehrschichtigen Erpressungspläne und ihren weitreichenden Einfluss bekannt ist. Die Organisation ist berüchtigt für die Implementierung von Ransomware-Angriffen, die die Daten eines Opfers verschlüsseln und den verschlüsselten Dateien üblicherweise die „.clop“-Erweiterung anhängen und somit ihren eindeutigen Fingerabdruck im Reich der Cyberkriminalität hinterlassen. Ihre Ziele umfassen zahlreiche Sektoren, einschließlich Finanzinstitutionen, unverzichtbaren Infrastrukturanbietern, Gesundheitsorganisationen, Großunternehmen und Bildungseinrichtungen.

Kürzlich hat die Gruppe angeblich eine Zero-Day-Schwachstelle bei MOVEit Transfer von Progress Software ausgenutzt, einem Tool für den Datentransfer von Unternehmen. Clop startete einen großangelegten Angriff und konnte Daten von verschiedenen Organisationen weltweit ergattern – einschließlich staatlichen, öffentlichen und geschäftlichen Betrieben. Zu den nennenswerten Opfern des Angriffs zählen das öffentliche Schulsystem von New York City und ein im Vereinigten Königreich angesiedeltes Personal- und Gehaltsunternehmen mit Kunden wie British Airways und BBC.

4. LockBit

(Quelle: WikiCommons)

LockBit, gegründet im Jahr 2019, wurde schnell eine der prominentesten Ransomware-Gruppen der Welt, mit über 120 Mio. USD an erhaltenen Lösegeldzahlungen.

LockBit nutzt ein RaaS-Modell und stellt seinen Partnern ausgeklügelte Schadsoftware und Angriffsinfrastruktur zur Verfügung, die dann die Angriffe durchführen und den Profit teilen. Die Gruppe hat zahlreiche Bereiche zum Ziel, darunter der Energiesektor, die Herstellungsbranche, Regierungen, Gesundheitswesen und der Bildungssektor, was die breitgefächerte und ernstzunehmende Bedrohung unterstreicht, die sie darstellen.

LockBit hat dieses Jahr einen schweren Rückschlag erlitten, als Strafverfolgungsbehörden in den USA und dem Vereinigten Königreich Websites und Server beschlagnahmten, die die Gruppe zur Koordination und Ausführung ihrer Angriffe nutzte. Zudem wurden gegen zwei Personen Anzeige erstattet. Die Gruppe ist wahrscheinlich nicht mehr in der Lage weiterzumachen.

5. REvil

REvil, auch als die Ransomware-Gruppe Sodinokibi bekannt, nutzt ein RaaS-Modell. Die Gruppe erstellt und verpachtet Schadsoftware, die die Dateien der Opfer verschlüsselt. Partner nutzen diese Ransomware, um sowohl Einzelpersonen als auch Unternehmen anzuvisieren und Lösegeldzahlungen zu verlangen, um die Daten zu entschlüsseln. REvil erhält einen Teil des Profits.

Die Gruppe hat sich einen Ruf damit geschaffen, renommierte Opfer wie Apple zum Ziel zu haben. Sie betreiben außerdem einen Darknet-Marktplatz, Happy Blog, auf dem sie damit drohen, gestohlene Daten zu veröffentlichen, wenn die Lösegelder nicht gezahlt werden. Trotz internationaler Bemühungen der Strafverfolgungsbehörden, einschließlich einer Kooperation mit Russland, um Anfang des Jahres 2022 deren Aktivitäten zu unterbinden, ist REvil weiterhin ein Mahnmal der Gefahren, die von RaaS ausgehen sowie der fortlaufenden Bedrohung durch Ransomware-Angriffe.

Wie und warum werden Ransomware-Ziele ausgewählt?

Auch wenn jedermann Opfer von Ransomware-Angriffen werden kann, so haben es die Syndikate laut Hartzell auf diejenigen Unternehmen abgesehen, die an großen geschäftlichen Ereignissen wie Fusionen oder Produkteinführungen beteiligt sind. Diese Zeiträume sind attraktiv, da die Möglichkeit einer Schädigung des Rufs sowie Auswirkungen auf den Aktienkurs bestehen. Zu den bevorzugten Branchen zählen der Finanzsektor, das Gesundheitswesen und wichtige Infrastrukturen aufgrund deren operativen Bedeutung. Ein FBI-Bericht hebt hervor, dass Angreifer ihre Aktivitäten außerdem strategisch zu Zeiten planen, zu denen die Unternehmen nicht operieren, wie Wochenenden und Feiertage, um reduzierte Verteidigungsaktivitäten auszunutzen.

„[Wohlhabende Einzelpersonen] werden häufiger zum Ziel, da deren persönliche Daten wie E-Mail-Adressen, Facebook- oder Instagram-Konten unter den Tausenden oder Millionen Menschen auf einer Liste auftauchen, die die Hacker käuflich erworben haben, um diese in automatisierten Angriffen zu nutzen.“

Die Bedrohung betrifft jedoch außer Unternehmen auch Einzelpersonen, besonders diejenigen, die öffentliche Profile haben oder besonders reich sind. „[Wohlhabende Einzelpersonen] werden häufiger zum Ziel, da deren persönliche Daten wie E-Mail-Adressen, Facebook- oder Instagram-Konten unter den Tausenden oder Millionen Menschen auf einer Liste auftauchen, die die Hacker käuflich erworben haben, um diese in automatisierten Angriffen zu nutzen.“ erklärt Hartzell.

Diese Art der direkten Erpressung wurde besonders deutlich durch Vorfälle wie den Angriff auf die Psychotherapieklinik Vastaamo in Finnland. Die Sicherheitsverletzung der Klinik, initial im Jahr 2018 und erneut im Jahr 2019, hatte den Diebstahl zehntausender Patientendatensätzen zur Folge, darunter hochsensible Informationen. Ende des Jahres 2020 eskalierte die Situation, da die Angreifer damit begannen, sowohl die Klinik als auch die einzelnen Patienten direkt zu erpressen. Sie verlangten beträchtliche Lösegelder, etwa eine halbe Million USD in Bitcoin von der Klinik und ca. 240 USD von jedem Patienten, um die Veröffentlichung deren privaten Therapiesitzungen zu verhindern.

Von Ransomware-Gruppen verwendete psychologische Taktiken

Ransomware-Angriffe stören Systeme und haben einen tiefgreifenden Einfluss auf die psychologische Verfassung der Opfer. Heutzutage zielen Ransomware-Gruppen nicht nur darauf ab, Systeme lahmzulegen, sondern treiben die Opfer auch gerne in die Verzweiflung. Indem sich die Opfer bedrängt und überfordert fühlen, denken viele, dass das Lösegeld zu bezahlen der einzige Ausweg ist.

Androhung, die Daten auf öffentlichen Shaming-Websites zu veröffentlichen

Anfang des Jahres bildete sich ein besonders besorgniserregender Trend heraus, bei dem Jungen im Teenageralter das Ziel der Angriffe waren. Bei diesen Sextortion-Angriffen drohten die Täter damit, private Fotos, die die Teenager untereinander austauschten, zu veröffentlichen, was sogar zu einigen Selbstmorden führte. Diese Fälle stellen deutlich dar, wie Angreifer jetzt Taktiken des öffentlichen Shaming anwenden, um Opfer zu nötigen, Lösegelder zu zahlen. Bei dieser Methode drohen die Cyberkriminellen damit, persönliche Daten wie Finanzdaten, intime Fotos oder private Nachrichten auf Websites zu veröffentlichen, die online oder über das Darknet einfach zugreifbar sind, außer, ein Lösegeld wird bezahlt. Diese Strategie zielt auf die Furcht vor Reputationsschäden ab und die möglichen rechtlichen Konsequenzen, die die Veröffentlichung vertraulicher Daten nach sich ziehen würde.

Indem öffentliche Shaming-Websites genutzt werden, bauen die Angreifer enormen Druck sowohl auf Einzelpersonen als auch Organisationen auf. Die Androhung der Veröffentlichung persönlicher Daten kann eine erhebliche emotionale Belastung bedeuten und zu schnellen Lösegeldzahlungen führen, um weitere Schäden zu vermeiden.

Virtuelle und physische Einschüchterung

Ransomware-Gruppen wenden immer mehr Einschüchterungsstrategien an, um ihre Opfer zu verwirren und zu nötigen. Indem Daten genutzt werden, die während initialen Sicherheitsverletzungen entwendet wurden, gehen einige Angreifer dazu über, Mitarbeiter durch Telefonanrufe oder E-Mails direkt zu schikanieren oder lassen Drucker in Unternehmen Lösegeldforderungen ausdrucken. Diese direkte Herangehensweise löst Panik aus und schafft Dringlichkeit. Der Druck wird weiter intensiviert, indem Countdown-Timer verwendet werden, die eine strikte Frist festlegen. Wird das Lösegeld nicht innerhalb des Zeitraums bezahlt, erhöht sich der Betrag oder der Zugriff auf wichtige Daten geht möglicherweise dauerhaft verloren.

Social Engineering

Social Engineering ist eine betrügerische Technik, die von Cyberkriminellen angewendet wird, um Einzelpersonen dazu zu bringen, vertrauliche Informationen oder den Zugriff zu Sicherheitssystemen preiszugeben. Diese Methode nutzt grundlegendes menschliches Verhalten aus – wie das Beantworten dringender Anfragen, den Reiz kostenloser Angebote oder Angst – indem die Opfer dazu gebracht werden, Sicherheitsfehler zu begehen. Zu den verbreiteten Taktiken zählen:

- Phishing: Das Versenden von gefälschten E-Mails, die so aussehen, als ob sie von vertrauenswürdiger Stelle kommen, um die Empfänger dazu zu verleiten, persönliche Informationen preiszugeben oder auf böswillige Links zu klicken.

- Baiting: Das Anbieten von etwas Verlockendem, wie kostenlose Geschenkgutscheine, um die Opfer dazu zu bewegen, mit Dateien oder Links zu interagieren, die Schadsoftware enthalten.

Wenn das Vertrauen einmal hergestellt ist, werden die Opfer von den Angreifern möglicherweise gebeten, einen Link zu klicken oder einen Anhang herunterzuladen, was wiederum deren System mit Schadsoftware infiziert. Hartzell erklärt, „Social Engineering nutzt grundlegende menschliche Tendenzen aus – unsere Reaktionsbereitschaft für dringende Anfragen, Gier oder Angst. Die effektivste Gegenmaßnahme ist, skeptisch zu sein.“

Gezielte Angriffe

Cyberkriminelle verfeinern ihre Strategien zunehmend, um deren Aktionen persönlicher und direkter zu gestalten. Dazu zählen das Verwenden der Namen der Opfer in Phishing-E-Mails oder Lösegeldforderungen, was die Bedrohung unmittelbarer erscheinen lässt. Ein derart personalisierter Ansatz ist so konzipiert, dass mit einer schnellen Reaktion des Opfers zu rechnen ist.

Mit Fortschreiten der Cybersicherheitstechnologie, wie etwa durch erweiterte E-Mail-Filter, fortschrittliche Antivirenprogramme und Tools für maschinelles Lernen, sind diese Angriffe immer ausgeklügelter geworden.

Oancea erklärt die Veränderung in der Taktik. Er sagt, dass Cyberkriminelle in der Vergangenheit Millionen generischer Spam-E-Mails versendet haben, diese breitgefächerten Angriffe heutzutage jedoch aufgrund verbesserter Detektionstechnologien oft gestoppt werden, bevor sie die Nutzer erreichen. Die Syndikate von heute nutzen eher gezieltere Methode, die schwieriger zu erkennen sind und für die Opfer eine größere Dringlichkeit darstellen.

Die Rolle der KI bei Ransomware-Angriffen

Ein weiterer wichtiger Aspekt dessen, wie Cyberkriminelle ihre Angriffe individualisieren, ist die Integration der künstlichen Intelligenz (KI) in ihre Strategien.

Verbesserte Phishing-Angriffe

KI-Technologie ermöglicht Angreifern, überzeugendere und ausgeklügeltere Phishing-Kampagnen zu realisieren. Indem Deepfake-Technologie verwendet wird, können Kriminelle realistische Audio- und Videoinhalte erstellen und verbreiten. Beispielsweise tauchten im Jahr 2023 Deepfake-Bilder auf, mit schwarzem Rauch über dem Pentagon, was kurzfristig für Chaos sorgte und einen Einbruch im Aktienmarkt verursachte.

Ausgeklügelte Vishing-Scams

Die KI spielt zudem eine wichtige Rolle bei der Durchführung von Vishing-Scams, die erschreckend authentisch sind. Diese KI-generierten Telefonanrufe ahmen sehr präzise menschliche Stimmen nach, was die vorgetäuschte Interaktion sehr realistisch und vertrauenswürdig erscheinen lässt. Diese fortschrittliche Technologie geht über traditionelles Phishing und Spear-Phishing hinaus und bedient sich detaillierte Interaktionen, die so gestaltet sind, dass die Opfer dazu verleitet werden, Ihre Sicherheit zu kompromittieren.

Optimierung der Opferidentifikation

Die Fähigkeiten der KI, schnell große Mengen an Datensätzen zu analysieren, verbessert auch die Effizienz der Operationen von Cyberkriminellen. Durch die Automatisierung der Identifizierung potenzieller Ziele ermöglicht die KI Cyberkriminellen, deren Ressourcen effektiver einzusetzen und somit die benötigte Zeit, um Angriffe zu planen und auszuführen, zu reduzieren.

Diese Entwicklung bei KI-gestützten Cyberangriffen unterstreicht die Notwendigkeit für die Gesellschaft, eine proaktive und adaptive Herangehensweise an die Cybersicherheit zu ergreifen.

Schützen Sie sich davor, Opfer eines Ransomware-Angriffs zu werden

Mit immer größer angelegten und ausgeklügelteren Ransomware-Angriffen wird es zunehmend wichtiger, sich gegen diese Cyberbedrohungen zu schützen. Studien, einschließlich des Thales Threat Berichts, zeigen regelmäßig auf, dass menschliches Versagen der Hauptgrund für Datenschutzverletzungen ist. Dies hebt die Notwendigkeit für umfassende Cybersicherheitsschulungen und robuste technische Verteidigungsmechanismen hervor. Nachfolgend erkunden wir einige der Dinge, die Sie tun können, um Ihre digitale Verteidigungsstrategie zu verbessern und Ihre Daten vor Ransomware-Bedrohungen zu schützen:

Aktualisieren Sie Ihre Software

Indem Sie regelmäßig Ihre Software aktualisieren, werden Sicherheitslücken geschlossen und das Risiko von Ransomware-Infektionen minimiert. Cyberkriminelle nutzen oft bekannte Schwachstellen in veralteten Systemen aus. Daher ist es für Ihre Sicherheit in erster Linie wichtig, auf dem aktuellen Stand zu sein.

Nutzen Sie ein VPN

Indem Sie ein VPN herunterladen, können Sie Ihre digitale Sicherheit stärken, besonders in öffentlichen WLANs. Ein VPN kann Sie zwar nicht davor schützen, Opfer eines Phishing- oder Schadsoftwareangriffs zu werden, verschlüsselt jedoch Ihre Internetverbindung und schützt Ihre Daten vor Cyber-Schnüfflern und potenzieller Überwachung.

Nutzen Sie starke Authentifizierungsprozesse

Implementieren Sie eine robuste Authentifizierungsmethode wie die Multi-Faktor-Authentifizierung (MFA) oder Zwei-Faktor-Authentifizierung (2FA). Diese Methoden fügen eine wesentliche Sicherheitsebene hinzu und machen es Angreifern deutlich schwerer, unautorisierten Zugriff zu erhalten, auch wenn sie in Besitz einiger Ihrer Anmeldedaten sind.

Bleiben Sie wachsam und skeptisch

Informieren Sie sich über die neuesten Cyberbedrohungen und Phishing-Taktiken. Seien Sie skeptisch gegenüber unerwarteten Anfragen oder Nachrichten, besonders diejenigen mit Links oder Anhängen und verifizieren Sie deren Authentizität, bevor Sie antworten oder klicken.

„Niemand sendet Ihnen einfach so Geld in einer E-Mail und Ihre Bank sendet Ihnen keine E-Mail, wenn es ein Problem mit Ihrem Konto gibt“, erklärt Hartzell. „Banken rufen Sie an. Tatsächliche Anwälte teilen Ihnen mit, dass Sie Geld von unerwarteter Stelle erwarten. Ihr Internetanbieter ruft Sie nicht an, wenn der Internetverkehr über Ihren Router beeinträchtigt ist. Wenn es verrückt klingt oder zu gut, um wahr zu sein, ist es das wahrscheinlich und Sie sollten die Quelle überprüfen.“

Installieren Sie vertrauenswürdige Sicherheitssoftware

Installieren Sie umfassende Sicherheitslösungen, die Echtzeitschutz bieten. Sehen Sie sich nach Anti-Schadsoftware und Antivirus-Programmen um, die ihre Bedrohungsdatenbanken regelmäßig aktualisieren und solide Überwachungstools bereitstellen, um aufkommende Bedrohungen zu erkennen und zu blockieren.

Installieren Sie umfassende Sicherheitslösungen wie Advanced Threat Protection (ATP), Endpoint Detection and Response (EDR) und Security Information and Event Management (SIEM)-Systeme. Diese Tools bieten breitgefächertere Verteidigungsmethoden als traditionelle Antivirus-Software, indem fortschrittliche Bedrohungen erkannt und auf diese reagiert werden kann.

Machen Sie ein Backup Ihrer Daten

Befolgen Sie die 3-2-1 Backup-Regel – bewahren Sie drei Kopien Ihrer Daten auf, speichern Sie diese auf zwei verschiedenen Medien und verwahren Sie ein Backup an einem anderen Ort. Testen Sie Ihre Backups regelmäßig, um sicherzustellen, dass diese im Fall eines Angriffs schnell wiederhergestellt werden können.

Regelmäßige Schulungen und simulierte Phishing-Tests

Informieren Sie sich und Ihre Mitarbeiter über die neuesten Cyberbedrohungen und Verteidigungsstrategien. Regelmäßige Schulungen und simulierte Angriffe können Sie darauf vorbereiten, Sicherheitsbedrohungen besser zu erkennen und auf diese in Echtzeit reagieren zu können.

Rechtliches und Compliance

Sorgen Sie für die Einhaltung relevanter rechtlicher und behördlicher Rahmenbedingungen für den Datenschutz. Diese sind nicht nur bei der Absicherung gegen Verbindlichkeiten hilfreich, sondern stärken auch insgesamt Ihre Haltung gegenüber der Cybersicherheit.

Was tun, wenn Sie Opfer eines Ransomware-Angriffs geworden sind

Trotz Ihrer größten Bemühungen, Ihre Daten und Systeme abzusichern, ist die traurige Realität, dass Ransomware dennoch in der Lage sein kann, Ihre Verteidigung zu durchbrechen. Das liegt oft an den ausgeklügelten und sich ständig weiterentwickelnden Taktiken, die von Cyberkriminellen angewendet werden und sogar die kleinsten Schwachstellen ausnutzen können. Hier finden Sie eine Schritt-für-Schritt-Anleitung dessen, was Sie tun können, sollten Sie sich in dieser stressvollen Situation wiederfinden:

1. Isolieren Sie die Bedrohung so schnell wie möglich

Der erste Schritt ist, die Ransomware daran zu hindern, sich weiterzuverbreiten. Trennen Sie das betroffene Gerät von allen Internet- und lokalen Netzwerkverbindungen, egal ob es sich um einen Computer oder ein Smartphone handelt. Wenn das infizierte Gerät Teil eines Arbeitsnetzwerks ist, informieren Sie umgehend Ihre IT-Abteilung, um Eindämmungsprotokolle zu initialisieren.

2. Vermeiden Sie die Zahlung des Lösegelds

Auch wenn es wie eine schnelle Lösung aussieht, ist, das Lösegeld zu bezahlen, eine riskante Sache, da es keine Garantie dafür gibt, dass Sie den Zugriff auf Ihre Dateien wiedererhalten. Den Forderungen der Angreifer nachzugeben, schürt möglicherweise nur zukünftige Ransomware-Angriffe.

3. Evaluieren Sie Ihre Backup-Optionen

Wenn Sie regelmäßig, sauber Backups Ihrer Daten gemacht haben, sind Sie möglicherweise in der Lage, Ihre Dateien wiederherzustellen, ohne sich auf die Angreifer einlassen zu müssen. Dieser Schritt unterstreicht die Notwendigkeit, einer konsequenten Backup-Strategie als Teil der besten Vorgehensweise für Ihre Cybersicherheit.

4. Melden Sie den Vorfall

Benachrichtigen Sie die Strafverfolgungsbehörden und melden Sie den Cyberangriff. Diese führen Aufzeichnungen über derartige Vorkommnisse und können möglicherweise helfen oder beratend zur Seite stehen. Melden Sie den Angriff außerdem relevanten Cybersicherheitsdiensten oder direkt an die beteiligte Plattform wie Apple oder Microsoft, besonders dann, wenn das Risiko besteht, dass die Angreifer Ihre Zahlungsdaten erlangt haben könnten.

5. Scannen Sie nach Schadsoftware

Nutzen Sie vertrauenswürdige Anti-Schadsoftware-Tools, um Ihr Gerät gründlich auf Überreste von Ransomware und andere Schadsoftware zu überprüfen. Für weitreichende Infektionen sollten Sie evtl. einen Cybersicherheitsexperten zurate ziehen, um sicherzustellen, dass Ihr Gerät gründlich bereinigt wurde.

6. Aktualisieren Sie Ihre Sicherheitsanmeldedaten

Ändern Sie die Passwörter für alle Konten, die über das kompromittierte Gerät zugreifbar waren und beginnen Sie mit sensiblen Konten wie E-Mail- oder Bankkonten. Es ist obendrein ratsam, wo möglich, die Multi-Faktor-Authentifizierung zu aktivieren.

FAQ zu Ransomware-Gruppen

Welches sind die größten Ransomware-Gruppen?

- REvil/Sodinokibi: REvil ist bekannt dafür, Großunternehmen anzuvisieren und beträchtliche Lösegelder zu fordern und steckt hinter zahlreichen hochkarätigen Angriffen, einschließlich des berühmt-berüchtigten Angriffs auf JBS Foods im Jahr 2021.

- DarkSide: Verschaffte sich Bekanntheit für den Angriff auf Colonial Pipeline im Mai 2021, der zu beträchtlichen Störungen der Treibstoffzufuhr im Osten der USA führte. Sie wenden häufig eine „Doppelerpressungstaktik“ an, wobei die Daten der Opfer verschlüsselt werden und damit gedroht wird, diese Daten zu veröffentlichen, wenn die Lösegeldforderung nicht getätigt wird.

- Conti: Als eine Weiterentwicklung von Ryuk-Ransomware ist Conti seit dem Jahr 2020 aktiv und bekannt für seinen schnellen Verschlüsselungsprozess und groß angelegte Operationen, die es auf Regierungsagenturen, Gesundheitswesen und Rettungsdienste abgesehen haben.

- LockBit: Das im Jahr 2019 aufgetauchte LockBit verwendet ein Ransomware-as-a-service (RaaS)-Modell und ermöglicht Partnern, die Ransomware zu nutzen. Die Entwickler erhalten einen Anteil des Profits. LockBit 2.0, die aktualisierte Version, führte automatisierte Verschlüsselungsfunktionen ein, die damit drohen, gestohlene Daten zu veröffentlichen, wenn das Lösegeld nicht gezahlt wird.

Wer sind die Leute hinter Ransomware?

- Cyberkriminalitäts-Syndikate: Viele der prominentesten Ransomware-Gruppen operieren wie professionelle Organisationen, mit leitenden Positionen, Entwicklern, Verhandlungsführern und Partnern. Diese Syndikate sind oft in Ländern mit geringer Strafverfolgung für Cyberkriminalität beheimatet und können mit relativer Straffreiheit operieren.

- Hacker und Entwickler: Dies sind die Individuen, die den Code für die Ransomware entwickeln und dessen Funktionen aktualisieren. Es handelt sich dabei um erfahrene Softwareentwickler. Oft werden Schwachstellen in Software und Systemen ausgenutzt, um Ransomware zu implementieren.

- Partner: In Ransomware-as-a-Service (RaaS)-Modellen werben die Entwickler der Ransomware Partner an, die für die Verbreitung der Schadsoftware zuständig sind. Diese Partner erhalten für deren Aufwand, Systeme zu infizieren, in der Regel einen Anteil der Lösegeldzahlungen.

- Geldwäscher und Finanzverwalter: Sie verwalten die finanziellen Transaktionen und den Aspekt der Geldwäsche des Lösegeldgeschäfts. Ransomware-Gruppen verlangen oft Zahlungen in Kryptowährungen, was Fachkenntnisse der Verwaltung und Geldwäsche digitaler Währungen voraussetzt, um Überwachung und Verfolgung zu vermeiden.

- Insider: Manchmal unterstützen Insider innerhalb der Organisationen – Mitarbeiter, Auftragnehmer oder andere Einzelpersonen – die Ransomware-Angriffe, entweder bewusst oder unbewusst. Sie ermöglichen den Zugriff zu Systemen oder sensiblen Informationen, die die Implementierung der Ransomware ermöglicht.

- Technischer Support und Verhandlungsführer: Einige Gruppen haben Mitglieder, die Verhandlungen von Lösegeldzahlungen mit den Opfern führen und Anweisungen geben, wie die Lösegelder bezahlt werden müssen, und den Opfern sogar mit einem technischen Support zur Seite stehen, um deren Daten wieder zu entschlüsseln, wenn das Lösegeld gezahlt wurde.

Was sind die drei Arten der Ransomware?

- Verschlüsselnde Ransomware: Diese Art von Ransomware verschlüsselt Dateien auf dem System des Opfers und macht diese unzugänglich, bis ein Lösegeld bezahlt wurde. Der Entschlüsselungsschlüssel befindet sich normalerweise in den Händen der Angreifer, die für das Aushändigen des Schlüssels zum Entschlüsseln der Dateien eine Zahlung verlangen.

- Locker-Ransomware: Locker-Ransomware sperrt das Opfer aus deren gesamten System aus und verhindert den Zugriff auf Dateien, Anwendungen und manchmal sogar das Betriebssystem selbst. Opfer sehen in der Regel eine Nachricht mit einer Lösegeldforderung, um den Zugriff auf deren System wiederzuerhalten.

- Scareware: Scareware ist eine Art von Ransomware, die Social-Engineering-Taktiken nutzt, um Opfer glauben zu machen, dass deren Computer mit Schadsoftware infiziert ist oder dass sie eine Rechtsverletzung begangen haben. Die Ransomware fordert die Opfer anschließend auf, eine Gebühr zu bezahlen für die Entfernung der angeblichen Bedrohung oder um rechtliche Folgen zu vermeiden.

Ist die Anwendung von Ransomware strafbar?

Ist es illegal, ein Hacker zu sein?

LEGALES HACKING

- White-Hat-Hacker, oder ethische Hacker, sind Profis im Bereich Cybersicherheit, die ihre Fähigkeiten dazu einsetzen, mit der Genehmigung des Systemeigners Schwachstellen zu identifizieren und zu beheben. Ihr Ziel ist es, die Sicherheit zu verbessern sowie Daten und Infrastrukturen vor böswilligen Angriffen zu schützen und sie agieren im Rahmen legaler und ethischer Strukturen.

- Ähnlich wie ethisches Hacking können auch Penetrationstests eine legale Aktivität sein, bei der Sicherheitsprofis Cyberangriffe auf Systeme simulieren, um deren Verteidigungssysteme zu testen. Unternehmen heuern oft Sicherheitsfirmen an, um Penetrationstest ihrer Infrastruktur durchzuführen.

- Forscher hacken manchmal Systeme, um Schadsoftware zu studieren, Schwachstellen aufzudecken oder Sicherheitslösungen zu implementieren. Diese Art von Hacking wird in der Regel unter Einhaltung strikter ethischer Richtlinien ausgeführt, oft mit der Genehmigung des Systemeigners.

ILLEGALES HACKING

- Im Gegensatz dazu betreiben Black-Hat-Hacker illegale Aktivitäten, zur persönlichen Bereicherung oder um Schaden wie Datendiebstahl, Verletzungen der Privatsphäre oder Systemschäden anzurichten. Ihre Aktionen sind von Motiven wie finanzieller Bereicherung oder Spionage angetrieben und resultieren häufig in lähmenden Folgen für die Opfer, einschließlich finanziellem Verlust und Rufschädigung.

- Eine dritte Kategorie, Grey-Hat-Hacker, existiert in einer moralischen Grauzone zwischen den White- und Black-Hat-Hackern. Sie identifizieren möglicherweise ohne Genehmigung Schwachstellen und nutzen diese aus, jedoch ohne böswillige Absichten und melden diese Schwachstellen manchmal sogar den Eignern. Da es sich jedoch um nicht autorisierte Aktionen handelt, kann diese Art Hacking dennoch rechtliche Folgen haben.

Take the first step to protect yourself online. Try ExpressVPN risk-free.

Get ExpressVPN