O que é o Tor? Um guia para a rede Tor e para o uso do navegador Tor

Tor (originalmente chamado de The Onion Router, ou "Roteador Cebola" em inglês, por colocar seu tráfego em camadas como em uma cebola), é uma rede gratuita de servidores, ou "nós", que encaminham aleatoriamente o tráfego da Internet entre si a fim de ofuscar a origem dos dados. O navegador Tor pode aumentar significativamente a privacidade e o anonimato online de um usuário. Em documentos internos, a NSA até se referiu ao Tor como "o rei do anonimato da Internet de alta segurança e baixa latência".

Neste guia, explicaremos as origens do Tor, como a rede funciona, como você pode fazer uso dela e contribuir com a rede e as muitas outras pequenas coisas que o Tor nos permite fazer on-line.

Ir para...

O que é o Tor?

A história improvável do Tor

Como o Tor funciona

Como usar o Tor para proteger a sua privacidade

Conecte-se ao Tor agora

Ler mais

O que é Tor?

Tor é o diminutivo de "The Onion Router". É muitas vezes visto negativamente pela imprensa e por órgãos legislativos, mas possui muitos benefícios positivos. Jornalistas e suas fontes dependem dele para se comunicar de forma segura e anônima, sem medo de interferências do governo. A comunicação segura é essencial em casos de whistleblowing, como as revelações de Edward Snowden.

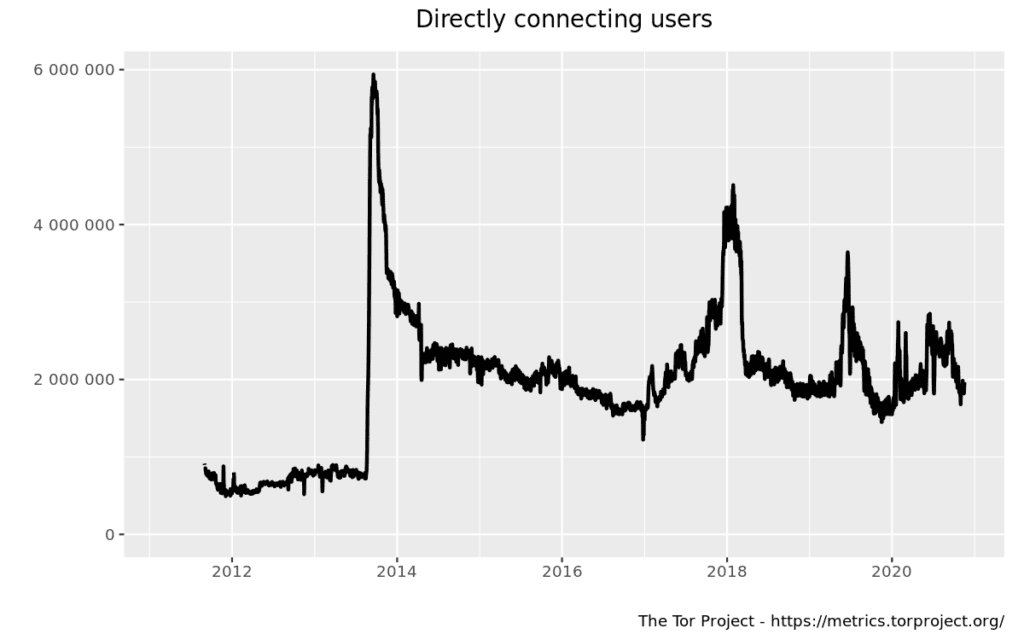

Da mesma forma, o Tor é importante para a aplicação da lei, pois permite operações e investigações secretas na Internet. O Tor tem cerca de dois milhões de usuários diários em todo o mundo, a maioria deles originários dos Estados Unidos, Alemanha e Rússia.

Similar à uma VPN, você pode usar o Tor para esconder o seu endereço IP e anonimizar o seu tráfego de Internet. O navegador Tor também permite que você acesse a dark web e execute um "serviço oculto" anonimamente. Geralmente, o navegador Tor não vai tornar anônimo todo o seu tráfego web, e é por isso que ele costuma ser executado junto com uma VPN.

Conectar ao Tor através de uma conexão VPN é uma ótima forma de manter a sua privacidade e segurança na Internet. Não só esconderá os seus dados de navegação da sua empresa de VPN, mas também ocultará seu endereço IP doméstico do seu nó de entrada do Tor.

A improvável história do Tor

Tor: Os primeiros anos

As forças armadas dos Estados Unidos sempre confiaram em uma vasta rede de espiões ao redor do mundo para coletar informações. À medida que essas informações se tornaram cada vez mais digitais nos anos 90, as agências perceberam o quanto seria valioso para os seus agentes se comunicarem online.

Os espiões não precisariam mais de rádios pesados e não precisariam decifrar mensagens nos jornais para receber e encontrar informações. Mas o exército dos EUA também estava ciente de que a maneira como a Internet foi construída representava sérias ameaças à identidade e segurança de suas fontes. Seria muito fácil detectar quem se comunicava com servidores operados por serviços de inteligência ou militares dos EUA.

Imagine uma ONG descobrindo que um de seus membros frequentemente entra em um fórum apenas para membros de uma base militar, ou uma grande corporação percebendo que um funcionário está constantemente abrindo o website de uma agência governamental. Sem uma rede global que forneça anonimato, os espiões, a polícia e outras organizações governamentais não seriam capazes de se comunicar efetivamente com suas fontes ou realizar investigações secretas.

Nos anos 90, o Laboratório de Pesquisa Naval dos EUA começou a trabalhar em uma solução. Eles começaram a desenvolver uma maneira de rotear dados criptografados através de uma rede de computadores colocados em todo o mundo. Este método de roteamento esconderia tanto a origem quanto o destino de todos os dados. Depois de 1997, o projeto foi desenvolvido pela DARPA (Defense Advanced Research Projects Agency).

Mas como uma rede desse tipo autenticaria seus usuários? E como uma rede desse tipo não seria detectada? Quem mais poderia lucrar em poder acessar a Internet sem censura de forma anônima?

Ferramenta pública em vez de arma secreta

Nós podemos especular sobre essas questões, mas para os historiadores, é difícil saber de quais debates as organizações militares e de inteligência envolvidas participaram, e quais argumentos os convenceram a liberar o software para uso público, sob uma licença livre, em 2002. A responsabilidade de manter o projeto foi entregue à Electronic Frontier Foundation (EFF), que então entregou o controle ao The Tor Project. A maioria de seus fundos ainda vem do governo dos Estados Unidos, embora o governo da Suécia também contribua significativamente.

As razões para o envolvimento do governo no projeto Tor podem parecer contraditórias. O governo quer continuar usando a rede Tor para ofuscar a origem de seus ataques, para se infiltrar nos movimentos de direitos civis e para permitir que seus espiões comuniquem com agências de inteligência de forma segura e eficaz. Por outro lado, eles deram ao público uma ferramenta que permitiria a qualquer um ofuscar a fonte de seus ataques ou informações do governo.

Com e contra o governo

Mas para poder usar esta ferramenta sem levantar suspeitas, o governo precisa promover a rede Tor como uma tecnologia libertadora e fortalecedora para aqueles que querem se libertar do controle autoritário. Eles precisaram não apenas promovê-la através de divulgação, mas também tornando o software genuinamente eficaz e endossado pelas mesmas pessoas sobre as quais o governo deseja reunir informações.

O governo precisou abrir mão do poder para manter o poder. Este equilíbrio complicado é provavelmente também a razão pela qual o governo dos Estados Unidos se tornou um nome tanto como apoiador vívido quanto como atacante feroz desta tecnologia.

Organizações como o governo dos EUA não são totalmente homogêneas, e sem dúvida consistem de pessoas que honestamente tentam proteger os direitos civis, assim como aqueles que desejam fortalecer estruturas autoritárias.

É possível encontrar um equilíbrio entre poder e liberdade?

Para utilizar a rede Tor em nosso benefício, devemos entender como ela funciona e quais são as limitações. O código aberto do Tor nos permite entender exatamente o que está acontecendo por trás das cortinas e auditar a implementação de criptografia segura.

Como o Tor funciona por trás das cortinas

Vamos imaginar que os computadores e a Internet não existem e que as pessoas ainda se comunicam com o que agora chamamos de "correio tradicional".

Agora, digamos que você queira comprar um livro. Como você poderia fazer isso sem sair de casa? Você poderia usar as listas de endereços para procurar o endereço de uma editora e depois enviar um cartão postal.

Naquele cartão, você poderia expressar o desejo de obter um livro que você gosta e poderia incluir seu próprio endereço para que a editora saiba para onde fazer o envio.

O problema é que todos ao longo da rota de entrega podem ver o que todos querem ler. Eles podem fazer cópias de tudo ou simplesmente manter listas de quem solicitou o quê.

Envelopes protegem o conteúdo

Um simples nível de proteção seria colocar os pedidos em envelopes selados. Estes selos de criptografia sempre seriam quebrados ao abrir o envelope, portanto, tudo o que os correios poderiam fazer era manter listas do que é entregue onde, sem conhecer o conteúdo dos envelopes.

Estas informações - relativas, por exemplo, ao tamanho e peso do envelope, e às identidades do remetente e do destinatário - são chamadas de metadados.

Os metadados revelam muito. Por exemplo, você pode dizer se recebeu uma multa por excesso de velocidade só olhando para o envelope, e o carteiro também.

Isto se parece muito como a internet funciona hoje em dia. Os selos criptográficos vão um passo além por serem impossíveis de abrir. Nos últimos anos, a criptografia básica, como a camada de segurança de transporte (TLS), tornou-se um padrão em toda a web. (Você pode saber quando ela está ativa, pois um ícone de cadeado aparecerá em sua barra de endereço).

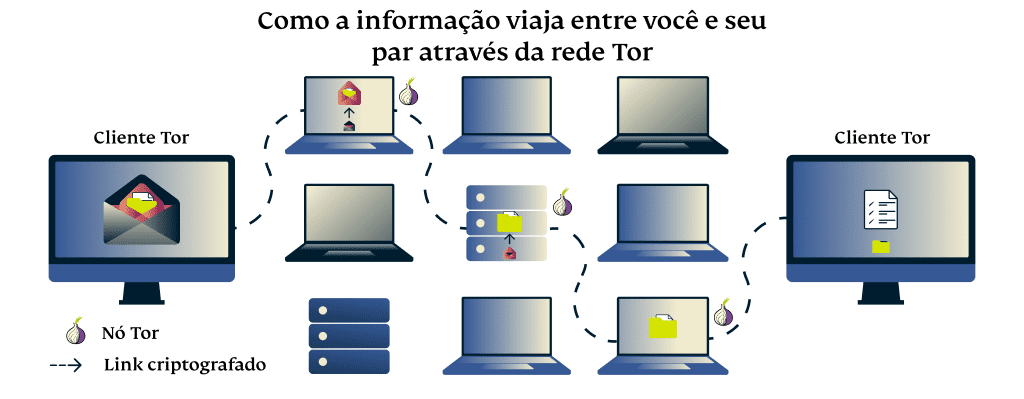

Os circuitos do Tor dependem de um sistema de nós

Para enviar pedidos anonimamente na rede Tor, você começa estabelecendo um circuito Tor. Para fazer isso, você envia seu "cartão postal selado" para um nó Tor aleatório. Este pode ser um endereço residencial ou comercial. Pode ser a casa de seu vizinho, ou pode ser um grande edifício em um país distante. Este é seu nó de entrada, e todo seu conteúdo selado será enviado para este endereço. Todo o conteúdo que você receber também virá deste endereço.

Seu nó de entrada encaminhará sua correspondência para outro nó, que a encaminhará novamente para outro nó - o nó de saída. Somente o nó de saída sabe o endereço de seu destinatário desejado.

A seguir, uma explicação de como funciona o sistema de nós:

- O nó de entrada pode ver quem você é, mas não o que você solicita ou de quem você solicita.

- O nó do meio não consegue ver nada. Ele é importante porque separa os nós de saída e entrada um do outro.

- O nó de saída só pode ver o que você solicita, mas não quem você é. Idealmente, você estará usando TLS para encriptar sua solicitação de ponta a ponta, de modo que o nó de saída possa ver de quem você está solicitando algo, mas não o conteúdo de sua solicitação.

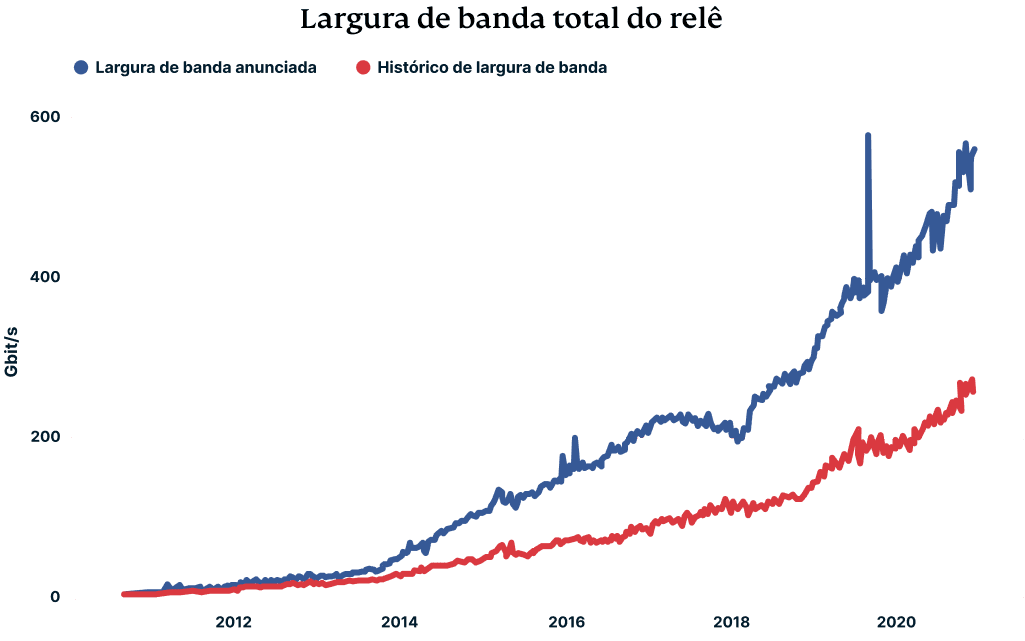

Tor é administrado por voluntários

Um sistema como o Tor poderia pelo menos hipoteticamente funcionar com correspondências físicas, mas o esforço necessário para redirecionar a correspondência e selar envelopes seria gigantesco. O princípio do Tor é muito mais fácil de ser alcançado eletronicamente, mas a rede ainda depende de voluntários que administram os nós Tor em seus servidores ou em casa.

O nó de saída é o ponto mais frágil desta cadeia. Se a conexão com o site que você está visitando não estiver usando criptografia TLS, não há garantia de que o nó de saída não esteja registrando o conteúdo das suas solicitações, alterando-os ou injetando malware neles. Se o seu sistema não estiver configurado corretamente, coisas como cookies, ou o conteúdo das suas comunicações, poderão ainda assim identificá-lo.

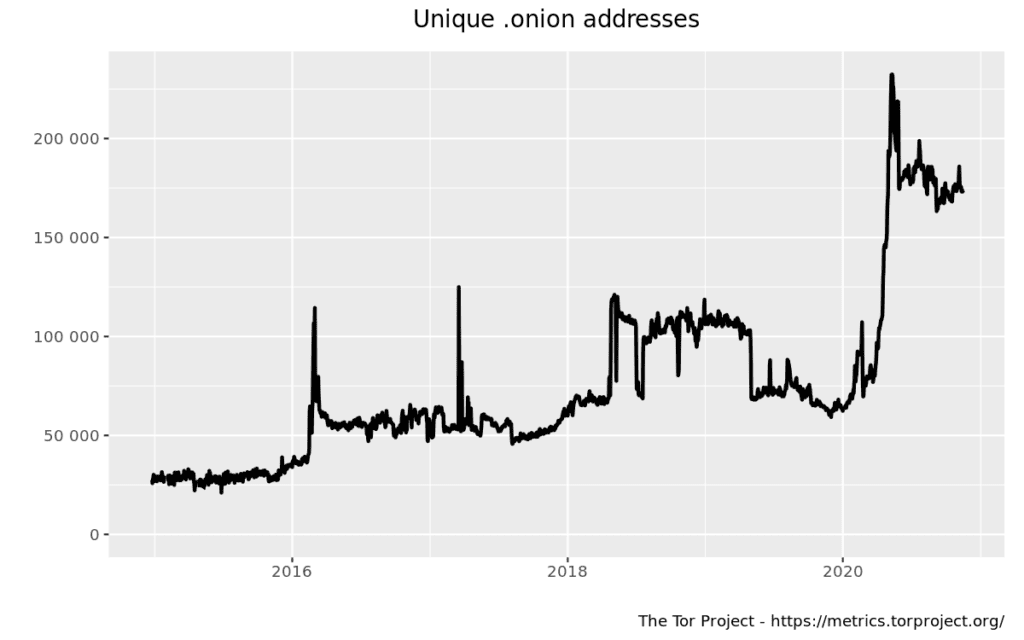

A dark web: Use endereços .onion para evitar os nós de saída

Há uma maneira de evitar completamente o uso de nós de saída. Mas para que isso funcione, o site que você está visitando precisa ser configurado com um endereço .onion.

Este endereço não é como um nome de domínio normal, pois não há como registrá-lo formalmente. Os domínios são geralmente cadeias alfanuméricas geradas a partir de uma chave criptográfica pública. Usar tal domínio não só remove o nó de saída da equação, como também torna impossível tanto para o usuário como para o site saber onde está a outra parte.

Um dos sites mais populares que usa esta opção é o Facebook https://facebookcorewwwi.onion/.

O Facebook também está entre o pequeno número de sites que possuem certificados TLS emitidos para seus sites .onion. Isso não torna o conteúdo significativamente mais privado ou seguro, mas pode ajudar a identificar se o site ao qual você está conectado é realmente o site que você queria alcançar.

Muitos sites são acessíveis exclusivamente através do seu endereço .onion, numa tentativa de permanecer sem censura e de manter a sua localização em segredo. Esta parte da Internet é usualmente chamada de dark web.

A dark web também é conhecida por hospedar uma ampla variedade de conteúdos ilícitos. Em 2011, o marketplace online 'The Silk Road' ganhou notoriedade por permitir aos usuários oferecer e comprar drogas e contrabando.

Como os servidores que podem ser acessados através de domínios .onion são difíceis de localizar e seus domínios impossíveis de serem apreendidos, a dark web teoricamente fornece o abrigo ideal contra a censura e o alcance da lei.

Entretanto, a maioria das ofertas na dark web, desde armas até pornografia e drogas, são golpes criados para separar os visitantes curiosos de seus Bitcoins.

Na prática, os endereços .onion desempenham outra função importante. Eles são uma ferramenta fácil para tornar seus dispositivos acessíveis dentro de redes fechadas com firewalls rigorosos, tais como dormitórios de estudantes ou escritórios. Se você quer rodar um servidor pessoal, por exemplo, em tal ambiente, usar o tor e um endereço do onion é uma maneira conveniente de tornar este dispositivo acessível do exterior.

Na prática, os endereços .onion desempenham outra função importante. Eles são uma ferramenta fácil para tornar seus dispositivos acessíveis dentro de redes fechadas com firewalls rigorosos, tais como dormitórios de estudantes ou escritórios. Se você quer rodar um servidor pessoal, por exemplo, em tal ambiente, usar o tor e um endereço do onion é uma maneira conveniente de tornar este dispositivo acessível do exterior.

O Tor é legal?

Usar o Tor não é legalmente diferente de usar qualquer outro navegador, e navegar na dark web não é diferente de navegar na Internet. Em alguns lugares, principalmente em países autoritários com forte censura, o uso do Tor é necessário e, ao mesmo tempo, pode ser considerado como subversivo.

Oferecer ou comprar narcóticos na dark web é ilegal assim como é ilegal fazê-lo em um site normal. Na maioria das jurisdições, navegar em um site que oferece conteúdo ilegal não é ilegal, mas armazenar (por exemplo, tirar screenshots) tal conteúdo em seu próprio dispositivo será considerado ilegal.

O navegador Tor é projetado para oferecer privacidade e segurança, mas não baixe a sua guarda por causa disto. Esteja atento às informações que você fornece na dark web, e não baixe e instale softwares.

Como usar o Tor para proteger a sua privacidade

Conectar usando o navegador Tor

A maneira mais comum de acessar a dark web ou usar a rede Tor é através do navegador Tor. O Tor parece com o Firefox, mas vem otimizado para segurança e privacidade. Ele tem a extensão NoScript pré-instalada para protegê-lo de exploits Flash ou Javascript. Ele também garante que os cookies sejam excluídos na inicialização e que os sites não tenham acesso à nenhuma informação que possa ser usada para identificá-lo.

O navegador Tor é fácil de usar. Na verdade, ele não requer nenhuma instalação e você pode simplesmente rodar os arquivos .exe ou .dmg diretamente do seu pendrive. Isto torna possível trazer o navegador para um ambiente onde você não possa instalar softwares, como a sua escola ou escritório.

Depois de iniciar o navegador, ele irá perguntar sobre a sua rede. Se a sua rede estiver livre da censura, você pode começar a navegar na Internet imediatamente. Caso contrário, você será solicitado a dar mais informações, como o seu serviço de proxy local, o que ajudará o navegador a contornar a censura.

Você pode navegar nos sites da mesma forma que está acostumado. Além disso, você pode encontrar endereços na dark web. Estes são endereços que terminam em .onion onde o servidor não pode ser facilmente identificado, censurado ou apreendido. A publicação online ProPublica (http://propub3r6espa33w.onion/) e o Facebook (https://facebookcorewwwi.onion) operam estes servidores, por exemplo.

Com o navegador Tor é fácil navegar de forma segura e privada, mas ainda precisamos ter certeza de não entregar voluntariamente informações que possam nos comprometer.

Pratique hábitos de navegação segura

O navegador Tor não fará tudo o que o seu navegador normal pode fazer, mas isso acontece por uma boa razão. Você não deve instalar plug-ins ou add-ons, pois eles podem se conectar a servidores fora da rede Tor, revelando seu endereço IP e outras informações sobre seu histórico de navegação.

No navegador Tor, você precisa ter mais certeza do que de costume de que está se conectando a websites usando HTTPS. Assim como em um Wi-Fi público, não há como saber quem está rodando o nó de saída ou se ele é seguro. Também não há como saber o que o nó está fazendo. Ele pode estar lendo, interceptando ou até mesmo alterando suas informações.

O nó de saída pode até mesmo tentar retirar a camada de segurança de transporte (TLS) do local por completo, portanto sempre verifique se o cadeado na barra de endereço está visível! Caso contrário, um nó de saída malicioso pode estabelecer uma conexão criptografada entre ele mesmo e o servidor ao qual você está se conectando, o que significa que o nó de saída pode ler o tráfego entre você e seu servidor.

Enquanto o navegador Tor apaga seus cookies e histórico a cada inicialização, a navegação na web pode acionar cookies comprometedores para serem carregados em sua máquina. Por exemplo, fazer login no Facebook em uma guia irá definir cookies que podem identificá-lo em outras páginas como um usuário específico do Facebook.

Esteja ciente também de qualquer conteúdo que você baixe. Mesmo PDFs e documentos Word podem conter códigos que podem revelar seu endereço pessoal de protocolo de Internet (IP). A coisa mais segura a fazer é abrir tais documentos em uma máquina virtual, ou quando seu computador estiver offline.

A rede Tor protege os seus metadados escondendo-os através de outros tipos de tráfego. Se a sua carga na rede Tor for muito alta (ou seja, você opera um site muito popular na dark web), você pode ser identificável devido ao seu tráfego pesado.

Configure o Tor como um proxy

Navegar não é a única coisa que você pode fazer com o Tor. Ele também pode ser configurado como um serviço de proxy, para que quaisquer dados que você indique sejam encaminhados através da rede.

Muitas aplicações suportam o proxy SOCKS5 que o Tor usa. Pidgin, Adium, Dropbox e carteiras de Bitcoin como Core e Electrum permitem que você encaminhe seu tráfego através da rede Tor para poder permanecer anônimo. Para estar verdadeiramente anônimo, porém, você precisa se certificar de fazer login em todas as suas contas apenas enquanto estiver conectado ao Tor, baixar todos os softwares através do Tor, e nunca se conectar a estes serviços através da internet normal.

Você também pode usar o Tor de outra forma (proxy reverso), ou seja, disponibilizar os serviços em seu servidor web através de um endereço .onion. Isto protege tanto você quanto seus usuários de nós de saída ruins e que uma localização de servidor indesejada seja revelada. Ele também pode tornar sua página disponível em locais onde seu site não seja acessível.

Não é recomendado baixar torrents através da rede Tor. Os clientes BitTorrent modernos usam o UDP como protocolo, que não funciona no Tor. Como resultado, seus dados não serão transmitidos ou serão transmitidos fora do Tor, revelando seu endereço IP no processo.

Conecte-se ao Tor através de pontes e de uma VPN quando o Tor estiver bloqueado

Algumas redes proíbem todos os tipos de tráfego do Tor através de seus sistemas, colocando todos os nós de entrada conhecidos em uma lista negra. Para contornar esta proibição, você pode se conectar a uma ponte.

Uma ponte funciona similar a um nó de entrada, exceto que você tem que obter endereços IP manualmente. Usar uma ponte para se conectar à rede Tor não tem nenhuma desvantagem significativa, mas em muitas situações não será capaz de contornar as barreiras ao Tor. Para melhores resultados, primeiro conecte-se à sua VPN, depois à rede Tor.

Quando você estiver conectado a uma VPN, nem os sites que você está visitando nem os nós de entrada do Tor saberão sua verdadeira localização, embora a empresa de VPN saiba. Entretanto, a empresa de VPN não pode ver o conteúdo do seu tráfego, mesmo que tentassem, pois o tráfego é criptografado entre você e o nó de entrada do Tor.

Em teoria, existe também a opção de conectar primeiro à rede Tor, depois fazer um túnel VPN através dela. Isto impossibilita seu provedor de VPN de saber onde você está e garante que os nós de saída não possam ler ou alterar seu tráfego. Isto ajuda pouco com o anonimato, no entanto, e é por isso que a maioria dos provedores de VPN não suporta esta função.

Dependendo se você usa Tor, VPN, ou uma combinação dos dois, os sites e redes podem ver informações diferentes sobre você. Verifique a tabela abaixo para encontrar uma solução que melhor se adapte às suas necessidades.

| Somente Tor | Tor primeiro, depois a VPN | VPN primeiro, depois Tor | Somente VPN | |

| A rede local ou provedor de Internet pode ler seu tráfego | Não | Não | Não | Não |

| A rede local conhece a sua localização | Sim | Sim | Sim | Sim |

| A rede local ou provedor de Internet vê que você é um usuário Tor | Sim | Sim | Não | N/D |

| Os nós de entrada tor podem ver sua localização | Sim | Sim | Não | N/D |

| Os nós de saída podem ler o seu tráfego | Sim | Não | Sim | N/D |

| A VPN pode ler o seu tráfego | N/D | Sim | Não | Sim* |

| A VPN sabe a sua localização | N/D | Não | Sim | Sim* |

*Nota: Um provedor de serviços VPN de confiança nunca armazena qualquer informação sobre o seu tráfego. Você pode descobrir se seu provedor de VPN registra seus dados lendo os termos de serviço .

Como compartilhar arquivos com segurança usando o Tor

Embora você não deva (e muitas vezes não possa) usar a rede Tor para esconder seu tráfego de torrents, a rede Tor oferece uma das formas mais convenientes de compartilhar arquivos com outras pessoas. Ela se chama OnionShare e foi desenvolvida por Micah Lee. Além de sua segurança, é muito mais conveniente do que enviar anexos de e-mail e ou usar o Dropbox.

Com o Onionshare, basta selecionar o arquivo em seu computador e um link será gerado para ele. Você pode então compartilhar este link com o destinatário através de qualquer aplicativo. Você e o destinatário precisarão manter o navegador Tor aberto durante todo o processo. O compartilhamento de arquivos usando o Tor garante que o remetente e o destinatário nunca saibam a localização um do outro.

O Onionshare é o único método verdadeiramente anônimo de compartilhamento de arquivos. Observe, entretanto, que qualquer pessoa com o link poderá baixar o arquivo, portanto você deve compartilhar o link de forma criptografada, por exemplo, com OTR (Off-The-Record).

Há também uma opção eficiente que permite que você feche o servidor após o download do item. Dessa forma, você pode ter certeza absoluta de que o item só é acessado uma vez. Se o seu contato recebeu, você pode ter certeza de que ninguém mais além dele terá recebido tal item.

Ferramentas de privacidade para denunciantes

O SecureDrop (originalmente chamado DeadDrop) é um software que facilita o vazamento seguro de informações para a imprensa através da rede Tor. Foi originalmente desenvolvido por Aaron Swartz e está atualmente sendo mantido pela Freedom of the Press Foundation. Foi adotado por ProPublica, The Intercept, The Guardian, entre outros.

O SecureDrop roda em um servidor pertencente a um jornalista ou organização jornalística que só é acessível via Tor. O denunciante pode enviar qualquer tipo de documento para este servidor, para o qual recebe um código. Este código único pode ser usado posteriormente para enviar mais informações ou comunicar de forma segura e anônima com os jornalistas.

Tor para Android

Orbot, o navegador do Tor para Android, pode ser encontrado no Google Play store e no repositório de aplicativos oficial do Projeto Guardian. Você também pode usar o Orbot como proxy para configurar outros aplicativos, como o Chat Secure, para encaminhar o tráfego através da rede Tor. Esta combinação lhe dá proteções similares ao uso do mensageiro Tor no desktop.

Tor para iOS

O Tor não está oficialmente disponível nos dispositivos iOS, mas os Projetos Tor recomendam que os usuários do iOS usem o navegador Onion em seu lugar. Alguns aplicativos, como a carteira Zap Bitcoin também vêm com os recursos do Tor incluídos.

Tor para Tails

O Amnesic Incognito Live System é um sistema operacional baseado no Linux que pode ser executado a partir de um DVD ou pen drive USB. Ele vem pré-instalado com os mais importantes softwares de criptografia, como a Pretty Good Privacy (PGP) e OTR. Ele irá direcionar todo o seu tráfego através da rede Tor por padrão. Isto torna muito mais fácil permanecer verdadeiramente anônimo, e também mitiga as ameaças de bugs ou ataques.

Você pode levá-lo facilmente com você e ele não precisa ser instalado no computador em que ele está sendo executado. O Amnesic Incognito Live System permite manter de forma segura e fácil uma identidade separada no seu próprio computador ou num dispositivo público.

O Tor é perfeitamente seguro?

Embora a rede Tor seja geralmente considerada segura, ela não deve ser superestimada em relação ao que ela faz. Aplicações como o navegador Tor e TAILS vêm pré-configurados para direcionar seu tráfego através da rede Tor e minimizar seu risco de vazamento de informações pessoais, mas ainda há muitas maneiras pelas quais sua identidade pode ser comprometida por uma entidade maliciosa.

No passado, os ataques atraíram usuários a sites comprometidos onde um exploit em javascript contorna a rede Tor e revela o endereço IP do usuário.

Se um hacker conseguir tomar o controle de uma grande parte da rede, ele pode realizar análises de rede para correlacionar o tráfego nos nós de entrada com o tráfego nos nós de saída. O hacker poderia então descobrir quem está vendo qual conteúdo.

Isto é especialmente arriscado para operadores de grandes e populares sites na dark web que querem manter sua localização anônima. Quanto mais tráfego eles atraem, mais fácil é para um adversário descobrir para onde seu tráfego está indo.

Como contribuir para o Tor

Embora a rede Tor ainda seja financiada principalmente pelo governo dos Estados Unidos, ela conta com os esforços de ativistas e voluntários para permanecer segura. Recursos adicionais para o projeto o tornarão mais equilibrado e menos dependente do apoio governamental e militar. Você pode ajudar fazendo qualquer uma das seguintes ações.

- Use o Tor. Você mesmo terá privacidade na Internet, e também ajudará a estabelecer a rede como uma ferramenta importante para os usuários comuns.

- Junte-se à comunidade Tor. É uma plataforma com recursos úteis sobre como você pode contribuir com suas habilidades.

- Seja um desenvolvedor de Tor. É muito valioso desenvolver para a principal rede líder em anonimato! Você pode ajudar com qualquer habilidade que você tenha para aumentar a segurança, documentação e recursos do Projeto Tor.

- Faça uma doação para o projeto Tor. O projeto Tor aceita Paypal, Dwolla e Bitcoins. Ainda há muito a ser feito!

- Faça uma doação para um fornecedor de nós .

- Rode um relay. Se você possui largura de banda disponível, você pode operar um serviço de relay a partir de casa ou de seu próprio servidor.

Alternativas para o navegador Tor

O Tor não é o único projeto que tenta tornar a Internet um espaço mais seguro e anônimo, embora seja de longe o mais testado e utilizado.

Aqui estão outros projetos comprometidos com a manutenção de sua privacidade, segurança e liberdade na Internet:

- Ultrasurf é um sistema proxy para Windows. Ele é usado principalmente para contornar a censura, embora também ofereça alguma proteção de privacidade com o uso de criptografia. Como o Tor, ele também é amplamente financiado pelo governo dos Estados Unidos. Ao contrário do Tor, o código fonte não é aberto.

- Freegate é outro sistema proxy para Windows, usado para fugir da censura. A rede do Freegate é chamada Dynaweb e também é financiada pelo governo dos Estados Unidos.

- Java Anon Proxy é uma rede de proxy de código aberto escrita em Java. Ela foi desenvolvida por um grupo de pesquisadores em universidades alemãs. No entanto, os usuários devem ter cuidado ao usá-la. O Java Anon Proxy contém uma funcionalidade que permite às autoridades policiais emitir ordens de vigilância para determinados servidores. Tais características implicam em risco de abuso semelhante ao que é possível em redes não seguras, e colocam em questão as características de anonimato divulgadas.

Como usar o Tor

Você sabia que usar o Tor é tão fácil quanto contar 1-2-3? Seguindo estes pequenos passos e você estará desfrutando da Internet com maior anonimato em pouco tempo!

1. Faça o download do navegador Tor

O navegador Tor está disponível para Windows, Mac, Linux e Android.

Faça o download do arquivo e salve-o. A instalação é rápida e fácil.

No Windows, clique duas vezes no arquivo .exe e selecione uma pasta de destino. Isso também pode ser feito em um pendrive.

No Mac OS X, você precisa clicar duas vezes no arquivo .dmg e arrastar o arquivo para uma pasta separada, como a pasta de aplicações ou um pen drive USB.

No Linux, você tem que descompactar o arquivo .tar.xz com o comando abaixo.

tar -czvf tor-browser-linux64-[...].tar.xz

2. Abra o navegador Tor

Quando você usa o navegador Tor pela primeira vez, será perguntado como você quer se conectar. Se não tiver certeza se a sua rede necessita de mais configurações (a maioria não necessita), clique em continuar. Caso contrário, clique em "configurar" e responda às perguntas.

Dica especial: Se o Tor não conectar, ou se você não quiser que seu provedor saiba que está usando o Tor, conecte-se primeiro à sua VPN, então abra o navegador Tor.

3. Navegue na Internet de forma anônima

Parabéns, agora você está usando o Tor! Agora você pode navegar na Internet de forma anônima. Para fazer completo uso dos recursos de segurança do Tor, confira as perguntas frequentes ou o Guia da ExpressVPN sobre como usar o Tor.

Quer saber mais sobre o Tor? Confira abaixo a coleção de artigos da ExpressVPN!

Ler sobre:

Por que a proibição do Tor é inviável

Proibir o Tor não só seria insensato, como também tecnologicamente inviável. Ler mais sobre o porquê de proibir o Tor não ser uma boa ideia.

Tor vs. VPN

Embora tanto o Tor como uma VPN sejam ótimos para privacidade e segurança online, são ferramentas muito diferentes. Descubra como o Tor é diferente de uma VPN.

Sites Tor e certificados SSL

Os proprietários de sites Tor podem agora adicionar certificados SSL e TLS aos seus sites. Saiba como a dark web está se tornando mais segura.

Como obter mensagens privadas

O uso do Tor ajuda a manter seus chats privados? Com certeza. Veja como você pode manter suas mensagens privadas e anônimas.

Entrevista da ExpressVPN com Chuck McAndrew, representante do Tor

Uma biblioteca pública em New Hampshire enfrentou o Departamento de Segurança Nacional e ganhou. Ler entrevista da ExpressVPN com o gerente de TI Chuck McAndrew.

ExpressVPN lança serviço Tor Onion

A ExpressVPN torna-se o primeiro fornecedor de VPN a ter um site .onion. Saiba como acessar o site aqui.

Como gerar um endereço .onion no Tor

Deseja gerar seu próprio endereço Onion personalizado? Siga este guia para criar seu próprio domínio.

9 sites .onion da Dark Web que você não pode perder

O Tor é a sua porta de entrada para um novo mundo de conteúdo online. Saiba mais sobre 9 dos melhores sites .onion.

Por que mais aplicativos devem integrar com o Tor

Isso permite conexões peer-to-peer criptografadas de ponta a ponta na dark web. Por que mais aplicativos devem integrar com o Tor.

Take the first step to protect yourself online. Try ExpressVPN risk-free.

Get ExpressVPN