I più grandi gruppi di ransomware e come funzionano

- La minaccia legata ai ransomware non mostra segni di diminuzione, con un totale di pagamenti ransomware che supera 1 miliardo di dollari per la prima volta nel 2023.

- Questi attacchi stanno diventando sempre più sofisticati, sfruttando le piattaforme Ransomware-as-a-Service (RaaS) per consentire attacchi più ampi e frequenti.

- Il RaaS opera nell'ambito di un sistema di franchising (come un vero modello di business) in cui un sindacato centrale sviluppa strumenti ransomware e li affitta agli affiliati che effettuano gli attacchi. Questo modello ha abbassato la barriera d'ingresso per i criminali informatici e ampliato la portata degli attacchi.

- Gruppi come REvil, DarkSide e LockBit hanno condotto alcune delle campagne ransomware più dirompenti, impiegando tattiche come la doppia estorsione, in cui vengono chiesti riscatti per le chiavi di decrittazione e per evitare fughe di dati.

- Aggiornamenti regolari del software, l'utilizzo di una VPN e l'implementazione di metodi di autenticazione avanzata possono respingere vari tipi di attacchi.

- In caso di attacco ransomware, si consiglia di isolare la minaccia, evitare il pagamento di un riscatto e informare le forze dell'ordine.

Immagina di iniziare la giornata con lo shock di una schermata sul computer che mostra nient'altro che una richiesta di pagamento. L'anno scorso, milioni di persone hanno vissuto questo incubo quando gli attacchi ransomware sono aumentati, evolvendosi in una forza implacabile in grado di minacciare sia individui che aziende. Il ransomware è un malware che crittografa i file digitali, tenendoli in ostaggio fino al pagamento di un riscatto. Nel 2023, questa minaccia ha avuto un impatto sul 72,7% delle organizzazioni a livello globale, con un attacco medio costato circa 4,54 milioni di dollari, senza contare 1,85 milioni di dollari di spese di ripristino.

I criminali informatici utilizzano metodi di crittografia sempre più sofisticati, rendendo quasi impossibile per le vittime riottenere l'accesso senza pagare. Inoltre, l'uso delle criptovalute consente agli aggressori di ricevere pagamenti in modo anonimo, complicando ulteriormente gli sforzi di tracciamento e perseguimento. La portata degli attacchi si è estesa da singoli sistemi fino a paralizzare intere reti, comprese le infrastrutture essenziali e le grandi aziende, con conseguenti significative interruzioni finanziarie e operative.

Questi incidenti non solo causano danni finanziari immediati, ma lasciano anche strascichi duraturi sulla reputazione delle organizzazioni colpite, erodendo la fiducia tra clienti e partner. Le associazioni di ransomware non prendono di mira solo le grandi aziende, ma sfruttano la paura in tutti coloro che hanno accesso a un computer e a un conto bancario per trarre profitto dalla nostra dipendenza tecnologica. Secondo il sondaggio Allianz Risk Barometer 2024, i rischi informatici sono ora in cima alla lista delle preoccupazioni aziendali globali, con una posta in gioco finanziaria enorme.

Si prevede che l'impatto economico del crimine informatico raggiungerà i 9,5 trilioni di dollari entro la fine di quest'anno e potrebbe aumentare a 10,5 trilioni di dollari entro il 2025, grazie ai progressi nella tecnologia dell'intelligenza artificiale. Al centro di questi attacchi c'è il mercato sempre più accessibile delle piattaforme Ransomware-as-a-Service (RaaS), disponibili a partire da 40 dollari.

Ma chi sono le persone che stanno dietro a queste operazioni? Cosa spinge qualcuno a impegnarsi in un'estorsione digitale ad alto rischio? Dagli amanti del brivido ai gruppi politicamente schierati, le motivazioni alla base di questi attacchi sono tanto diverse quanto gli aggressori stessi.

Abbiamo parlato con hacker etici ed esperti di sicurezza informatica di ExpressVPN per approfondire l'oscuro mondo del ransomware. Unisciti a noi mentre esploriamo le motivazioni, le tattiche e gli impatti significativi delle più formidabili associazioni di ransomware del mondo.

La crescente minaccia degli attacchi ransomware

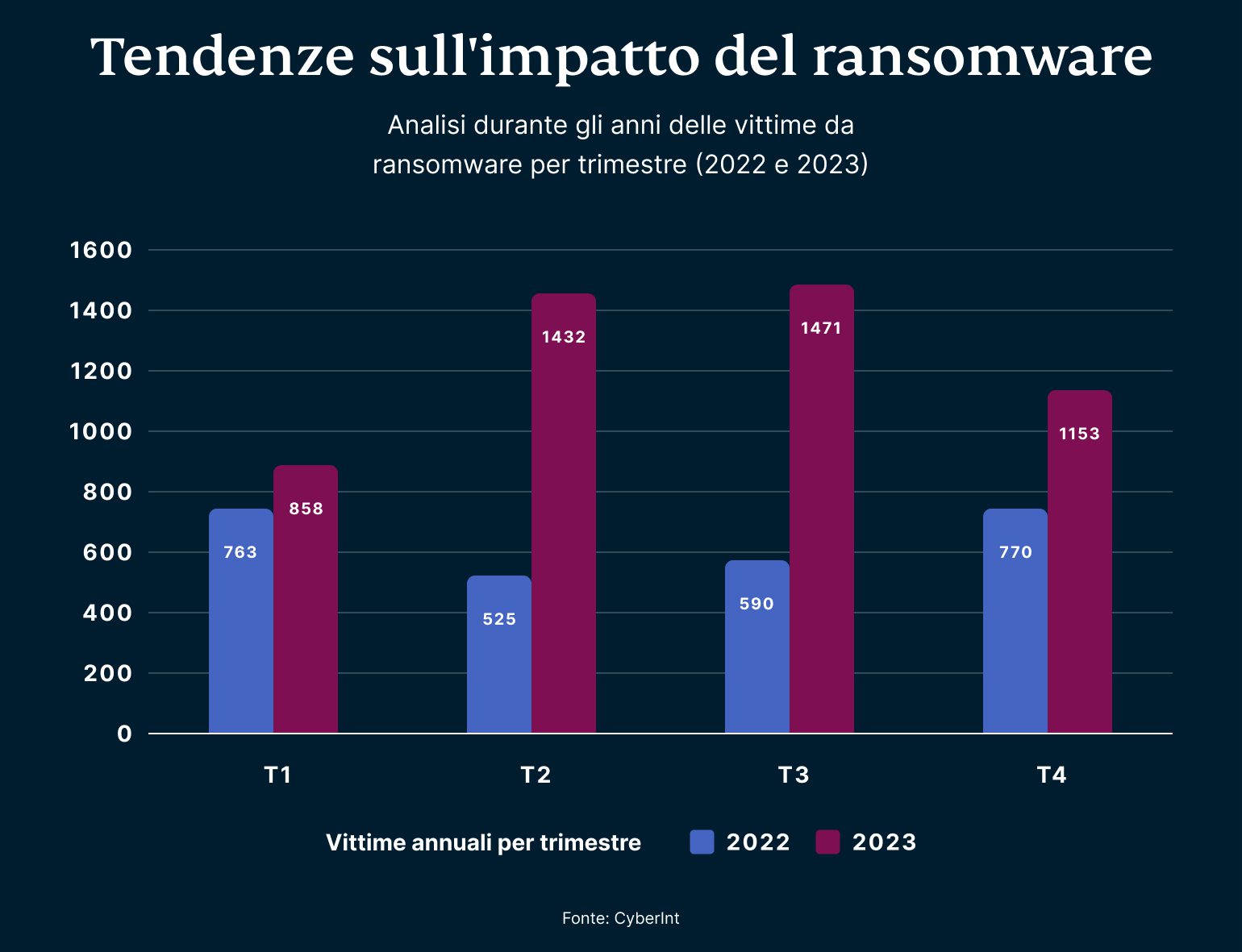

Il 2023 ha segnato l'anno peggiore mai registrato per le attività ransomware. Con i pagamenti totali dei riscatti che sono saliti all'incredibile cifra di 1 miliardo di dollari, come monitorato da Chainalysis, l'estorsione digitale ha visto un cambiamento significativo. L'aumento non è stato solo in termini di denaro: CyberInt ha registrato un drammatico aumento del 56% degli incidenti ransomware, per un totale di oltre 4.368 attacchi. Questi dati includono news e segnalazioni di gang ransomware, che spesso pubblicizzano le proprie vittime sui siti del dark web per fare pressione su di loro minacciando di diffondere i dati rubati.

Dopo un breve calo nel 2022, quando sono stati pagati meno riscatti rispetto all'anno precedente, il 2023 ha fatto registrare una forte ripresa. Alimentata sia da collettivi di hacker esperti che da formidabili nuove leve, l'importo totale dei pagamenti ransomware tracciati attraverso le reti blockchain ha raggiunto un livello record, quasi raddoppiando rispetto all'anno precedente. Questa recrudescenza, guidata in parte dal "big-game hunting" (operatori ransomware che prendono di mira entità che non possono permettersi di essere paralizzate dagli attacchi e sono più propense a pagare ingenti riscatti), evidenzia una tendenza davvero preoccupante. Uno studio di Statista fa ulteriormente luce sulla portata del problema, rilevando l'incredibile cifra di 318 milioni di tentativi di ransomware rilevati dalle organizzazioni di tutto il mondo nel 2023.

Cos'è il ransomware-as-a-service (RaaS)?

Un fattore significativo alla base di questa impennata è l'avvento e l'accessibilità del Ransomware-as-a-Service (RaaS). Operando in modo molto simile a un franchising, questo modello di business consente all’associazione centrale di sviluppare strumenti ransomware e affittarli agli affiliati che eseguono gli attacchi. Questo sistema ha democratizzato l'estorsione digitale ad alto rischio, consentendo a chiunque abbia il desiderio, e a disposizione un investimento minimo, di lanciare attacchi informatici devastanti.

"In passato, chi voleva attaccarti doveva avere anche le competenze per sferrare un attacco. Adesso è necessario solo la voglia di farlo e dei mezzi finanziari adeguati."

Nathan Hartzell, Principal Security Architect di ExpressVPN, spiega il profondo impatto di questo cambiamento: "In passato, chi voleva attaccarti doveva avere anche le competenze per sferrare un attacco. Adesso è necessario solo la voglia di farlo e dei mezzi finanziari adeguati".

Questo approccio collaborativo non solo aumenta la frequenza degli attacchi ransomware, ma ne migliora anche la portata e l'efficacia, prendendo di mira vittime che vanno dai privati a entità con infrastrutture essenziali. Gli affiliati distribuiscono il ransomware, crittografando i file delle vittime e chiedendo un riscatto per la decrittazione. Spartendo poi i profitti con il provider RaaS, viene incoraggiata l'innovazione e l'aggressività nelle tattiche di ransomware.

Gruppi legati a RaaS

L'impennata del RaaS ha facilitato l'ascesa di gruppi ransomware specializzati, che utilizzano queste piattaforme per eseguire i loro attacchi, rendendo il crimine informatico più accessibile che mai. Catalin Oancea, threat hunter e analista di ExpressVPN, fa luce sulle motivazioni e sui metodi di vari tipi di organizzazioni arricchite da RaaS:

- Access seeker o initial access broker: questi gruppi sono specializzati nell'identificazione e nello sfruttamento delle vulnerabilità all'interno della rete di un determinato obiettivo. Dagli aggressori più esperti agli hacker dilettanti, si assicurano un punto d'appoggio iniziale in un sistema, aprendo la strada alla distribuzione del ransomware. Le loro strategie includono attacchi di phishing e forza bruta su accessi e server.

- Data broker: focalizzati sul furto o sull'acquisizione di informazioni personali come nomi, indirizzi e numeri di previdenza sociale, i broker di dati vendono queste informazioni su mercati clandestini. Questi dati rubati possono essere utilizzati per varie attività illegali, tra cui il furto di identità e le truffe di phishing, spesso in collaborazione con gli initial access broker per individuare le potenziali vittime.

- Agenzie di spionaggio: questi gruppi si discostano dai tradizionali gruppi di ransomware che hanno motivazioni economiche e utilizzano invece attacchi ransomware per raggiungere obiettivi geopolitici più ampi, come l’interruzione di operazioni in un paese specifico. Tutto ciò evidenzia un uso sempre più strategico del ransomware nella guerra informatica.

I diversi tipi di hacker che utilizzano RaaS

Il modello RaaS non solo ha semplificato il processo di lancio degli attacchi ransomware, ma ha anche ampliato lo spettro di individui e gruppi coinvolti in queste attività. Abbassando la barriera tecnica, il RaaS ha attirato una vasta gamma di hacker, ognuno dei quali ha portato le proprie motivazioni e i propri metodi unici:

Hacker black hat

Gli hacker black hat si dedicano ad attività illegali come il furto di dati finanziari, l'implementazione di ransomware o l'interruzione critica del sistema. Sfruttando il RaaS, possono eseguire più attacchi con il minimo sforzo, utilizzando tattiche come countdown timer e minacce di perdita di dati per estorcere pagamenti alle loro vittime.

Hacker white hat

Conosciuti anche come hacker etici, questi individui usano le proprie abilità per scoprire e rimediare alle vulnerabilità del sistema. Spesso lavorano per società di sicurezza o conducono test di penetrazione autorizzati, utilizzando strumenti simili a quelli che si trovano nel RaaS per migliorare la sicurezza del sistema.

Hacker gray hat

Gli hacker gray hat sfruttano i punti deboli della sicurezza senza un chiaro intento dannoso. Possono utilizzare gli strumenti RaaS per identificare i difetti e divulgarli pubblicamente, a volte senza avvisare l'organizzazione interessata, per incentivare una rapida risoluzione e aumentare la consapevolezza della sicurezza.

Hacktivist

Gli hacktivisti impiegano l'hacking per l'attivismo politico o sociale, danneggiando le organizzazioni come forma di protesta. Il RaaS consente loro di effettuare attacchi informatici dirompenti che attirano l'attenzione del pubblico sulle cause scatenanti.

Script kiddie

Si tratta di hacker inesperti che utilizzano script già pronti o strumenti di hacking per lanciare attacchi. Il RaaS è interessante per loro perché fornisce potenti funzionalità senza richiedere conoscenze tecniche avanzate. Prendono di mira le vulnerabilità note nei sistemi ampiamente utilizzati.

Hacker di spionaggio

Questi gruppi eseguono attacchi informatici per promuovere gli interessi geopolitici del loro paese. Spesso utilizzano il RaaS per complesse attività di spionaggio, prendendo di mira governi stranieri, industria della difesa e grandi aziende per rubare informazioni sensibili o interrompere determinate operazioni.

Hartzell sottolinea anche che questi gruppi sono guidati da qualcosa di più del semplice profitto. "Questi attori prendono di mira industrie, individui e governi allineati con i loro obiettivi nazionali. Gli hacktivisti prendono di mira le industrie più disprezzate, mentre gli script kiddie prendono di mira tutto ciò che credono di poter sfruttare per la propria notorietà".

I più grandi attacchi ransomware al mondo

Una piccola impresa o anche un individuo possono essere colpiti da un ransomware. Ma quelli che fanno più notizia coinvolgono le grandi organizzazioni, interrompendo i servizi essenziali per numerosi clienti e arrivando anche alla minaccia di fughe di dati. Probabilmente vengono inoltre richiesti pagamenti più consistenti.

Detto questo, nel più ampio schema dei costi aziendali, le richieste di riscatto tendono quasi a sembrare irrisorie se paragonate a spese ben più alte di una grande azienda. Ciò combacia perfettamente con gli intenti degli aggressori che sanno di poter essere pagati piuttosto velocemente. Le perdite per un'azienda che si rifiuta di pagare risulterebbero quasi sicuramente maggiori del riscatto stesso.

Ecco alcuni dei più grandi attacchi ransomware:

| Vittima | Aggressore | Descrizione attacco |

| Colonial Pipeline | Darkside | L'attacco del maggio 2021 ha paralizzato interi sistemi, impedendo al carburante di raggiungere i clienti. Colonial Pipeline ha pagato un riscatto di 5 milioni di dollari poche ore dopo l'attacco. Il Dipartimento di Giustizia è stato poi in grado di sequestrare 2,3 milioni di criptovalute utilizzate per pagare il riscatto. |

| Governo del Costa Rica | Conti | Nell'aprile 2022, Conti ha lanciato un attacco ransomware contro il Costa Rica, causando notevoli ritardi nella pubblica amministrazione e nelle operazioni finanziarie. Il governo del Costa Rica ha dichiarato l'emergenza nazionale e si è rifiutato di pagare il riscatto di 10 milioni di dollari, che è stato poi aumentato a 20 milioni di dollari. Le perdite per il Costa Rica sono state di 30 milioni di dollari al giorno. |

| Impresa | Lapsus$ | Nel gennaio 2022, Lapsus$ ha violato Impresa, un conglomerato mediatico portoghese, mettendo fuori uso diversi siti Web e canali TV. Lapsus$ ha fatto trapelare una grande quantità di dati sensibili online, tra cui indirizzi email, contratti e informazioni personali di dipendenti e clienti. |

| Sistemi Windows, in particolare il National Health Service del Regno Unito | Lazarus Group | L'attacco ransomware WannaCry nel 2017 ha colpito i sistemi di tutto il mondo sfruttando le vulnerabilità di Microsoft Windows. Ha avuto un impatto su organizzazioni come l'NHS nel Regno Unito, società di telecomunicazioni e varie altre aziende a livello globale, causando interruzioni diffuse e perdite economiche. |

I più grandi gruppi di ransomware al mondo

I gruppi di ransomware sono diventati talmente sofisticati che operano come delle vere e proprie aziende, tanto che Conti, uno dei più grandi, si dice abbia persino un proprio dipartimento delle risorse umane. Ma i gruppi di ransomware possono mutare in modo piuttosto rapido, spesso chiudendo i battenti dopo un attacco di altissimo profilo e trasformandosi in un'organizzazione diversa. Sebbene le agenzie internazionali lavorino frequentemente in modo collettivo per abbattere i gruppi, ciò non impedisce la nascita di nuovi gruppi.

Quindi, chi sono i principali attori al giorno d'oggi e cosa fanno? Ecco alcuni dei gruppi più grandi in questo momento.

1. BlackBasta

BlackBasta è entrato in scena all'inizio del 2022 e si ritiene che sia stato scorporato da Conti, che aveva attaccato numerosi grandi nomi ed era perfettamente conosciuto dal governo del Costa Rica. Ciò significa che i membri di BlackBasta avevano già molta esperienza in questo campo.

Il debutto di BlackBasta è passato tutt'altro che inosservato. Si è rapidamente guadagnato una reputazione formidabile, principalmente attraverso l'adozione di tattiche di doppia estorsione. Questa strategia prevede due forme di riscatto: una per la chiave di decrittazione per sbloccare i dati della vittima e un'altra per impedire il rilascio dei dati rubati.

L'anno scorso, il gruppo è stato presumibilmente responsabile dell'estorsione di almeno 107 milioni di dollari in Bitcoin e il trasferimento dei fondi attraverso l'exchange di criptovalute Garantex.

2. Blackcat (ALPHV)

BlackCat, noto anche con gli alias ALPHV o Noberus, è apparso nel novembre 2021 e si dice che sia formato da ex membri dell'ormai defunto Darkside, il noto responsabile dell’attacco a Colonial Pipeline. Il malware del gruppo prende di mira i sistemi Windows e Linux. BlackCat è famigerato per la sua strategia di tripla estorsione, che include la richiesta di un riscatto per decrittografare i file, la promessa di non far trapelare i dati rubati e la prevenzione di attacchi DDoS (Distributed Denial-of-Service)

Secondo l'FBI, oltre 1.000 vittime in tutto il mondo sono state attaccate da BlackCat. Operando secondo il modello RaaS, recluta affiliati attraverso forum di criminalità informatica. Tra gli obiettivi degni di nota ci sono OilTanking GmbH a gennaio e Swissport a febbraio di quest'anno, quando ha acquisito 1,6 TB di dati sensibili, tra cui comunicazioni interne e informazioni personali. Nonostante la mitigazione della violazione da parte di Swissport nel giro di due giorni, BlackCat ha commercializzato i dati rubati, mettendo in mostra le sue tattiche di doppia estorsione.

3. Clop

Clop, chiamato anche Cl0p, è un importante gruppo di ransomware noto per i suoi sofisticati schemi di estorsione a più livelli e per la sua influenza diffusa. L'organizzazione è famosa per l'implementazione di attacchi ransomware che crittografano i dati della vittima, in genere aggiungendo l'estensione ".clop" ai file crittografati, lasciando un’impronta inconfondibile nell'arena del crimine informatico. I loro obiettivi abbracciano vari settori, tra cui istituzioni finanziarie, fornitori di infrastrutture essenziali, organizzazioni sanitarie, grandi imprese e istituzioni educative.

Di recente, il gruppo ha presumibilmente sfruttato una vulnerabilità zero-day in MOVEit Transfer di Progress Software, uno strumento utilizzato per il trasferimento di file aziendali. Clop ha lanciato un attacco diffuso, rubando dati da varie organizzazioni in tutto il mondo, tra cui enti governativi, pubblici e aziendali. Tra le vittime illustri dell'attacco ci sono il sistema scolastico pubblico di New York City e una società di risorse umane con sede nel Regno Unito, che ha clienti come British Airways e BBC.

4. LockBit

(Credit: WikiCommons)

LockBit, fondato nel 2019, è diventato rapidamente uno dei gruppi di ransomware più importanti al mondo, avendo ricevuto più di 120 milioni di dollari in pagamenti di riscatto.

Operando secondo un modello RaaS, LockBit fornisce malware sofisticati e infrastrutture di attacco ai propri affiliati, che eseguono gli attacchi e condividono i profitti. Il gruppo si rivolge a un'ampia gamma di settori, tra cui quello energetico e manifatturiero, la pubblica amministrazione, la sanità e l'istruzione, sottolineando la diffusa e grave minaccia che rappresenta.

LockBit ha subito un duro colpo quest'anno, con le forze dell'ordine statunitensi e britanniche che sono riuscite a sequestrare i siti Web che il gruppo utilizzava per coordinarsi e i server che utilizzava per le operazioni, oltre all’incriminazione di due persone. È probabile che il gruppo non sia più in grado di continuare.

5. REvil

REvil, noto anche come gruppo ransomware Sodinokibi, opera secondo un modello RaaS. Questo schema prevede la creazione e il leasing di un software dannoso in grado di crittografare i file delle vittime. Gli affiliati utilizzano questo ransomware per prendere di mira sia gli individui che le aziende, chiedendo pagamenti per decrittografare i dati, con REvil che percepisce una parte dei profitti.

Il gruppo ha guadagnato notorietà per aver preso di mira vittime di alto profilo come Apple. Gestiscono anche un mercato del dark web, Happy Blog, dove minacciano di pubblicare i dati rubati a meno che non vengano pagati riscatti. Nonostante gli sforzi delle forze dell'ordine internazionali, compresa la cooperazione della Russia, per frenare le loro attività all'inizio del 2022, l'eredità e i metodi di REvil continuano a rappresentare un duro promemoria dei pericoli del RaaS e della continua minaccia di attacchi ransomware.

Come e perché vengono scelti gli obiettivi del ransomware?

Sebbene chiunque possa cadere vittima di attacchi ransomware, secondo Hartzell, queste organizzazioni prendono di mira coloro che sono coinvolti in eventi aziendali significativi come fusioni o lanci di prodotti. Questi momenti sono di particolare interesse a causa del potenziale danno reputazionale e dell'impatto sul valore delle azioni, con settori preferiti tra cui finanza, sanità e infrastrutture essenziali per la loro importanza operativa. Un rapporto dell'FBI evidenzia che gli aggressori programmano strategicamente le loro mosse anche durante i periodi di inattività aziendale, come i fine settimana e i giorni festivi, per sfruttare le attività difensive ridotte.

"[Gli individui ricchi] diventano bersagli facili perché i loro dati personali, come indirizzi email, account Facebook o Instagram, sono tra le migliaia o milioni contenuti in una lista acquistata dagli hacker per essere utilizzata in attacchi automatizzati."

Tuttavia, la minaccia si estende oltre le aziende, anche agli individui, in particolare a quelli con profili pubblici o ricchezza sostanziale. "Sempre più spesso, [gli individui ricchi] diventano bersagli facili perché i loro dati personali, come indirizzi email, account Facebook o Instagram, sono tra le migliaia o milioni contenuti in una lista acquistata dagli hacker per essere utilizzata in attacchi automatizzati," spiega Hartzell.

Questo tipo di estorsione diretta è stata chiaramente dimostrata da incidenti come la violazione della clinica di psicoterapia Vastaamo in Finlandia. La violazione della clinica, inizialmente nel 2018 e di nuovo nel 2019, ha portato al furto di decine di migliaia di cartelle cliniche contenenti informazioni altamente sensibili. Alla fine del 2020, la situazione è degenerata quando gli aggressori hanno iniziato a estorcere denaro sia alla clinica che ai suoi singoli pazienti. Sono stati richiesti riscatti sostanziosi, circa mezzo milione di dollari in Bitcoin alla clinica e circa 240 dollari a ogni paziente, per impedire il rilascio pubblico delle loro sessioni di terapia private.

Tattiche psicologiche utilizzate dai gruppi di ransomware

È chiaro che gli attacchi ransomware, oltre a interrompere i sistemi, hanno anche un profondo impatto sullo stato psicologico delle loro vittime. Oggi, i gruppi di ransomware non mirano solo a paralizzare i sistemi, ma anche a spingere le vittime fino alla disperazione. Sentendosi messi alle strette e sopraffatti, molti pensano che pagare il riscatto sia la loro unica via di uscita.

Minacciare di far trapelare dati su siti pubblici compromettenti

All'inizio di quest'anno, è emersa una tendenza profondamente preoccupante che coinvolge schemi di estorsione rivolti a ragazzi adolescenti. In queste truffe di sextortion, gli autori hanno minacciato di divulgare immagini private condivise tra adolescenti, finendo per provocare anche a una serie di suicidi. Questi casi illustrano chiaramente come gli attori delle minacce stiano ora sfruttando tattiche di imbarazzo pubblico per costringere le vittime a pagare un riscatto. Questo metodo prevede che i criminali informatici minaccino di esporre informazioni personali, come documenti finanziari, immagini intime o messaggi privati, su siti Web facilmente accessibili online o attraverso il dark web, a meno che non venga pagato un riscatto. Questa strategia sfrutta il timore di danni alla reputazione e le potenziali conseguenze legali che derivano dall'esposizione di informazioni riservate.

Sfruttando i siti di gogna pubblica, gli aggressori creano un'immensa pressione sia sugli individui che sulle organizzazioni. La minaccia di vedere i propri dati personali esposti pubblicamente può portare a un significativo stress emotivo e a una rapida conformità alle richieste di riscatto per prevenire ulteriori danni.

Intimidazione virtuale e fisica

I gruppi di ransomware stanno adottando sempre più tipi di strategie di intimidazione per disorientare e costringere al pagamento le proprie vittime. Sfruttando i dati rubati durante le violazioni iniziali, alcuni aggressori rivolgono molestie dirette nei confronti dei dipendenti tramite telefonate, email o persino sequestrando stampanti aziendali per produrre richieste di riscatto. Questo approccio diretto crea panico e disorientamento, supportato anche dall’utilizzo di timer con conto alla rovescia per intensificare la pressione. Se il riscatto non viene pagato entro un preciso lasso di tempo, l'importo richiesto potrebbe aumentare o l'accesso ai dati sensibili potrebbe essere perso definitivamente.

Ingegneria sociale

L'ingegneria sociale è una tecnica ingannevole utilizzata dai criminali informatici per manipolare le persone affinché rinuncino a informazioni riservate o all'accesso a sistemi sicuri. Questo metodo sfrutta naturali comportamenti umani, come la necessità di rispondere a richieste urgenti, il richiamo irresistibile di offerte gratuite o anche la paura, inducendo le vittime a commettere errori in fatto di sicurezza. Le tattiche più comuni includono:

- Phishing: inviare email false che sembrano provenire da fonti attendibili per indurre i destinatari a rivelare informazioni personali o cliccare su link dannosi.

- Baiting: offrire qualcosa di allettante, come gift card in omaggio, per indurre le vittime a interagire con file o link carichi di malware

Una volta conquistata la loro fiducia, gli aggressori potrebbero chiedere alla vittima di cliccare su un link o scaricare un allegato che infetta il loro sistema con malware. Hartzell spiega: "L'ingegneria sociale sfrutta le tendenze umane di base: la nostra reattività alle richieste urgenti, all'avidità o alla paura. La contromisura più efficace è promuovere una cultura dello scetticismo".

Attacchi mirati

Gli aggressori informatici stanno sempre più affinando le proprie strategie per rendere le campagne più personalizzate e dirette. Ciò comporta l'utilizzo dei nomi delle vittime nelle email di phishing o nelle richieste di riscatto, il che fa sembrare le minacce più immediate. Tale approccio personalizzato è progettato per sollecitare un'azione rapida da parte dell’obiettivo.

La complessità di questi attacchi è cresciuta grazie ai progressi della tecnologia in fatto di sicurezza informatica, come il filtraggio avanzato delle email, i programmi antivirus avanzati e gli strumenti di apprendimento automatico.

Oancea spiega il cambiamento di tattica affermando che, se storicamente i criminali informatici hanno sempre inviato milioni di messaggi di spam generici, adesso, grazie al miglioramento delle tecnologie di rilevamento, questi attacchi su vasta scala vengono spesso bloccati prima che raggiungano gli utenti. Le organizzazioni di oggi sono più propense a utilizzare metodi mirati, più difficili da individuare e più pressanti per il destinatario.

Il ruolo dell'IA negli attacchi ransomware

Un altro aspetto significativo della personalizzazione degli attacchi da parte dei criminali informatici è l'integrazione dell'intelligenza artificiale (IA) nelle proprie strategie.

Attacchi di phishing potenziati

La tecnologia IA consente agli aggressori di creare campagne di phishing più convincenti e sofisticate. Utilizzando la tecnologia deepfake, i criminali possono creare e diffondere contenuti audio e visivi molto più realistici. Ad esempio, nel 2023 si è verificato un incidente in cui le immagini deepfake di fumo sopra il Pentagono hanno causato caos temporaneo e perdite nel mercato azionario.

Truffe di vishing sofisticate

Inoltre, l'intelligenza artificiale svolge un ruolo essenziale nella conduzione di truffe di vishing che appaiono sorprendentemente autentiche. Queste telefonate generate dall'intelligenza artificiale imitano le voci umane con elevata precisione, facendo sembrare le interazioni reali e affidabili. Questa tecnica avanzata va oltre il tradizionale phishing e spear-phishing, coinvolgendo interazioni dettagliate e progettate per indurre la vittima a compromettere la propria sicurezza.

Semplificare l'identificazione dei bersagli

La capacità dell'IA di analizzare rapidamente ampi set di dati migliora anche l'efficienza delle operazioni dei criminali informatici. Automatizzando l'identificazione dei potenziali obiettivi, l'intelligenza artificiale consente ai criminali informatici di concentrare le proprie risorse in modo più efficace, riducendo il tempo necessario per pianificare ed eseguire gli attacchi.

Questi sviluppi negli attacchi informatici assistiti dall'IA sottolineano ulteriormente la necessità per la società di adottare un approccio proattivo e adattivo alla sicurezza informatica.

Proteggiti per non cadere vittima del ransomware

Poiché la portata e la complessità degli attacchi ransomware continuano ad aumentare, la protezione da queste minacce informatiche diventa fondamentale. Gli studi, tra cui il Threat Report di Thales, rilevano costantemente che l'errore umano è la principale causa di violazione dei dati. Ciò sottolinea l'importanza di una formazione completa sulla sicurezza informatica e di solide difese a livello tecnologico. Di seguito, esploriamo alcune delle cose che puoi fare per rafforzare le tue difese digitali e proteggere i tuoi dati dalle minacce ransomware:

Mantieni aggiornato il tuo software

L'aggiornamento regolare del software colma le lacune di sicurezza e riduce al minimo il rischio di infezioni da ransomware. Poiché i criminali informatici sfruttano spesso vulnerabilità note in sistemi obsoleti, rimanere aggiornati è la prima linea di difesa.

Utilizza una VPN

Il download di una VPN può rafforzare la tua sicurezza digitale, soprattutto sulle reti Wi-Fi pubbliche. Sebbene una VPN non ti impedisca di cadere vittima di attacchi di phishing o malware, crittografa la tua connessione Internet e protegge i tuoi dati da ficcanaso informatici e potenziali intercettori.

Usa processi di autenticazione avanzata

Implementa metodi di autenticazione affidabili come l'autenticazione a più fattori (MFA) o l'autenticazione a due fattori (2FA). Questi metodi aggiungono un livello cruciale di sicurezza, rendendo significativamente più difficile per gli aggressori ottenere l'accesso non autorizzato anche se possiedono alcune delle tue credenziali.

Mantieni alta la vigilanza e un sano scetticismo

Resta informato sulle ultime minacce informatiche e tattiche di phishing. Cerca sempre di essere scettico nei confronti di richieste o messaggi inaspettati, in particolare quelli con link o allegati, e verifica la loro autenticità prima di rispondere o fare clic.

"Nessuno ti invierà mai del denaro gratis in un'email, così come la tua banca non invierà un'email per esprimere preoccupazioni finanziarie", spiega Hartzell. In situazioni del genere, le banche tendono a chiamare direttamente il cliente. Dei veri avvocati ti informeranno se mai dovessi ereditare del denaro da qualche ricco zio. Il tuo ISP non ti chiamerà se rileva un traffico insolito dal tuo router di casa. In generale, se ti sembra una cosa sospetta o troppo bella per essere vera, diffida della situazione".

Installa un software di sicurezza affidabile

Implementa soluzioni di sicurezza complete che offrano protezione in tempo reale. Cerca programmi anti-malware e antivirus che aggiornino continuamente i loro database delle minacce e forniscano solidi strumenti di monitoraggio per rilevare e bloccare le minacce emergenti.

Implementa soluzioni di sicurezza complete come Advanced Threat Protection (ATP), Endpoint Detection and Response (EDR) e sistemi SIEM (Security Information and Event Management). Questi strumenti forniscono meccanismi di difesa più ampi rispetto ai software antivirus tradizionali, rilevando e rispondendo alle minacce avanzate.

Esegui il backup dei tuoi dati

Segui la regola di backup 3-2-1: conserva tre copie dei tuoi dati, archiviali su due diversi tipi di supporto e conserva un backup in un luogo separato. Testa regolarmente i tuoi backup per assicurarti che possano essere ripristinati rapidamente in caso di attacco.

Formazione regolare e test di phishing simulati

Istruisci te stesso e la tua forza lavoro sulle più recenti minacce informatiche e strategie di difesa. Sessioni di formazione regolari e attacchi simulati possono prepararti a identificare e rispondere meglio alle minacce alla sicurezza in tempo reale.

Aspetti legali e di conformità

Garantisci la conformità ai quadri giuridici e normativi pertinenti per la protezione dei dati. Questi non solo aiutano a proteggersi dalle responsabilità, ma migliorano anche la tua posizione complessiva di sicurezza informatica.

Cosa fare se si è vittima di un ransomware

Nonostante i tuoi migliori sforzi per salvaguardare dati e sistemi, la sfortunata realtà è che il ransomware può comunque essere in grado di violare le tue difese. Ciò è spesso dovuto alle tattiche sofisticate e in continua evoluzione utilizzate dai criminali informatici che sfruttano anche le più piccole vulnerabilità. Ecco una guida passo passo su cosa fare se ti trovi in questa situazione stressante:

1. Isola rapidamente la minaccia

Il primo passo è impedire al ransomware di diffondersi ulteriormente. Scollega il dispositivo compromesso da tutte le connessioni Internet e di rete locale, sia che si tratti di un computer o di uno smartphone. Se il dispositivo infetto fa parte di una rete aziendale, informa immediatamente il reparto IT per avviare i protocolli di contenimento.

2. Evita di pagare il riscatto

Sebbene possa sembrare la soluzione più rapida, pagare il riscatto è rischioso, poiché non offre alcuna garanzia che tu possa riottenere l'accesso ai tuoi file. Soccombere alle richieste degli aggressori non farebbe altro che alimentare il circolo vizioso di futuri attacchi ransomware.

3. Valuta le opzioni di backup

Se mantieni backup regolari e ordinati dei tuoi dati, potresti essere in grado di ripristinare i tuoi file senza interagire con gli aggressori. Questo passaggio sottolinea l'importanza di una strategia di backup coerente come parte delle best practice di sicurezza informatica.

4. Segnala l'incidente

Avvisa le forze dell'ordine locali per segnalare l'attacco informatico e per aiutarli a tenere traccia di tali incidenti in modo da poter ricevere assistenza. Inoltre, segnala la violazione a tutti i servizi di sicurezza informatica pertinenti o direttamente alla piattaforma coinvolta, come Apple o Microsoft, in particolare se c'è il rischio che gli aggressori abbiano ottenuto le tue informazioni di pagamento.

5. Esegui una scansione malware

Utilizza strumenti antivirus o anti-malware affidabili per scansionare a fondo il tuo dispositivo alla ricerca di residui di ransomware o altri software dannosi. Per infezioni estese, prendi in considerazione la possibilità di consultare un esperto di sicurezza informatica per assicurarti che il tuo dispositivo sia pulito a fondo.

6. Aggiorna le credenziali di sicurezza

Modifica le password per tutti gli account a cui si accede tramite il dispositivo compromesso, enfatizzando gli account sensibili come quelli per la posta elettronica e le operazioni bancarie. È inoltre consigliabile abilitare l'autenticazione a più fattori, ove disponibile.

FAQ sui gruppi ransomware

Chi sono i più grandi gruppi di ransomware?

- REvil/Sodinokibi: Noto per aver preso di mira grandi aziende e aver chiesto riscatti sostanziosi, REvil è stato responsabile di numerosi attacchi di alto profilo, tra cui il famigerato attacco a JBS Foods nel 2021.

- DarkSide: Ha guadagnato notorietà per l'attacco alla Colonial Pipeline nel maggio 2021, che ha portato a significative interruzioni nella fornitura di carburante negli Stati Uniti orientali. Spesso usano una tattica di "doppia estorsione", in cui crittografano i dati delle vittime e minacciano di farli trapelare se il riscatto non viene pagato.

- Conti: Un'evoluzione del ransomware Ryuk, Conti è attivo dal 2020 ed è noto per il suo rapido processo di crittografia e le operazioni su larga scala che prendono di mira agenzie governative, assistenza sanitaria e servizi di emergenza.

- LockBit: Emerso nel 2019, LockBit opera secondo un modello ransomware-as-a-service (RaaS), consentendo agli affiliati di distribuire il ransomware mentre gli sviluppatori principali si aggiudicano una parte dei profitti. LockBit 2.0, la loro versione aggiornata, ha introdotto funzionalità di crittografia automatizzata che minacciano di pubblicare i dati rubati se i riscatti non vengono pagati.

Chi sono le persone dietro ai ransomware?

- Organizzazioni criminali informatiche: Molti dei gruppi di ransomware più importanti operano come organizzazioni professionali, con leader, sviluppatori, negoziatori e affiliati. Queste associazioni hanno spesso sede in paesi in cui l'applicazione della legge in fatto di criminalità informatica è limitata e possono operare con relativa impunità.

- Hacker e sviluppatori: Si tratta delle persone che creano effettivamente il codice ransomware e ne aggiornano le funzionalità. Sono esperti nello sviluppo di software e spesso sfruttano le vulnerabilità del software e delle reti per distribuire ransomware.

- Affiliati: Nei modelli ransomware-as-a-service (RaaS), gli sviluppatori principali di ransomware reclutano affiliati responsabili della diffusione del malware. Questi affiliati in genere ricevono una quota dei pagamenti del riscatto in cambio del loro impegno nell'infettare i sistemi.

- Riciclatori di denaro sporco e consulenti finanziari: Questi operatori gestiscono le transazioni finanziarie e gli aspetti di riciclaggio del denaro proveniente dal riscatto. I gruppi di ransomware spesso richiedono pagamenti in criptovalute, che presuppongono competenze nella gestione e nel riciclaggio delle valute digitali per evitare il tracciamento.

- Insider: A volte, gli addetti ai lavori all'interno delle organizzazioni (dipendenti, consulenti o altri individui con accesso alle risorse aziendali) possono facilitare gli attacchi ransomware, consapevolmente o inconsapevolmente. Potrebbero fornire l'accesso a sistemi o informazioni sensibili che consentono la distribuzione di ransomware.

- Supporto tecnico e negoziatori: Alcuni gruppi dispongono di membri dedicati alla negoziazione dei pagamenti del riscatto con le vittime, fornendo istruzioni su come pagare il riscatto e persino offrendo supporto tecnico alle vittime per decrittografare i propri dati una volta pagata la somma pattuita.

Quali sono i tre tipi di ransomware?

- Crypto ransomware: Questo tipo di ransomware crittografa i file sul sistema della vittima, rendendoli inaccessibili fino al pagamento di un riscatto. La chiave di decrittazione è in genere detenuta dagli aggressori, che richiedono un pagamento in cambio del rilascio della chiave per sbloccare i file.

- Locker ransomware: Il ransomware Locker blocca la vittima fuori dal sistema, impedendo l'accesso a file, applicazioni e talvolta anche al sistema operativo stesso. Alle vittime viene solitamente presentato un messaggio che richiede il pagamento di un riscatto per riottenere l'accesso al proprio sistema.

- Scareware: Lo scareware è un tipo di ransomware che utilizza tattiche di ingegneria sociale per indurre le vittime a credere che il loro computer sia stato infettato da malware o che abbiano commesso una violazione legale. Il ransomware richiede quindi alla vittima di pagare una somma per rimuovere la presunta minaccia o evitare conseguenze legali.

Si può andare in prigione per ransomware?

È illegale essere un hacker?

Hacking legale

Gli hacker white hat, o hacker etici, sono professionisti della sicurezza informatica che utilizzano le proprie competenze per identificare e correggere le vulnerabilità del sistema con il permesso del proprietario del sistema stesso. Mirano a migliorare la sicurezza e proteggere i dati e l'infrastruttura da attacchi dannosi, operando all'interno di quadri legali ed etici.

Simile all'hacking etico, il penetration test è un'attività autorizzata in cui professionisti della sicurezza simulano attacchi informatici a un sistema per testarne le difese. Le aziende spesso assumono società di sicurezza per condurre test di penetrazione sulla propria infrastruttura.

I ricercatori a volte hackerano i sistemi per studiare malware, scoprire vulnerabilità o sviluppare soluzioni di sicurezza. Questo tipo di hacking viene solitamente eseguito secondo rigorose linee guida etiche, spesso con il permesso dei proprietari del sistema.

Hacking illegale

Gli hacker black hat, al contrario, sono coinvolti in attività illegali per guadagno personale o dannoso, come furto di dati, violazioni della privacy e danni al sistema. Le loro azioni, guidate da motivazioni come il guadagno finanziario o lo spionaggio, spesso si traducono in conseguenze debilitanti per le loro vittime, tra cui perdite finanziarie e danni alla reputazione.

Una terza categoria, gli hacker grey hat, si posiziona in una zona grigia morale tra l'hacking white hat e quello black hat. Possono identificare e sfruttare le vulnerabilità senza autorizzazione ma con intenti non malevoli, a volte anche segnalando i problemi ai proprietari. Tuttavia, la natura non autorizzata delle loro attività può comunque portare a ripercussioni legali.

Take the first step to protect yourself online. Try ExpressVPN risk-free.

Get ExpressVPN