Seguridad BYOD: qué es y por qué importa

Hoy en día, cada vez más empleados utilizan sus propios teléfonos, tablets y portátiles para trabajar: es rápido, cómodo y, a menudo, ahorra a las empresas el coste de comprar más equipos. Sin embargo, permitir el uso de dispositivos personales en la empresa también plantea nuevos retos de seguridad que pueden ser difíciles de gestionar.

Por eso es tan importante la seguridad BYOD (Bring Your Own Device, es decir, «trae tu propio dispositivo»). Se trata de garantizar la protección de los datos de la empresa, incluso en dispositivos que no son de su propiedad. Esto implica contar con políticas claras, prácticas inteligentes y la tecnología adecuada para mantener la seguridad de tu red sin entorpecer el trabajo de nadie.

En los entornos de trabajo híbridos de hoy en día, una robusta seguridad BYOD no es solo un complemento positivo, sino que es esencial. Esta guía te explicará qué es la seguridad BYOD, por qué es importante, los principales riesgos que afronta y cómo las organizaciones pueden gestionar esos riesgos sin dejar de disfrutar de todas las ventajas del BYOD.

¿Qué es BYOD?

BYOD es un sistema para entornos de trabajo que permite a los empleados utilizar sus propios dispositivos personales (como teléfonos, ordenadores portátiles o tablets) para hacer tareas del trabajo. En lugar de depender del hardware suministrado por la empresa, los empleados pueden conectar sus propios dispositivos a los sistemas de la empresa para consultar el correo electrónico, compartir archivos, utilizar herramientas de colaboración o acceder a aplicaciones en la nube.

La idea es muy sencilla: los empleados traen sus propios dispositivos y los utilizan para trabajar. Esto puede suponer desde consultar Slack en tu teléfono personal hasta editar una presentación en tu ordenador portátil de casa. En muchos lugares de trabajo, el BYOD se ha convertido en lo habitual, especialmente ahora que tantas herramientas se están trasladando a la nube y se puede trabajar desde prácticamente cualquier lugar.

El auge del BYOD en la oficina

Durante la última década, el BYOD se ha afianzado en las oficinas modernas. Hay varias tendencias que han impulsado este crecimiento:

- Trabajo a distancia e híbrido: cuando las oficinas cerraron durante la pandemia de 2020, muchas personas empezaron a trabajar desde casa con sus propios dispositivos. Incluso después de volver a la oficina, muchas de ellas se quedaron con lo que les resultaba familiar y cómodo.

- Preferencia de los empleados: muchos trabajadores simplemente rinden más con los dispositivos que conocen bien. Una encuesta de Jamf reveló que el 89 % de los empleados incluso aceptaría una reducción salarial a cambio de poder utilizar su hardware preferido.

- Ahorro de costes para las empresas: el BYOD reduce la necesidad de comprar, mantener y sustituir el hardware de la empresa, lo que supone un ahorro para las organizaciones.

- Adopción generalizada de la nube: la mayoría de las herramientas de trabajo (correo electrónico, gestión de proyectos, almacenamiento de archivos) se encuentran ahora en la nube. Siempre que los empleados dispongan de credenciales seguras, pueden acceder a lo que necesitan desde casi cualquier dispositivo.

- Incorporación más rápida: los nuevos empleados pueden empezar a trabajar inmediatamente con sus propios dispositivos, sin tener que esperar a que el departamento de informática configure los equipos nuevos.

Las estadísticas muestran que el 82 % de las organizaciones permiten alguna forma de BYOD. Sin embargo, a medida que más personas utilizan sus propios dispositivos para trabajar, los riesgos también aumentan. Los dispositivos personales no siempre cumplen las mismas normas de seguridad que el hardware proporcionado por las empresas, por lo que la seguridad BYOD es una prioridad para los equipos de informática en la actualidad.

Y la tendencia no parece ralentizarse. Según el informe BYOD Security Global Market Report 2025, se espera que el mercado global de la seguridad BYOD pase de 76 900 millones de dólares en 2024 a más de 100 000 millones en 2025.

Por qué es importante la seguridad BYOD

¿Qué es lo que hace que la seguridad BYOD sea tan importante? Estos son los principales retos que deben tener en cuenta las organizaciones:

- Falta de controles de seguridad: los dispositivos personales no suelen tener las mismas protecciones que los proporcionados por la empresa, como software antivirus administrado o actualizaciones obligatorias. Esto puede hacer que sean objetivos más fáciles para el malware, el phishing o el acceso no autorizado.

- Exposición de datos: los archivos confidenciales, los correos electrónicos o la información de los clientes pueden acabar en un dispositivo personal que está fuera del control de tu empresa. Si ese dispositivo se pierde o es hackeado, también lo serán los datos.

- Lagunas de cumplimiento: normativas como el RGPD (artículos 5 y 32) y la HIPAA (45 CFR § 164.312) exigen controles estrictos sobre cómo se accede, se almacena y se transmite la información. Si los dispositivos personales de los empleados carecen de cifrado, registros de auditoría u otras medidas de seguridad, podrías acabar incumpliendo la normativa, sobre todo si se pierden o se exponen datos confidenciales.

- Configuraciones incoherentes: el dispositivo de cada empleado es diferente. Algunos pueden tener sistemas operativos obsoletos; otros pueden tener aplicaciones no verificadas. Los equipos de informática no pueden proteger lo que no pueden ver ni estandarizar.

- Problemas de privacidad y supervisión: como es lógico, los empleados esperan tener privacidad en sus propios dispositivos. Sin embargo, las empresas siguen necesitando tener visibilidad en todo lo que afecta a los datos de la empresa. Sin políticas y límites claros, la confianza puede romperse, al igual que la seguridad.

Al fin y al cabo, cada dispositivo que se conecta a tu red es un punto de entrada potencial para las amenazas. Sin una fuerte seguridad BYOD, solo hace falta un eslabón débil para comprometer tus sistemas, exponer los datos de los clientes o provocar una infracción normativa.

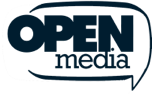

Principales riesgos de la seguridad BYOD

Entonces, ¿a qué deben prestar atención exactamente los equipos de informática? Estos son los principales riesgos de seguridad que conlleva el BYOD.

1. Contraseñas débiles

Las contraseñas débiles o reutilizadas siguen siendo una de las formas más fáciles para que los atacantes accedan a los sistemas. Si alguien utiliza algo sencillo como «Verano@2025» o reutiliza la misma contraseña en todas partes, una brecha en un lugar puede llevar rápidamente a otra.

A los atacantes les encanta esto, ya que pueden lanzar ataques automatizados de relleno de credenciales, es decir, probar contraseñas filtradas ya conocidas en los sistemas corporativos. Es rápido, silencioso y sorprendentemente eficaz.

Según LastPass, el 81 % de las brechas confirmadas relacionadas con hackeos implican credenciales débiles o robadas. Para las empresas, eso no es solo una estadística, es el riesgo más fácil de prevenir.

Obtén más información: Descubre los mejores consejos para crear una contraseña segura y mantener tus cuentas protegidas.

2. Redes Wi-Fi no seguras

Las redes Wi-Fi públicas suelen carecer de un potente cifrado y están expuestas al espionaje o ataques de tipo man-in-the-middle. Iniciar sesión en una cuenta de trabajo desde un hotel o una cafetería sin una VPN (red privada virtual) podría exponer datos confidenciales a cualquiera que espíe la red.

Los atacantes a veces incluso crean puntos de acceso Wi-Fi falsos con nombres como «Cafetería_WiFi_gratuita» para engañar a la gente y que se conecte. Una vez que estás en su red, pueden interceptar inicios de sesión, inyectar contenido malicioso o robar cookies de la sesión.

Incluso los rúteres Wi-Fi domésticos con contraseñas de administrador predeterminadas o firmware obsoleto pueden ser explotados de forma remota si no están debidamente protegidos.

Consejo: Establece una red Wi-Fi segura para invitados para compartir tu acceso a Internet con cualquier persona y proteger al mismo tiempo tus datos personales.

3. Sistemas operativos obsoletos

Puede que ese viejo teléfono o portátil siga funcionando bien, pero es una invitación abierta para los atacantes. La falta de actualizaciones significa que no hay parches de seguridad, por lo que las vulnerabilidades permanecen abiertas.

Una vez que un dispositivo sin parches se conecta a tus aplicaciones empresariales o descarga documentos confidenciales, el riesgo se extiende a toda la empresa.

4. Aplicaciones maliciosas y no autorizadas (TI en la sombra)

Las aplicaciones de los dispositivos personales no pasan por los controles de seguridad de la empresa. Algunas son directamente maliciosas, roban datos o rastrean a los usuarios en segundo plano. Otras pueden ser simplemente herramientas no autorizadas que los empleados instalan por su cuenta, lo que crea puntos ciegos para el departamento de informática.

El sideloading (instalar aplicaciones desde fuera de las tiendas de aplicaciones oficiales) es especialmente arriesgado, porque omite por completo los controles de seguridad de las tiendas de aplicaciones. Incluso las aplicaciones bienintencionadas pero no autorizadas pueden almacenar datos de forma no segura, ejecutar código obsoleto o compartir información con terceros. Los equipos de informática no pueden supervisar ni parchear lo que no saben que existe.

5. Controles de acceso insuficientes

Sin las restricciones adecuadas, los dispositivos personales pueden convertirse en puertas traseras de fácil acceso. Si todo el mundo tiene el mismo nivel de acceso (independientemente de su función, ubicación o seguridad del dispositivo), se pierde el control sobre quién puede ver qué.

Un representante de ventas podría acceder a los registros financieros, o un trabajador a tiempo parcial podría acceder a herramientas internas. Las configuraciones BYOD necesitan reglas claras para que el acceso se corresponda con la confianza.

6. Fugas de datos por el almacenamiento en la nube

Muchos dispositivos personales sincronizan automáticamente los archivos con cuentas en la nube como Google Drive, iCloud o Dropbox. Un documento de trabajo guardado en un dispositivo personal puede acabar en una cuenta personal en la nube sin que nadie se dé cuenta.

Si esas cuentas no están protegidas o se comparten con otras personas, los datos confidenciales de la empresa acaban en lugares que el departamento de informática no puede supervisar ni controlar. No se trata de infracciones llamativas, pero son igual de peligrosas.

7. Dispositivos perdidos o robados

Si alguien pierde su dispositivo y no hay pantalla de bloqueo, cifrado ni borrado remoto, básicamente se produce una brecha al instante. Correos electrónicos del trabajo, unidades compartidas, credenciales: todo podría ser accesible en cuestión de minutos.

Perder dispositivos en aeropuertos, cafeterías o taxis es más habitual de lo que la mayoría de los equipos creen. Y, si no hay un proceso claro para contener el daño, las consecuencias pueden ser duraderas.

8. Ataques de ingeniería social

Los dispositivos personales difuminan la línea entre el uso laboral y el personal, lo que hace que los empleados sean más vulnerables al phishing y otras estafas de ingeniería social. Un correo electrónico, un SMS o una ventana emergente falsos pueden engañar fácilmente a alguien para que facilite sus credenciales u otra información confidencial.

La configuración BYOD a menudo carece de los mismos filtros de seguridad que los equipos corporativos, lo que facilita el acceso a los atacantes.

Obtén más información: ¿Quieres ayudar a tu equipo a detectar estas estafas? Echa un vistazo a las señales de alerta más comunes de los correos electrónicos de phishing para adelantarte a los trucos que utilizan los atacantes.

9. Desvinculación incompleta

Cuando alguien deja la empresa pero sigue teniendo acceso al trabajo desde su teléfono o portátil, se corre un gran riesgo. Sin unos pasos claros de desvinculación (como revocar tokens, eliminar el acceso o borrar las aplicaciones de trabajo), pueden conservar correos electrónicos, archivos o herramientas confidenciales que ya no deberían tener.

En las configuraciones BYOD, este paso a menudo se omite o se retrasa, lo que deja la puerta abierta mucho tiempo después de que alguien se haya ido.

Medidas y tecnologías de seguridad BYOD

¿Cómo se pueden reducir los riesgos de que los empleados utilicen sus propios dispositivos para trabajar sin invadir su privacidad? El objetivo no es controlar todo el dispositivo, sino proteger las partes que entran en contacto con los datos de la empresa. A continuación se presentan algunas de las tecnologías y prácticas clave que hacen que el BYOD sea seguro y gestionable.

Gestión de dispositivos móviles (MDM)

Las plataformas de MDM ayudan a los equipos de informática a aplicar políticas de seguridad a los dispositivos de los empleados sin interferir en los archivos personales. Cuando se registra un dispositivo, se le asigna un perfil de gestión que aplica protecciones específicas en segundo plano.

- Aplicación de políticas: el departamento de informática puede imponer parámetros como la longitud mínima de las contraseñas o los temporizadores de bloqueo automático. Si un dispositivo no cumple las normas, se le puede bloquear el acceso al correo electrónico de la empresa o a la VPN hasta que se solucione el problema.

- Gestión de aplicaciones: la MDM puede permitir o bloquear aplicaciones específicas, instalar y actualizar aplicaciones aprobadas de forma remota u ofrecer una tienda de aplicaciones empresariales para los empleados.

- Borrado remoto: si se pierde un dispositivo o un empleado abandona la empresa, los datos empresariales se pueden borrar de forma remota, mientras que las fotos personales, los mensajes y otros archivos permanecen intactos.

- Separación entre lo laboral y lo personal: la MDM puede configurar perfiles de trabajo separados o contenedores seguros, manteniendo los datos de la empresa aislados de las aplicaciones personales.

- Visibilidad e inventario: los equipos de informática obtienen una visión general de las versiones del sistema operativo, los niveles de parches de seguridad y el estado general de los dispositivos para garantizar que todo siga cumpliendo con las normas.

Para que la implementación sea un éxito, es esencial comunicarse claramente con los empleados, informándoles de lo que se supervisa, lo que no se supervisa y cómo se protege su privacidad personal.

Contenedorización y separación de datos

Mientras que la MDM se encarga de la gestión general de los dispositivos, la contenedorización consiste en crear un espacio seguro y separado en los dispositivos personales solo para el trabajo. Es como una zona especial en tu teléfono o tablet dedicada exclusivamente al trabajo, donde se almacenan los datos y las aplicaciones de la empresa.

¿Cuál es la gran ventaja? Los datos no pueden moverse fácilmente entre la parte del trabajo y la parte personal. Así, no podrás guardar accidentalmente un archivo confidencial en tus descargas personales, y el departamento de informática no podrá ver tus fotos o mensajes privados. Está diseñado para evitar fugas accidentales, al tiempo que se respeta la privacidad de los empleados.

Las formas más comunes en que las empresas lo hacen son:

- Perfiles de trabajo: Android Enterprise permite crear un espacio de usuario paralelo con aplicaciones gestionadas y flujo de datos restringido.

- Contenedores cifrados: las soluciones como Samsung Knox crean una zona segura que requiere la autenticación del usuario antes de poder acceder a ella.

- Aplicaciones de espacio de trabajo seguro: funcionan como escritorios virtuales, y mantienen las aplicaciones y los datos de trabajo aislados del resto del dispositivo.

- Aplicaciones empresariales en entornos aislados: son aplicaciones seguras de correo electrónico o archivos diseñadas para funcionar solo con otras aplicaciones de trabajo autorizadas, lo que impide copiar/pegar o transferir archivos a aplicaciones personales y mantiene los datos de la empresa separados de forma segura.

Con la contenedorización, un familiar puede tomar prestado el dispositivo sin acceder a los archivos de la empresa, y una carga de archivos errónea no verterá los datos corporativos en una cuenta personal en la nube. Es una forma clave de evitar fugas involuntarias, al tiempo que se garantiza la tranquilidad de los empleados en cuanto a su privacidad.

VPN y acceso seguro a la red

Cuando los empleados utilizan sus propios dispositivos para conectarse a los recursos del trabajo, la red a la que se conectan es muy importante. Las redes Wi-Fi públicas de hoteles, aeropuertos o cafeterías casi nunca son seguras, e incluso los rúteres domésticos no siempre son totalmente seguros. Una VPN ayuda a cifrar el tráfico, lo que dificulta a los atacantes espiar datos confidenciales.

Entre los métodos más comunes se incluyen:

- VPN empresarial para sistemas internos: las empresas suelen exigir a los usuarios de sus propios dispositivos que se conecten a través de una VPN corporativa antes de acceder a herramientas internas como intranets, servidores de archivos o paneles de administración. Esto garantiza que los datos de la empresa viajen a través de un túnel cifrado y permite al departamento de informática aplicar políticas de acceso, supervisar el uso y bloquear actividades sospechosas.

- VPN personal para el teletrabajo: incluso si los empleados no utilizan los sistemas internos de la empresa, una VPN personal como ExpressVPN puede ayudar a proteger su tráfico de Internet cuando trabajan desde lugares que no son de confianza. Cifra todo lo que sale del dispositivo, protegiendo las conexiones a aplicaciones en la nube como Google Drive, Slack o el correo electrónico, incluso cuando se utiliza una red Wi-Fi pública.

- Tunelización dividida: permite a los empleados dirigir solo el tráfico relacionado con el trabajo a través de la VPN, mientras que todo lo demás utiliza la conexión a Internet normal. Esto ayuda con la velocidad y el ancho de banda, ya que la navegación personal no ralentiza la conexión segura.

- Acceso a la red de confianza cero (ZTNA): las herramientas de ZTNA son una alternativa a las VPN empresariales tradicionales. En lugar de dar a un dispositivo acceso completo a la red, solo conceden permiso a aplicaciones específicas después de verificar la identidad del usuario, el estado del dispositivo y la ubicación. Es más preciso, mejora la seguridad y limita la exposición si algo sale mal.

- Puerta de enlace segura: a menudo utilizadas junto con las VPN o ZTNA, estas herramientas comprueban si los dispositivos tienen actualizaciones, antivirus o cifrado antes de permitir el acceso, lo que garantiza que solo los dispositivos seguros y que cumplen con las normas puedan conectarse.

Detección y respuesta en los puntos finales (EDR)

Las herramientas de EDR proporcionan detección de amenazas en tiempo real, supervisión continua y respuestas automatizadas para ayudar a proteger los dispositivos de los empleados, incluso cuando están fuera de la red de la oficina. Están diseñadas para detectar rápidamente comportamientos sospechosos y contener las amenazas antes de que se propaguen. En entornos de BYOD, las EDR suelen ofrecer:

- Análisis de comportamiento: detecta patrones anormales como actividad de ransomware, acceso no autorizado a datos o comportamiento inusual de los procesos.

- Respuesta automatizada a incidentes: puede aislar los dispositivos afectados, detener los procesos maliciosos o poner en cuarentena los archivos dañinos sin necesidad de que el usuario intervenga.

- Análisis forense remoto: realiza un seguimiento de lo que ha ocurrido en un dispositivo (incluidas las aplicaciones que se han ejecutado o los archivos a los que se ha accedido) para facilitar las investigaciones remotas, incluso si el dispositivo no se encuentra en la red corporativa.

Las herramientas EDR que ofrecen gestión en la nube y una potente detección de comportamientos son especialmente útiles para los entornos BYOD, ya que los empleados suelen trabajar desde diferentes ubicaciones. Como mínimo, las empresas deben proporcionar o exigir una solución antivirus de última generación con estas capacidades.

Cuando se combina con otras medidas, EDR se convierte en una parte esencial de un sistema de seguridad por capas que mantiene los datos de la empresa a salvo sin comprometer la privacidad ni la flexibilidad de los empleados.

Prácticas recomendadas de seguridad BYOD para organizaciones

La tecnología por sí sola no es suficiente para mantener la seguridad de los entornos BYOD. Las empresas también necesitan políticas claras y prácticas continuas para garantizar que todo sea seguro, cumpla con la normativa y sea fácil de entender. Estos son los aspectos esenciales:

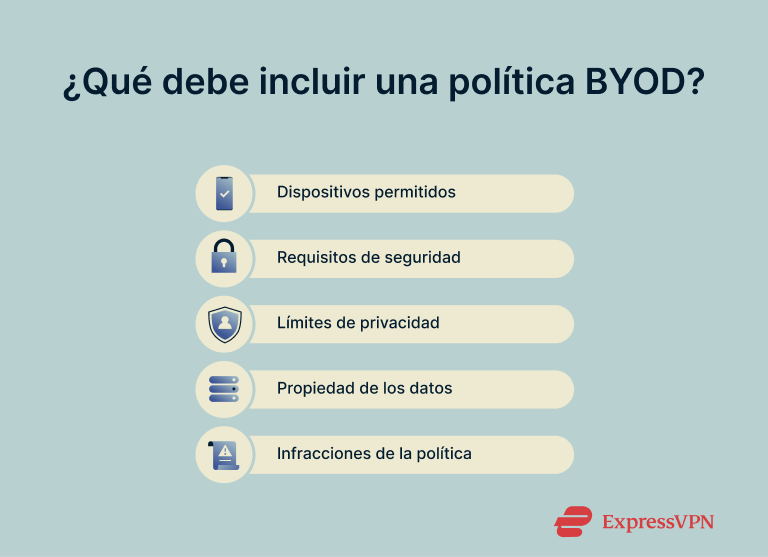

Crear una política BYOD clara

Una política BYOD estricta establece las reglas básicas desde el principio. Debe quedar claro qué está permitido, qué se exige y qué ocurre si hay algún problema.

Una buena política BYOD debe estar redactada en un lenguaje sencillo y fácil de entender. Inclúyela como parte de la incorporación de los empleados y revísala durante la formación en seguridad o después de cualquier incidente. Estos son algunos elementos clave que debes incluir:

- Dispositivos admisibles: especifica qué dispositivos personales y sistemas operativos están permitidos.

- Requisitos de seguridad: establece expectativas básicas como códigos de acceso, cifrado, software antivirus, actualizaciones periódicas y, posiblemente, inscripción en la MDM.

- Uso aceptable: asegúrate de que los empleados sepan que los archivos de trabajo no deben almacenarse en cuentas personales en la nube ni compartirse en aplicaciones no autorizadas.

- Límites de privacidad: explica claramente lo que el departamento de informática puede y no puede ver (normalmente solo perfiles o contenedores de trabajo, no fotos ni mensajes personales).

- Propiedad de los datos: aclara que todos los datos de la empresa siguen siendo propiedad de esta y que pueden eliminarse de forma remota si es necesario.

- Asistencia y responsabilidad: informa a los empleados de lo que el departamento de informática les proporcionará y deja claro que los daños causados a los dispositivos personales son responsabilidad suya.

- Supervisión y cumplimiento: menciona cualquier comprobación o registro de dispositivos que sea necesario para cumplir los requisitos legales o normativos.

- Infracciones de la política: explica qué ocurre si alguien incumple las normas y exige a los empleados que reconozcan y acepten la política.

Educa a los empleados sobre la higiene de la seguridad

No se puede proteger lo que la gente no entiende. Enseñar a los empleados sobre seguridad les ayuda a asumir su responsabilidad en la protección de los datos de la empresa.

Empieza con una formación periódica sobre temas como el phishing, las contraseñas seguras, la seguridad de las redes Wi-Fi y la seguridad de las aplicaciones. Haz que sea práctico y fácil de entender: utiliza ejemplos del mundo real y pequeños recordatorios a lo largo del año. Las pruebas simuladas de phishing también son muy eficaces, siempre y cuando se haga un seguimiento con comentarios rápidos y útiles si alguien hace clic en un correo electrónico falso.

Haz que la seguridad sea fácil de recordar. Proporciona a los empleados una hoja de referencia sencilla con las cosas que se deben y no deben hacer, como usar siempre una VPN en redes Wi-Fi públicas y notificar inmediatamente cualquier pérdida de dispositivos. También puedes enviar alertas de seguridad rápidas o recordatorios cuando haya una nueva amenaza móvil.

Y, lo más importante, recalca que una seguridad adecuada protege tanto los datos de la empresa como los personales de los empleados. Por último, si algo les parece raro (como una aplicación extraña o un enlace sospechoso), asegúrate de que sepan cómo comunicarlo sin preocuparse por meterse en problemas.

Restringe el acceso en función del rol y el cumplimiento

No todo el mundo en la empresa necesita tener acceso a todo, y no todos los dispositivos personales deben ser considerados igual de fiables. Una buena seguridad BYOD implica pensar detenidamente quién puede ver qué y en qué condiciones. Aquí tienes algunas formas prácticas de hacerlo:

- Control basado en funciones: da acceso a los empleados solo a lo que necesitan para su trabajo. Un comercial puede necesitar el CRM, pero no los registros de RR. HH.

- Restricciones de sistemas confidenciales: impide que los dispositivos personales accedan a sistemas críticos, como herramientas financieras o repositorios de código fuente.

- Acceso condicional: asegúrate de que los dispositivos cumplan los requisitos mínimos, como tener cifrado, bloqueo de pantalla y antivirus, antes de que puedan conectarse.

- Aislamiento de la red: mantén los dispositivos BYOD en redes o VLAN separadas para que tengan un acceso limitado a otros sistemas de la empresa.

- Reglas contextuales: añade restricciones inteligentes basadas en factores como la hora del día o la ubicación. Por ejemplo, señaliza o bloquea los inicios de sesión desde direcciones IP extranjeras.

- Acceso granular a las aplicaciones: permite el acceso a los servicios específicos que necesitan los empleados sin exponer toda la red de la empresa.

Prepárate para casos de dispositivos perdidos o comprometidos

Son cosas que pasan. Los dispositivos pueden perderse o ser hackeados, pero con un buen plan, esas situaciones no tienen por qué convertirse en desastres.

Empieza por asegurarte de que los empleados sepan exactamente qué hacer si algo sale mal. Si se pierde un dispositivo, deben saber que deben ponerse en contacto con el departamento de informática inmediatamente. A partir de ahí, el departamento de informática puede activar funciones de borrado o bloqueo remoto y suspender el acceso a las aplicaciones de trabajo o al correo electrónico.

Si un dispositivo se ve comprometido (por ejemplo, infectado con malware), el plan debe incluir pasos para aislarlo, ejecutar análisis y escalar el problema al equipo de seguridad. Además, si ese dispositivo tenía acceso a datos confidenciales, es posible que debas recurrir a los equipos legales o de cumplimiento normativo.

Mantén la productividad de los empleados ofreciéndoles opciones alternativas, como escritorios virtuales o dispositivos prestados, para que puedan seguir trabajando mientras se trata el problema de su dispositivo personal. Asegúrate de registrar todos los incidentes para poder detectar patrones y mejorar las políticas con el tiempo.

Por último, no te limites a cerrar el caso y seguir adelante. Haz un seguimiento con el empleado, aclara cualquier laguna en la política, ofrece formación adicional si es necesario y asegúrate de que todo el mundo se sienta seguro sobre qué hacer la próxima vez. Un plan de respuesta bien preparado reduce el pánico, limita los daños y ayuda a todo el mundo a confiar en el sistema.

Preguntas frecuentes sobre seguridad BYOD

¿Qué es BYOD en ciberseguridad?

BYOD (Bring Your Own Device), «trae tu propio dispositivo» se refiere al uso por parte de los empleados de sus teléfonos, ordenadores portátiles o tablets personales para acceder a los sistemas o datos de la empresa. La seguridad BYOD es el conjunto de políticas y herramientas que protegen los datos empresariales en esos dispositivos.

Dado que los dispositivos no son propiedad de la empresa, el reto consiste en aplicar medidas de control sin invadir el contenido personal.

¿Qué incluye una buena política de BYOD?

Una buena política describe qué dispositivos están permitidos, qué protecciones necesitan y qué sucede si algo sale mal. Debe abarcar el cifrado, los códigos de acceso, el uso aceptable, la propiedad de los datos, los límites de privacidad y el abandono de la empresa. Unas normas claras desde el principio hacen que el BYOD sea más seguro y fácil de gestionar.

¿Es seguro el BYOD para las pequeñas empresas?

Puede serlo, si se hace bien. Los equipos pequeños pueden seguir exigiendo elementos básicos como el cifrado de dispositivos, el uso de redes VPN y contraseñas seguras. La mayoría de los riesgos del BYOD provienen de la falta de estructura, no del tamaño. Unos pocos pasos sencillos pueden ser de gran ayuda.

¿Qué herramientas ayudan a reforzar la seguridad del BYOD?

La gestión de dispositivos móviles (MDM), las VPN y los contenedores seguros son fundamentales. La MDM aplica las políticas de forma remota. Las VPN protegen el tráfico en las redes públicas. Los contenedores separan los datos de trabajo de las aplicaciones personales. En conjunto, estas herramientas te proporcionan control sin invadir la privacidad.

¿Cómo se puede garantizar la seguridad del BYOD?

Empieza por la formación y una política clara. A continuación, añade controles: limita el acceso por función, exige dispositivos compatibles, aísla el BYOD en redes separadas y usa herramientas como MDM o acceso de confianza cero. Si algo no va bien, los empleados deben saber cómo denunciarlo rápidamente.

¿Cuáles son los riesgos del BYOD?

La pérdida de dispositivos, las contraseñas débiles, el software obsoleto y las aplicaciones maliciosas son muy comunes. Los archivos pueden sincronizarse en nubes personales o el acceso puede permanecer después de que alguien se vaya. Dado que el BYOD queda fuera del control total del departamento de informática, incluso los pequeños errores pueden abrir grandes brechas.

Da el primer paso para protegerte en Internet. Prueba ExpressVPN sin riesgos.

Obtén ExpressVPN