Что такое шифрование данных?

Шифрование используется при входе в личный кабинет банка, отправке личного сообщения или хранении файлов в облаке. Оно хранит данные в нечитаемом виде для всех, кто не должен иметь возможности их видеть. Во многих случаях, при утечке данных, компании сообщают, что чувствительные данные не были раскрыты. Часто это значит, что украденные данные были зашифрованы.

Шифрование превращает читаемый контент (текст, файлы и прочие данные) в шифротекст при помощи специального алгоритма и секретного ключа. В результате получается двоичный шифротекст, который невозможно понять без подходящего ключа. Чтобы превратить его в обычный текст, нужно выполнить дешифрование (например, в Base64 или hexadecimal) для его понимания. Дешифрование восстанавливает исходные данные, однако для этого необходим подходящий ключ.

Как работает шифрование данных?

После шифрования, данные становятся нечитаемыми для всех, у кого нет соответствующего доступа. Если кто-то перехватит ваше электронное письмо или украдёт устройство с зашифрованными файлами, он сможет увидеть только набор двоичных или закодированных данных, которые сами по себе ничего не значат.

Шифрование гарантирует, что данные будут нечитаемы без подходящего ключа. Однако чтобы также гарантировать и неизменность данных (и надёжность источника), шифрование часто используется совместно с сообщениями с кодом авторизации, цифровой подписью и другими инструментами. Некоторые алгоритмы шифрования, в том числе Продвинутый стандарт шифрования с счётчиком с аутентификацией Галуа (AES-GCM — Advanced Encryption Standard in Galois/Counter Mode) и ChaCha20-Poly1305, предоставляют аутентифицированное шифрование с присоединенными данными (AEAD — authenticated encryption with associated data), то есть они выполняют шифрование и проверку целостности за один этап.

При правильном применении, шифрование помогает защитить персональные данные от кражи и ограничить их раскрытие в результате внутренних и внешних утечек. Помимо этого, оно также позволяет защитить онлайн-платежи, соответствовать установленным требованиям регуляторов и защищать конфиденциальность цифрового общения.

(Если вам интересно узнать историю развития шифрования, мы можете прочитать об истоках современного шифрования).

Ключевые компоненты: простой текст, шифротекст и ключи шифрования

Любой процесс шифрования обеспечивается за счёт совместной работы трёх основных компонентов:

- Простой текст — это исходные данные, то, с чего вы начинаете до шифрования. Это может быть короткая запись, таблица заказчика или сохранённое изображение. Этот файл будет в формате, который вы можете прочитать или использовать без необходимости использования ключа или специальной программы.

- Ключи шифрования — это секретные значения, используемые алгоритмами для превращения простого текста в шифротекст. Если кто-то получит ваш ключ, он сможет разблокировать защищённые данные. Надёжность любой системы шифрования зависит от безопасного хранения этих ключей.

- Шифротекст — это то, что вы получаете на выходе после шифрования. Прочитать его можно только после дешифрования. Если вы зашифруете фразу "Встретимся в 3 часа", полученный шифротекст превратится в бинарные данные. При показе или передаче, код текста будет выглядеть в шестнадцатеричной системе примерно так: e483b0a742... Результат зависит от используемого алгоритма и ключа.

Шифрование, хеширование и кодирование

Все три процесса — кодирование, хеширование и шифрование — преобразуют данные, но делают это с разными целями:

- Кодирование изменяет данные в другой формат для совместимости при хранении или передаче. Например, Base64 превращает бинарные данные в Американский стандартный код для обмена информацией (ASCII — American Standard Code for Information Interchange), чтобы его можно было передать через системы, поддерживающие текст только в этом формате. Это полностью обратимый процесс, который требует ключ и не скрывает никакие данные.

- Хеширование генерирует на выходе код определённой длины ("хеш") из исходных данных при помощи необратимой функции. Одинаковый набор исходных данных всегда будет производить одинаковый хеш, однако даже минимальное изменение в исходных данных создаст абсолютно иной результат. Это делает хеш идеальным решением для подтверждения целостности: если отправитель отправляет файл и его хеш, получатель может повторно выполнить функцию хеширования для этого же файла. Если хеши будут совпадать, значит файл не изменялся; если нет, получатель узнает о его заражении или изменении. Хеширование также широко применяется при хранении паролей и в цифровых подписях. Хеш является необратимым и не использует ключи.

- Шифрование делает данные нечитаемыми без подходящего ключа. Это обратимый процесс, для которого требуется ключ, и он используется для защиты конфиденциальности. Однако само по себе шифрование не гарантирует целостность и подлинность, хотя многие современные способы шифрования (например, AES-GCM) предоставляют данный вид защиты.

Способы шифрования данных

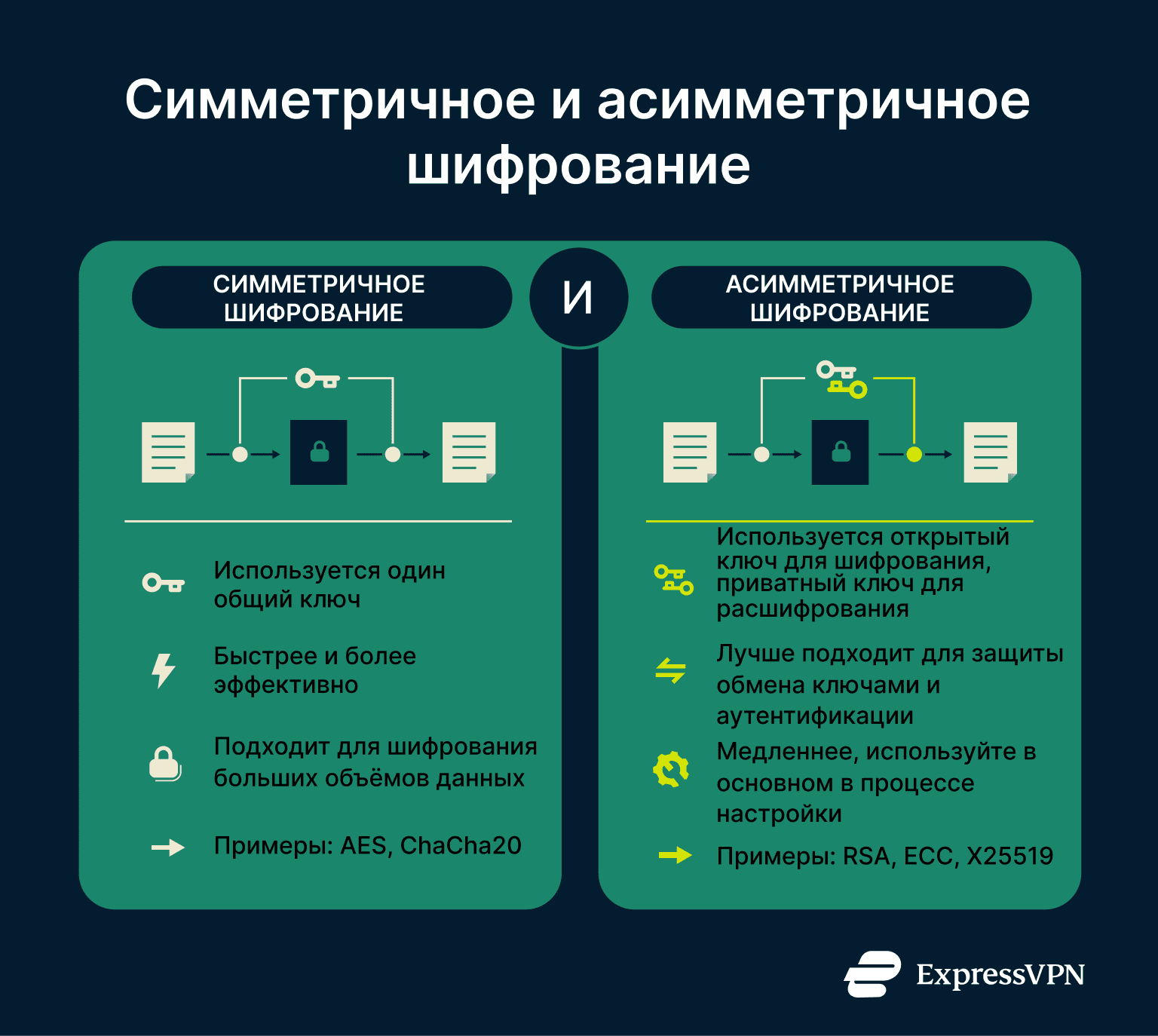

Единого и универсального способа шифрования не существует. Обычно система полагается на симметричное, асимметричное или оба вида шифрования, в зависимости от способа создания и защищаемых данных.

Симметричное шифрованиие (шифрование одним ключом)

Симметричное шифрование работает с одним секретным ключом. Один и тот же ключ используется для блокировки и разблокировки данных, а значит ключ должен быть у обеих сторон до защищённого обмена данными.

Симметричные алгоритмы работают очень быстро и требуют меньше операций и памяти, чем асимметричное шифрование, поэтому они используются для обработки больших объёмов данных: при полном шифровании диска, шифровании резервных копий и шифровании потоковых данных в момент передачи.

AES является самым популярным симметричным шифрованием. Оно поддерживает 128-, 192- и 256-битные ключи и обычно используется в режиме сцепления блоков текста (CBC — Cipher Block Chaining), со счётчиком с аутентификацией Галуа GCM — Galois/Counter Mode) и в других режимах шифрования.

И хотя сейчас AES является самым популярным шифрованием, ChaCha20 является более мощной альтернативой. Оно используется на устройствах, неспособных выполнять AES на своём аппаратном обеспечении. Это более лёгкий и эффективный алгоритм, благодаря чему он части применяется в мобильных приложениях и встроенных системах.

Главным ограничением симметричного шифрования является передача ключа. Если у вас нет конфиденциального канала для передачи ключа второй стороне, вся схема теряет свою актуальность. Именно поэтому были разработаны асимметричные системы.

Асимметричное шифрование (шифрование с открытым ключом)

Асимметричное шифрование использует два ключа: открытый ключ и приватный (секретный) ключ. Они имеют математическую зависимость, но знание одного ключа не позволяет раскрыть второй ключ.

Основное преимущество заключается в следующем: любой может воспользоваться открытым ключом для шифрования данных, однако для расшифрования необходим приватный ключ. Это значит, что вам не нужно делиться секретной информацией до обмена данными. Это устраняет необходимость защищённой передачи ключа.

Вы публикуете свой открытый ключ; он находится в свободном доступе, и любой может им воспользоваться. Ваш приватный ключ остаётся у вас и никогда не покидает ваше устройство.

Данная система также поддерживает цифровые подписи. Вы создаёте хеш сообщения, затем шифруете хеш при помощи секретного ключа. Затем вы отправляете сообщение и хеш. Получатель расшифровывает вашу подпись при помощи открытого ключа и сравнивает результат с собственным хешем. Если они совпадают, значит это сообщение пришло от вас и никак не изменялось.

Одним из самых известных способов асимметричного шифрования является RSA (Rivest–Shamir–Adleman), которое обычно использует 2048- или 4096-битные ключи. Это надёжный способ, однако он требует большой вычислительной мощности. Криптография на эллиптических кривых (ECC — Elliptic Curve Cryptography) предлагает схожий уровень безопасности, однако ключи намного короче, и процесс — быстрее. Алгоритм цифровой подписи на эллиптических кривых (ECDSA — Elliptic Curve Digital Signature Algorithm) используется для цифровых подписей, а X25519 обычно используется для защищённого обмена ключами. Оба алгоритма широко применяются в HTTPS-рукопожатиях, зашифрованном обмене сообщениями, подключениях с защищённым сетевым протоколом Secure Shell (SSH) и других протоколах, в которых требуется высокая скорость и шифрование.

Асимметричное шифрование требует слишком много ресурсов для больших файлов и больших объёмов данных. Именно поэтому оно используется в основном для настройки (обмен ключами, подтверждение личности), а не для шифрования больших объёмов данных.

Гибридные системы шифрования

Большинство современных систем шифрования объединяют в себе оба способа. Асимметричное шифрование используется для обмена новыми ключами симметричного шифрования. После этого, все коммуникации шифруются с использованием симметричного шифрования.

В том числе, такая схема используется при подключении к безопасному сайту. Ваш браузер использует открытый ключ сайта для шифрования одноразового ключа вашей сессии. После этого, данный ключ используется для шифрования прочих данных. Многие сервисы используют новый ключ шифрования для каждого подключения, поэтому если кто-то впоследствии украдёт приватный ключ сервера, он не сможет использовать его для дешифрования трафика в других сессиях. Этот способ называется прямая секретность.

Гибридное шифрование обеспечивает высокую скорость и безопасность. Подобная модель используется в мессенджерах, протоколах виртуальных частных сетей (VPN), инструментах обмена файлами и других системах, требующих высокой скорости и надёжной защиты.

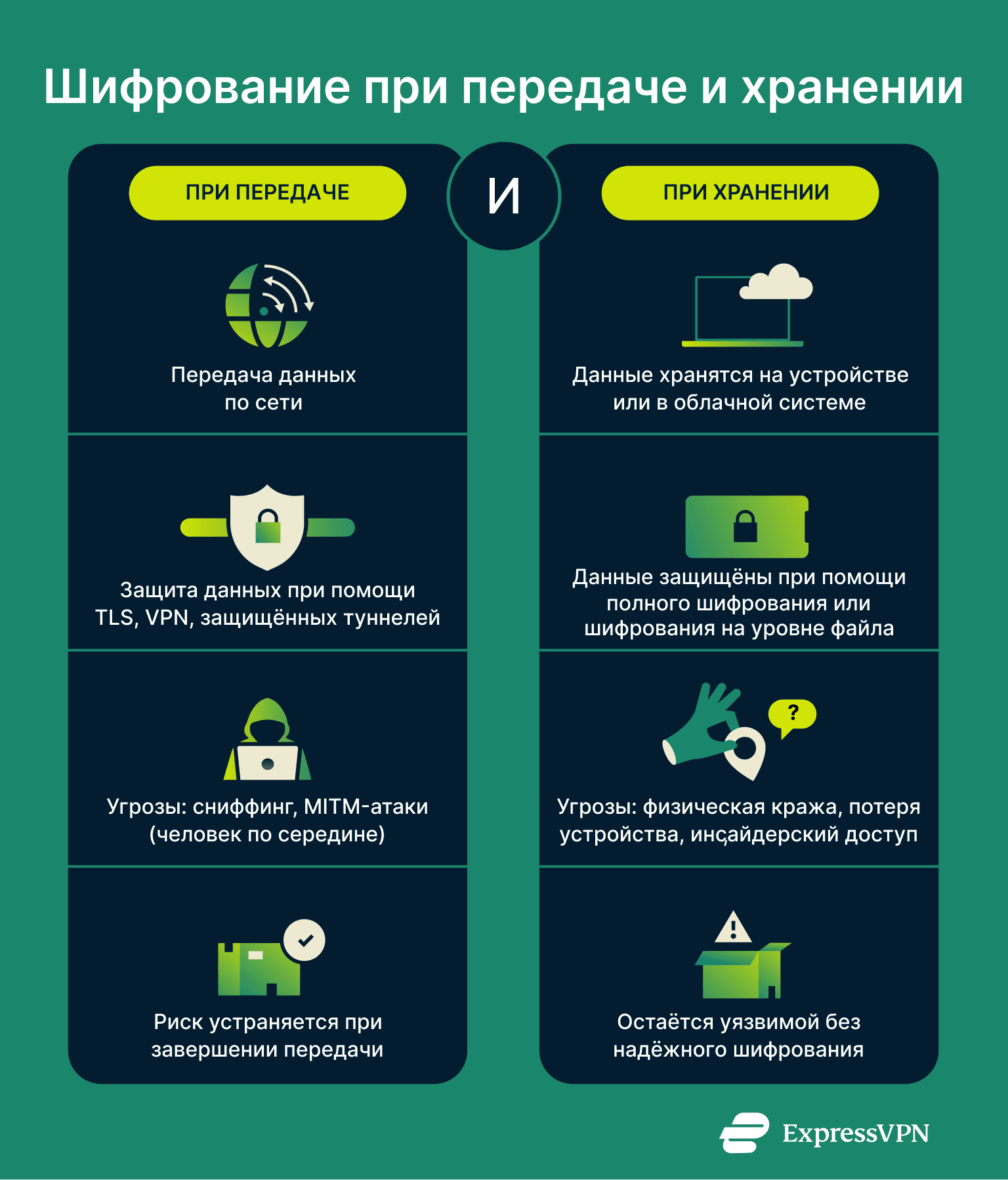

Шифрование данных при передаче и хранении

Данные имеют два состояния: хранение и передача. Каждое из этих состояний подвержено своим угрозам и требует разных стратегий шифрования.

Что такое шифрование хранимых данных?

Хранимые данные — это информация, которая не перемещается в настоящий момент, например файлы на диске, записи в базах данных и резервные копии в облачных хранилищах. Это данные на вашем ноутбуке, сервере или в облачном хранилище.

Если кто-то получит доступ к физическому устройству или системе хранения, шифрование станет последним рубежом защиты. BitLocker на Windows, FileVault на macOS и другие подобные средства выполняют полное шифрование диска. В более крупных системах, например в корпорациях, могут быть зашифрованы строки или целые таблицы баз данных. Во многих облачных сервисах используется шифрование на стороне клиента, чтобы доступ был только у пользователя — только он будет обладать ключом.

Без шифрования, любой, у кого есть доступ к хранилищу, сможет прочитать всю информацию. Это относится к резервным копиям дисков, украденным ноутбукам и неправильно настроенным облачным хранилищам.

Что такое шифрование при передаче?

Передача — это перемещение данных между устройствами через интернет или внутренние сети. К передаче относится просмотр сайтов, электронная почта, видеозвонки, отдача файлов, удалённый вход в аккаунты и многое другое.

Во время движения данные могут быть перехвачены. Киберпреступники могут следить за вашими действиями, добавлять вредоносный контент или переадресовывать трафик. Шифрование передачи защищает от подобных угроз за счёт смешивания данных до их отправки с устройства. Это происходит при помощи протокола TLS (Transparent Layer Security) для HTTPS, VPN-туннелей и сквозного шифрования в мессенджерах.

Если кто-то перехватит ваш трафик, они увидят только шифротекст. Однако шифрование не способно скрыть абсолютно всё. Злоумышленники всё равно могут видеть и использовать метаданные (например IP-адрес, временные метки или размер пакета) для анализа вашего поведения.

Реальные примеры использования шифрования данных

Шифрование используется во многих инструментах, которыми вы пользуетесь каждый день. Вот они:

Мессенджеры и электронная почта

Signal, WhatsApp, iMessage и другие приложения используют сквозное шифрование, поэтому только вы и ваш собеседник могут прочитать сообщения. Даже сам сервис не может их расшифровать. Шифрование активируется ещё до отправки сообщения с вашего устройства, и расшифровка происходит только в момент получения собеседником.

С другой стороны, электронная почта изначально менее защищена. Большинство почтовых сервисов шифруют сообщения при передаче между серверами, однако обычно на самих серверах сообщения хранятся в незашифрованном виде. Если вам нужна полная конфиденциальность, используйте защищённый сервис электронной почты, в котором только отправитель и получатель могут прочитать сообщения, поскольку у каждого из них есть собственные ключи шифрования.

Облачные хранилища и резервные копии

Dropbox, Google Drive и другие облачные сервисы шифруют файлы сразу после их загрузки, однако подобные сервисы самостоятельно управляют ключами, поэтому технически они могут расшифровать данные, если им это потребуется.

Чтобы этого не происходило, вы можете самостоятельно зашифровать данные перед загрузкой. Это можно сделать на вашем устройстве при помощи программы Cryptomator и других подобных программ, и в этом случае, только вы сможете получить доступ к этим файлам. Даже в случае утечки у сервиса или требования раскрыть ваши данные, ваши файлы будут зашифрованы.

Финансовые и банковские операции

Банки используют HTTPS и другие протоколы шифрования для защиты данных учётных записей и платёжной информации. Все онлайн-сессии полностью шифруются.

При оплате банковскими картами, большинство систем используют сквозное шифрование P2PE (point-to-point encryption). Это значит, что данные карты шифруются на терминале в момент их ввода. Даже продавец не видит полный номер карты и код безопасности. Эти данные всегда остаются в зашифрованном виде до поступления в систему обработки платежей.

Защита удалённых сотрудников и их устройств

Удалённые сотрудники обычно подключаются к внутренней системе компании через VPN, что создаёт зашифрованный туннель между устройством и сервером. В случае использования обычными пользователями и фрилансерами, платные VPN также используют мощное шифрование для защиты интернет-трафика. Это позволяет защитить данные просмотра, запросы системы доменных имён (DNS) и онлайн-активность от слежки.

Что касается устройств, обычно компании требуют выполнять полное шифрование диска на ноутбуках и мобильных устройствах. Это позволяет обеспечить защиту файлов на устройстве в случае кражи.

Нужно ли шифровать данные на телефоне?

В вашем телефоне хранится полная история вашей жизни, начиная от личных сообщений и списка контактов, и заканчивая аккаунтами электронной почты, сохранёнными паролями, банковскими приложениями и даже журналом местоположений. Если кто-то украдёт или получит доступ к вашему устройству без вашего разрешения, вся эта информация будет раскрыта. Шифрования позволяет предотвратить подобные ситуации благодаря защите содержимого телефона криптографическим ключом, который известен только владельцу устройства.

Как включить шифрование на Android и iOS

Большинство современных устройств Android шифруют хранилище по умолчанию после настройки блокировки экрана (PIN-кодом, паролем или графическим ключом). На некоторых более старых и бюджетных устройствах эту функцию необходимо включить вручную.

Чтобы убедиться, что ваше устройство зашифровано, перейдите в Настройки > Безопасность > Шифрование, или введите "шифрование" в строке поиска в Настройках. Если шифрование на вашем устройстве включено, значит ваши данные находятся под защитой. Точные шаги могут различаться в зависимости от модели и версии Android. Если вы не уверены, вы можете найти более подробную информацию на сайте поддержки производителя вашего устройства.

Устройства iOS автоматически используют шифрование на аппаратном уровне. Обычная установка кода доступа (только с цифрами или с цифрами и буквами) активирует полное шифрование устройства. Более сложный код доступа обеспечивает лучшую защиту от атак методом подбора.

Шифрование данных безопасно на 100%?

Шифрование значительно усложняет доступ к данным без разрешения. Однако называть его на 100% безопасным не совсем верно. Мощные алгоритмы очень полезны, но они являются лишь частью большой мозаики. Важно не только шифрование, но и как мы его используем, контролируем и применяем.

Взлом правильно реализованного шифрования путём подбора практически невозможен. Например, шифрование AES-256 сможет противостоять даже потенциальным квантовым угрозам. Однако в реальном мире, для совершения атак редко используется подбор ключа. Вместо этого, злоумышленники ищут недостатки в архитектуре системы или сложившихся практиках использования.

Стандартные уязвимости и ошибки

- Ненадёжное управление ключами является одной из стандартных точек уязвимости. Использование легко угадываемых паролей, хранение ключей без должного уровня безопасности и постоянное использование одного ключа создаёт уязвимости, которые позволяют полностью обойти шифрование.

- Ошибки в применении могут свести на нет надёжность даже самых мощных алгоритмов. Уязвимости в программной реализации шифрования или некорректная генерация случайных чисел могут привести к раскрытию конфиденциальной информации. Атаки типа padding oracle, использующие ошибки в проверке дополнения (padding) блочных шифров, являются ещё одной известной угрозой при неправильной настройке или реализации механизмов шифрования.

- Человеческий фактор также является одним из самых простых в реализации векторов атаки. Случайное раскрытие ключей дешифрования, хранение копий зашифрованных данных в виде обычного текста и неправильная настройка систем шифрования создают уязвимости в системе безопасности.

Как усилить стратегию шифрования

Мощная стратегия шифрования не ограничивается выбором подходящего алгоритма. Для полноценной защиты данных необходимо внимательное управление ключами, правильная реализация стратегии и дисциплина в соблюдении требований безопасности.

Используйте надёжные и современные алгоритмы и протоколы безопасности

Выбирайте проверенные временем способы шифрования, например AES, ChaCha20, RSA или ECC. Используйте 256-битные ключи для симметричного шифрования, как минимум 2048-битные для RSA и 256-битные для эллиптических кривых. Всегда выбирайте TLS 1.2 или 1.3 вместо более старых версий SSL/TLS.

Отключайте нерекомендуемые криптографические алгоритмы и используйте конфигурацию, соответствующую актуальным стандартам шифрования. Данные рекомендации постоянно обновляются, поэтому необходимо следить за их актуальностью и действовать соответственно.

Важность управления ключами

Ключи должны быть случайными и непредсказуемыми. Для генерации ключей используйте надёжные источники энтропии. Храните ключи в зашифрованных хранилищах или на аппаратных модулях, например на модуле аппаратной защиты (HSM — hardware security modules) или доверенном платформенном модуле (TPM — Trusted Platform Modules). Блокируйте доступ. Регулярно меняйте ключи и немедленно обновляйте их в случае раскрытия. Не используйте один ключ для разных систем или ситуаций. Никогда не добавляйте ключи в исходный код и не оставляйте их в виде обычного текста.

Блокируйте доступ к зашифрованным данным

Шифрование эффективно только в случае контроля доступа. Используйте мультифакторную аутентификацию (MFA) и доступ с нулевым доверием (ZTNA — zero-trust network access). Используйте принцип минимальной привилегии: пользователи должны иметь доступ только к необходимым им данным. Проверяйте логи на предмет необычных событий. Если кто-то выполнит вход с правильными учётными данными, шифрование не поможет, если доступ будет неограниченным.

Защищайте всё, что связано с шифрованием

Вредоносное ПО может украсть расшифрованные данные. Регулярно устанавливайте обновления и контролируйте работу систем, а также не забудьте выполнить шифрование устройства. Не забывайте, что расшифрованные данные могут находиться в оперативной памяти или временных файлах. Выполняйте очистку хранилища временных файлов и защищайте рабочие устройства, поскольку раскрытие данных может произойти именно на них.

Могут ли квантовые компьютеры взломать шифрование?

Квантовые компьютеры представляют потенциальную угрозу в будущем для актуальных способов симметричного шифрования. Достаточно мощные квантовые компьютеры могут взломать RSA и ECC при помощи алгоритма Шора, хотя в настоящее время подобные компьютеры не существуют.

AES-256 и некоторые другие способы симметричного шифрования более устойчивы к квантовым атакам. Это связано с тем, что для его взлома всё равно необходимо угадать верный ключ. Алгоритм Гровера позволяет снизить необходимое для этого квантовому компьютеру время в два раза. Это значит, что AES-128 обеспечивает лишь 64-битную защиту от квантовых атак, а AES-256 обеспечивает эффективную 128-битную защиту от квантового взлома. Даже в этом случае, AES-256 считается достаточно безопасным способом относительно публично известных возможностей квантовых компьютеров, в основном из-за большого размера ключа.

Существуют ли обязательные стандарты шифрования данных?

Большинство регуляторов считают шифрование ключевым элементом защиты данных. И хотя оно не всегда является обязательным, часто его наличие является решающим фактором, определяющим необходимость публичной огласки утечки данных.

Шифрование в соответствии с GDPR, HIPAA и другими требованиями

В пункте 32 Общего регламента по защите данных (GDPR, General Data Protection Regulation), шифрование называется "приемлемым техническим средством". Это не делает его обязательным для всех случаев, однако если утекшие данные будут зашифрованы, требование об уведомлении зачастую может быть отклонено. Регуляторы считают данные нечитаемыми, что снижает риск влияния на пользователей.

Закон о непрерывности действия и прозрачности медицинского страхования (HIPAA — Health Insurance Portability and Accountability Act) считает шифрование возможным применимым средством; оно должно использоваться при необходимости, при этом если оно не используется, этому должно быть дано объяснение (45 CFR §164.312). Согласно Журналу HIPAA, если защищаемая информация из сферы здравоохранения зашифрована в соответствии со стандартами Национального института стандартов и технологий США (National Institute of Standards and Technology — NIST) (SP 800-111 для хранимых данных, SP 800-52 для TLS-конфигураций, обеспечивающих защиту передачи данных), утекшие данные могут считаться надёжно защищёнными, при этом уведомление затронутых держателей данных не требуется.

Стандарт защиты информации в индустрии платёжных карт (PCI DSS — Payment Card Industry Data Security Standard) устанавливает более строгие требования. Он призывает использовать надёжное шифрование (которое определяется как принятые в индустрии алгоритмы с длиной ключа, соответствующей постоянно развивающимся криптографическим стандартам) во всех случаях хранения данных держателя карты или их передачи через открытые сети. Если организация, обрабатывающая платёжную информацию, не сможет выполнить данное требование, ей грозят штрафы, замечания при проведении аудита и потенциальная утрата лицензии на обработку платёжных операций.

Часто задаваемые вопросы: популярные вопросы о шифровании данных

Шифрование это тоже самое, что криптография?

Не совсем. Криптография охватывает различные техники защиты информации, и шифрование является одной из таких техник. Хеширование, подписи и протоколы аутентификации также являются частями этой сферы.

Какой способ шифрования лучший?

Это зависит от задачи. Продвинутый стандарт шифрования AES 256 бит является мощным и эффективным для защиты больших объёмов данных, а Rivest–Shamir–Adleman (RSA) и криптография на эллиптических кривых (ECC) обеспечивают обмен ключами. Большинство современных систем используют оба способа.

Можно ли зашифровать отдельные приложения или файлы?

Да, VeraCrypt и другие подобные инструменты поддерживают шифрование на уровне файлов или папок. FileVault, BitLocker и другие варианты для всего диска шифруют все данные, но также могут предоставить функции для контейнеров файлов. Многие приложения также шифруют свои локальные данные.

Что случится, если я потеряю свой ключ шифрования?

Вы не сможете восстановить свои данные. Без подходящего ключа и способа восстановления, даже вы не сможете прочитать содержимое.

Что случится, если телефон не будет зашифрован?

Без шифрования любой человек с физическим доступом сможет извлечь ваши персональные данные при помощи специальных инструментов. Даже после сброса до заводских настроек, незашифрованное устройство может содержать восстанавливаемые персональные данные, которые могли бы быть под постоянной защитой шифрования.

Однако большинство современных смартфонов шифруют данные по умолчанию, из-за чего получить доступ без кода будет максимально сложно. Некоторые более старые или специфичные модели Android могут до сих пор требовать ручного включения.

Можно ли навсегда удалить зашифрованные данные?

Да, если сделать это правильно. Простое перемещение файлов в корзину с последующей очисткой не удаляет данные полностью. Информация остаётся на диске (и её можно восстановить) до момента её замены другими данными.

После удаления зашифрованных данных и ключа шифрования без возможности восстановления, информация считается окончательно стёртой. Криптографическое измельчение является рабочим средством, если вы уверены, что ключи нельзя восстановить. Однако совместное использование этого способа с безопасным удалением файлов является более надёжным вариантом, особенно в условиях строгих требований.

Сделайте первый шаг и защитите себя в Сети. Начните работу с ExpressVPN без риска.

Получить ExpressVPN