Como saber se meu PC está com vírus (Windows e Mac)

Vírus de computador e outros malwares afetam tanto o Windows quanto o macOS. Alguns tipos causam interrupções óbvias: pop-ups intermináveis, travamento de aplicativos ou um sistema que fica extremamente lento. Outros são projetados para agir de maneira furtiva, roubando dados silenciosamente ou desativando proteções em segundo plano.

Os sinais de infecção geralmente se manifestam como padrões repetitivos: arquivos que desaparecem, configurações de segurança que se desativam sozinhas, anúncios que continuam aparecendo ou lentidão inexplicável do sistema. Nenhum desses problemas isoladamente comprova uma infecção — mas, quando vários deles aparecem juntos e persistem após reinicializações, o malware se torna a explicação mais provável.

Este guia explica como saber se meu PC está com vírus e apresenta os passos para detectar e remover malware com segurança, além de prevenir novas infecções. E também explica os principais tipos de malware e como essas infecções podem se espalhar.

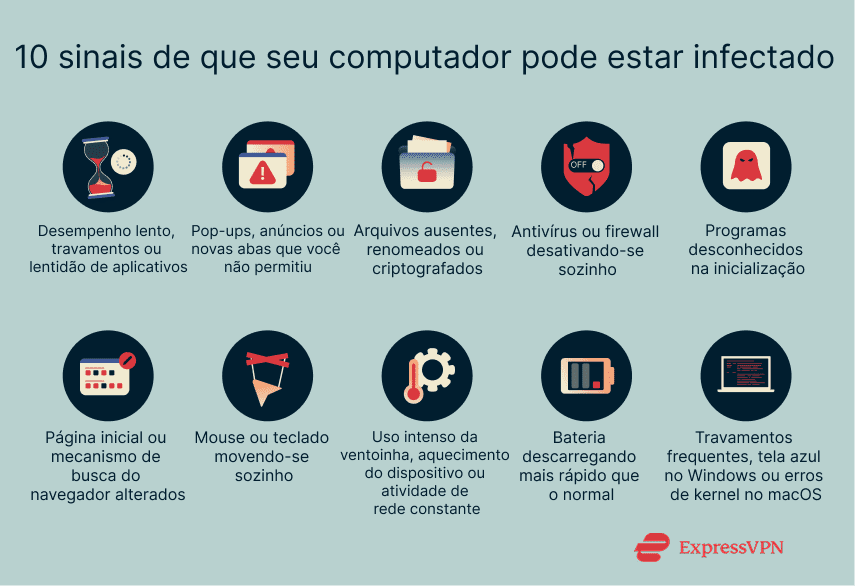

Sinais de que seu computador pode estar infectado com um vírus

A lista abaixo abrange os indicadores mais comuns de possíveis infecções no Windows e no macOS.

1. Desempenho lento ou travamento

Os aplicativos abrem mais lentamente do que o normal, o cursor trava ou a tela congela durante tarefas simples, como abrir uma pasta ou alternar entre abas. Se esse comportamento lento persistir em diferentes programas e retornar mesmo após a reinicialização do sistema, pode ser um sinal de malware consumindo recursos do sistema em segundo plano.

2. Anúncios pop-up aleatórios e propagandas indesejadas

Novas abas ou janelas aparecem sozinhas, anúncios surgem em sites que normalmente não os exibem, ou notificações chegam de sites que você nunca aprovou. Quando esses pop-ups se repetem em sites não relacionados ou mesmo depois de você redefinir as configurações do navegador, é provável que seja um adware ou outro software indesejado.

3. Arquivos desaparecendo ou ficando corrompidos

Os documentos podem desaparecer, recusar-se a abrir ou aparecer com nomes e extensões alterados. Em alguns casos, os arquivos são substituídos por versões criptografadas que exibem mensagens de resgate, ou os atalhos param de funcionar completamente. Arquivos inexplicavelmente corrompidos são um dos principais sinais de alerta de infecção.

4. Recursos de segurança integrados desativando inesperadamente

A proteção antivírus em tempo real se desativa sozinha, o firewall desliga ou as definições de segurança não são atualizadas, mesmo com a conexão de internet estável. Essas funcionalidades podem falhar por outros motivos, mas a desativação repetida sem a sua intervenção pode indicar a presença de malware.

5. Programas novos ou desconhecidos em execução

Um programa que você não se lembra de ter instalado aparece na sua lista de aplicativos instalados. A bandeja do sistema ou a barra de menus exibem novos ícones e itens desconhecidos são iniciados automaticamente após o login. Embora alguns utilitários pré-instalados possam se atualizar, inclusões realmente inexplicáveis podem indicar malware.

6. Alterações na página inicial do seu navegador

Seu mecanismo de busca, página inicial ou página de nova aba são alterados sem a sua permissão. As buscas são redirecionadas para mecanismos de busca desconhecidos que você não escolheu, ou atalhos são abertos para sites inesperados. Essas alterações geralmente são causadas por sequestradores de navegador ou extensões ocultas.

7. Dispositivos operando de modo autônomo (mouse, teclado)

O cursor pode se mover sem que você digite nada, um texto pode aparecer em campos enquanto você não está digitando ou janelas podem abrir e fechar inesperadamente. Embora isso possa ser um sinal de malware, observe que periféricos defeituosos, interferência sem fio ou problemas de driver podem produzir efeitos semelhantes — portanto, sempre teste primeiro com outro mouse ou teclado.

Se a atividade persistir em diferentes dispositivos de entrada e aplicativos, isso pode indicar a presença de malware de acesso remoto, como um Trojan de Acesso Remoto (RAT). Essas ferramentas concedem aos invasores controle total do sistema, permitindo que digitem, movam o cursor, copiem arquivos ou instalem outros programas maliciosos.

8. Atividade estranha em segundo plano

As ventoinhas podem girar em alta velocidade quando o computador está ocioso, o dispositivo pode permanecer quente durante tarefas leves ou o indicador de rede pode piscar mesmo quando nenhum aplicativo está aberto. Processos normais, como atualizações do sistema ou backups na nuvem, podem explicar picos ocasionais no uso da CPU, mas a atividade constante e inexplicável em várias sessões geralmente é causada por malware executando tarefas em segundo plano.

9. Bateria descarregando mais rápido que o normal

A bateria pode descarregar rapidamente durante tarefas simples, consumir mais energia no modo de suspensão ou manter o dispositivo quente quando deveria estar frio. Atualizações, indexação e certas tarefas que exigem muito da CPU podem causar consumo excessivo de bateria a curto prazo — mas, quando o problema persiste sem uma causa aparente, pode indicar processos maliciosos consumindo recursos em segundo plano.

10. Travamentos do sistema ou reinicializações frequentes

No Windows, isso geralmente se manifesta como uma tela azul (comumente chamada de Tela Azul da Morte, ou BSOD). No Mac, pode aparecer como um erro de kernel panic, que força o dispositivo a reiniciar inesperadamente. Falhas de hardware e conflitos de drivers também podem causar travamentos, mas, se eles ocorrerem repetidamente sem alterações ou atualizações recentes de hardware, isso pode indicar a presença de malware adulterando arquivos do sistema.

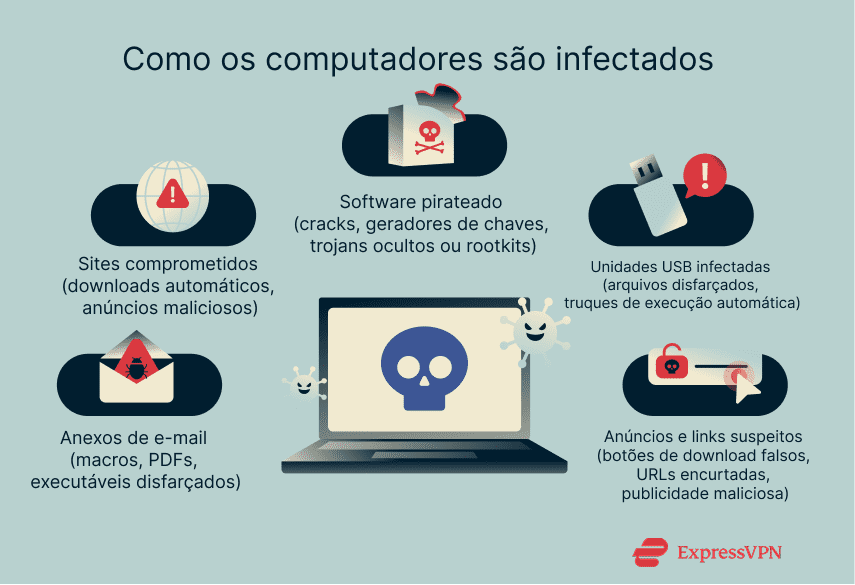

Como os computadores são infectados por vírus?

Existem muitas maneiras pelas quais seu computador pode ser infectado por vírus. Vamos analisar alguns pontos de entrada comuns:

Anexos de e-mail não seguros

Invasores costumam enviar e-mails que se parecem com faturas, atualizações de envio, currículos ou alertas de conta. Essas mensagens podem incluir anexos com códigos ocultos, como:

- Documentos do Office com macros habilitadas: arquivos do Word ou Excel que contêm scripts incorporados (chamados macros). Se as macros estiverem habilitadas, o script é executado e instala malware.

- PDFs com scripts incorporados: um PDF que contém JavaScript, o qual pode iniciar downloads indesejados ao ser aberto.

- Arquivos comprimidos: arquivos como pacotes ZIP ou RAR que contêm executáveis disfarçados (programas que são executados ao serem abertos), em vez de documentos inofensivos.

Esses e-mails geralmente tentam criar uma sensação de urgência ou medo, levando você a abrir anexos ou clicar em links sem pensar.

Acessar sites comprometidos

Até mesmo sites conhecidos ou de boa reputação podem ser comprometidos ocasionalmente. Um dos riscos é o download automático, em que um código pode ser executado automaticamente se o navegador ou os plugins estiverem desatualizados ou mal configurados. Anúncios maliciosos exibidos em sites legítimos também podem redirecionar os visitantes para downloads inseguros ou páginas de phishing.

Baixar software ou jogos crackeados

Aplicativos pirateados e geradores de chaves (programas que afirmam desbloquear softwares pagos) podem conter malware oculto. Embora o software possa parecer funcionar normalmente, ele pode instalar silenciosamente trojans, spyware ou adware. Em alguns casos, ameaças mais avançadas, como rootkits, são usadas para ocultar atividades maliciosas, e alguns malwares podem se conectar a servidores externos para receber atualizações ou arquivos adicionais.

Utilizar unidades USB infectadas

Unidades USB podem disseminar malware de diversas maneiras. Algumas são infectadas antes mesmo de você recebê-las, por exemplo, durante a fabricação, distribuição ou reembalagem, e contêm arquivos que são executados ao serem abertos, instalando malware no sistema.

Invasores também podem usar ataques de "pen drive", deixando unidades pré-carregadas em locais públicos ou enviando-as aos alvos pelo correio. Essas unidades geralmente contêm arquivos disfarçados de documentos comuns ou atalhos, que executam código malicioso ao serem abertos.

Versões antigas do Windows incluíam um recurso de execução automática que iniciava softwares automaticamente quando uma unidade era inserida. Esse recurso agora está desativado por padrão (a Microsoft o desativou no Windows 7 e versões posteriores), mas alguns ataques ainda dependem de engenharia social, induzindo os usuários a clicar em pop-ups ou atalhos modificados para acionar a execução de malware quando um dispositivo USB é conectado.

Clicar em anúncios ou links suspeitos

Botões enganosos com os rótulos "Baixar”, "Jogar” ou "Atualizar” podem instalar malware, em vez do arquivo que afirmam entregar. Invasores também podem usar links encurtados em e-mails ou postagens em mídias sociais para disfarçar o destino real, facilitando o direcionamento dos usuários para sites maliciosos.

Outra tática é o malvertising, em que anúncios prejudiciais são injetados por meio de redes de anúncios e podem até mesmo acabar em sites legítimos. Esses anúncios geralmente alternam entre domínios para evitar serem bloqueados. Eles podem incentivá-lo a instalar softwares adicionais, como um codec (um programa que ajuda a reproduzir arquivos de áudio ou vídeo), um limpador de sistema que promete acelerar seu dispositivo ou uma atualização falsa para um aplicativo que você já usa.

Tipos de vírus de computador

As pessoas costumam usar a palavra "vírus" para descrever qualquer tipo de software malicioso. Na realidade, malware é a categoria mais ampla que inclui vírus, trojans, worms, spyware, ransomware, adware e muito mais. Os exemplos abaixo mostram como diferentes famílias de malware se comportam em sistemas de consumidores.

Vírus que infecta arquivos

Um vírus que infecta arquivos se anexa a arquivos executáveis. Quando o programa infectado é iniciado, o vírus se ativa e se espalha inserindo código em outros executáveis no mesmo dispositivo ou em unidades compartilhadas. O impacto varia desde uma interferência sutil até corrupção visível.

Certas variantes tentam bloquear atualizações ou interferir nos componentes do antivírus para permanecerem ativas. Como alteram os arquivos diretamente, a recuperação sem um backup limpo geralmente é difícil.

Sequestrador de navegador

Um sequestrador de navegador altera suas configurações de navegação sem permissão. Ele pode redefinir seu mecanismo de busca padrão, página inicial ou página de nova guia. Algumas versões adicionam extensões, injetam anúncios ou reescrevem os resultados de pesquisa para direcionar o tráfego por meio de redes parceiras.

No macOS, configurações em todo o sistema podem ser aplicadas por meio de perfis de configuração. Esses arquivos são normalmente usados por escolas ou empresas para gerenciar dispositivos — eles podem definir redes Wi-Fi, VPNs ou padrões do navegador. Um perfil malicioso pode sequestrar esse mesmo mecanismo para bloquear o mecanismo de busca padrão do navegador.

Em vez de você poder escolher um navegador como o Google, DuckDuckGo ou Bing nas suas configurações, o sequestrador impõe seu próprio provedor de busca (como um mecanismo de redirecionamento suspeito). Se um perfil malicioso for instalado, reverter a configuração manualmente não funcionará, já que o perfil força a escolha do sequestrador.

Vírus de propagação em rede

Também conhecido como worm, esse tipo de malware se espalha automaticamente por redes locais e dispositivos conectados. Ele procura por serviços abertos, senhas fracas ou vulnerabilidades não corrigidas e, em seguida, se copia sem exigir ação do usuário. Uma vez dentro do sistema, ele pode implantar cargas adicionais (o componente prejudicial do ataque), como spyware, mineradores de criptomoedas ou ransomware.

As redes domésticas não são imunes: dispositivos como impressoras desatualizadas e dispositivos inteligentes não seguros podem ser explorados porque permanecem online e raramente são atualizados.

Trojan

Um trojan se disfarça de aplicativo ou documento legítimo e solicita permissões desnecessárias. Uma vez aberto, ele instala cargas maliciosas ocultas. Essas cargas podem incluir spyware que monitora a navegação, adware que injeta anúncios, keyloggers que registram cada tecla digitada ou ferramentas de acesso remoto que permitem aos invasores o controle total do seu sistema.

Os trojans geralmente se espalham por meio de softwares piratas ou avisos falsos de atualização. Muitos se adicionam às tarefas de inicialização do sistema ou aos itens de login para que possam ser reiniciados mesmo após a reinicialização.

Vírus polimórfico

Um vírus polimórfico modifica seu próprio código ou criptografia a cada vez que se propaga. Isso significa que cada cópia é diferente em nível de byte, tornando menos eficaz a detecção tradicional baseada em assinaturas (em que as ferramentas antivírus procuram por uma impressão digital conhecida).

O comportamento, no entanto, permanece o mesmo: replicação, corrupção de arquivos e tentativa de persistir no sistema. É por isso que os softwares antivírus modernos combinam assinaturas com heurísticas (regras para detectar comportamentos suspeitos) e monitoramento em tempo real, que analisa como os programas se comportam em diferentes condições.

O que um vírus pode fazer ao seu sistema?

Roubar ou corromper dados

Um malware pode coletar silenciosamente informações confidenciais, incluindo senhas, dados de pagamento e tokens de login salvos que concedem acesso a contas de e-mail ou em nuvem. Algumas famílias de spyware solicitam ou exploram o acesso a webcams ou microfones, permitindo vigilância contínua, além do roubo de dados.

A corrupção prejudica a integridade do trabalho que não foi copiado, tornando os arquivos inutilizáveis mesmo que não sejam roubados.

Diminuir a velocidade das operações do sistema

Um malware costuma instalar processos em segundo plano que nunca param de funcionar. Por exemplo, mineradores de criptomoedas podem usar o hardware do seu computador para gerar moedas digitais para os invasores, consumindo poder de processamento e energia elétrica. Um adware também pode sobrecarregar o navegador com pop-ups ou scripts que consomem memória e tornam a navegação normal lenta.

Desativar recursos de segurança

Muitas famílias de malware tentam enfraquecer as defesas integradas de um sistema para que possam persistir por mais tempo. Elas podem:

- Desativar a proteção em tempo real em ferramentas antivírus, impedindo que o sistema bloqueie ameaças em tempo real.

- Bloquear atualizações de definições de segurança, impedindo que o antivírus reconheça novos tipos de malware.

- Alterar as regras do firewall, abrindo conexões que permitem acesso remoto ou impedindo que o firewall bloqueie tráfego suspeito.

- Atrasar ou desativar patches do sistema operacional, garantindo que vulnerabilidades conhecidas permaneçam sem correção e exploráveis.

Bloquear o acesso aos seus arquivos ou sistema

Um ransomware é projetado para negar o acesso até que um resgate seja pago. Ele pode criptografar pastas pessoais, bloquear todo o volume do sistema para que o sistema operacional não carregue ou substituir a área de trabalho por uma mensagem de resgate em tela cheia.

Para impedir a recuperação, muitas variantes desativam ou apagam os pontos de restauração locais, backups automáticos criados pelo Windows. Famílias modernas também combinam criptografia com roubo de dados, roubando arquivos primeiro e depois ameaçando divulgá-los.

Espalhar-se para além do seu dispositivo

Em alguns casos, uma máquina infectada torna-se um ponto de partida para ataques mais amplos. Malwares do tipo worm podem se mover lateralmente para outros computadores na mesma rede, e malwares de botnet podem usar sua conexão para enviar spam, hospedar páginas de phishing ou lançar ataques de negação de serviço. Isso não apenas prejudica seu sistema, mas também coloca outros em risco, podendo levar ao bloqueio do seu endereço IP.

Como detectar e remover um vírus no computador

O objetivo da remoção de vírus é isolar o dispositivo, confirmar a infecção e limpá-lo sem risco de perda de dados. Trabalhe em sequência: comece com o isolamento, use primeiro as ferramentas integradas ou o software antivírus e, se necessário, recorra à restauração do sistema. Mantenha um registro de todas as alterações feitas para poder desfazer erros posteriormente.

Desconecte-se da internet durante a resolução de problemas

O primeiro passo é a contenção, por isso é importante desligar o Wi-Fi e desconectar os cabos Ethernet antes de começar. Isso impede que o malware entre em contato com os servidores do invasor, baixe componentes adicionais ou transmita dados roubados.

Se precisar baixar ferramentas de limpeza, use um computador separado e não infectado e transfira os arquivos com um pen drive formatado. Deixe o dispositivo infectado offline até que a limpeza seja concluída.

Execute uma verificação completa do sistema usando as ferramentas integradas

Antes de instalar qualquer software novo, utilize ao máximo as proteções incluídas no seu sistema operacional. As verificações rápidas são mais ágeis, mas podem não detectar ameaças profundamente enraizadas, enquanto as verificações completas levam mais tempo e são mais confiáveis.

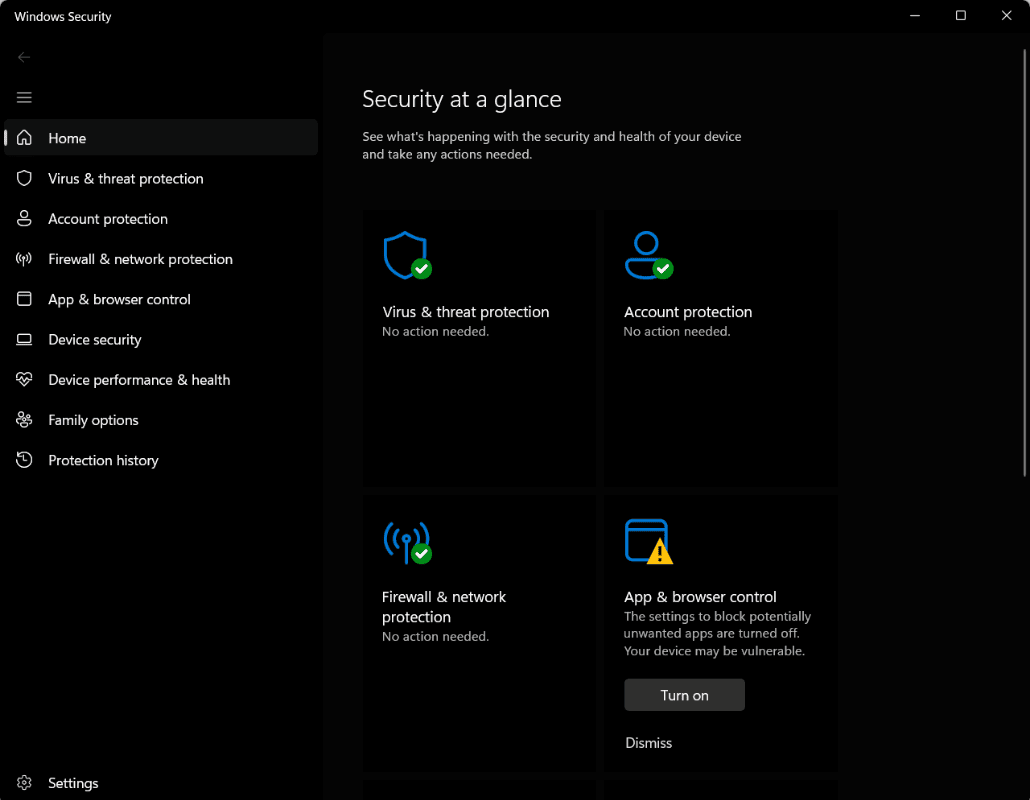

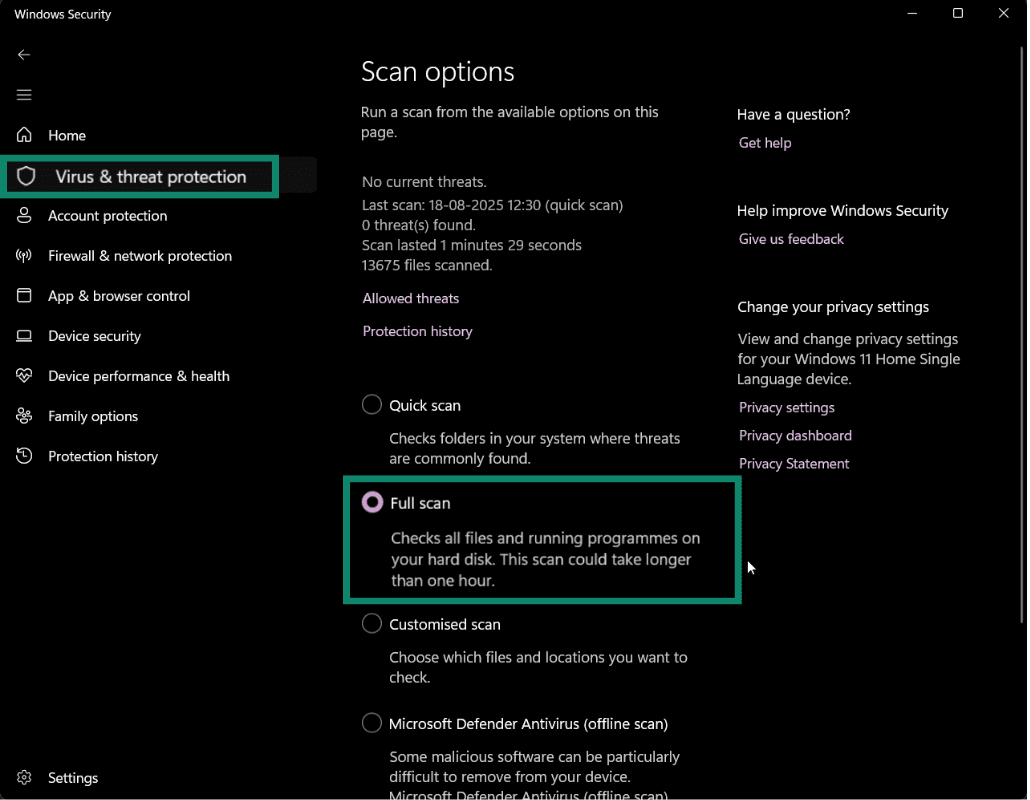

Windows 11

- Abra a Segurança do Windows a partir do menu Iniciar.

- Selecione Proteção contra vírus e ameaças > Opções de varredura > Varredura completa. Uma verificação completa pode levar de algumas horas a vários dias, dependendo da quantidade e do tipo de dados armazenados em seus discos rígidos.

- Se ameaças forem detectadas, escolha a opção para colocar as ameaças em quarentena, em vez de excluí-las. Os arquivos em quarentena são isolados para que não possam ser executados, mas, em caso de falsos positivos, podem ser restaurados se necessário.

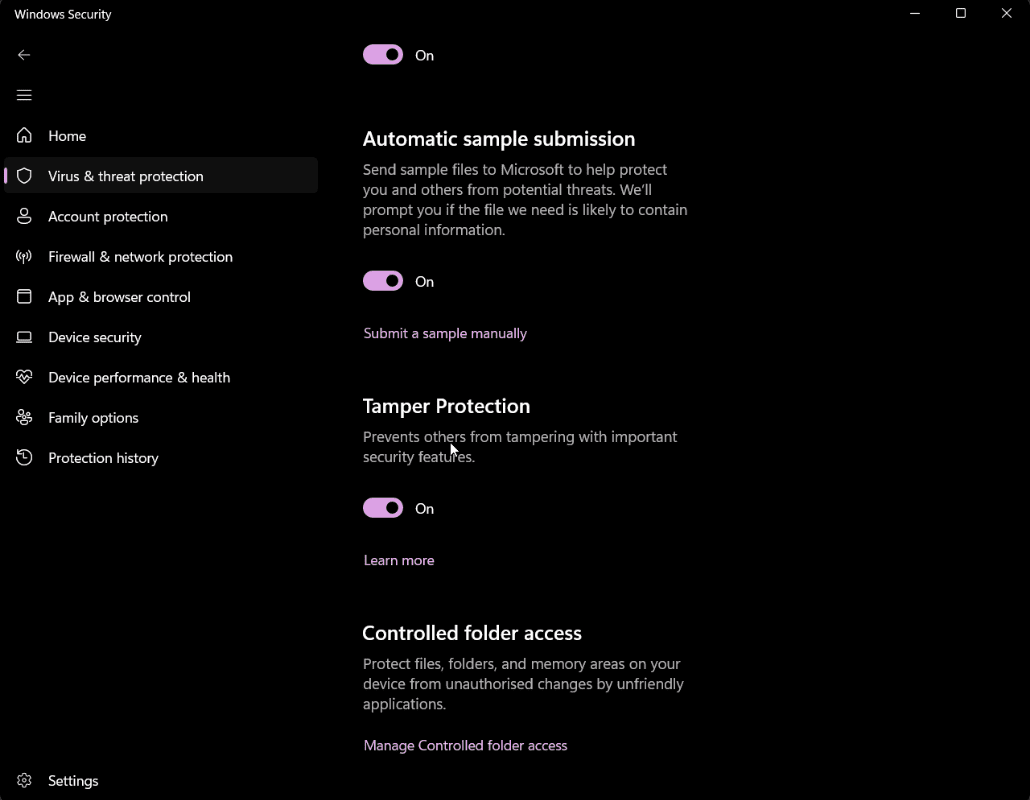

- Em seguida, confirme se a opção Proteção contra adulteração está habilitada para impedir que qualquer malware altere suas configurações. No mesmo menu, habilite as opções de proteção fornecida pela nuvem e envio de amostra automático para detecções atualizadas.

macOS (Ventura, Sonoma e posterior)

A Apple oferece proteções integradas em segundo plano: o Gatekeeper bloqueia aplicativos não confiáveis, e o XProtect bloqueia malwares conhecidos. No entanto, o macOS não inclui uma opção manual para "verificar todo o sistema" nas configurações do sistema.

Se os sintomas persistirem, instale uma ferramenta antivírus externa de renome e execute uma varredura completa do sistema.

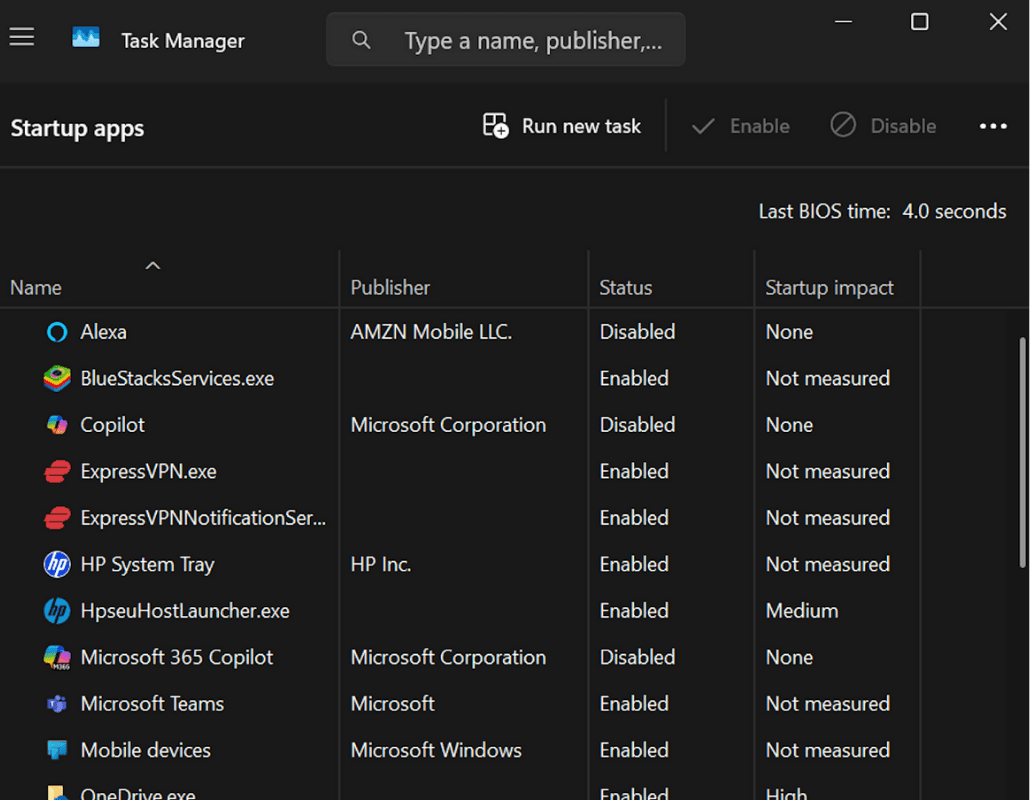

Reinicie em Modo de Segurança e verifique os processos de inicialização

O Modo de Segurança carrega apenas os drivers e serviços essenciais. Se os sintomas de malware desaparecerem no Modo de Segurança, mas retornarem durante a inicialização normal, isso sugere fortemente a presença de um programa de terceiros.

Windows 11

- Segure a tecla Shift e clique em Reiniciar no menu Iniciar. Selecione Solucionar problemas > Opções avançadas > Configurações de inicialização > Reiniciar. Em seguida, você pode pressionar 4 ou F4 para Modo de Segurança ou 5 ou F5 para Modo de Segurança com Rede. A opção com rede inclui acesso à internet, o que pode ser útil caso você precise baixar atualizações ou ferramentas durante a resolução de problemas.

- Após fazer login, abra Gerenciador de tarefas > Inicializar e desative as opções que você não reconhece.

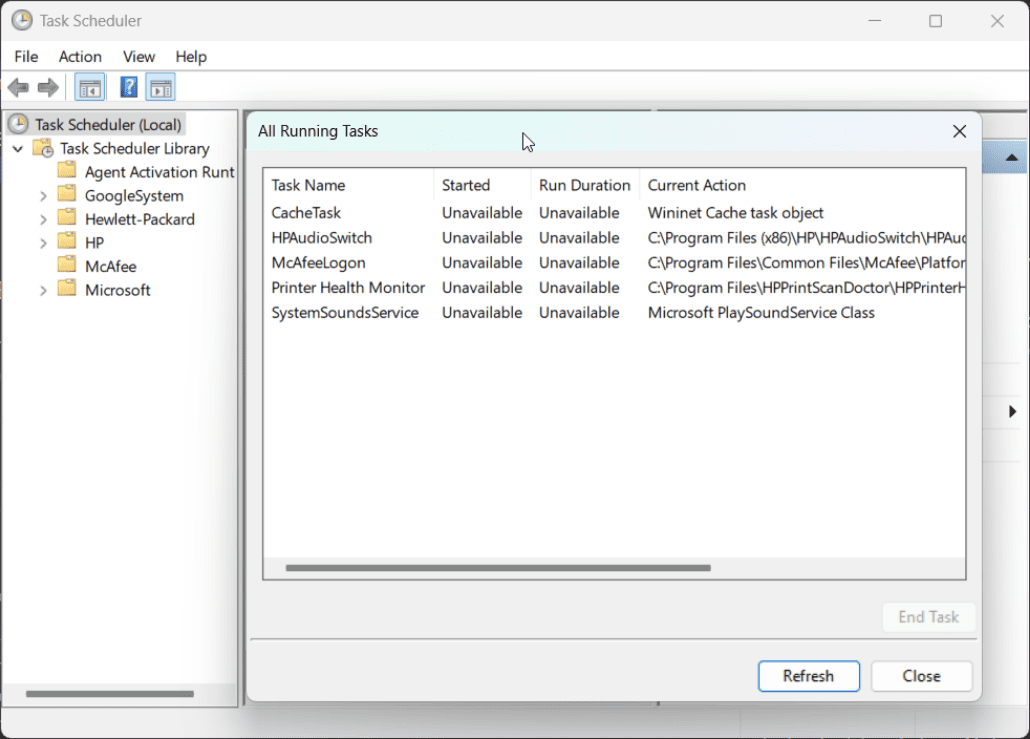

- Em seguida, abra o Agendador de Tarefas e procure por tarefas com gatilhos ou ações incomuns. Por exemplo, uma tarefa suspeita pode estar configurada para ser executada a cada poucos minutos sem motivo aparente ou apontar para um arquivo .exe desconhecido armazenado em AppData, em vez de uma pasta padrão do Windows.

- Se encontrar uma tarefa suspeita, verifique o campo Ação para ver qual programa ou arquivo ela inicia. Se estiver vinculada a um aplicativo instalado, acesse Configurações > Aplicativos > Aplicativos instalados, classifique por Data de instalação e desinstale o programa. Anote os caminhos dos arquivos antes da remoção para confirmar se os arquivos associados foram removidos.

Se a tarefa apontar para um arquivo independente (por exemplo, um arquivo .exe ou um script em AppData ou ProgramData) que não aparece em Aplicativos instalados, exclua ou coloque esse arquivo em quarentena manualmente.

macOS

- No Apple Silicon, desligue o computador, segure o botão de liga/desliga até que a mensagem Carregando opções de inicialização apareça, selecione seu disco e segure a tecla Shift. Em seguida, clique em Continuar no Modo de Segurança. Em Macs Intel, reinicie enquanto mantém pressionada a tecla Shift.

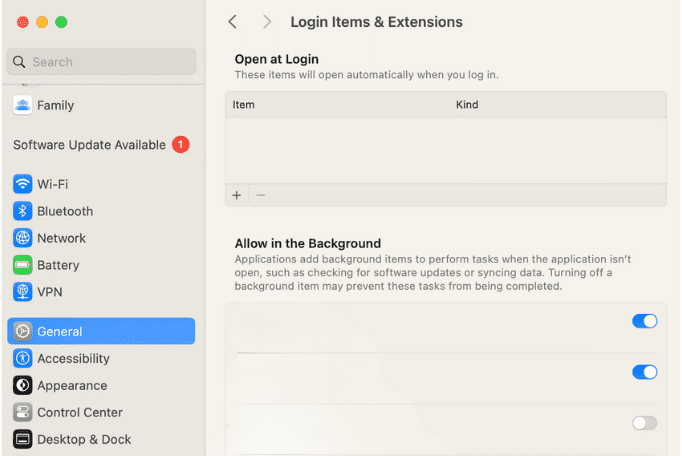

- Após fazer login, acesse Ajustes do sistema > Geral > Itens e extensões de login e remova qualquer opção desconhecida. Na parte superior, você pode remover os aplicativos configurados para abrir ao fazer login e, mais abaixo, pode ativar ou desativar os itens em segundo plano. Verifique novamente os itens desconhecidos antes de desativá-los, pois alguns podem ser necessários para aplicativos legítimos.

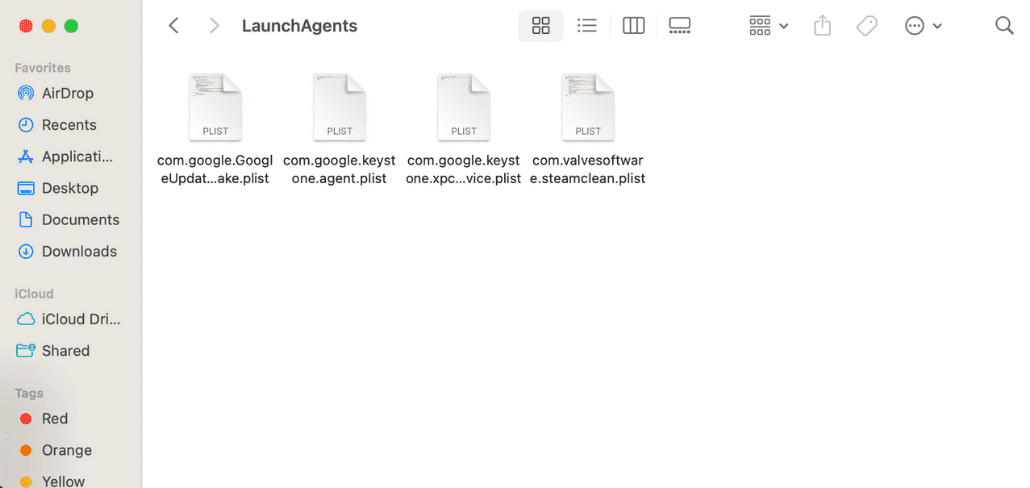

- Inspecione as pastas /Library/LaunchAgents e /Library/LaunchDaemons, bem como os equivalentes dentro da sua pasta de usuário (~/Library/LaunchAgents). Para acessá-las, abra o Finder, pressione Command + Shift + G e digite o caminho (por exemplo, /Library/LaunchAgents).

- Exclua os itens maliciosos confirmados, esvazie a lixeira e anote os nomes para que você possa verificar posteriormente se há algum vestígio deixado para trás.

Observação: você somente deve desativar ou remover itens que tenha certeza de serem maliciosos. Serviços legítimos também podem parecer desconhecidos — portanto, em caso de dúvida, pesquise a entrada antes de excluí-la.

Exclua arquivos suspeitos manualmente (se for seguro fazê-lo)

Você pode tentar excluir os arquivos de malware manualmente, mas isso pode ser arriscado. Remover o arquivo errado pode fazer com que certos programas (ou o sistema) parem de funcionar. Em alguns casos, o malware também pode retornar se todas as suas partes não forem removidas. Se você não se sentir seguro, use um software antivírus. Se você excluir arquivos manualmente, faça backup dos dados importantes e esteja preparado para restaurar o sistema a partir de um backup limpo caso algo dê errado.

Após remover os arquivos maliciosos confirmados, limpe as pastas temporárias e os caches para eliminar instaladores e scripts que possam reiniciá-los:

- Windows: acesse Configurações > Sistema > Armazenamento > Arquivos temporários e remova os dados temporários e caches do navegador.

- macOS: esvazie a lixeira, limpe o cache do navegador e exclua os arquivos de instalação restantes.

Baixe e instale um software antivírus legítimo

Se as ferramentas integradas não resolverem o problema (ou se você optar por não realizar o processo manual), utilize um programa antivírus confiável que ofereça proteção em tempo real e monitore continuamente seu sistema em busca de atividades suspeitas. Baixe o software diretamente do site oficial do fornecedor para evitar versões adulteradas ou falsificadas.

Após a instalação, execute uma verificação completa do sistema, que examinará todos os arquivos e programas do seu computador em busca de padrões de malware conhecidos ou comportamentos incomuns. O antivírus então colocará em quarentena ou bloqueará quaisquer ameaças encontradas, isolando-as para que não possam prejudicar seu sistema.

Restaure seu sistema a partir de um backup limpo (caso a infecção persista)

Restaurar a partir de um backup íntegro e conhecido costuma ser mais rápido e seguro do que procurar fragmentos persistentes.

Windows

- Restauração do sistema: no Painel de Controle, selecione Recuperação > Abrir restauração do sistema. Escolha um ponto de restauração anterior ao início do problema. Observe que a Restauração do Sistema deve ter sido ativada previamente; caso contrário, nenhum ponto de restauração (instantâneo da sua configuração e definições em um momento específico) estará disponível. Isso reverte os arquivos e configurações do sistema, mas não afeta os documentos pessoais.

- Imagem de disco completo: se você criou anteriormente um backup completo do disco usando ferramentas como o Backup do Windows ou um software de criação de imagens de terceiros, siga as instruções do programa para restaurar a imagem. Após a restauração, instale as atualizações mais recentes antes de se reconectar à internet.

macOS

- Time Machine: conecte seu disco externo ou acesse seu backup de rede. Abra o Time Machine programa na pasta Aplicativos ou na barra de menus e navegue até os snapshots criados quando seu sistema estava íntegro. Verifique a data do backup e restaure apenas os arquivos ou o estado do sistema que você precisa.

Como último recurso, restaure ou reinstale o sistema operacional

Quando todas as outras medidas falharem, restaurar o sistema para um estado inicial estável garante a remoção de ameaças de software. Somente tente esse método depois que backups e outros métodos de limpeza falharem.

Windows 11

Acesse Definições > Sistema > Recuperação > Repor este PC. Selecione Remover tudo para apagar todos os dados. Em seguida, selecione Transferência da cloud (baixa a última versão do sistema) ou Reinstalação local (mais rápido, usa arquivos locais).

macOS

No seu Mac, acesse Ajustes do Sistema > Geral > Transferir ou Redefinir > Apagar Conteúdo e Ajustes. Caso esteja usando um dispositivo mais antigo, use a opção Recuperação para apagar e reinstalar o macOS via Utilitário de Disco.

Importante: isso apagará todos os dados do usuário, aplicativos e configurações, portanto é melhor fazer um backup de tudo antes de prosseguir.

Atualize seu sistema após a limpeza

Após seu dispositivo estar estável, instale todas as atualizações pendentes para o sistema operacional, drivers e aplicativos. Manter tudo atualizado ajuda a eliminar brechas de segurança que podem ser exploradas por malware. Se não se importar com reinicializações ocasionais, ative as atualizações automáticas para se manter protegido sem precisar se preocupar. Se preferir evitar reinicializações, defina um cronograma manual regular para verificar e instalar atualizações e siga-o rigorosamente.

Altere suas senhas após remover o vírus

Se o seu computador estiver infectado com keyloggers ou sequestradores de navegador, ou se você recebeu alertas de contas suspeitas, considere que suas senhas podem estar comprometidas. Em um dispositivo que você sabe estar limpo, atualize suas senhas de e-mail, contas bancárias, armazenamento em nuvem e outras contas importantes. Use senhas fortes e exclusivas para cada conta e habilite a autenticação de dois fatores sempre que possível para maior proteção.

Como prevenir futuras infecções

Mantenha seu sistema operacional e aplicativos atualizados

Aplique atualizações ao seu sistema operacional, navegadores, drivers e pacotes de escritório regularmente. Para a maioria dos usuários, as atualizações automáticas oferecem a melhor proteção e devem permanecer ativadas.

Se preferir gerenciar as atualizações manualmente, revise-as regularmente. Priorize os softwares que acessam a internet: navegadores, clientes de e-mail, aplicativos de mensagens e qualquer programa que abra anexos de arquivos. Muitas famílias de malware exploram vulnerabilidades que foram corrigidas meses antes, tornando a aplicação rotineira de patches uma das defesas mais eficazes.

Evite baixar arquivos de fontes desconhecidas

Baixe softwares apenas de editoras ou lojas de aplicativos confiáveis. Evite repacks, cracks e geradores de chaves, pois frequentemente incluem malware oculto. Se um site insistir que você instale um "codec", "atualização" ou "reprodutor" antes de visualizar o conteúdo, saia imediatamente, pois sites legítimos geralmente não exigem softwares auxiliares aleatórios para formatos comuns.

Não clique em links ou anúncios suspeitos

Considere a urgência e as táticas de intimidação como sinais de alerta e passe o cursor sobre os links para visualizar o destino real antes de clicar. Feche as janelas pop-up usando os controles do seu navegador, em vez de clicar nos botões dentro da própria janela. Navegadores e clientes de e-mail modernos (incluindo Chrome, Edge, Safari e Gmail) incluem proteção contra phishing integrada — portanto, certifique-se de que ela permaneça ativada nas suas configurações.

O Threat Manager da ExpressVPN pode bloquear rastreadores conhecidos e domínios maliciosos no nível da rede, reduzindo a probabilidade de acesso a sites prejudiciais.

Use um gerenciador de senhas e autenticação de dois fatores (2FA)

Senhas reutilizadas podem permitir que uma única violação comprometa várias contas. Um gerenciador de senhas como o ExpressKeys cria e armazena senhas fortes e exclusivas para cada login, facilitando a alteração de senhas após um incidente. Habilite a autenticação de dois fatores (2FA) em contas importantes. O ExpressKeys também gera e armazena códigos 2FA, portanto você não precisa de um aplicativo autenticador separado.

Sempre que possível, opte por códigos de verificação via aplicativo, em vez de SMS. Eles são mais seguros, pois as mensagens podem ser redirecionadas caso alguém convença sua operadora a transferir seu número para outro chip.

Saiba como identificar tentativas de phishing

O phishing continua sendo a principal forma de disseminação de malware e sequestro de contas. Se uma mensagem solicitar que você aja rapidamente, verifique a identidade do remetente por meio de um canal oficial e independente (como a página de suporte ao cliente do seu provedor de serviços). Fique atento a sinais reveladores, como erros de ortografia, domínios incompatíveis ou anexos que não fazem sentido no contexto. Para conhecer os sinais de atenção mais comuns, consulte nosso guia sobre os principais sinais de alerta em e-mails de phishing.

Use uma VPN em redes Wi-Fi públicas

Redes Wi-Fi públicas podem estar mal configuradas, não criptografadas ou até mesmo configuradas intencionalmente por invasores como pontos de acesso não autorizados. Nessas redes, usuários próximos podem interceptar tráfego desprotegido, redirecioná-lo para páginas de login falsas ou injetar conteúdo malicioso. Uma VPN criptografa sua conexão, tornando muito mais difícil para qualquer pessoa na mesma rede espionar, adulterar seus dados ou rastrear sua atividade.

Embora uma VPN proteja seus dados em trânsito, ela não substitui um antivírus ou um software de segurança para endpoints. Use-a em conjunto com um software de segurança, especialmente ao acessar contas, transferir arquivos ou acessar recursos confidenciais em redes compartilhadas, como cafés, aeroportos ou hotéis.

Perguntas frequentes: dúvidas comuns sobre vírus no computador

Um vírus pode infectar seu computador sem que você saiba?

Sim. Muitas variantes de vírus são projetadas para se esconder, funcionando em segundo plano enquanto roubam dados, registram as teclas digitadas ou se espalham pelas redes sem sinais óbvios.

Qual a diferença entre malware e vírus?

Malware é um termo amplo para qualquer software projetado para prejudicar, explorar ou assumir o controle de um computador, incluindo spyware, ransomware, trojans, worms e vírus. Um vírus é um tipo específico de malware que se espalha anexando-se a arquivos ou programas, muitas vezes exigindo ação do usuário para se propagar.

Computadores Mac também podem ser infectados por vírus?

Sim. Embora o macOS inclua proteções integradas, os Macs ainda podem ser infectados por malware distribuído por meio de aplicativos maliciosos, sequestradores de navegador ou downloads de phishing. Nenhum sistema é completamente imune — portanto, praticar uma navegação segura e manter os softwares atualizados é fundamental.

Todos os vírus no computador apresentam sintomas visíveis?

Não. Alguns causam travamentos, pop-ups ou lentidão, mas muitos operam silenciosamente para roubar informações ou desativar as defesas. A ausência de sintomas não significa que o sistema esteja limpo, e é por isso que a proteção contra malware em tempo real é importante.

Formatar o computador é sempre necessário para remover um vírus?

Não. A maioria dos malwares pode ser removida com ferramentas antivírus, limpeza em Modo de Segurança ou restauração a partir de backups. Reinstalar ou formatar o sistema somente é necessário quando a infecção resiste a outros métodos ou danificou profundamente os arquivos do sistema.

Qual é o vírus de computador mais comum atualmente?

Não existe um único vírus dominante. As famílias de malware mais comuns incluem trojans, que se escondem em aplicativos aparentemente legítimos; ransomware, que bloqueia arquivos para exigir pagamento; worms, que se espalham por redes; e adware, que bombardeia dispositivos com anúncios indesejados.

Como posso prevenir um vírus no computador?

A melhor defesa é uma combinação de bons hábitos e ferramentas. Mantenha seu sistema e aplicativos atualizados, baixe arquivos apenas de fontes confiáveis e fique atento a links ou anexos suspeitos em e-mails. Use um antivírus confiável com proteção em tempo real, utilize senhas fortes e exclusivas com autenticação de dois fatores e considere usar uma VPN em redes Wi-Fi públicas para manter sua conexão segura. Estar atento a tentativas de phishing e mensagens incomuns pode prevenir a maioria das infecções antes mesmo que elas comecem.

Dê o primeiro passo para se proteger online. Experimente a ExpressVPN sem riscos.

Obtenha ExpressVPN