Was ist Bedrohungsmodellierung? 5 Schritte zur Verbesserung der Cybersicherheit

Von Malware über Datendiebstahl bis hin zu DDoS-Angriffen gibt es heute zahlreiche digitale Bedrohungen, über die man sich Gedanken machen muss. Diese Bedrohungen und die von ihnen ausgehenden Gefahren zu verstehen, ist ein wichtiger Schritt, um ihnen entgegenzuwirken, und genau hier kommt das Thema Bedrohungsmodellierung ins Spiel.

Aber was ist Bedrohungsmodellierung? Ganz einfach gesagt ist es der Prozess der Identifizierung und Bewertung potenzieller Bedrohungen, in der Regel für digitale Systeme, Netzwerke oder Anwendungen, um die besten Möglichkeiten zum Umgang mit diesen Bedrohungen zu ermitteln.

Dieser Leitfaden befasst sich eingehend mit dem Prozess der Bedrohungsmodellierung und betrachtet dabei Frameworks, Tools und Testprozesse.

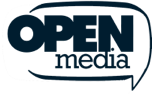

Die Bedeutung von Bedrohungsmodellierung verstehen

Bedrohungsmodellierung ist ein strukturierter Prozess, der von vielen Unternehmen, Organisationen und Softwareentwicklungsteams auf der ganzen Welt eingesetzt wird. Dabei wird eingehend untersucht, wie Angreifer Schwachstellen in einem System ausnutzen könnten.

Das Ziel ist einfach: Es sollen potenzielle Risiken und Schwachstellen in einem System oder einer Anwendung identifiziert werden, damit geeignete Maßnahmen ergriffen werden können, um diese Risiken zu mindern und das System oder die Anwendung so sicher wie möglich zu machen.

Warum Bedrohungsmodellierung in der Cybersicherheit wichtig ist

Das Thema Bedrohungsmodellierung ist in der modernen Cybersicherheit mittlerweile extrem wichtig, weil es einfach so viele Bedrohungen gibt und so viele böswillige Akteure und Organisationen, die versuchen, Malware zu verbreiten oder gar gezielte Cyberangriffe zu starten.

Die Risiken steigen, da die Welt immer technologischer wird und Unternehmen zunehmend digital und cloudbasiert arbeiten. Bedrohungsmodellierung hilft dabei, diese Risiken auf ein Minimum zu reduzieren und die Abwehrmechanismen von Apps und Systemen zu stärken.

Typische Ziele der Bedrohungsmodellierung

- Aufdecken von Schwachstellen oder Sicherheitslücken in einer Anwendung oder einem System

- Festlegen von Gegenmaßnahmen für alle identifizierten Bedrohungen

- Sicherstellen, dass Apps vor dem Start in einem sicheren Zustand sind

- Verbesserung der Sicherheit von Anwendungen nach dem Start

- Proaktive Maßnahmen ergreifen, um Angreifern immer einen Schritt voraus zu sein

Häufige Missverständnisse über Bedrohungsmodellierung

- Es wird nur während der Entwurfs- oder Entwicklungsphase durchgeführt: Die Bedrohungsmodellierung ist sicherlich am sinnvollsten in den frühen Entwurfs- oder Entwicklungsphasen eines Projekts, kann aber auch nach der Einführung eines Produkts oder Systems mit großem Erfolg eingesetzt werden.

- Es ist eine optionale Maßnahme: Bedrohungsmodellierung ist eher ein Muss als eine optionale Zusatzmaßnahme. Ohne Bedrohungsmodellierung ist die Wahrscheinlichkeit viel größer, dass Systeme und Apps in einem unsicheren Zustand gestartet werden, was zu ernsthaften Problemen für Entwickler und Endbenutzer führen kann.

- Es ist ein sehr komplizierter Prozess: Bedrohungsmodellierung ist zwar nicht einfach, aber deutlich weniger kompliziert, als viele Entwickler denken. Es gibt mehrere klare, bewährte Frameworks, die dich durch den Prozess führen.

Die 5 wichtigsten Schritte der Bedrohungsmodellierung

1. Zu schützende Ressourcen identifizieren

Zuerst gilt es herauszufinden, was wirklich auf dem Spiel steht, wenn Angriffe auf die Apps oder Systeme erfolgreich sein sollten. Vielleicht handelt es sich um eine App, die sensible Nutzerdaten sammelt und speichert, also müssem die notwendigen Schritte unternommen werden, um diese Daten zu schützen.

2. Potenzielle Angreifer identifizieren

Als Nächstes solltest du dir überlegen, wer deine App oder dein System angreifen könnte und warum. Manchmal kann ein System einfach durch scheinbar zufällige Hackerangriffe von Unbekannten gefährdet sein. In anderen Fällen gibt es aber vielleicht bestimmte Gruppen, die aus politischen oder finanziellen Gründen speziell diese App oder dieses System ins Visier nehmen könnten.

3. Bedrohungen und Risiken einschätzen

Der nächste Schritt ist die Bedrohungsanalyse, die den Kern des gesamten Bedrohungsmodellierungsprozesses bildet. Dabei werden die möglichen Bedrohungen und potenziellen Angriffsmöglichkeiten aufgelistet, denen eine App oder ein System ausgesetzt sein könnte. Dazu gehören beispielsweise Angreifer, die Schwachstellen im Code ausnutzen oder sich unbefugten Zugriff verschaffen. Aber auch Mitarbeiter, die durch schlechte Passwortgewohnheiten versehentlich Daten preisgeben, können eine Gefahrenstelle darstellen.

4. Kosten der Risikominderung bewerten

Für jedes identifizierte Risiko solltest du nach Möglichkeiten suchen, es zu mindern oder ihm entgegenzuwirken. Wenn beispielsweise der Code einer App Schwachstellen aufweist, sollte er neu geschrieben und optimiert werden, um die Abwehrmechanismen zu stärken. Jeder Teil der Risikominderungsstrategie kostet Zeit, Geld und Ressourcen, und Unternehmen müssen die Kosten, Risiken und Vorteile entsprechend ihrem Budget abwägen.

5. Die Folgen eines möglichen Versagens analysieren

Der letzte Schritt der Bedrohungsmodellierung besteht darin, sich das Worst-Case-Szenario vorzustellen. Stell dir vor, was passieren könnte, wenn ein Angriff auf eine App oder ein System erfolgreich wäre, und was das für die Entwickler, Nutzer und andere Beteiligte bedeuten würde. Wenn Teams die schlimmsten Möglichkeiten kennen, sind sie oft motivierter, diese zu verhindern.

Wie sich die Bedrohungsmodellierung in den SDLC einfügt

Die Bedrohungsmodellierung ist ein wichtiger Schritt im Softwareentwicklungs-Lebenszyklus (SDLC), dem strukturierten Prozess, mit dem neue Anwendungen und Systeme entwickelt werden.

Wann sollte die Bedrohungsmodellierung im Entwicklungszyklus angewendet werden?

Die Bedrohungsmodellierung wird oft als fortlaufender Prozess während des gesamten Entwicklungsprozesses durchgeführt, beginnend in den frühen Entwurfsphasen und fortgesetzt während der gesamten Entwicklung bis hin zur Markteinführung und sogar nach der Markteinführung. Durch die regelmäßige Bewertung und Überprüfung potenzieller Bedrohungen können Entwickler während des gesamten SDLC wichtige Schritte unternehmen, um ihre Anwendung zu verbessern und zu sichern.

Herausforderungen und Lösungen für die SDLC-Anpassung

- Zeit- und Ressourcenaufwand: Die Bedrohungsmodellierung erfordert einen gewissen Zeit- und Ressourcenaufwand und kann den Fokus von anderen Teilen des SDLC-Prozesses ablenken. Dies kann zu Verzögerungen und Störungen führen und möglicherweise die Einführung einer neuen App verzögern. Teams sollten daher die Bedrohungsmodellierung von Anfang an in ihre Pläne einbeziehen.

- Anpassung an agile Entwicklung: Viele Entwicklungsteams nutzen heute agile Methoden und arbeiten in kurzen, schnellen Zyklen. Auch wenn die Bedrohungsmodellierung nicht immer ganz natürlich in diesen Rhythmus passt, kann eine gute Planung dabei helfen, sie reibungslos zu integrieren.

- Fehlende standardisierte Prozesse: Manchmal haben Entwicklungsteams kein klares Rahmenwerk, an das sie sich bei der Durchführung von Bedrohungsmodellierung halten können, was zu Zeitverschwendung und uneinheitlichen Ergebnissen führen kann. Um dies zu vermeiden, wird Teams empfohlen, eines der etablierten Rahmenwerke für die Bedrohungsmodellierung zu verwenden, wie z.B. STRIDE oder PASTA.

- Erfordert ein erfahrenes, kompetentes Team: Die Identifizierung und das Verständnis der vielen Bedrohungen und Risiken, denen Apps und Systeme ausgesetzt sind, kann eine Herausforderung sein, insbesondere für diejenigen, denen es an Erfahrung oder Fachwissen im Bereich der Cyber-Bedrohungsmodellierung mangelt. Es lohnt sich daher, in Tools zur Bedrohungsmodellierung zu investieren oder Dritte zur Unterstützung hinzuziehen.

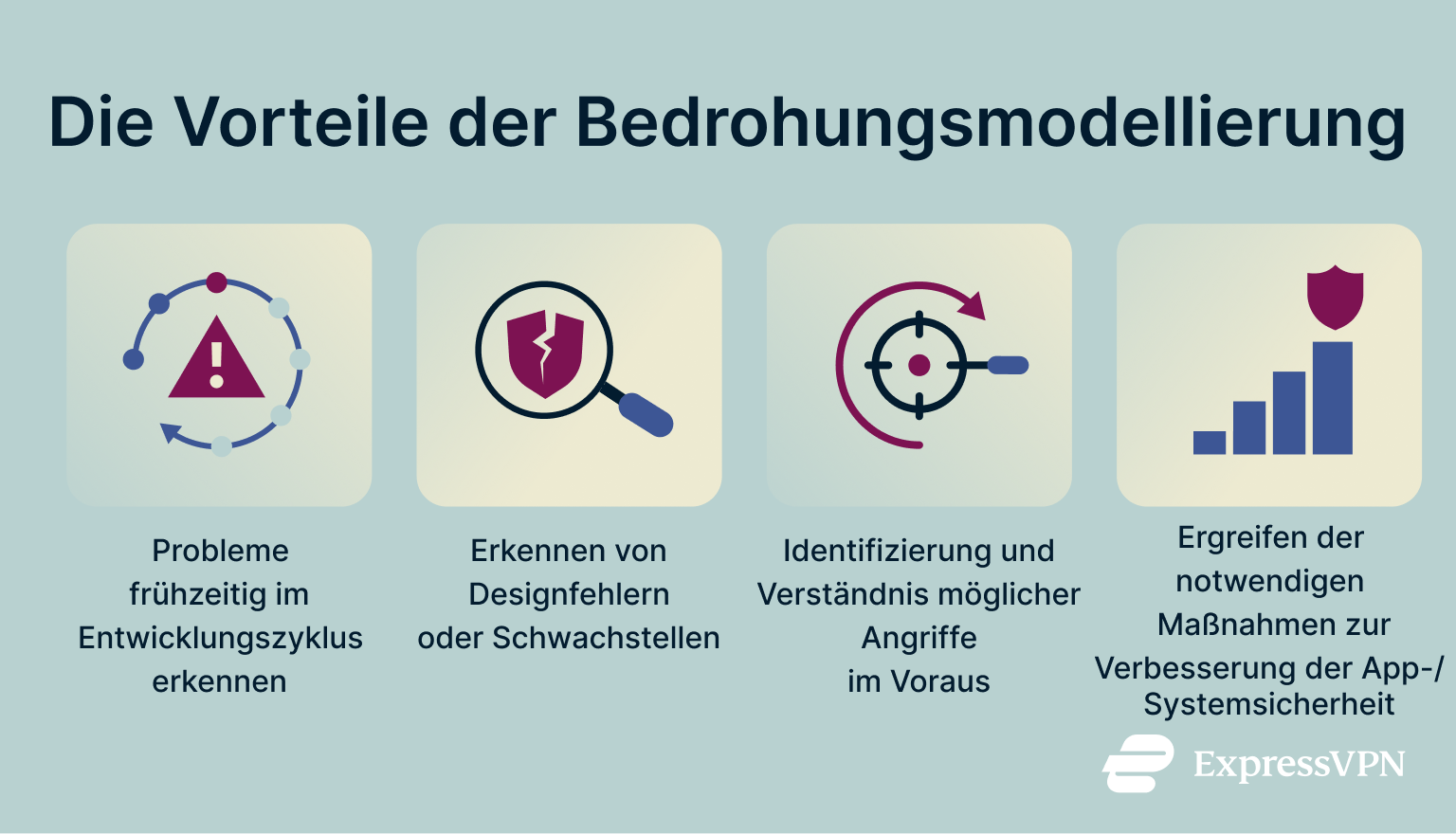

Methoden und Frameworks für die Bedrohungsmodellierung

- STRIDE-Framework: STRIDE steht für „Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service, Elevation of Privilege” (Spoofing, Manipulation, Zurückweisung, Offenlegung von Informationen, Denial-of-Service, Erhöhung von Berechtigungen). Es ist eine der ältesten und bewährtesten Methoden der Bedrohungsmodellierung.

- DREAD-Bedrohungsmodellierung: DREAD ist eine Methode zur Bewertung von Bedrohungsmodellen, die auf „Damage, Reproducibility, Exploitability, Affected Users und Discoverability” basiert. Sie erstellt eine skalierte Bewertung, um zu zeigen, wie groß das Risiko für eine App oder ein System ist, wird aber nicht mehr so häufig verwendet.

- PASTA-Methodik: PASTA steht für „Process for Attack Simulation and Threat Analysis" (Prozess zur Angriffssimulation und Bedrohungsanalyse). Dieses Framework bezieht alle Beteiligten in den Prozess der Bedrohungsmodellierung ein, nicht nur IT- und Sicherheitsexperten, um möglichst umfassende Analysen und Ergebnisse zu erzielen.

- LINDDUN-Framework: LINDDUN steht für „Linking, Identifying, Non-repudiation, Detecting, Data Disclosure, Unawareness, Non-compliance" (Verknüpfen, Identifizieren, Nicht-Zurückweisung, Erkennen, Offenlegung von Daten, Unwissenheit, Nichteinhaltung) und nutzt Bedrohungsbäume, um Nutzern zu helfen, Risiken und Lösungen gleichzeitig zu erkennen.

- TRIKE-Modellierungsmethode: TRIKE steht für „Threat, Risk, Impact, Knowledge, and Evaluation" (Bedrohung, Risiko, Auswirkung, Wissen und Bewertung) und ist ein Open-Source-Tool zur Bedrohungsmodellierung.

- VAST-Framework zur Bedrohungsmodellierung: VAST steht für „Visual, Agile, and Simple Threat" (visuell, agil und einfache Bedrohung). Diese Modellierung umfasst skalierbare Prozesse, die sich für Organisationen und Projekte unterschiedlicher Größe eignen.

- NIST-Framework: Das NIST-Bedrohungsmodell-Framework stammt vom National Institute of Standards and Technology. Es handelt sich um einen vierstufigen Prozess, mit dem Entwicklungsteams Bedrohungen identifizieren und bewerten können.

- Angriffsbäume und Diagramme: Angriffsbäume sind hilfreiche Visualisierungen von Systemen und ihren Schwachstellen.

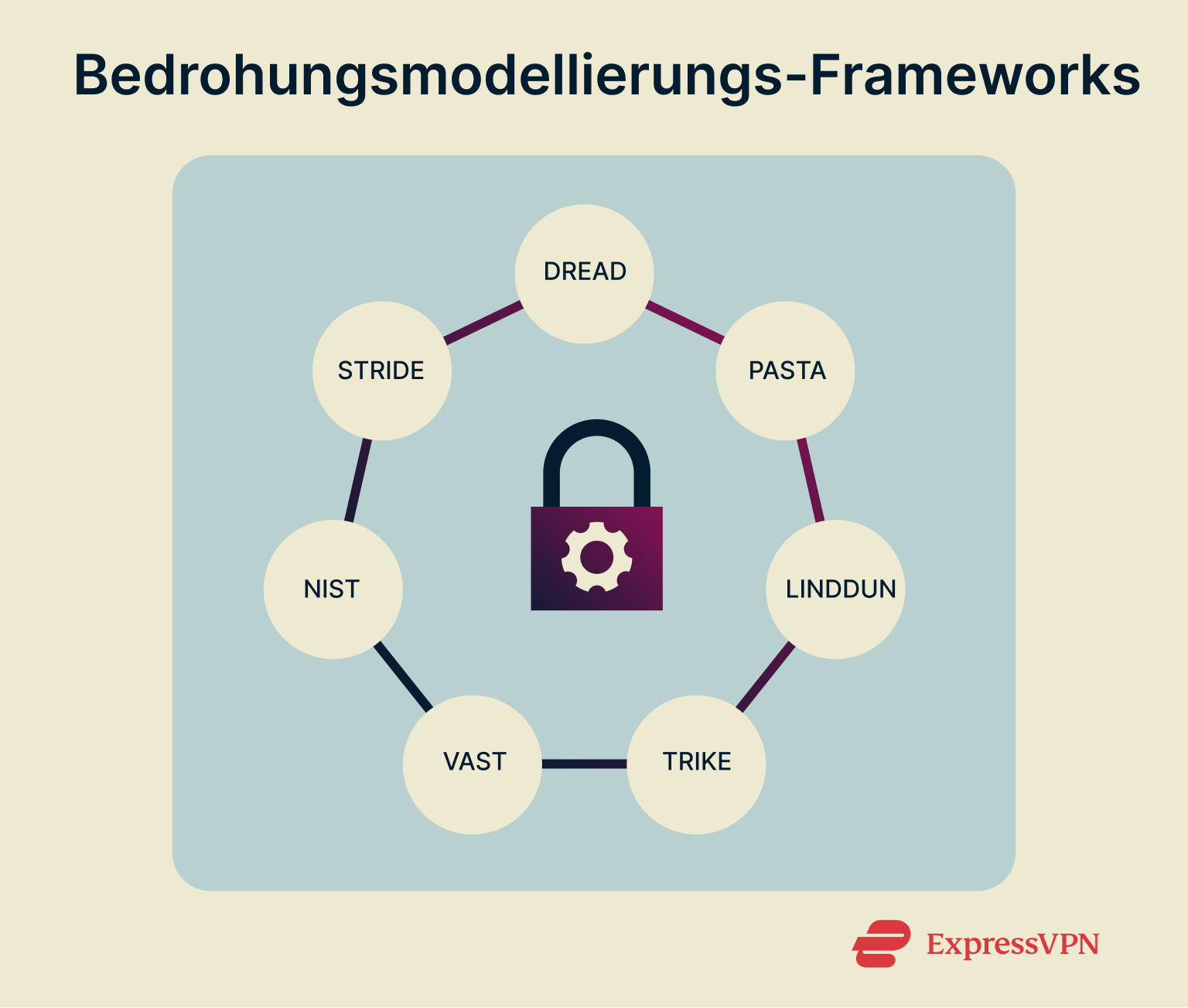

Bewährte Verfahren für eine effektive Bedrohungsmodellierung

- Beziehe funktionsübergreifende Teams mit ein: IT- und Sicherheitsteams sind die Hauptakteure bei der Durchführung von Bedrohungsmodellierungen, aber es lohnt sich auch, andere funktionsübergreifende Teams zu konsultieren und einzubeziehen, um einen breiteren und tieferen Einblick in Risiken und Bedrohungen zu erhalten.

- Verwende iterative Verfeinerung: Suche bei der Durchführung einer Bedrohungsmodellierung ständig nach Möglichkeiten, den Prozess zu verfeinern und zu optimieren, um ihn an die besonderen Parameter deines Projekts anzupassen. Dies hilft dir, Zeit zu sparen und die Effizienz zukünftiger Bedrohungsanalysen zu maximieren.

- Kombiniere bei Bedarf mehrere Methoden: Du musst dich nicht immer an ein einziges Framework (wie DREAD oder PASTA) für die Bedrohungsmodellierung halten. Probiere ruhig verschiedene Methoden aus und nutze Alternativen, wenn du glaubst, dass du damit bessere Ergebnisse erzielen kannst.

- Weise den Modellierungsaufgaben einen Verwntwortlichen zu: Delegiere die sich aus der Bedrohungsmodellierung resultierenden Aufgaben an Personen mit einschlägiger Erfahrung und Fachkenntnis, um Verzögerungen zu vermeiden und einen schnellen und effizienten Ablauf des Prozesses zu gewährleisten.

Wie KI und Automatisierung die Bedrohungsmodellierung verbessern

Die Bedrohungsmodellierung verändert sich täglich, wobei künstliche Intelligenz und Automatisierungstechnologien eine immer größere Rolle bei der Durchführung des Prozesses spielen.

Einsatz von KI zur Optimierung des Bedrohungsmodellierungsprozesses

In den letzten Jahren sind verschiedene KI-gestützte Tools und Plattformen für die Bedrohungsmodellierung entstanden. Sie nutzen KI, um App- oder Systemdaten zu verarbeiten und zu interpretieren. So können potenzielle Risiken oft schneller und genauer ermittelt werden.

KI kann den Software-Teams dabei helfen, verschiedene Arten von Bedrohungen, Designfehler und Schwachstellen in der Programmierung von Anwendungen zu erkennen, was den Prozess der Bedrohungsmodellierung beschleunigt und optimiert.

Risiken und Grenzen der automatisierten Modellierung

Auch wenn es hilfreich ist, KI und Automatisierung für die Bedrohungsmodellierung zu nutzen, sollten Software-Entwicklungsteams sich nicht zu sehr auf diese Technologien verlassen.

Automatisierung hat ihre Grenzen, und KI kann nur mit den Daten arbeiten, die ihr zur Verfügung gestellt werden, sodass die Gefahr besteht, dass bestimmte Aspekte übersehen werden. Außerdem ist KI noch eine neue und unvollkommene Technologie, die Fehler machen oder nicht genau die Ergebnisse liefern kann, die Nutzer erwarten.

Aus diesen Gründen sollten KI-gestützte Tools zur Bedrohungsmodellierung eher als Ergänzung zur manuellen Bedrohungsanalyse betrachtet werden und nicht als Ersatz dafür.

FAQ: Häufige Fragen zur Bedrohungsmodellierung

Was bedeutet Bedrohungsmodellierung?

Bedrohungsmodellierung ist der Prozess, bei dem Risiken und Bedrohungen für eine App oder ein System, normalerweise während der Design- und Entwicklungsphase, erkannt und dann Maßnahmen ergriffen werden, um diesen Risiken entgegenzuwirken. Sie ist ein wichtiger Teil des Softwareentwicklungs-Lebenszyklus.

Was sind die 5 Schritte der Bedrohungsmodellierung?

Die fünf Schritte der Bedrohungsmodellierung sind:

- Identifiziere die Dinge, die du schützen musst.

- Finde heraus, wer es auf diese Ressourcen abgesehen haben könnte.

- Schätze die Bedrohungen und Angriffsmethoden ein, die gegen dich eingesetzt werden könnten.

- Überlege dir, wie du diese Bedrohungen abwehren kannst und was das kostet.

- Analysiere die schlimmstmöglichen Folgen.

Was ist Bedrohungsmodellierung im SDLC?

Bedrohungsmodellierung im Softwareentwicklungs-Lebenszyklus ist der Prozess, bei dem Entwickler nach Schwachstellen oder möglichen Angriffsmethoden auf ihre Software suchen, um Wege zu finden, diese zu verbessern und zu sichern.

Machen Sie den ersten Schritt, um sich online zu schützen. Testen Sie ExpressVPN risikofrei.

Hol dir ExpressVPN