Что такое постквантовая криптография?

Квантовые вычисления до сих пор могут казаться чем-то из области научной фантастики, однако они быстро развиваются и в один момент могут нарушить принципы шифрования, на которые мы привыкли полагаться для обеспечения интернет-безопасности.

Именно в этот момент на сцене появится постквантовая криптография (ПКК). Она подразумевает создание алгоритмов, устойчивых к квантовым вычислениям, и способных противостоять подобным угрозам в будущем.

В этом гайде вы узнаете, что такое ПКК, почему она важна уже сейчас, и какие шаги необходимо предпринимать организациям для подготовки к квантовой эпохе прежде, чем современные способы шифрования устареют.

Почему постквантовая криптография важна уже сейчас

Шифрование прошло огромный путь от простых секретных кодов до сложных алгоритмов, используемых в наши дни, но оно всегда было похоже на гонку вооружений между создателями систем безопасности и взломщиками. И сейчас мы находимся в точке, когда квантовые вычисления могут изменить всё в один миг.

Большая часть интернета полагается на шифрование с открытым ключом, например на RSA (Rivest–Shamir–Adleman), которое является безопасным из-за вычислительной сложности факторизации больших чисел, и на криптографию на эллиптических кривых (ECC — Elliptic Curve Cryptography), которая основана на сложности математики эллиптических кривых. Эти решения обеспечивают надёжную защиту от традиционных компьютеров, однако вполне возможно, что квантовые компьютеры смогут решать такие задачи намного быстрее, что потенциально даст им возможность взламывать эти способы шифрования.

Мы не знаем точно, когда появятся такие мощные квантовые компьютеры (возможно, через несколько лет, а возможно, через несколько десятилетий), однако большинство экспертов уверены, что перед нами стоит вопрос "когда", а не "если". Именно поэтому важно начинать подготовку уже сейчас, задолго до того, как актуальные способы шифрования станут уязвимы.

Нарастающая срочность модернизации шифрования

Правительства и компании не собираются ждать, пока квантовые компьютеры станут реальной угрозой; они готовятся уже сейчас. Почему? Потому что киберпреступники могут украсть зашифрованные данные сейчас и расшифровать их позже, когда технология квантовых вычислений достигнет необходимого уровня.

Такая тактика "Собирай сейчас, расшифровывай позже" является большой проблемой, поскольку некоторые данные остаются чувствительными в течение нескольких десятилетий. К примеру, финансовые отчёты, государственные тайны и личные данные. Получение доступа к такой информации может иметь различные последствия, от ущерба репутации и штрафов до рисков, связанных с государственной безопасностью.

Государства по всему миру уже публикуют дорожные карты и мандаты готовности к квантовой эпохе. А поскольку переход на постквантовое шифрование является сложным и многолетним процессом, ранняя подготовка обеспечит долгосрочную защиту данных и соответствие актуальным стандартам.

Что такое криптографическая гибкость (crypto-agility) в квантовую эпоху

Криптографическая гибкость — это способность быстро менять алгоритмы шифрования в вашей системе с минимальным нарушением работы. Такая адаптивность является крайне важной, поскольку стандарты и угрозы постоянно совершенствуются, и сейчас мы не знаем, какие постквантовые алгоритмы пройдут проверку временем.

Поэтому создание модульных систем, не привязанных к алгоритму, предоставляет организациям гибкость и возможность быстро адаптироваться и обеспечивать защиту в условиях квантовых перемен.

Принцип работы и ограничения современной криптографии

Чтобы понять, почему квантовые вычисления так важны, нужно разобраться в принципах работы современных криптографических систем и оценить возможные риски.

Роль криптографии с открытым ключом в современных системах безопасности

В наше время, большая часть защищённых коммуникаций, начиная от банковских операций и заканчивая онлайн-покупками, совершается с использованием криптографии с открытым ключом. Этот способ использует пару связанных ключей:

- Публичный ключ (передаваемый открыто) для шифрования или подписи данных

- Приватный ключ (хранится в тайне) для расшифрования или подтверждения

RSA, ECC и другие подобные алгоритмы генерируют такие ключи и выполняют шифрование и дешифрование. В их основе лежат математические задачи, которые, с технической точки зрения, обычные компьютеры могут решить только за очень долгое время. Например, даже самому быстрому суперкомпьютеру потребуются миллиарды лет, чтобы факторизовать 2048-битный RSA-ключ.

Подобные алгоритмы шифрования с открытым ключом являются основой цифровых сертификатов, протокола TLS (Transparent Layer Security) / уровня защищённых сокетов SSL (Secure Sockets Layer) и ключевым механизмом безопасного обмена данными в интернете.

Актуальные уязвимости современных систем

Однако принцип работы квантовых компьютеров кардинально отличается от классических компьютеров. И это противоречит предположениям, на которых основана классическая криптография.

Например, достаточно мощный квантовый компьютер, использующий алгоритм Шора, сможет факторизовать 2048-битный RSA-ключ всего за несколько часов, что является невозможным для современных устройств. Это значит, что многие способы шифрования, которые обеспечивают нашу цифровую защиту, в один день могут стать неактуальными.

Основные методы постквантовой криптографии

По мере нарастания квантовой угрозы, эксперты разрабатывают новые способы шифрования, позволяющие обеспечить защиту даже от мощных квантовых компьютеров. Вот основные методы, разрабатываемые экспертами:

- Криптография на основе решёток: Этот метод основан на решении задач теории решёток — это невероятно сложные математические задачи как для классических, так и для квантовых компьютеров. Многие основные стандартизированные постквантовые алгоритмы Национального института стандартов и технологий США (NIST — National Institute of Standards and Technology), в том числе механизм инкапсуляции ключей на основе модульных решёток (ML-KEM — Module Lattice–Based Key Encapsulation Mechanism), ранее известный как Kyber, используют задачи теории решёток из-за их мощной криптографической защиты и хорошего практического применения.

- Подписи на основе хеширования: Используют криптографические хеш-функции для создания цифровых подписей. Данный способ считается очень безопасным, поскольку обратимость операции хеширования является математически невыполнимой задачей (даже для квантовых компьютеров).

- Криптография, основанная на коде: использует сложность декодирования случайных линейных корректирующих кодов без секретного ключа. В настоящее время, ни один рабочий квантовый алгоритм (в том числе Шора) не способен решить эту задачу, что делает его серьёзным кандидатом на обеспечение постквантовой безопасности.

- Технологии на основе изогении: Данные методы используют изогению — математические соответствия эллиптических кривых — для генерации защищённых ключей и подписей. Их преимуществом является небольшой размер ключа по сравнению с многими другими постквантовыми методами. Однако они находятся на начальной стадии изучения и оценки экспертами.

Протокол Lightway от ExpressVPN уже внедрил алгоритм шифрования Kyber в качестве раннего этапа внедрения постквантовой безопасности. С тех пор мы перешли на ML‑KEM и в итоге пришли к стандарту NIST, основанному на Kyber, что ещё больше укрепило нашу готовность к постквантовой эпохе.

Постквантовая устойчивость криптографии с симметричным ключом

Симметричная криптография использует одинаковый секретный ключ для шифрования и дешифрования данных. Стороны заранее обмениваются этим ключом. Продвинутый стандарт шифрования AES (Advanced Encryption Standard) является одним из самых популярных симметричных алгоритмов и используется для защиты WiFi-сетей, VPN-трафика и шифрования файлов.

Хорошая новость заключается в том, что симметричное шифрование не так уязвимо для квантовых компьютеров, как системы с открытым ключом. Это связано с тем, что они не полагаются на решение математических задач, таких как факторизация больших чисел (используется в RSA) или решение уравнений с эллиптическими кривыми (используется в ECC), поскольку квантовые компьютеры могут решать эти задачи намного быстрее с помощью алгоритма Шора.

Для симметричного шифрования основной квантовой атакой является алгоритм Гровера, который ускоряет угадывание ключа методом подбора, однако он не способен мгновенно взломать шифрование. Это позволяет снизить эффективность шифрования всего в два раза.

Решение достаточно простое: использовать более длинные ключи. Например, переход с ключа AES 128-бит на AES 256 бит обеспечит надёжное шифрование даже в постквантовом мире.

Как компаниям подготовиться к квантовым угрозам

Подготовка к квантовым угрозам должна быть стратегически продуманной и поэтапной, как на техническом, так и на организационном уровне. Далее мы расскажем, на что компаниям стоит обратить основное внимание.

Создание перечня криптографических активов

Начните с оценки рисков. Определите криптографические системы, которые больше всего подвержены квантовым угрозам. После этого, составьте список всех криптографических активов, в том числе алгоритмов, ключей, сертификатов и устройств. Это позволит вам точно понимать, какие компоненты системы чувствительны к квантовым угрозам, и что необходимо с этим сделать.

Определение приоритетных систем и этапов перехода

Определите важность каждой системы с учётом чувствительности данных, подверженности квантовым угрозам и периода жизненного цикла. В первую очередь, фокусируйтесь на критически важных областях, среди которых протоколы обмена ключами и цифровые сертификаты.

Используйте стратегию поэтапного переноса, которая часто подразумевает гибридную криптографию с одновременной работой классических и постквантовых алгоритмов, для обеспечения совместимости и безопасности.

Процессы тестирования и подтверждения

Заблаговременно тестируйте инструменты ПКК в управляемых окружениях для выявления проблем в работе, а также в аппаратном и программном обеспечении. Многие криптографические библиотеки, в том числе liboqs, уже поддерживают постквантовые алгоритмы NIST (в том числе недавно утверждённые стандарты), что упрощает проведение практических экспериментов.

Тестирование на ранних этапах позволяет создать криптографическую гибкость, чтобы ваши системы могли быстро адаптироваться к выявленным уязвимостям — это позволяет снизить риск нарушения работы при выходе новых стандартов.

Соответствие политикам управления

Для безопасного квантового перехода также необходимы определённые изменения в политиках управления. Организациям необходимо:

- Соответствовать стандартам Национального института стандартов и технологий США (NIST) и Международной организации стандартизации (ISO).

- Установить чёткие внутренние правила выбора алгоритма, управления ключами и операционной совместимости.

- Включить требования квантовой безопасности в закупочную документацию и запросы на предложения.

- Внедрять криптографическую гибкость, чтобы обновление алгоритмов проходило быстро и безболезненно.

Важно обеспечить взаимодействие между руководителями и отделами IT, безопасности и комплаенса для скорейшего внедрения и ведения отчётности.

Обучение и внутренняя коммуникация

Успешный перенос ПКК зависит от людей не меньше, чем от технологий. Необходимо обеспечить целевое обучение сотрудников отдела безопасности и технического отдела на тему выбора алгоритмов, способов перехода и потенциальных сложностей при внедрении.

Обеспечить прозрачную внутреннюю коммуникацию. Определите обязанности сотрудников и регулярно информируйте отделы IT, безопасности и закупок о требованиях обеспечения квантовой безопасности и этапах перехода.

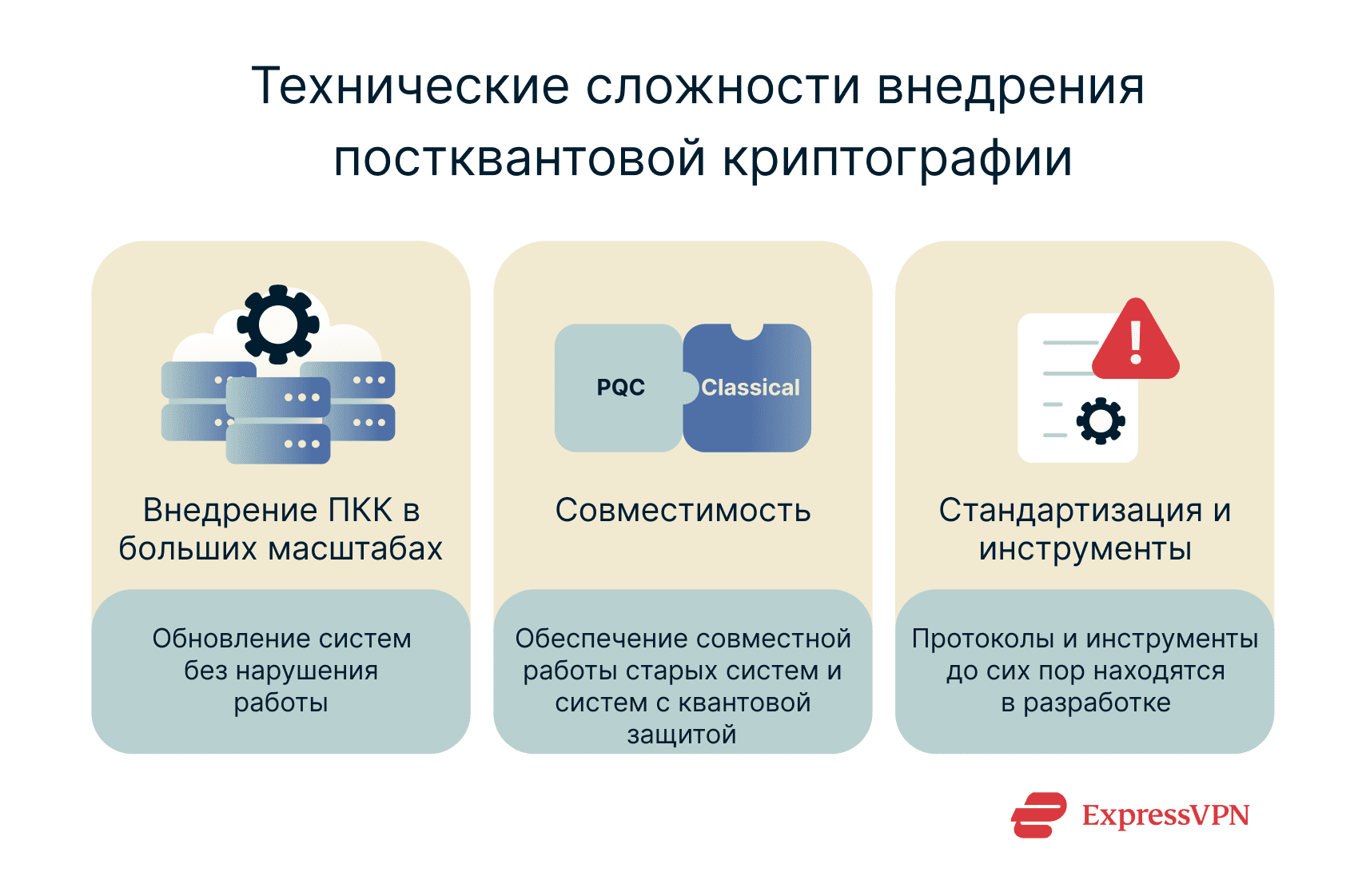

Технические сложности и открытые вопросы

Ниже мы расскажем об основных вопросах, которые остаются открытыми и требуют внимания по мере внедрения ПКК:

Сложности внедрения ПКК в больших масштабах

Внедрение ПКК в масштабах всей организации, или даже целой государственной инфраструктуры, является сложной задачей. Обновление криптографических алгоритмов потребуется для всех задействованных систем, начиная от серверов и облачных сервисов и заканчивая IoT-устройствами. Это значит:

- Обновление и замена программного и аппаратного обеспечения.

- Предотвращение случаев нарушения работы.

- Устранение потенциальных проблем в производительности, поскольку некоторые алгоритмы ПКК требуют больше вычислительной мощности, что особенно важно для устройств с ограниченной мощностью или ресурсами.

Совместимость старых и квантово-защищённых систем

Ещё одним серьёзным вызовом является обеспечение совместной работы старых систем и систем с реализованной защитой от квантовых угроз. В настоящее время, многие организации используют гибридный способ, при котором в процессе перехода классические и постквантовые алгоритмы работают совместно. Это позволяет обеспечить совместимость, но добавляет свои сложности:

- Проектирование и тестирование гибридных систем.

- Выполнение обмена ключами и обновление цифровых сертификатов без возникновения новых пробелов в безопасности.

- Обеспечение защиты данных во время и после перехода.

Ограничения действующих стандартов и инструментов

Даже при использовании новых стандартов ПКК NIST, экосистема не будет законченной. Данный стандарт до сих пор не охватывает некоторые случаи использования и протоколы шифрования, а инструменты внедрения ПКК пока что являются лишь зарождающейся технологией. Например:

- Поддержка гибридного ПКК существует, но только для ограниченного количества платформ.

- Сторонние приложения предлагают ещё меньше возможностей, из-за чего разработка способов полноценного и беспроблемного внедрения ПКК является актуальной нерешённой задачей.

Как мировые стандарты формируют квантовую безопасность

По мере приближения квантовой угрозы, криптографические стандарты для ПКК начинают играть всё более важную роль в формировании стратегий кибербезопасности и выполнении безопасного перехода.

Процесс стандартизации постквантовой криптографии NIST

С 2016 года, NIST возглавил мировые усилия в разработке стандартов квантово-устойчивой криптографии.

После нескольких лет открытой оценки и тестирования экспертами со всего мира, в августе 2024 года NIST завершил формирование трёх стандартов ПКК:

- Механизм инкапсуляции ключей на основе модульных решёток (ML-KEM) на базе механизма CRYSTALS‑Kyber для шифрования и инкапсуляции ключей.

- Алгоритм цифровой подписи на основе модульных решёток (ML-DSA — Module Lattice–Based Digital Signature Algorithm) на базе механизма CRYSTALS‑Dilithium для цифровых подписей.

- Алгоритм цифровой подписи на основе хеширования без сохранения состояния (SLH-DSA — Stateless Hash–Based Digital Signature Algorithm) на базе механизма SPHINCS+ в качестве резервного решения для цифровых подписей.

Четвёртый механизм подписи — алгоритм компактной подписи через NTRU на основе быстрого преобразования Фурье и решёток также проходит процесс стандартизации в настоящее время; ожидается, что он будет утверждён под названием "Федеральный стандарт обработки информации" (FIPS — Federal Information Processing Standard) 206.

В марте 2025 года, NIST также выбрала алгоритм на основе квазициклического кода Хэмминга (HQC — Hamming Quasi-Cyclic), в качестве пятого стандарта ПКК, который, предположительно, будет доработан к 2027 году.

Что такое Меморандум по вопросам национальной безопасности NSM-10 (National Security Memorandum)

В мае 2022 года, Президент Байден подписал Меморандум по вопросам национальной безопасности NSM-10 для ускорения внедрения ПКК правительством США. В соответствии с Меморандумом, федеральные агентства должны:

- Провести оценку криптографических рисков.

- Провести инвентаризацию существующих криптографических активов.

- Начать внедрение утверждённых стандартов ПКК NIST.

Данная директива указывает на важность ранней подготовки и устанавливает чёткие сроки для объединения и ускорения усилий федеральных агентств по противодействую квантовым угрозам.

Оценка поставщиков и продукции ПКК

По мере принятия криптографическими стандартами своей окончательной формы, всё больше поставщиков рекламируют свои продукты как "с квантовой безопасностью" или "с ПКК". Компаниям следует внимательно оценивать подобные заявления:

- Определить критически важных поставщиков хостинга, хранилищ, средств обработки данных и ПО.

- Изучить планы криптографического перехода, сертификаты и дорожные карты поставщиков.

- Уточнить наличие поддержки алгоритмов NIST, гибридных режимов и криптографической гибкости для последующих обновлений.

- Оценить уровень проведённых тестов и поддержку перехода для обеспечения беспроблемного внедрения.

Инструменты, которые помогут вам и вашим приложениям подготовиться к квантовому будущему

Организациям необходимо воспользоваться ростом экосистемы поддержки перехода на ПКК для упрощения собственного перехода к шифрованию с квантовой защитой.

Рекомендуемые библиотеки ПКК с открытым кодом

Вы можете поэкспериментировать с постквантовыми решениями при помощи проверенных библиотек с открытым кодом:

- Open Quantum Safe (liboqs): Лидирующая библиотека с открытым кодом для ПКК с поддержкой алгоритмов, одобренных NIST, и интеграцией Open Secure Sockets Layer (OpenSSL) и Open Secure Shell (OpenSSH). Используется компаниями AWS, IBM, SandboxAQ и ExpressVPN для раннего внедрения и тестирования.

- Bouncy Castle: Проверенная временем криптографическая библиотека для Java и .NET, которая теперь поддерживает доработанные постквантовые алгоритмы NIST, в том числе CRYSTALS‑Kyber, CRYSTALS‑Dilithium и SPHINCS+. Поддерживает гибридный режим работы TLS и сертификатов, что упрощает интеграцию постквантовой криптографии в корпоративную среду.

Инструменты для определения и инвентаризации криптоактивов

Инструменты определения и инвентаризации автоматизируют поиск криптографических алгоритмов, ключей, сертификатов и устройств, используемых во всех сетях и системах. Они помогают создать план перехода, обнаружить устаревшие и уязвимые алгоритмы и определить активы, подверженные максимальным рискам.

К таким инструментам относятся Keyfactor Command и Venafi’s Trust Protection Platform — оба этих инструмента широко используются для постоянного управления криптографическими активами и обеспечения соответствия установленным стандартам.

Официальные рекомендации по переходу от NIST и отраслевых органов

Переход не должен выполняться вслепую. На официальных ресурсах можно найти современные практики, схемы оценки рисков и пошаговые инструкции по оценке актуальных криптографических активов, планированию и реализации перехода:

- Готовность к квантовой эпохе: Переход на постквантовую криптографию (Quantum-Readiness: Migration to Post-Quantum Cryptography), опубликован Национальным институтом стандартов и технологий США (NIST), Агентством национальной безопасности (NSA — National Security Agency) и Агентством кибербезопасности и безопасности инфраструктуры (CISA — Cybersecurity and Infrastructure Security Agency).

- Практическое руководство по переходу на ПКК, разработанное совместными усилиями правительства Нидерландов и исследовательских организаций.

- Следующие шаги по подготовке к постквантовой криптографии — опубликовано государственной организацией Великобритании — Центром национальной кибербезопасности (NCSC — National Cyber Security Centre).

Часто задаваемые вопросы: популярные вопросы о постквантовой криптографии

Что такое шифрование с защитой от квантовых вычислений?

Шифрование с защитой от квантовых вычислений — это криптографические способы, которые обеспечивают защиту даже от атак с использованием мощных квантовых компьютеров. К ним относятся алгоритмы постквантовой криптографии (ПКК), которые способны выдержать квантовые атаки, и аппаратные решения, например квантовое распределение ключа (QKD — Quantum Key Distribution).

Можно ли усовершенствовать существующие системы до ПКК?

Да, многие существующие системы можно перевести на поддержку постквантовой криптографии (ПКК), обычно с использованием гибридного подхода, который подразумевает одновременное использование классических и постквантовых алгоритмов на время перехода. Однако некоторые устройства, особенно с низкой мощностью и устаревшим аппаратным обеспечением, могут потребовать обновления или замены.

В чём заключаются первые шаги к криптографической гибкости?

Первые шаги к криптографической гибкости заключаются в полной инвентаризации областей и средств применения криптографии в вашей организации, а также в разработке надёжных методик управления. В том числе, необходимо составить список алгоритмов, ключей, сертификатов, протоколов и аппаратного обеспечения всей вашей системы, а также установить понятную политику выбора и управления криптографическими решениями. После этого, нужно сфокусироваться на гибком внедрении и, при необходимости, на автоматизации жизненного цикла для поддержки последующих обновлений.

Какие существуют утверждённые стандарты ПКК NIST?

Национальный институт стандартов и технологий США (National Institute of Standards and Technology — NIST) утвердил три стандарта постквантовой криптографии (ПКК): два алгоритма на основе решёток (CRYSTALS-Kyber и CRYSTALS-Dilithium) и один алгоритм на основе хеширования (SPHINCS+). Эти стандарты являются основой шифрования с квантовой защитой и цифровых подписей, при этом в настоящее время проверку проходят и другие алгоритмы.

Чем постквантовая криптография отличается от квантовой криптографии?

Оба способа подразумевают обеспечение защиты от квантовых вычислений. Постквантовая криптография (ПКК) — это программные решения с использованием новых математических алгоритмов, предназначенных для защиты от атак с применением квантовых компьютеров, которые заменят уязвимые способы шифрования с открытым ключом.

С другой стороны, квантовая криптография — это технология на базе аппаратного обеспечения, которая использует принципы квантовой физики, в частности квантовое распределение ключа, для защищённого обмена ключами шифрования, позволяя обнаруживать перехват через квантовый эффект.

Другими словами, ПКК усиливает шифрование за счёт новых математических решений, а квантовая криптография защищает процесс обмена ключами путём физического обнаружения любых попыток перехвата.

Сколько времени обычно занимает переход?

Переход на постквантовую криптографию (ПКК) обычно является длительным процессом, который может длиться годами. Для сравнения, внедрение современной инфраструктуры с открытым ключом во всех сферах заняло примерно 20 лет.

Некоторые эксперты оценивают сроки появления квантовых компьютеров, представляющих опасность для криптографии, в 10-15 лет, поэтому организациям следует уже сейчас начинать подготовку, чтобы их системы были готовы задолго до появления реальных угроз.

Сделайте первый шаг и защитите себя в Сети. Начните работу с ExpressVPN без риска.

Получить ExpressVPN