WireGuard vs. OpenVPN: Welches ist in 2026 besser?

Wenn es um die Wahl zwischen WireGuard und OpenVPN geht, denken viele zuerst an Geschwindigkeit. Dabei gibt es deutlich mehr Faktoren, die eine Rolle spielen. Die beiden VPN-Protokolle unterscheiden sich in Leistung, Sicherheit und Kompatibilität, teilen aber auch einige Gemeinsamkeiten, die auf den ersten Blick überraschen können.

In diesem Artikel zeigen wir, wie sich WireGuard und OpenVPN im Vergleich schlagen, wofür sich welches Protokoll besonders eignet und wie sie bei ExpressVPN eingesetzt werden.

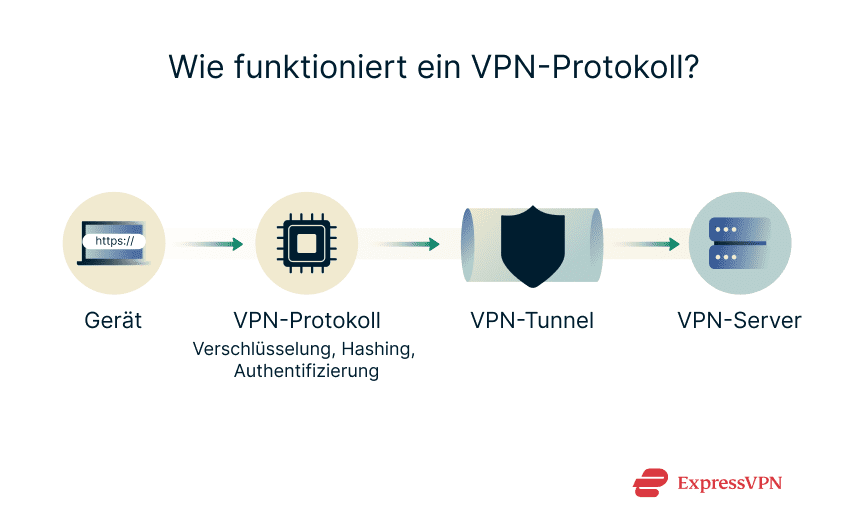

Was ist ein VPN-Protokoll?

Beginnen wir mit den Grundlagen. Ein VPN-Protokoll ist ein Regelwerk, das festlegt, wie deine Daten durch einen VPN-Tunnel übertragen und dabei geschützt werden. Es bestimmt, wie dein Internetverkehr vom Eintritt in den Tunnel bis zum Austritt auf der anderen Seite verarbeitet wird.

Warum VPN-Protokolle für Datenschutz und Leistung wichtig sind

Das verwendete VPN-Protokoll hat großen Einfluss auf Datenschutz und Performance. Manche Protokolle sind darauf ausgelegt, VPN-Datenverkehr so zu tarnen, dass er wie normaler Internetverkehr aussieht. Das kann in stark eingeschränkten Netzwerken hilfreich sein. Andere konzentrieren sich darauf, möglichst effiziente und schnelle Verbindungen zwischen Servern herzustellen.

Deshalb spielt die Wahl des VPN-Protokolls eine entscheidende Rolle dafür, wie schnell, sicher und privat deine Verbindung tatsächlich ist.

Was ist WireGuard?

WireGuard ist ein VPN-Protokoll, das gezielt auf Geschwindigkeit und Effizienz ausgelegt ist. Es setzt auf eine schlanke Codebasis mit rund 4.000 Codezeilen in der Linux-Implementierung und verwendet moderne kryptografische Verfahren, die auf hohe Leistung optimiert sind.

WireGuard wurde 2015 von Jason A. Donenfeld veröffentlicht und mit dem Ziel entwickelt, ältere und komplexere VPN-Protokolle wie IPsec oder OpenVPN zu vereinfachen und zu verbessern. Anfangs war es ausschließlich im Linux-Kernel integriert, ist mittlerweile aber auf den meisten gängigen Betriebssystemen verfügbar, darunter macOS, Android, Windows, iOS und BSD.

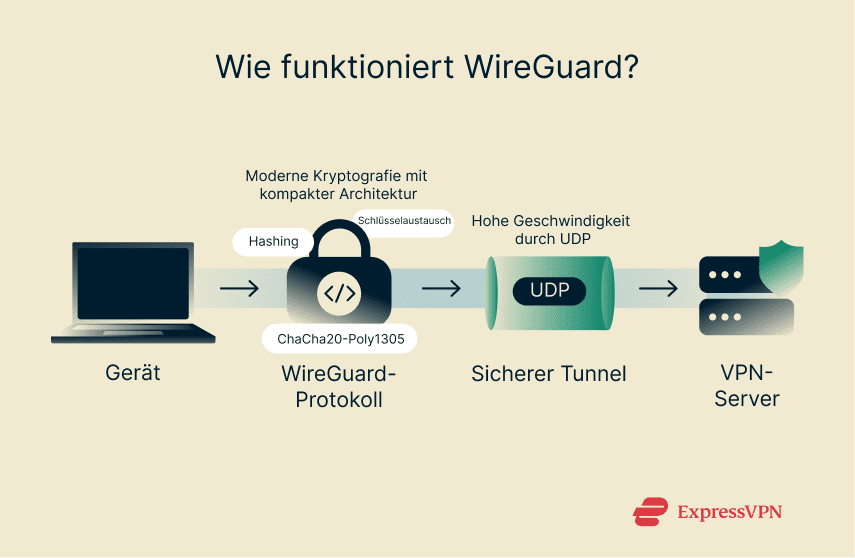

Wie funktioniert WireGuard?

WireGuard baut einen sicheren Tunnel zwischen deinem Gerät und einem entfernten VPN-Server auf. Deine Daten werden mit dem Verschlüsselungs- und Authentifizierungsverfahren ChaCha20-Poly1305 geschützt, sodass Dritte den Datenverkehr weder lesen noch manipulieren können.

Im Gegensatz zu älteren VPN-Protokollen setzt WireGuard auf eine feste Auswahl moderner kryptografischer Algorithmen für Verschlüsselung, Authentifizierung, Hashing und Schlüsselaustausch. Dadurch bleibt der Code übersichtlich, gut prüfbar und sicher.

Standardmäßig überträgt WireGuard den Datenverkehr über UDP. Das ermöglicht eine höhere Geschwindigkeit im Vergleich zu TCP-basierten VPNs. Zwar garantiert UDP selbst keine Zustellung, doch die innerhalb des Tunnels verwendeten Protokolle und Anwendungen, etwa TCP, übernehmen die nötigen Wiederholungen. So kommen die Daten zuverlässig an.

Mehr dazu: In unserem Artikel zu TCP und UDP erklären wir die wichtigsten Unterschiede und typische Einsatzszenarien.

Vor- und Nachteile von WireGuard

WireGuard bringt mehrere klare Stärken mit:

- Moderne Kryptografie: Verwendet effiziente, zeitgemäße Verschlüsselungsverfahren, die hohe Sicherheit bei sehr guter Performance bieten.

- Kompakte Architektur: Mit nur wenigen tausend Codezeilen ist WireGuard leichter zu prüfen, zu warten und weiterzuentwickeln als umfangreichere Protokolle wie OpenVPN.

- Hohe Leistung und starker Datenschutz: Bietet zuverlässigen Schutz der Privatsphäre, ohne die Verbindung spürbar zu verlangsamen.

Es gibt jedoch auch einige Einschränkungen, die du kennen solltest:

- Begrenzte Verschleierung: WireGuard ist nicht darauf ausgelegt, VPN-Datenverkehr gezielt vor Deep-Packet-Inspection zu verbergen. Eine zusätzliche Verschleierung ist zwar über externe Lösungen möglich, gehört aber nicht zum Protokoll selbst.

- Ausschließlich UDP: WireGuard unterstützt bewusst kein Tunneling über TCP, da dies zu schlechter Netzwerkleistung führen würde. In Umgebungen, in denen UDP blockiert oder stark eingeschränkt ist, kann das die Verbindung erschweren.

- Kein standardmäßiger Post-Quanten-Schutz: WireGuard ist standardmäßig nicht gegen zukünftige Quantenangriffe abgesichert. Es lässt sich jedoch durch einen Pre-Shared Key härten. Genau diesen Ansatz verfolgt ExpressVPN, indem ein hybrider ML-KEM-Schlüsselaustausch integriert wurde, um Schutz vor quantenbasierter Entschlüsselung zu bieten.

Was ist OpenVPN?

OpenVPN ist ein weit verbreitetes Open-Source-VPN-Protokoll, das seit 2001 im Einsatz ist. Es gilt als zuverlässig und vielseitig und wurde lange als eine der sichersten Methoden angesehen, um verschlüsselte VPN-Tunnel aufzubauen.

Im Gegensatz zur minimalistischen Architektur von WireGuard umfasst die Open-Source-Codebasis von OpenVPN rund 70.000 Codezeilen. Das macht das Protokoll komplexer, erlaubt aber zugleich eine hohe Konfigurierbarkeit und eine umfangreiche Erprobung über viele Jahre hinweg.

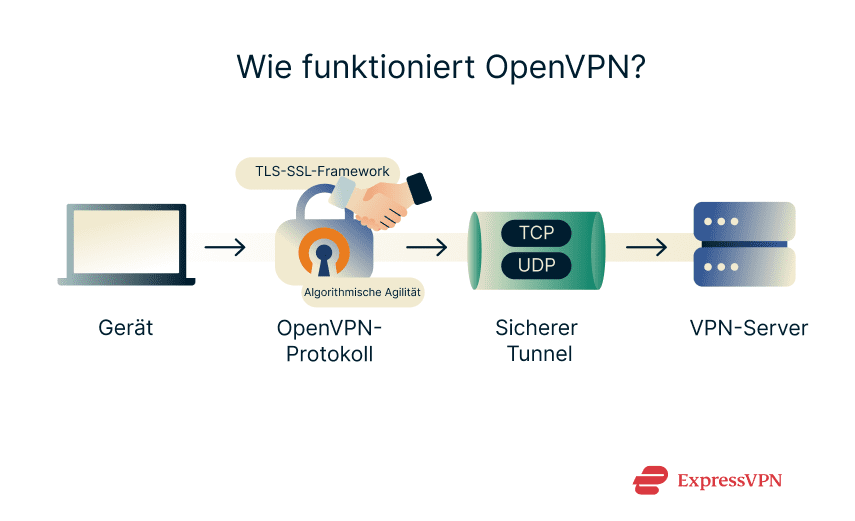

Wie funktioniert OpenVPN?

OpenVPN baut einen sicheren, verschlüsselten Tunnel zwischen deinem Gerät und einem entfernten VPN-Server auf und schützt sämtliche Daten, die darüber übertragen werden. Statt auf eine feste kryptografische Konfiguration zu setzen, nutzt OpenVPN das TLS-SSL-Framework, das auch die Grundlage für HTTPS-Verbindungen bildet.

Seit Access Server 2.5 und dem OpenVPN-Client 2.4 ist AES-256-GCM die standardmäßig verwendete Verschlüsselung. Neuere Versionen unterstützen zusätzlich ChaCha20-Poly1305, was vor allem auf modernen CPUs und mobilen Geräten zu besserer Performance führen kann. Diese Flexibilität wird häufig als algorithmische Agilität bezeichnet und ermöglicht es OpenVPN, je nach Konfiguration und Plattform den jeweils bestgeeigneten Algorithmus auszuhandeln.

Diese Flexibilität zeigt sich auch beim Transport des Netzwerkverkehrs. OpenVPN kann sowohl über TCP als auch über UDP arbeiten. Damit hast du die Wahl zwischen stabileren, aber potenziell langsameren TCP-Verbindungen und schnelleren UDP-Verbindungen, die in stark eingeschränkten Netzwerken weniger zuverlässig sein können.

Die hohe Anpassungsfähigkeit hat jedoch ihren Preis. Größe und Komplexität des Protokolls können die Ausführung verlangsamen und erschweren umfassende Audits, was das Risiko für Fehler oder Schwachstellen erhöht. Genau aus diesem Grund haben neuere Alternativen wie WireGuard an Aufmerksamkeit gewonnen, da sie mit kompakterer Architektur und einfacherem Code eine schnellere und übersichtlichere Lösung bieten.

Vor- und Nachteile von OpenVPN

Zu den wichtigsten Stärken des OpenVPN-Protokolls zählen:

- Umfangreiche Kompatibilität: Läuft auf nahezu allen Plattformen und unterstützt eine große Auswahl kryptografischer Algorithmen.

- Hohe Flexibilität: Erlaubt die Wahl zwischen UDP und TCP sowie unterschiedlichen Verschlüsselungsverfahren, je nachdem, ob Geschwindigkeit, Stabilität oder maximale Sicherheit im Vordergrund stehen.

- Ausgereift und bewährt: Mit über zwei Jahrzehnten Einsatz gilt OpenVPN als zuverlässig und wird von den meisten VPN-Anbietern unterstützt.

Trotzdem bringt OpenVPN auch einige Einschränkungen mit sich:

- Komplexe Einrichtung: Der große Funktionsumfang kann Konfiguration und Bereitstellung erschweren, insbesondere für weniger erfahrene Nutzer.

- Umfangreiche Codebasis: Mit mehreren zehntausend Codezeilen ist OpenVPN schwieriger zu prüfen, zu warten und zu analysieren als kompaktere Protokolle wie WireGuard.

- Leistungseinbußen: Die höhere Komplexität und der Einsatz stärkerer kryptografischer Schichten können zu geringeren Geschwindigkeiten führen, vor allem auf schwächerer Hardware oder in Netzwerken mit hoher Latenz.

WireGuard vs. OpenVPN: Die wichtigsten Unterschiede erklärt

Die Hauptunterschiede zwischen WireGuard und OpenVPN helfen dir dabei zu entscheiden, welches Protokoll besser zu deinen Anforderungen an Datenschutz und Performance passt. Die folgende Tabelle bietet einen schnellen Überblick. Ausführlichere Erläuterungen findest du weiter unten im Artikel.

| WireGuard | OpenVPN | |

| Geschwindigkeit | In der Regel schneller dank kompakter Architektur und Kernel-Integration | Langsamer aufgrund größerer Codebasis und TLS-Overhead |

| Verschlüsselungsdesign | Feste, moderne kryptografische Suite (ChaCha20-Poly1305, Curve25519, BLAKE2s, HKDF) | Flexible, aushandelbare Algorithmen über TLS-SSL (z. B. AES, RSA) |

| Codebasis | Ca. 4.000 Codezeilen (Linux-Kernel-Modul, ohne Kryptoprimitiven) | Ca. 70.000 Codezeilen (Open-Source-Version) |

| Auditierbarkeit | Leichter prüfbar durch übersichtliche und einfache Architektur | Schwieriger vollständig zu prüfen aufgrund der hohen Komplexität |

| Kompatibilität | Android, iOS, macOS, Windows, Linux, BSD und weitere | Android, iOS, macOS, Windows, Linux, BSD und weitere |

| Transportschicht | Nur UDP | UDP und TCP |

| Manuelle Einrichtung | Auf den meisten Plattformen einfach und schnell | Komplexer und stärker konfigurationsabhängig |

| Besonders geeignet für | Geschwindigkeit, Effizienz und moderne Einsätze | Flexibilität, Legacy-Support und Enterprise-Umgebungen |

Vergleich von Geschwindigkeit und Leistung

In den meisten Tests erreicht WireGuard höhere Geschwindigkeiten und geringere Latenzen als OpenVPN. Die kompakte Architektur ermöglicht schnellere Verschlüsselung und effizienteres Tunneling, während OpenVPN durch sein umfangreicheres und flexibleres Framework zusätzliche Verarbeitungsschritte benötigt.

OpenVPN kann dennoch gute Ergebnisse liefern, insbesondere wenn Stabilität über TCP priorisiert wird. Geht es jedoch um reine Geschwindigkeit und Reaktionszeit, liegt WireGuard in der Regel vorn.

In einem kurzen Test mit ExpressVPN am selben Serverstandort in London (Großbritannien), erzielten beide Protokolle ähnliche Download-Geschwindigkeiten von rund 90 Mbit/s. Bei der Reaktionszeit zeigte WireGuard jedoch einen klaren Vorteil. Die Latenz sank von 113 ms bei OpenVPN über TCP auf nur 40 ms bei WireGuard, zudem trat kein Jitter mehr auf.

Das bedeutet, dass Webseiten und Apps spürbar schneller reagieren, selbst wenn der reine Datendurchsatz ähnlich ausfällt. Diese Werte zeigen gut, wie sich die kompakte Architektur von WireGuard und die Nutzung von UDP in der Praxis in einer effizienteren Nutzererfahrung niederschlagen.

Verschlüsselung und kryptografische Standards

Eine der größten Stärken von WireGuard liegt in seiner Einfachheit. Das Protokoll nutzt eine feste, moderne Auswahl kryptografischer Algorithmen, die schnell, sicher und leicht zu prüfen sind. OpenVPN verfolgt einen anderen Ansatz und unterstützt über das TLS-SSL-Framework eine große Bandbreite an Verschlüsselungs- und Authentifizierungsverfahren. Das sorgt für hohe Anpassungsfähigkeit an unterschiedliche Systeme, erhöht jedoch auch Komplexität und Rechenaufwand.

| WireGuard | OpenVPN | |

| Verschlüsselung / AEAD | ChaCha20-Poly1305 | AES-GCM, AES-CBC, ChaCha20-Poly1305, Blowfish, Camellia, 3DES (abhängig von TLS-Bibliothek und Konfiguration) |

| Authentifizierung / Integrität | Poly1305 (in AEAD integriert) | HMAC mit SHA-1, SHA-2, Poly1305 und weiteren |

| Hashing | BLAKE2s | SHA-1, SHA-2, MD5 und weitere (abhängig von der gewählten Cipher-Suite) |

| Schlüsselaustausch | Curve25519 (ECDH via the Noise framework) | RSA, Diffie-Hellman, ECDH, Ed25519, X25519, etc. |

| Schlüsselableitung | HKDF | TLS-Schlüsselableitung (abhängig von der Cipher-Suite) |

Diese Flexibilität ermöglicht es OpenVPN, auch ältere oder spezialisierte Systeme einzubinden und auf Anforderungen im Unternehmensumfeld einzugehen. WireGuard setzt dagegen auf Konsistenz. Jede Implementierung nutzt dieselbe klar definierte kryptografische Suite. Das vereinfacht die Bereitstellung und verbessert die Performance, lässt jedoch weniger Spielraum für individuelle Anpassungen.

Sicherheit und Auditierbarkeit

Sowohl WireGuard als auch OpenVPN sind Open Source. Der Quellcode ist öffentlich einsehbar und kann von Fachleuten überprüft werden. Diese Transparenz ist ein wichtiger Faktor, um sichere und zuverlässige Verschlüsselung zu gewährleisten.

WireGuard lässt sich jedoch deutlich einfacher prüfen, da die Codebasis überschaubar ist. Theoretisch kann ein einzelner erfahrener Entwickler den Code von WireGuard vollständig nachvollziehen. Bei OpenVPN ist das aufgrund der deutlich größeren Codebasis nur mit einem Team von Experten realistisch.

Beruhigend ist, dass für die aktuellen Versionen keine allgemein bekannten, schwerwiegenden Schwachstellen dokumentiert sind. Beide gelten als sicher, der Unterschied liegt vor allem in der Reife. OpenVPN ist seit über zwanzig Jahren im Einsatz und wurde in realen Umgebungen intensiv getestet und geprüft. Das verschafft dem Protokoll einen Vertrauensvorsprung über lange Zeiträume hinweg.

Kompatibilität über Geräte und Plattformen hinweg

WireGuard wurde ursprünglich mit Fokus auf Linux entwickelt, ist heute jedoch auf nahezu allen wichtigen Betriebssystemen verfügbar, darunter Android, iOS, Windows, macOS, Linux und BSD. Durch die festen kryptografischen Vorgaben setzt WireGuard allerdings voraus, dass ein System die benötigten Verfahren wie ChaCha20 oder Curve25519 unterstützt. In spezialisierten oder älteren Umgebungen kann das die Einführung erschweren.

Die meisten VPN-Dienste erlauben es Nutzern, auf Smartphones, Computern und sogar Smart-TVs zwischen OpenVPN und WireGuard zu wechseln. Dazu zählen Geräte mit Android, iOS, macOS, Windows und Linux sowie Plattformen wie Google TV. Bei Routern zeigt sich jedoch ein Unterschied. OpenVPN verfügt über eine längere Historie mit nativer Unterstützung und ist auf vielen Geräten direkt nutzbar. WireGuard erfordert hier oft mehr Aufwand, etwa durch das Installieren angepasster Firmware wie OpenWRT oder DD-WRT oder durch den Einsatz von Routern mit integrierter WireGuard-Unterstützung.

Kurz gesagt: Die umfangreichen Konfigurationsmöglichkeiten und die lange Softwaregeschichte von OpenVPN sorgen für bessere Kompatibilität in vielfältigen Umgebungen. WireGuard setzt dagegen auf einen modernen, kompakten Stack, der auf unterstützten Plattformen überzeugt, in weniger verbreiteten Szenarien jedoch zusätzliche Arbeit erfordern kann.

Datenschutz und Umgang mit Verbindungsdaten

Das Design von WireGuard erfordert, dass der Server während einer aktiven Sitzung den Endpunkt des Clients speichert, also IP-Adresse und Port. Nur so weiß der Server, wohin der Datenverkehr gesendet werden soll. Diese Informationen werden nicht dauerhaft gespeichert und nach Sitzungsende oder einem Neustart verworfen. Während der aktiven Verbindung befinden sie sich jedoch im Arbeitsspeicher. Theoretisch könnten sie bei einer Kompromittierung des Servers offengelegt werden.

OpenVPN nutzt TLS-basierte Handshakes und ist nicht darauf angewiesen, einen vergleichbaren Live-Zustand zu pflegen, der direkt an die IP-Adresse eines Clients gebunden ist. Dadurch reduziert sich die Angriffsfläche im Zusammenhang mit im Speicher gehaltenen Sitzungsdaten.

Entscheidend für den Datenschutz ist jedoch vor allem die Protokollierungsrichtlinie des VPN-Anbieters. Unabhängig vom Protokoll kann jeder Anbieter Verbindungsdaten erfassen, wenn er sich dafür entscheidet.

ExpressVPN verfolgt beispielsweise eine strikte No-Logs-Richtlinie. Aus diesem Grund wurde WireGuard zunächst nicht eingesetzt und stattdessen ein eigenes Protokoll namens Lightway entwickelt, das hohen Datenschutz mit schnellen Verbindungen und stabiler Geräteunterstützung kombiniert. Inzwischen hat ExpressVPN WireGuard jedoch mit zusätzlichen Schutzmaßnahmen implementiert.

Einrichtung und Bedienbarkeit

Für die meisten Nutzer ist der Einsatz von WireGuard oder OpenVPN unkompliziert, da beide Protokolle direkt in VPN-Apps integriert sind. Bei ExpressVPN kannst du das gewünschte Protokoll mit wenigen Fingertipps direkt auf dem Startbildschirm wechseln.

Bei manueller Einrichtung zeigt sich ein Unterschied. WireGuard ist in der Regel schneller eingerichtet, da nur wenige Konfigurationsparameter nötig sind. OpenVPN bietet deutlich mehr Einstellmöglichkeiten und erfordert entsprechend mehr Aufwand, insbesondere bei komplexen oder unternehmensweiten Setups. In der Praxis lässt sich jedoch jedes der beiden Protokolle mit grundlegender VPN-Erfahrung ohne größere Schwierigkeiten konfigurieren.

Mehr dazu: In unserer Schritt-für-Schritt-Anleitung zeigen wir, wie du selbst ein VPN einrichtest.

Größe der Codebasis und Pflegeaufwand

Die Codebasis von OpenVPN ist deutlich größer, etwa zwanzigmal so umfangreich wie die von WireGuard. Diese Komplexität ergibt sich aus der Unterstützung zahlreicher Verschlüsselungsstandards, Tunnelmethoden und Betriebssysteme. Das macht OpenVPN sehr flexibel, erschwert aber zugleich Wartung, Prüfung und Optimierung des Codes.

WireGuard wurde dagegen gezielt auf Einfachheit ausgelegt. Die Kernimplementierung umfasst nur rund 4.000 Codezeilen im Linux-Kernel-Modul, was die Überprüfung und Pflege erheblich erleichtert.

Um das einzuordnen: Die Wartung von OpenVPN gleicht einem sehr großen Raum von etwa 60 × 120 Metern, der mit Möbeln, Technik und Geräten gefüllt ist und ständig organisiert werden muss. WireGuard hingegen ähnelt einem kleinen, übersichtlichen Raum von rund 6 × 6 Metern mit nur einem sauber platzierten Tisch. Weniger Komplexität ist hier deutlich leichter zu handhaben.

Transportschicht und genutzte Ports

Wie bereits erläutert, kann OpenVPN sowohl über UDP als auch über TCP betrieben werden. Das bietet zusätzliche Flexibilität. WireGuard läuft hingegen ausschließlich über UDP, da es gezielt auf hohe Geschwindigkeit und geringe Latenz optimiert ist.

Dabei geht es nicht nur um Performance. TCP lässt sich über Port 443 konfigurieren, also denselben Port, der auch für HTTPS genutzt wird. Dadurch ist TCP-basierter VPN-Datenverkehr für Firewalls schwerer zu blockieren, ohne gleichzeitig normalen Webverkehr zu beeinträchtigen. UDP, auf das WireGuard angewiesen ist, bietet diesen Vorteil nicht und wird in stark zensierten oder streng kontrollierten Netzwerken häufiger eingeschränkt.

Mehr dazu: In unserem Überblick zu VPN-Protokollen vergleichen wir WireGuard und OpenVPN mit weiteren gängigen Protokollen.

WireGuard vs. OpenVPN: Gemeinsamkeiten

Obwohl WireGuard und OpenVPN unterschiedliche Ansätze verfolgen, teilen sie mehrere grundlegende Stärken, die beide Protokolle zu zuverlässigen und bewährten Lösungen machen:

- Open-Source-Code: Beide Protokolle sind vollständig quelloffen. Der Code kann eingesehen, geprüft und weiterentwickelt werden, was Transparenz und Sicherheit erhöht.

- Plattformübergreifende Unterstützung: Beide funktionieren auf gängigen Betriebssystemen wie Windows, macOS, Linux, Android und iOS sowie auf BSD und ausgewählten Smart-TVs.

- Starke Kryptografie: Beide setzen auf moderne, gut geprüfte kryptografische Standards für Verschlüsselung, Authentifizierung und Hashing.

- Perfect Forward Secrecy: PFS ist in modernen VPN-Protokollen wie WireGuard fest integriert und wird von OpenVPN über flüchtige Schlüsselaustauschverfahren wie DHE oder ECDHE unterstützt. VPN-Anbieter wie ExpressVPN aktivieren diese Funktion standardmäßig, sodass frühere Sitzungen auch dann geschützt bleiben, falls ein Schlüssel kompromittiert werden sollte.

- Bewährte Sicherheit: Für keine der aktuellen Versionen sind bekannte Schwachstellen dokumentiert. Beide Protokolle wurden über Jahre hinweg intensiv von der Open-Source- und Security-Community geprüft.

- Erweiterbarkeit: Beide lassen sich durch Plugins, Skripte oder Module erweitern, um zusätzliche Funktionen über den Kernumfang hinaus bereitzustellen.

Welches VPN-Protokoll passt zu dir?

Sowohl OpenVPN als auch WireGuard sind sichere und erprobte VPN-Protokolle, die deinen Datenverkehr zuverlässig schützen. Ihre unterschiedlichen Designentscheidungen machen sie jedoch für verschiedene Einsatzbereiche unterschiedlich geeignet.

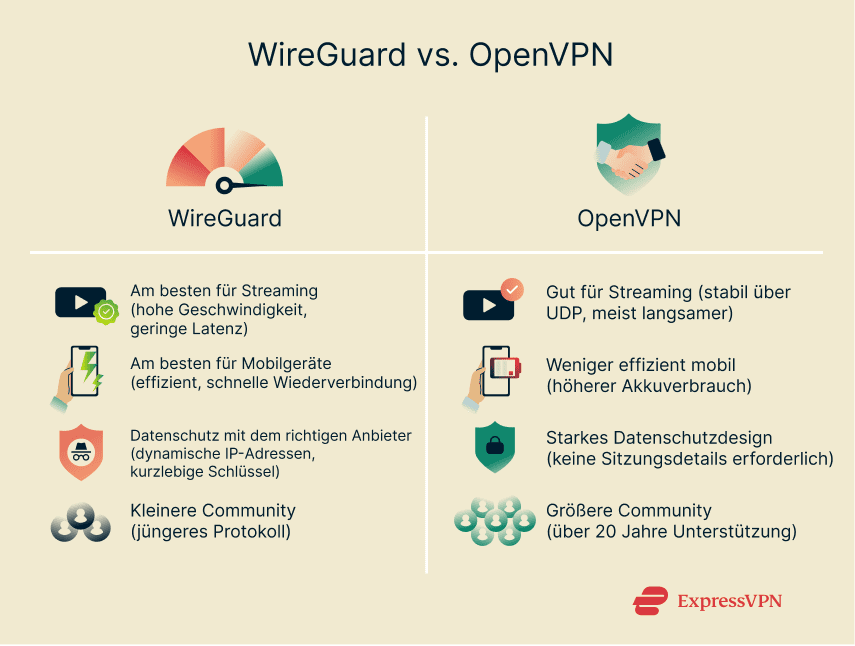

Für Streaming: Welches Protokoll eignet sich besser für Streaming-Dienste?

Beim Streaming hat WireGuard in der Regel die Nase vorn. Die kompakte Architektur und die moderne Verschlüsselung sorgen für höhere Geschwindigkeiten und geringere Latenz. Das bedeutet weniger Pufferzeiten und ein flüssigeres Seherlebnis.

Das heißt nicht, dass OpenVPN kein sauberes Streaming ermöglicht. Insbesondere über UDP kann auch OpenVPN stabile Wiedergabe liefern. Im Vergleich zu WireGuard fällt der Geschwindigkeitsverlust jedoch meist stärker aus, was sich bei hochauflösenden Inhalten bemerkbar machen kann.

Für datenschutzbewusste Nutzer: Welches Protokoll bietet mehr Anonymität?

OpenVPN hat konstruktionsbedingt einen leichten Vorteil beim Datenschutz, da es keine fortlaufenden Sitzungsinformationen wie IP-Adressen vorhalten muss, um die Verbindung aufrechtzuerhalten. Der tatsächliche Schutz deiner Privatsphäre hängt jedoch weiterhin stark von den Richtlinien und technischen Maßnahmen deines VPN-Anbieters ab.

Mit dem richtigen Anbieter kann WireGuard ebenso datenschutzfreundlich sein. ExpressVPN nutzt beispielsweise dynamische IP-Zuweisung und kurzlebige Authentifizierungsschlüssel in der WireGuard-Implementierung sowie Post-Quanten-Verschlüsselung. Dadurch lassen sich Sitzungen nicht dauerhaft einer Person zuordnen und die Datensicherheit wird langfristig abgesichert.

Für mobile Nutzung und geringe Latenz: Welches Protokoll ist schneller und energieeffizienter?

Für mobile Geräte und latenzkritische Anwendungen ist WireGuard meist die bessere Wahl. Es verbindet sich schnell neu, reagiert stabil auf Netzwerkwechsel wie den Übergang von WLAN zu mobilen Daten und arbeitet insgesamt effizienter als OpenVPN.

Im Gegensatz zu OpenVPN, das im User Space läuft, ist WireGuard auf Plattformen wie Android direkt in den Betriebssystem-Kernel integriert. Netzwerkpakete müssen dadurch nicht ständig zwischen Anwendungsebene und Kernel weitergereicht werden, ein Vorgang, der als Context Switching bekannt ist. Weniger Kontextwechsel senken die CPU-Last und ermöglichen längere Phasen mit geringem Energieverbrauch, was sich positiv auf Leistung und Akkulaufzeit auswirkt.

OpenVPN benötigt dagegen mehr Verarbeitung im User Space für jedes einzelne Paket, was die CPU stärker belastet und den Energieverbrauch erhöht. Die kernelnahe Architektur von WireGuard macht es im mobilen Alltag daher zur effizienteren Lösung.

Für langfristige Zuverlässigkeit: Welches Protokoll hat die bessere Community-Unterstützung?

Beide Protokolle verfügen über eine aktive Community, doch OpenVPN kann auf eine größere und länger etablierte Unterstützerbasis zurückgreifen. Das ist wenig überraschend, da das Protokoll seit über zwanzig Jahren existiert.

Die GitHub-Repositories und Foren von OpenVPN sind sehr aktiv, was auch daran liegt, dass die umfangreiche Codebasis kontinuierliche Anpassungen, Updates und plattformspezifische Korrekturen erfordert. Bei WireGuard ist die sichtbare Entwicklungsaktivität oft geringer, nicht weil es vernachlässigt wird, sondern weil die kompaktere Architektur weniger laufende Wartung erfordert, sobald alles stabil funktioniert.

Mehr dazu: In unserem Vergleich WireGuard vs. IPsec betrachten wir die Unterschiede aus einer weiteren Perspektive.

Der Ansatz von ExpressVPN bei WireGuard und OpenVPN

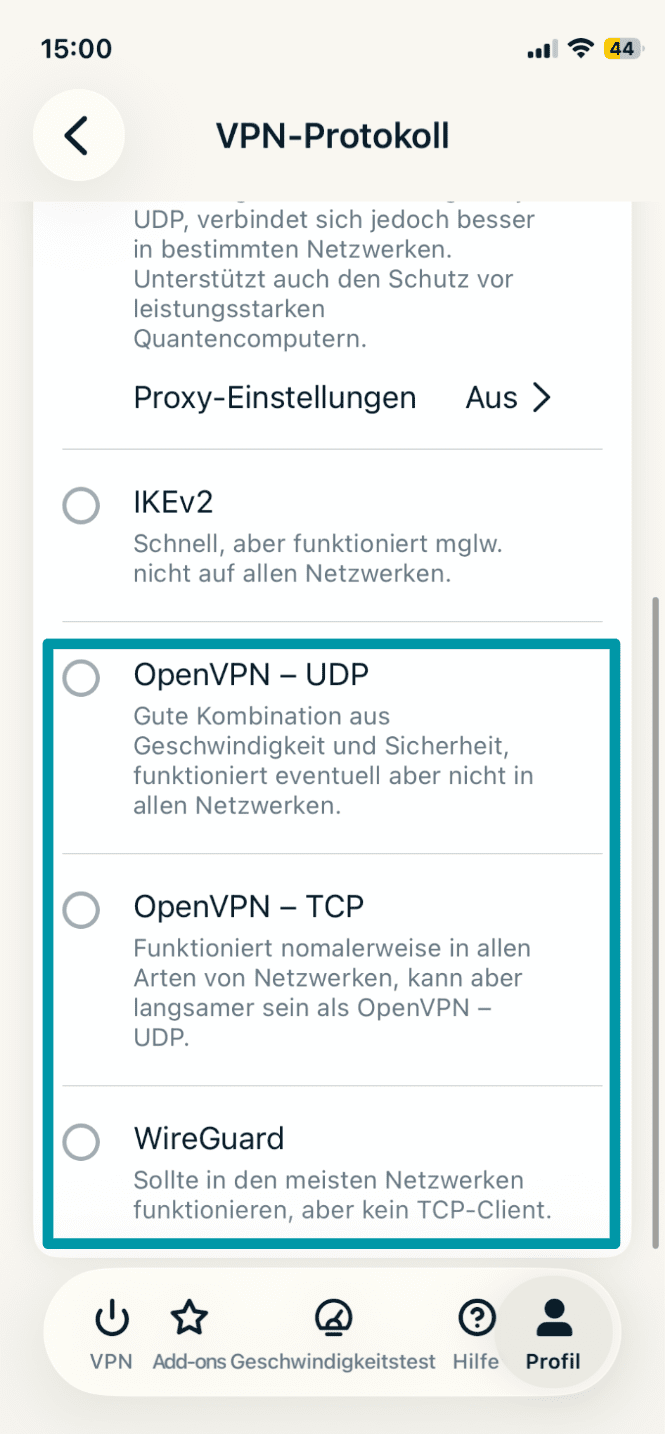

ExpressVPN unterstützt sowohl WireGuard als auch OpenVPN und ermöglicht es Nutzern, je nach Bedarf zwischen den Protokollen zu wechseln. Zusätzlich kannst du bei OpenVPN zwischen UDP und TCP wählen, was mehr Flexibilität für unterschiedliche Netzwerksituationen und Leistungsanforderungen bietet.

Darüber hinaus ist ExpressVPN einen Schritt weiter gegangen und hat eine eigene, optimierte WireGuard-Implementierung entwickelt. Ziel war es, bekannte Schwächen des Protokolls zu beheben, ohne dessen Geschwindigkeit und Effizienz zu verlieren. Zu diesen Verbesserungen gehören:

- Post-Quanten-Sicherheit: Die WireGuard-Implementierung von ExpressVPN ergänzt ML-KEM als Post-Quanten-Schlüsselaustauschverfahren, um vor zukünftigen Quantenentschlüsselungsangriffen zu schützen.

- Dynamische IP-Adressen: Jede Sitzung nutzt wechselnde interne IP-Adressen. So werden statische Zuordnungen vermieden, die sonst Rückschlüsse auf die Identität eines Nutzers ermöglichen könnten.

- Kurzlebige Schlüssel: Für jede Verbindung kommen flüchtige Verschlüsselungsschlüssel und temporäre Sitzungs-IDs zum Einsatz. Das erschwert langfristige Korrelationen oder Nachverfolgung erheblich.

- Nutzerauthentifizierung: Da WireGuard standardmäßig keine Authentifizierung vorsieht, ergänzt ExpressVPN zeitlich begrenzte, tokenbasierte Zugangsdaten, um Nutzer sicher zu verifizieren.

Kurz gesagt: Die WireGuard-Version von ExpressVPN stärkt Datenschutz und Sicherheit, ohne die Performance-Vorteile aufzugeben, die WireGuard ursprünglich so attraktiv machen.

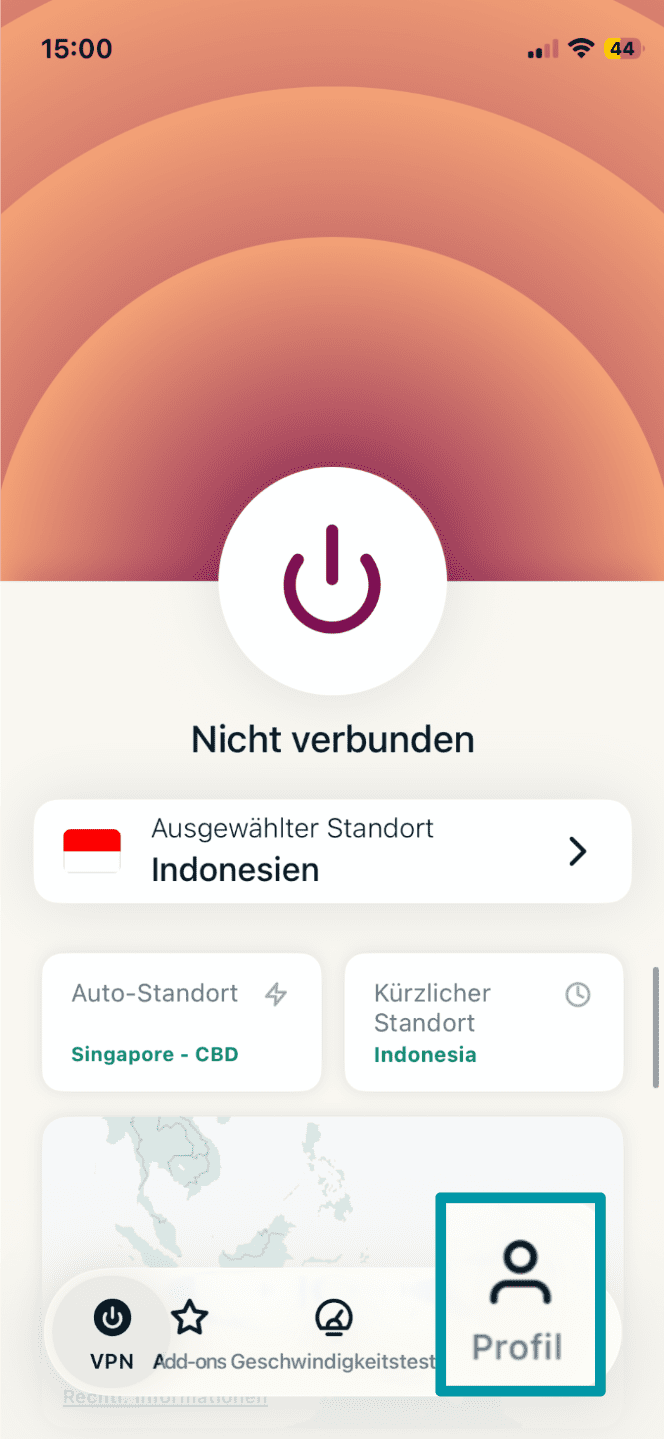

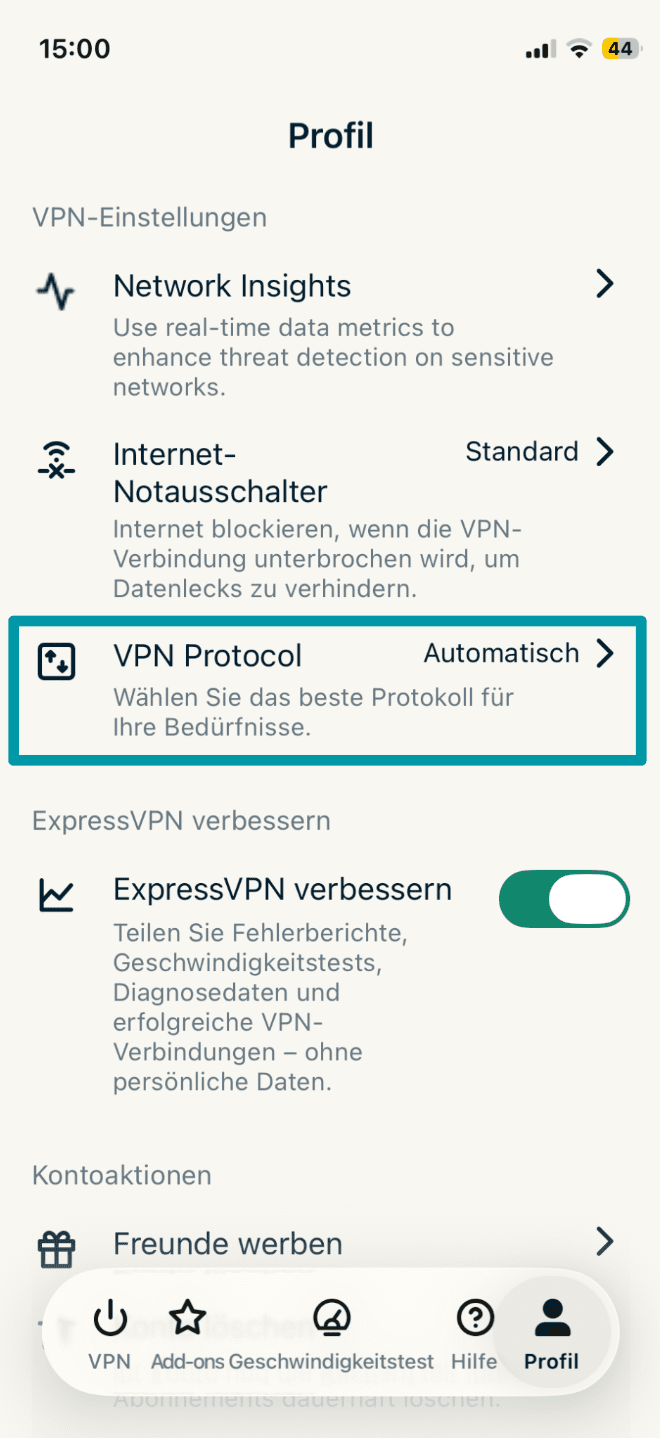

Wechsel zwischen WireGuard und OpenVPN auf Mobilgeräten (iOS und Android)

Im folgenden Beispiel verwenden wir die iOS-App von ExpressVPN. Die Schritte sind auf Android nahezu identisch.

- Öffne die ExpressVPN-App auf deinem Smartphone.

- Tippe in der unteren Navigationsleiste auf Profile (Profil).

- Wähle VPN Protocol.

- Wähle je nach Vorliebe WireGuard, OpenVPN - UDP oder OpenVPN - TCP.

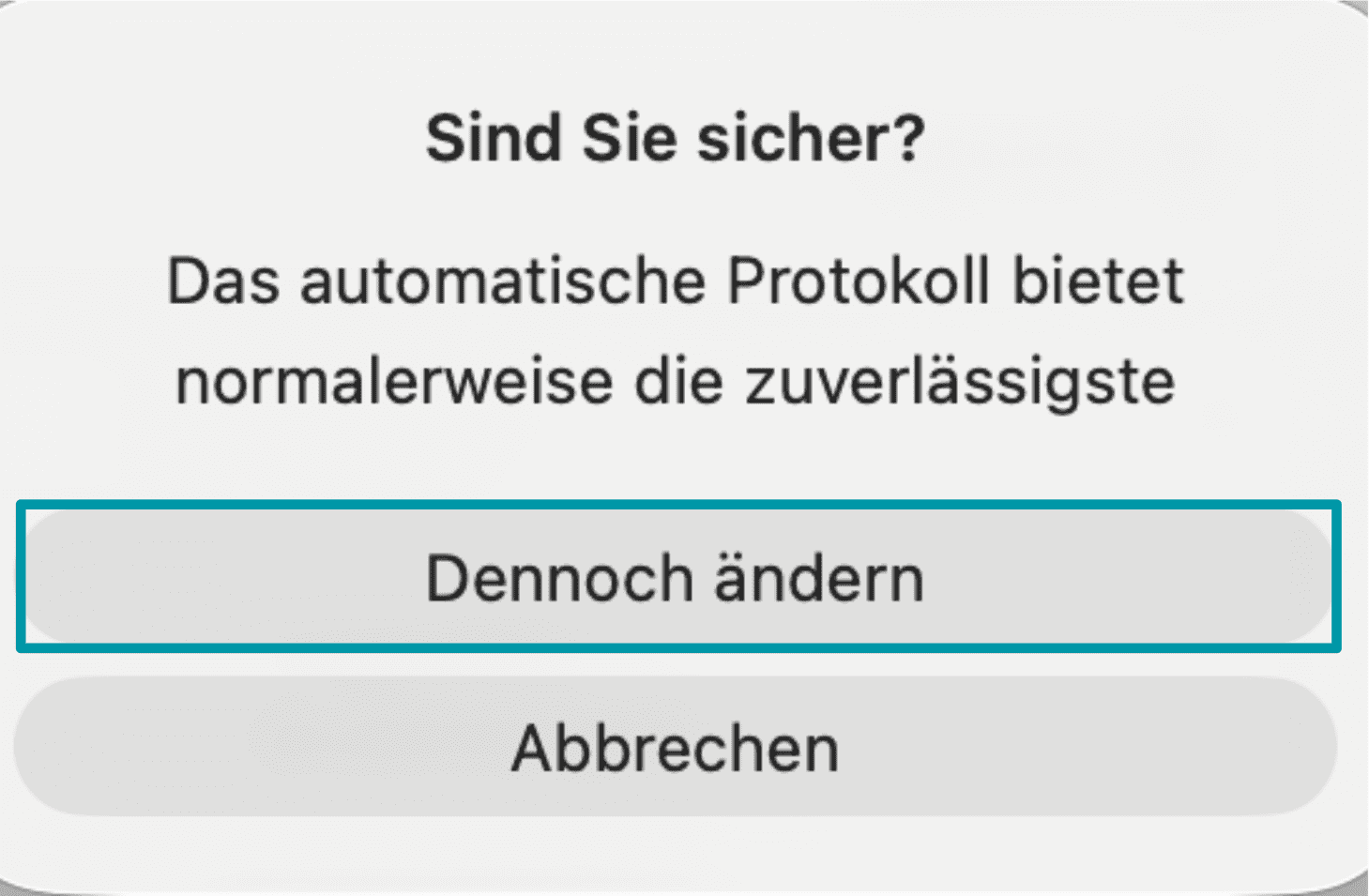

- Wenn du dazu aufgefordert wirst, tippe auf CHANGE ANYWAY (Trotzdem ändern), um die Auswahl zu bestätigen.

- Kehre anschließend zur Startseite der App zurück und verbinde dich mit einem Server deiner Wahl.

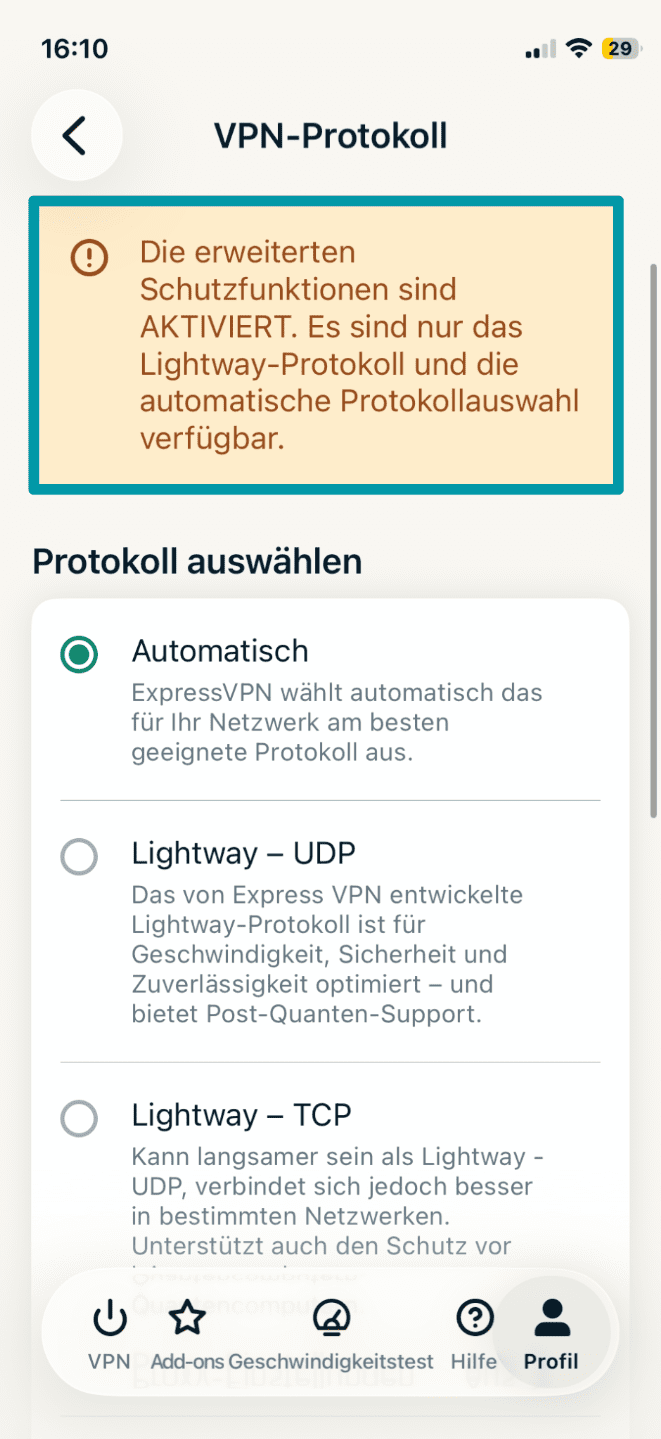

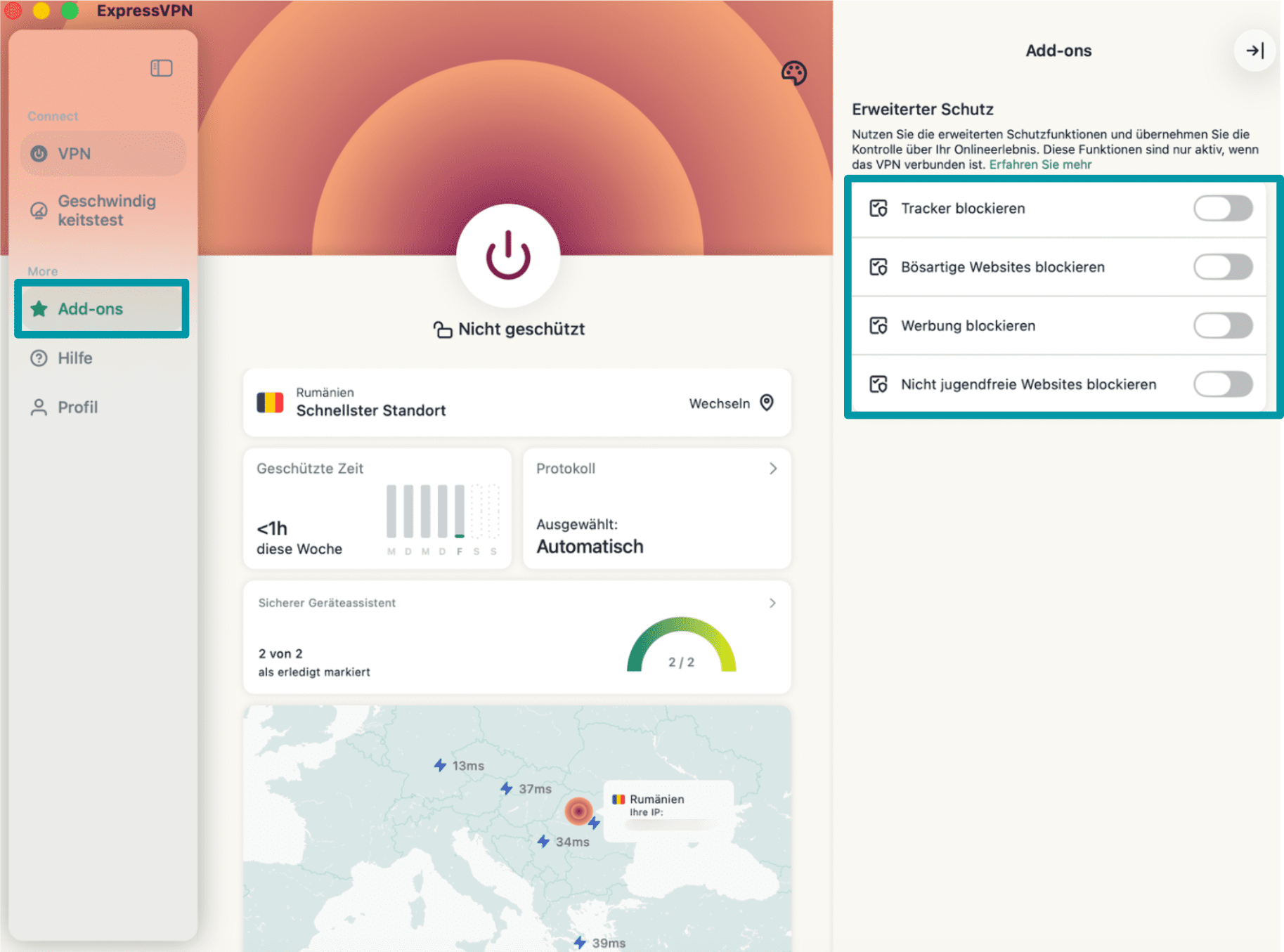

Falls die Optionen für WireGuard oder OpenVPN nicht verfügbar sind, musst du möglicherweise zuerst Erweiterter Schutz deaktivieren.

So gehst du vor:

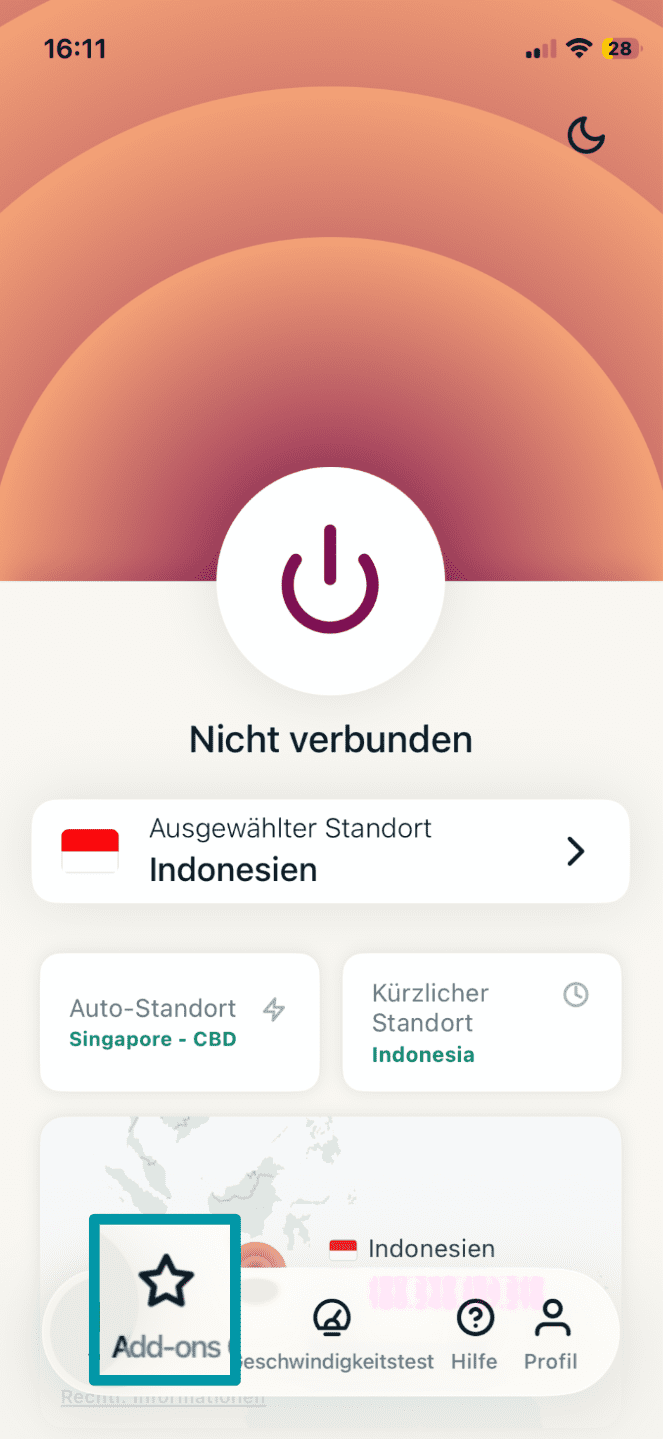

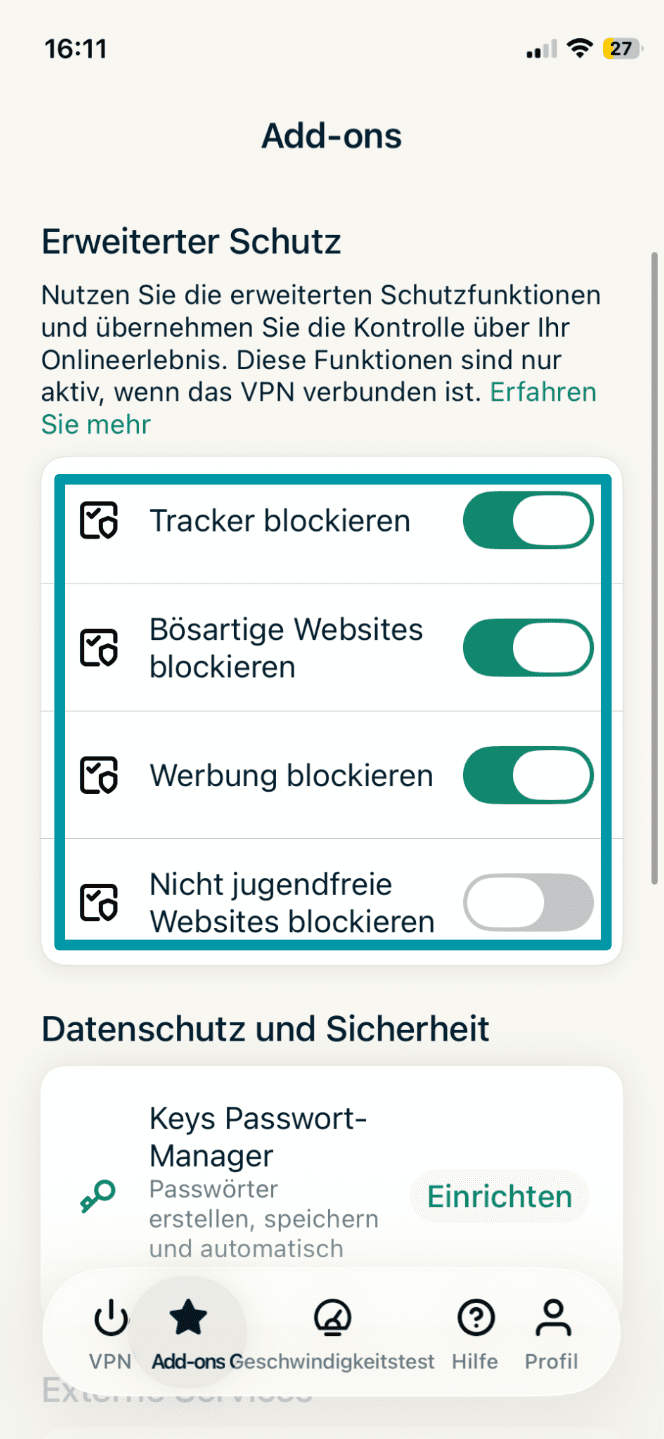

- Tippe in der unteren Leiste der ExpressVPN-App auf Add-ons.

- Deaktiviere alle aktivierten Optionen unter Advanced Protection (Erweiterter Schutz).

- Gehe anschließend zurück und folge den obigen Schritten, um dein Protokoll auszuwählen.

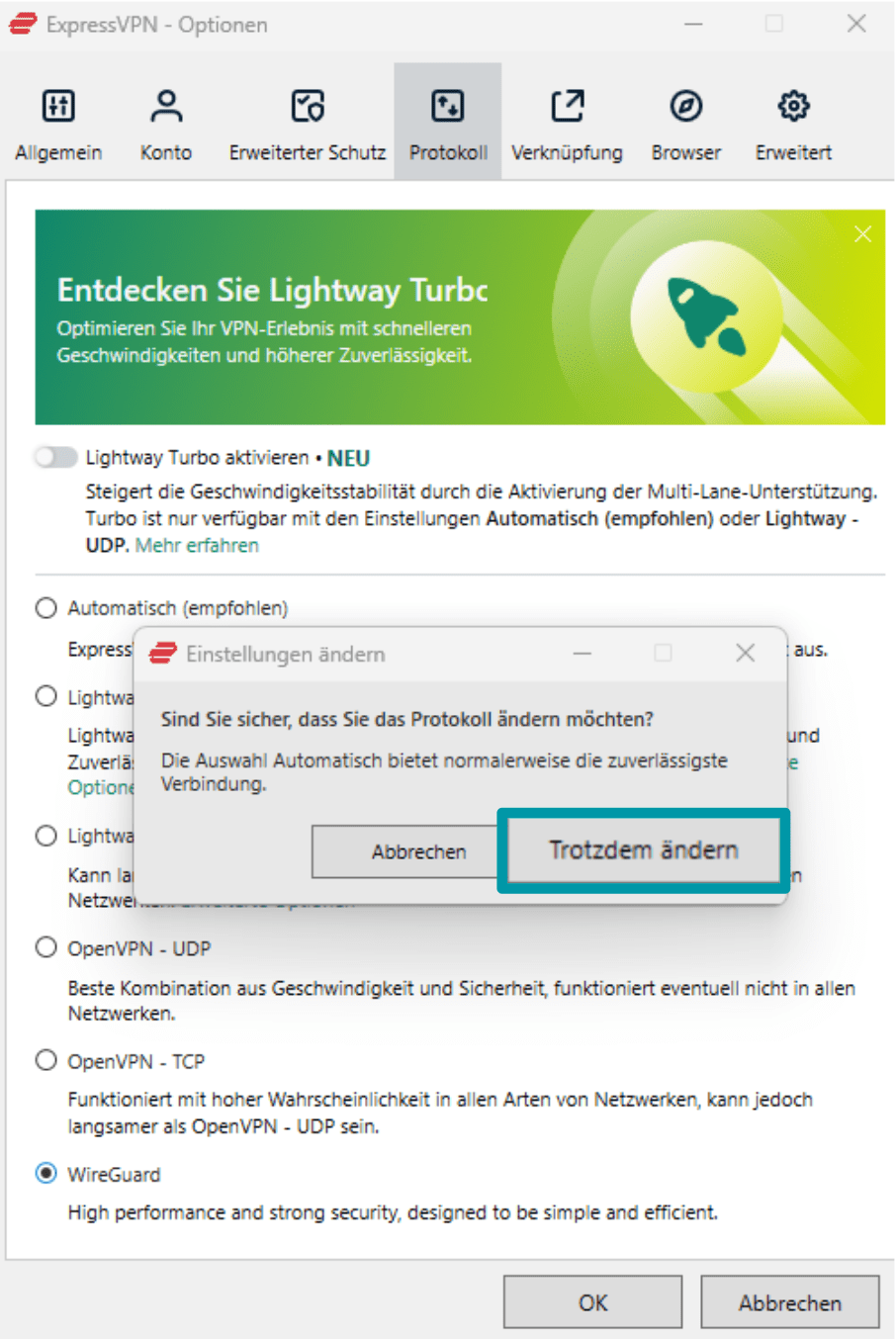

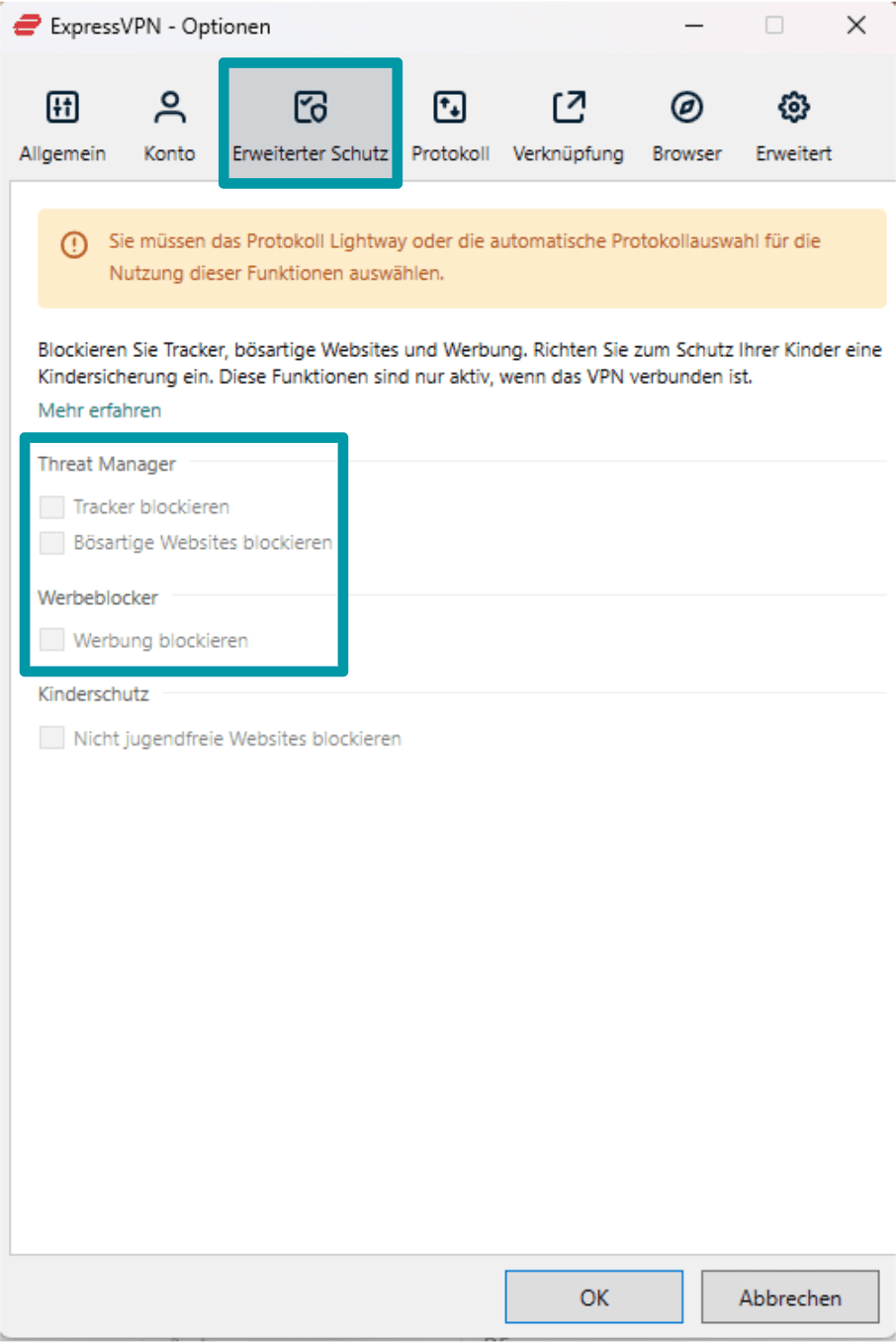

Wechsel zwischen WireGuard und OpenVPN unter Windows

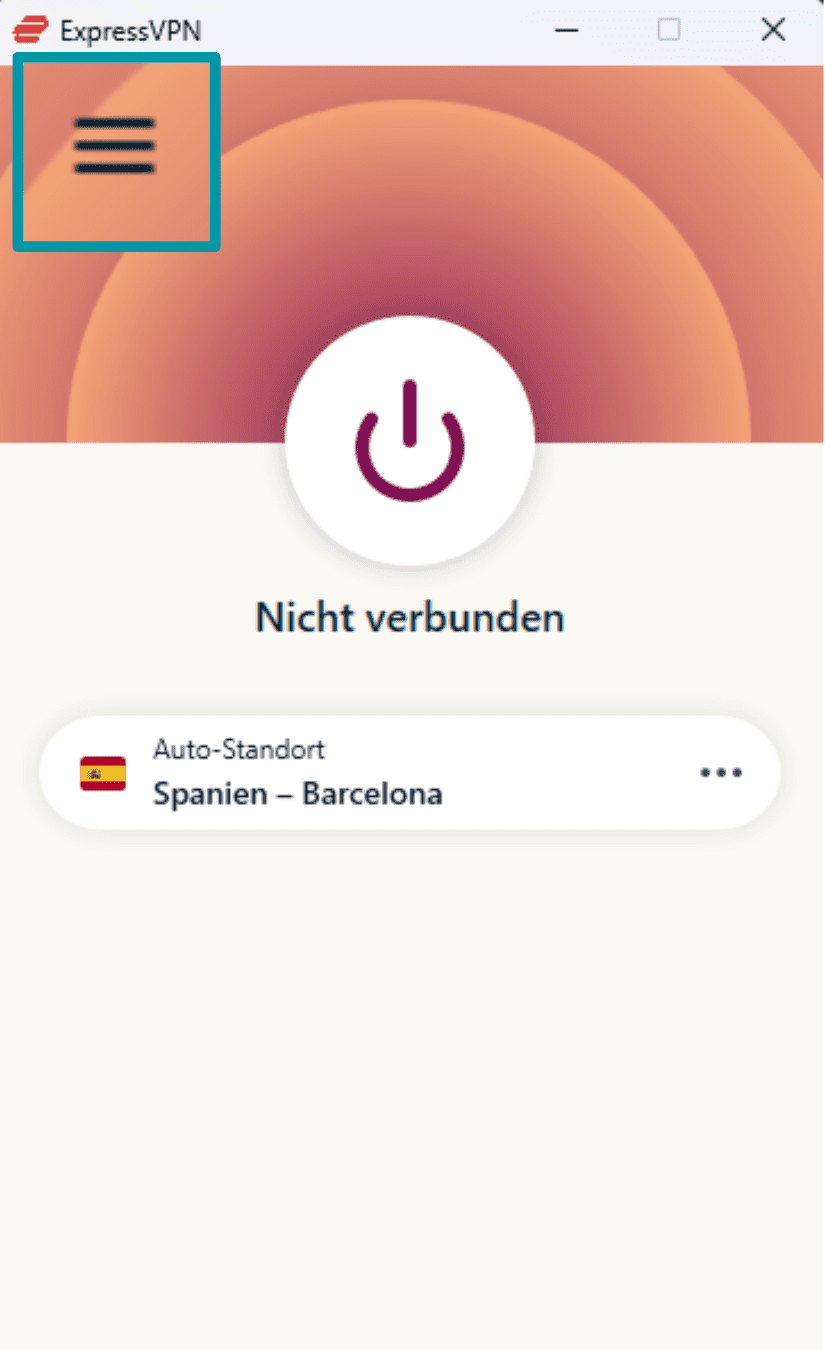

- Öffne die ExpressVPN-App und klicke oben links auf das Hamburger-Menü.

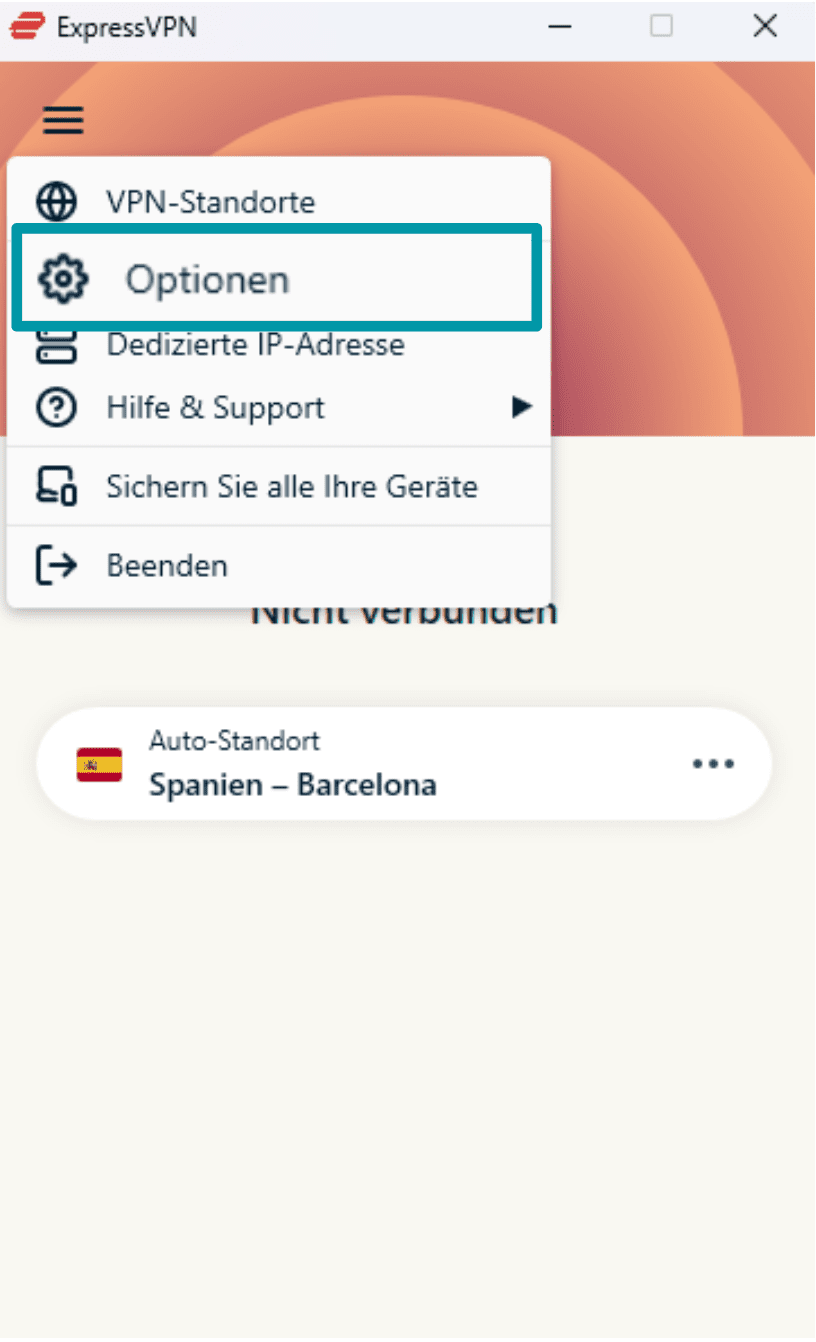

- Wähle Options (Optionen).

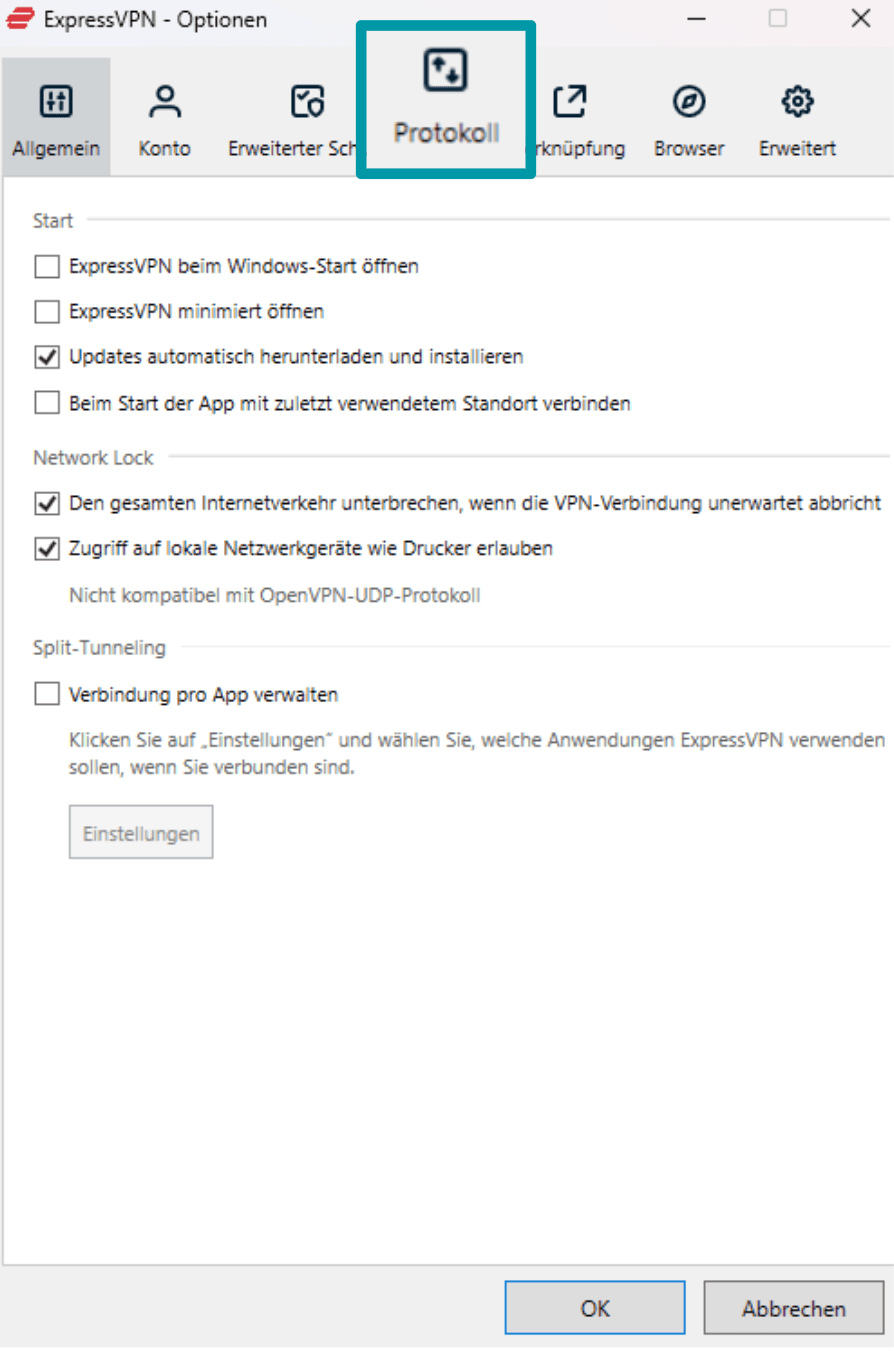

- Klicke auf Protocol (Protokoll).

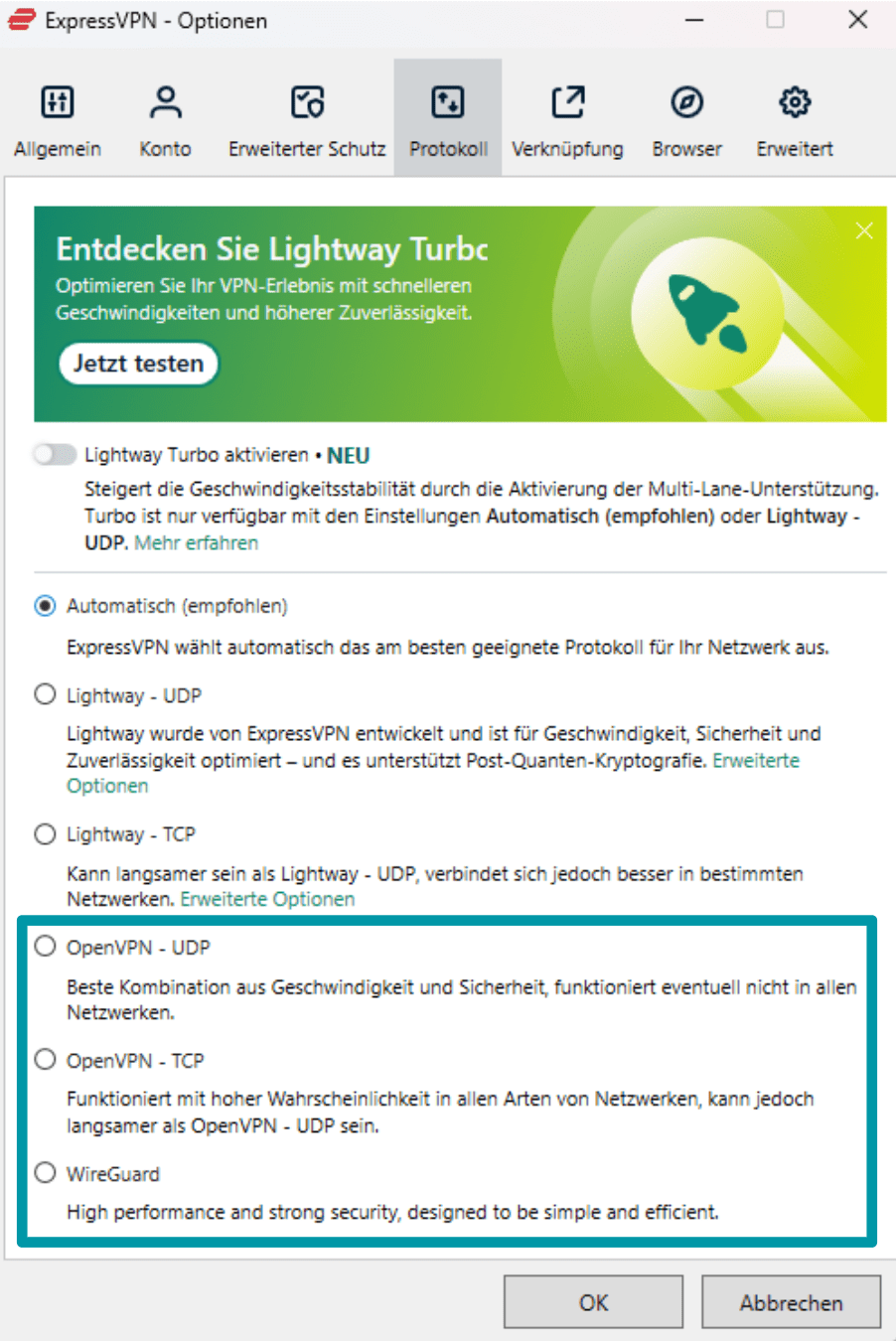

- Wähle je nach Wunsch OpenVPN - UDP, OpenVPN - TCP, oder WireGuard.

- Bestätige deine Auswahl mit Change Anyway (Trotzdem ändern).

Falls du dein gewünschtes Protokoll nicht auswählen kannst, öffne Advanced Protection (Erweiterter Schutz) und deaktiviere dort die Optionen Threat Manager und Ad blocker (Werbeblocker).

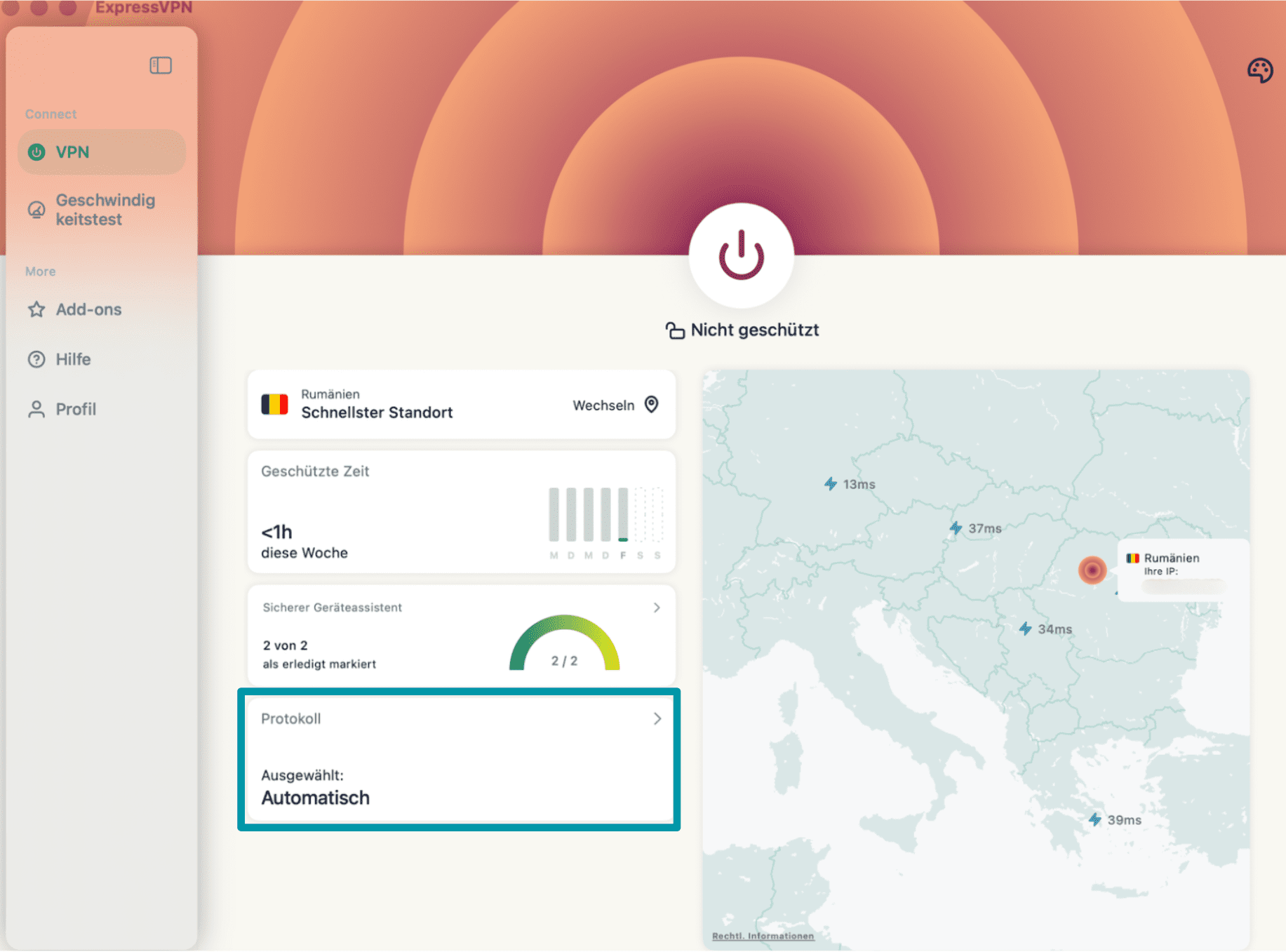

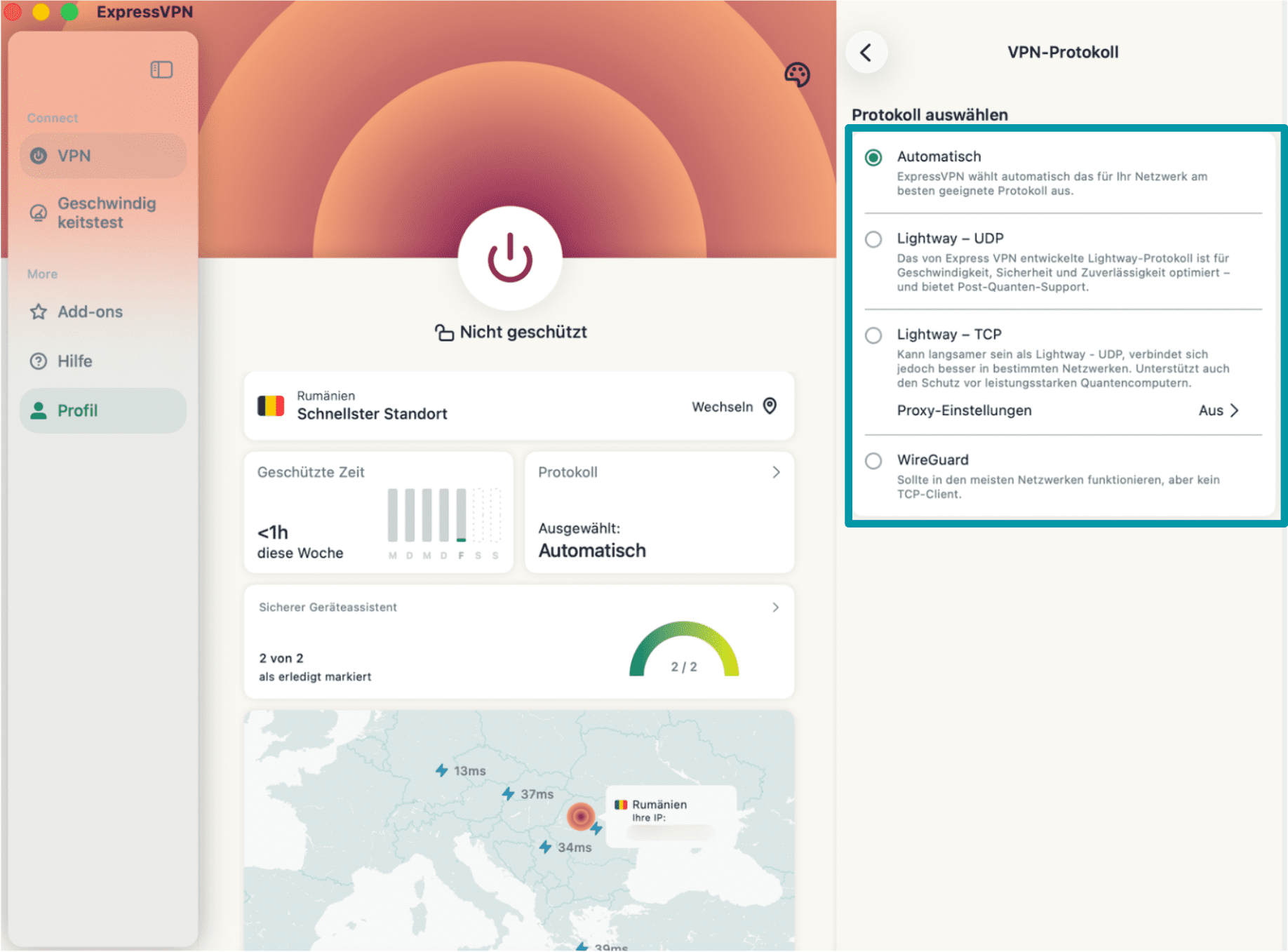

Wechsel zwischen WireGuard und OpenVPN auf dem Mac

- Öffne die ExpressVPN-App und wähle im Hauptfenster Protokoll.

- Wähle dein bevorzugtes VPN-Protokoll.

- Klicke auf Change anyway (Trotzdem ändern), um die Auswahl zu bestätigen.

- Falls du dein gewünschtes VPN-Protokoll nicht auswählen kannst, gehe zu Add-ons und deaktiviere dort die Optionen für Advanced Protection (Erweiterten Schutz).

FAQ: Häufige Fragen zu WireGuard vs. OpenVPN

Ist WireGuard-Datenverkehr als VPN erkennbar?

WireGuard-Datenverkehr kann in manchen Fällen erkannt werden, weil das Protokoll UDP nutzt und eine gut erkennbare Paketstruktur hat. In restriktiven Netzwerken oder bei Deep-Packet-Inspection kann das als VPN-Datenverkehr auffallen. Viele VPN-Anbieter setzen jedoch zusätzliche Verschleierungstechniken auf WireGuard auf, damit sich der Datenverkehr schwerer von normalem Internetverkehr unterscheiden lässt.

Ist WireGuard die Zukunft von VPNs?

WireGuard gilt für viele als wichtiger Schritt in Richtung moderner VPN-Technologie, und die erweiterte, quantengeschützte Implementierung von ExpressVPN geht noch weiter. Durch Post-Quanten-Kryptografie mit ML-KEM, kurzlebige Schlüssel, dynamische IP-Adressen und integrierte Authentifizierung adressiert ExpressVPN zentrale Datenschutzlücken von WireGuard, ohne die typischen Vorteile bei Tempo und Einfachheit aufzugeben.

Verfügbar ist das bereits auf iOS, Android und Windows. Unterstützung für macOS ist in Vorbereitung. Damit bekommst du einen Eindruck davon, wie die nächste Generation sicherer und gleichzeitig leistungsstarker VPNs aussehen kann.

Ist ein WireGuard-VPN vertrauenswürdig?

Ja, WireGuard gilt als vertrauenswürdig. Es ist Open Source, nutzt moderne kryptografische Algorithmen und hat eine kompakte Codebasis, die Sicherheitsprüfungen erleichtert. Entscheidend ist aber auch, wie ein VPN-Anbieter WireGuard umsetzt. ExpressVPN nutzt zum Beispiel eine eigene, erweiterte WireGuard-Implementierung mit dynamischen IP-Adressen, kurzlebigen Schlüsseln und Post-Quanten-Schutz. Dadurch steigt der Datenschutz, ohne dass die Geschwindigkeitsvorteile verloren gehen.

Machen Sie den ersten Schritt, um sich online zu schützen. Testen Sie ExpressVPN risikofrei.

Hol dir ExpressVPN