Was ist ein Site-to-Site-VPN und wie funktioniert es?

Wenn Unternehmen über mehrere Standorte, Länder und Zeitzonen hinweg arbeiten, wird es schnell anspruchsvoll, Netzwerke zuverlässig und sicher zu verbinden. Ein Site-to-Site-VPN baut einen verschlüsselten Tunnel zwischen Standorten auf. So können Mitarbeitende Ressourcen gemeinsam nutzen und kommunizieren, als befänden sie sich im selben lokalen Netzwerk.

In diesem Artikel erklären wir, was ein Site-to-Site-VPN ist, wie es funktioniert, welche Haupttypen und Protokolle es gibt und warum es sich als bewährte Methode etabliert hat, um Unternehmensnetzwerke abzusichern.

Grundlagen von Site-to-Site-VPNs

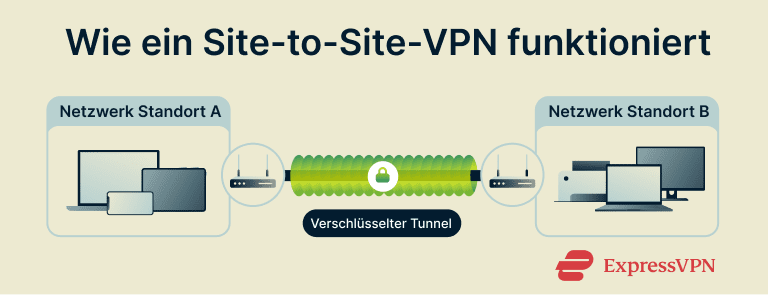

Ein Site-to-Site-VPN verbindet komplette Netzwerke miteinander, nicht einzelne Geräte. Es fungiert als sicherer Tunnel zwischen mehreren Standorten.

So funktioniert ein Site-to-Site-VPN

Man kann sich ein Site-to-Site-VPN wie einen gesicherten unterirdischen Tunnel zwischen Büros vorstellen. Er verläuft unter einer öffentlichen Straße, dem Internet, und ist vollständig abgeschirmt, sodass nur autorisierter Datenverkehr durchgelassen wird.

Jeder Standort nutzt ein VPN-fähiges Netzwerk-Gateway, häufig einen Router oder eine Firewall, um Verschlüsselung, Entschlüsselung und die Verwaltung des Tunnels zu übernehmen. Sendet ein Büro Daten, kapselt und verschlüsselt das Gateway jedes Datenpaket, bevor es durch den VPN-Tunnel übertragen wird. Am anderen Ende entschlüsselt das empfangende Gateway die Daten, entpackt sie und leitet sie an das lokale Netzwerk weiter.

Diese Gateways handeln den Tunnel aus und halten ihn aktiv. Dabei stellen sie sicher, dass die Verbindung verschlüsselt und authentifiziert bleibt, während Daten von Punkt A nach Punkt B übertragen werden. Für Mitarbeitende bleibt der gesamte Vorgang unsichtbar und es fühlt sich an, als arbeiteten sie im selben lokalen Netzwerk, obwohl der Datenverkehr tatsächlich über das Internet zwischen den Standorten läuft.

Größere Organisationen können auf diese Weise auch mehrere Niederlassungen anbinden, entweder über einzelne Tunnel zwischen den Standorten oder über eine sogenannte Hub-and-Spoke-Topologie, bei der alle Standorte über ein zentrales Gateway verbunden sind.

Intranet- und Extranet-Site-to-Site-VPNs

Site-to-Site-VPNs lassen sich grundsätzlich in Intranet- und Extranet-VPNs einteilen. Beide Varianten werden häufig als VPNs für die Arbeit eingesetzt und nutzen verschlüsselte Tunnel, um Daten sicher zwischen Standorten zu übertragen. Der entscheidende Unterschied liegt darin, wer Zugriff auf die verbundenen Netzwerke hat und welche Informationen geteilt werden.

Ein Intranet-VPN verbindet mehrere Standorte innerhalb desselben Unternehmens. So kann ein Unternehmen zum Beispiel seine Zentrale in New York mit regionalen Büros in London verknüpfen, damit Mitarbeitende standortübergreifend sicher auf gemeinsame Laufwerke, Datenbanken oder Anwendungen zugreifen können. Auch wenn die Daten über das Internet übertragen werden, bleiben sie innerhalb des privaten Unternehmensnetzwerks.

Ein Extranet-VPN verbindet Netzwerke unterschiedlicher Organisationen. Unternehmen nutzen diese Variante häufig, wenn sie sicher mit externen Partnern oder Kundinnen und Kunden zusammenarbeiten müssen. Jede Seite behält ihre eigenen Systeme, nutzt das VPN aber, um Daten oder gemeinsame Ressourcen geschützt auszutauschen.

Site-to-Site-VPN im Vergleich zu Remote-Access-VPNs

Ein Remote-Access-VPN ist für einzelne Mitarbeitende gedacht und verbindet einzelne Geräte mit einem privaten Netzwerk. Arbeitet jemand im Homeoffice oder ist unterwegs, stellt er zum Beispiel über eine VPN-App oder per Remote-Desktop eine Verbindung zum Unternehmensnetzwerk her. Der VPN-Zugang verschlüsselt den Datenverkehr und ermöglicht sicheren Zugriff auf interne Ressourcen.

Ein Site-to-Site-VPN verbindet hingegen ganze Netzwerke statt einzelner Geräte. Ist es einmal eingerichtet, können alle Personen an den verbundenen Standorten automatisch auf gemeinsame Server oder Anwendungen zugreifen, ohne selbst ein VPN starten zu müssen. Es ist für dauerhafte Netzwerk-zu-Netzwerk-Kommunikation ausgelegt, nicht für individuelle Anmeldungen.

Site-to-Site-VPN im Vergleich zu Point-to-Site-VPNs

Sowohl Site-to-Site- als auch Point-to-Site-VPNs verbinden entfernte Standorte mit einem privaten Netzwerk. Sie unterscheiden sich jedoch in Umfang und Aufbau.

Ein Point-to-Site-VPN ist eine spezielle Form des Remote-Access-VPNs und wird häufig in Cloud- oder Hybridumgebungen eingesetzt. Es stellt eine sichere Verbindung zwischen einem einzelnen Gerät und dem Unternehmensnetzwerk her, etwa zwischen dem Laptop einer Mitarbeiterin und in der Cloud gespeicherten Unternehmensressourcen. Da es über zentrale VPN-Gateways verwaltet wird, eignet es sich besonders für mobile oder remote arbeitende Teams.

Ein Site-to-Site-VPN verbindet dagegen komplette Netzwerke miteinander. Es verknüpft Standorte so, dass Personen an jedem Ort Dateien und Anwendungen einfach und sicher gemeinsam nutzen können. Einzelne Logins sind nicht erforderlich, da die Verbindung zwischen den Standorten dauerhaft verschlüsselt besteht.

Site-to-Site-VPN im Vergleich zu kommerziellen VPN-Diensten

Kommerzielle oder Consumer-VPNs sind auf den alltäglichen Schutz der Internetprivatsphäre ausgelegt. Sie verschlüsseln den Datenverkehr einzelner Nutzer, verschleiern deren IP-Adresse und leiten die Verbindung über einen sicheren Server ins Internet weiter. Das ist eine einfache Möglichkeit, Daten zu schützen oder öffentliche WLANs sicher zu nutzen.

Site-to-Site-VPNs verfolgen ein anderes Ziel. Sie werden für die Vernetzung von Unternehmensstandorten eingesetzt und verbinden ganze Netzwerke direkt miteinander. Es geht weniger um anonymes Surfen oder Streaming, sondern darum, eine sichere Kommunikation zwischen Netzwerken zu gewährleisten und den Zugriff auf gemeinsam genutzte Ressourcen über mehrere Standorte hinweg zu ermöglichen.

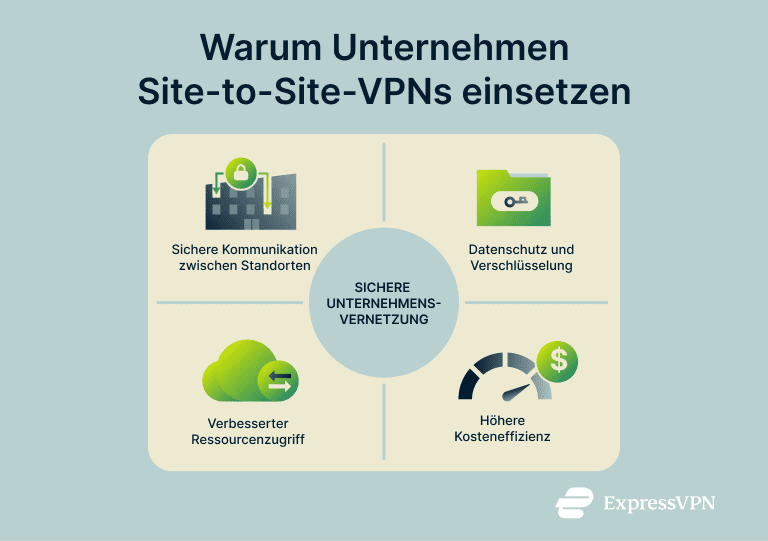

Warum Unternehmen Site-to-Site-VPNs einsetzen

Für Organisationen mit mehreren Standorten oder Rechenzentren hilft ein Site-to-Site-VPN dabei, ein privates Netzwerk über verschiedene Orte hinweg aufrechtzuerhalten. Teams können so zusammenarbeiten, als säßen sie unter einem Dach.

Sichere Kommunikation zwischen Standorten

Site-to-Site-VPNs schaffen einen geschützten Kommunikationskanal zwischen Niederlassungen. Nachrichten, Dateiübertragungen und der Datenverkehr von Anwendungen laufen durch einen verschlüsselten Tunnel statt über das offene Internet. Dadurch bleiben sensible Daten privat, selbst wenn Mitarbeitende aus unterschiedlichen Regionen der Welt arbeiten.

Verschlüsselung und Datenschutz

Jedes Datenpaket, das ein Site-to-Site-VPN passiert, wird verschlüsselt. So wird verhindert, dass Unbefugte die Daten mitlesen oder manipulieren. Dieser Schutz ist besonders wichtig für Unternehmen, die mit sensiblen Informationen arbeiten, etwa Finanzdaten oder Kundendaten. Selbst wenn es jemandem gelingt, den Datenverkehr abzufangen, stellt die Verschlüsselung sicher, dass die Inhalte weder lesbar noch verständlich sind.

Besserer Ressourcenzugriff über Standorte hinweg

Da das VPN ganze Netzwerke verbindet, können Mitarbeitende an einem Standort problemlos auf gemeinsame Laufwerke, Datenbanken oder interne Tools zugreifen, die an einem anderen Ort gehostet werden. Teams arbeiten in Echtzeit zusammen, nutzen dieselben Systeme und teilen Updates sofort, auch über Ländergrenzen hinweg. Separate Logins oder individuelle Verbindungen für jede Person sind nicht erforderlich.

Kosteneffizienz im Vergleich zu dedizierten Leitungen

Bevor VPNs weit verbreitet waren, setzten Unternehmen häufig auf gemietete Standleitungen oder andere dedizierte Verbindungen, um Standorte zu verknüpfen. Diese Lösungen waren sicher, aber teuer und wenig flexibel. Ein Site-to-Site-VPN bietet ein vergleichbares Sicherheitsniveau zu geringeren Kosten, indem es das öffentliche Internet als Transportebene nutzt und die Daten dennoch Ende-zu-Ende verschlüsselt. Außerdem lässt es sich leichter skalieren, wenn neue Standorte oder Cloud-Ressourcen hinzukommen.

Protokolle und Sicherheitsstandards für Site-to-Site-VPNs

Hinter jedem Site-to-Site-VPN steht eine Reihe von Protokollen, die festlegen, wie die Verbindung aufgebaut und abgesichert wird. Diese Standards steuern, wie Daten verschlüsselt, authentifiziert und zwischen Netzwerken übertragen werden, und sorgen so für Datenschutz und Zuverlässigkeit bei jedem Datenaustausch.

IKEv2 und IPsec erklärt

Die meisten Site-to-Site-VPNs nutzen das Protokoll Internet Protocol Security, kurz IPsec, um Daten während der Übertragung zwischen Netzwerken zu schützen. IPsec verschlüsselt jedes Datenpaket, das durch den Tunnel läuft, sodass es unterwegs weder gelesen noch verändert werden kann. Zusätzlich prüft es die Integrität jedes Pakets und stellt sicher, dass es auf dem Weg nicht manipuliert wurde.

Internet Key Exchange Version 2, kurz IKEv2, arbeitet gemeinsam mit IPsec, um die sichere Verbindung aufzubauen und zu verwalten. Es authentifiziert beide Endpunkte, handelt aus, welche Verschlüsselungsalgorithmen und Schlüssel verwendet werden, und legt die Parameter für den IPsec-Tunnel fest.

Ist die Verbindung einmal aktiv, verwaltet IKEv2 die Sitzungsschlüssel automatisch weiter. Es stellt die Verbindung auch wieder her, wenn sie unterbrochen wird oder sich die IP-Adresse eines Netzwerks ändert, etwa beim Wechsel zwischen verschiedenen Verbindungen oder Internetanbietern.

Zusammen bilden IKEv2 und IPsec eine sichere und zuverlässige Verbindung, die in den meisten Business-Routern und Firewalls integriert ist. Sie gelten als schnell, stabil und werden von Unternehmen geschätzt, die einen konsistenten, dauerhaft aktiven Schutz zwischen Standorten benötigen.

GRE-Tunnel und MPLS-Integration

Die meisten IPsec-basierten VPN-Tunnel verschlüsseln und transportieren ausschließlich IP-Datenverkehr. Müssen Unternehmen mehrere Verkehrsarten übertragen, darunter auch Nicht-IP-Protokolle, kommt häufig Generic Routing Encapsulation, kurz GRE, zum Einsatz.

GRE kapselt unterschiedliche Protokolle, indem es sie in IP-Pakete einbettet, sodass sie über das Internet übertragen werden können. Für sich genommen verschlüsseln GRE-Tunnel keine Daten. Deshalb werden sie oft mit IPsec kombiniert, um zusätzlich Verschlüsselung bereitzustellen.

In größeren Netzwerken kann Multiprotocol Label Switching, kurz MPLS, ergänzend zu VPNs genutzt werden, um den Datenverkehr zwischen Standorten zu steuern. MPLS übernimmt keine Verschlüsselung, sorgt aber dafür, dass wichtige Anwendungen wie Sprach- oder Videoanrufe auch bei begrenzter Bandbreite zuverlässig funktionieren. Datenpakete werden anhand von Labels über vordefinierte, priorisierte Pfade geleitet, sodass zeitkritische Daten stets den schnellsten und stabilsten Weg nehmen. In Kombination mit einem Site-to-Site-VPN kann MPLS die Geschwindigkeit und Konsistenz der standortübergreifenden Kommunikation weiter verbessern.

Gängige Verschlüsselungsalgorithmen (AES, SHA, RSA)

Jede VPN-Verbindung nutzt mehrere kryptografische Verfahren, um Daten zu schützen und ihre Integrität zu überprüfen. Zu den gängigsten gehören:

- Advanced Encryption Standard (AES): Verschlüsselt die Daten selbst. Er gilt als schnell und sicher und wird sowohl von Behörden als auch von Unternehmen zum Schutz sensibler Informationen eingesetzt.

- Secure Hash Algorithm (SHA): Stellt sicher, dass Daten nicht verändert wurden, indem für jedes Paket ein eindeutiger Fingerabdruck erstellt wird. Ändert sich dieser Fingerabdruck, erkennt das System eine Manipulation.

- Rivest–Shamir–Adleman (RSA): Dient der Authentifizierung und dem sicheren Austausch von Verschlüsselungsschlüsseln zwischen VPN-Gateways, bevor der Tunnel aufgebaut wird.

So wählst du das passende Protokoll für dein Netzwerk

Die richtige Wahl hängt von Größe und Komplexität des Netzwerks ab. Für die meisten Organisationen bietet IKEv2 in Kombination mit IPsec das beste Verhältnis aus Sicherheit, Geschwindigkeit und Kompatibilität. Unternehmen mit anspruchsvolleren Anforderungen kombinieren häufig GRE mit IPsec oder nutzen MPLS, um großen Datenverkehr gezielt zu steuern.

Ziel ist es, Daten zu schützen, ohne unnötige Komplexität hinzuzufügen. Ein gut gewähltes Protokoll sollte die Kommunikation absichern und gleichzeitig dafür sorgen, dass der tägliche Betrieb reibungslos abläuft.

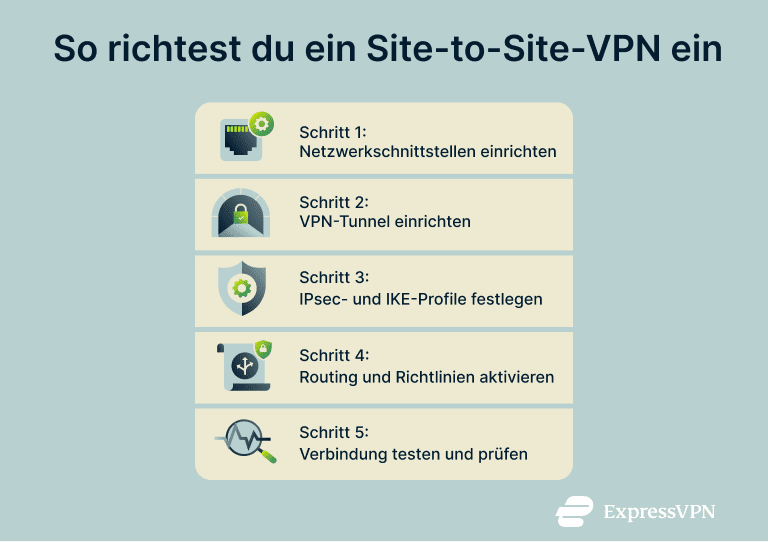

Site-to-Site-VPN einrichten: Schritt-für-Schritt-Anleitung

Beim Einrichten eines Site-to-Site-VPNs werden die Gateways an den jeweiligen Standorten so eingerichtet, dass sie sicher miteinander kommunizieren. Die genauen Schritte hängen von der eingesetzten Hardware und Software ab. Die meisten Setups folgen jedoch einem ähnlichen Grundablauf.

Voraussetzungen

Bevor du startest, stelle sicher, dass Folgendes vorhanden ist:

- zwei oder mehr Netzwerke mit eindeutigen lokalen IP-Adressbereichen

- VPN-fähige Router oder Firewalls an jedem Standort

- stabile Internetverbindungen und statische öffentliche IP-Adressen für die Gateways

- administrativer Zugriff, um beide Geräte einrichten zu können

Schritt 1: Netzwerkschnittstellen einrichten

Prüfe zunächst, ob die Netzwerkschnittstellen jedes Gateways korrekt zugeordnet sind. Du benötigst eine Schnittstelle für das interne Netzwerk und eine für die externe Internetverbindung. So wird interner Datenverkehr, der für den jeweils anderen Standort bestimmt ist, über den VPN-Tunnel geleitet und nicht über das öffentliche Internet. Das schützt die Daten zwischen den Standorten.

Schritt 2: Den VPN-Tunnel einrichten

Richte anschließend den Tunnel ein, der für die verschlüsselte Übertragung der Daten zwischen den Gateways zuständig ist. Lege die öffentlichen IP-Adressen der Endpunkte fest und wähle den Tunneltyp, meist IPsec. In diesem Schritt bestimmst du außerdem, welche Subnetze oder Netzwerke über den Tunnel miteinander kommunizieren sollen.

Schritt 3: IPsec- und IKE-Profile festlegen

Sobald der Tunnel eingerichtet ist, legst du die Einstellungen für Verschlüsselung und Authentifizierung fest. Setze die IKE-Version auf IKEv2, um eine höhere Stabilität und automatische Neuverbindungen zu ermöglichen. Achte darauf, dass die Einstellungen auf beiden Seiten übereinstimmen. Andernfalls kommt keine Verbindung zustande.

Schritt 4: Routing und Richtlinien aktivieren

Nach dem Festlegen der Sicherheitsprofile aktivierst du das Routing zwischen den verbundenen Netzwerken. Ergänze Richtlinien, die festlegen, welcher Datenverkehr das VPN nutzen darf. Du kannst zum Beispiel nur bestimmte IP-Bereiche oder geschäftskritische Anwendungen zulassen. Das erhöht die Sicherheit und stellt gleichzeitig sicher, dass dein Team die benötigten Zugriffe erhält.

Schritt 5: Verbindung testen und prüfen

Wenn alles eingerichtet ist, teste das VPN, um sicherzustellen, dass beide Gateways einander erreichen können. Greife standortübergreifend auf gemeinsame Ressourcen zu und prüfe, ob der Datenverkehr korrekt fließt. Kommt keine Verbindung zustande, liegen häufig abweichende Einstellungen vor. Überprüfe in diesem Fall Verschlüsselung, IP-Bereiche oder Firewall-Regeln erneut.

So richtest du ein Site-to-Site-VPN in der Praxis ein

Die meisten modernen Business-Router und Firewalls bieten eine integrierte Benutzeroberfläche, die das Einrichten vereinfacht. In der Administrationsoberfläche findest du meist einen VPN- oder Site-to-Site-Bereich, in dem sich Tunnel erstellen und verwalten lassen. Viele Geräte stellen zudem Assistenten oder Vorlagen für gängige IKEv2- und IPsec-Einstellungen bereit.

Wenn du Cloud-Plattformen wie Amazon Web Services oder Azure nutzt, kannst du deren integrierte VPN-Funktionen verwenden. Dabei gibst du in der Regel die Gateway-Daten deines Standorts ein und lädst eine vorkonfigurierte IPsec-Vorlage herunter, die du auf Router oder Firewall anwendest.

Unabhängig von der eingesetzten Plattform solltest du alle Einstellungen dokumentieren, bevor andere sie nutzen. Halte IP-Adressen, Verschlüsselungsparameter und gemeinsame Schlüssel fest, damit sich Probleme später schnell nachvollziehen und beheben lassen.

Häufige Einrichtungsprobleme und ihre Ursachen

Auch bei sorgfältiger Einrichtung kann es vorkommen, dass ein Site-to-Site-VPN keine Verbindung herstellt oder instabil läuft. Die meisten Probleme entstehen durch abweichende Einstellungen oder Netzwerkkonflikte. Zu den häufigsten Ursachen gehören:

Fehler bei Phase-1- oder Phase-2-Verhandlungen

Kommt der VPN-Tunnel nicht zustande, stimmen die Gateways möglicherweise bei den Verschlüsselungs- oder Authentifizierungseinstellungen nicht überein. Schon eine kleine Abweichung kann verhindern, dass die Verbindung aufgebaut wird. Prüfe, ob beide Seiten dieselbe IKE-Version, denselben Verschlüsselungsalgorithmus, dieselbe Hash-Methode, dieselbe Schlüsselaustauschgruppe und dieselbe Authentifizierungsmethode verwenden.

Falsche oder sich überschneidende Subnetze

Ein Site-to-Site-VPN kann Datenverkehr nicht korrekt weiterleiten, wenn beide Netzwerke denselben lokalen IP-Bereich nutzen. Stelle sicher, dass jeder Standort ein eigenes Subnetz verwendet, zum Beispiel 192.168.1.0/24 für ein Büro und 192.168.2.0/24 für ein anderes. Gibt es Überschneidungen, ändere den IP-Bereich eines Netzwerks, bevor du den Tunnel erneut einrichtest.

Blockierung durch NAT oder Firewall

Wenn der VPN-Tunnel keine Verbindung aufbaut, können Firewall- oder Network-Address-Translation-Einstellungen die Ursache sein. Manche Router blockieren den Datenverkehr, den VPNs benötigen. Prüfe, ob die UDP-Ports 500 und 4500 für IKE und IPsec geöffnet sind und ob Encapsulating-Security-Payload-Pakete nicht gefiltert werden. Schlägt die Verbindung weiterhin fehl, kann es helfen, NAT testweise zu deaktivieren, um die Ursache einzugrenzen.

Fehlerhafte Routing-Einstellungen

Ist der VPN-Tunnel verbunden, aber der Zugriff auf Dateien oder Server im anderen Netzwerk funktioniert nicht, liegt das Problem oft an den Routing-Einstellungen. Jedes VPN-Gateway muss wissen, wohin es den Datenverkehr für das jeweils andere Netzwerk senden soll, meist über eine statische Route oder ein dynamisches Routing-Protokoll. Fehlen diese Routen, wird der Datenverkehr möglicherweise über das öffentliche Internet geleitet statt durch den sicheren VPN-Tunnel.

Probleme bei der DNS-Auflösung

Wenn der Tunnel steht, Geräte aber nicht über Namen erreichbar sind, kann das Domain-Name-System (DNS) die Ursache sein. Stelle sicher, dass die DNS-Einstellungen die internen DNS-Server der jeweiligen Netzwerke enthalten. Falls nötig, richte eine bedingte Weiterleitung ein, damit lokale Domainnamen vom richtigen Standort aufgelöst werden.

Tunnelabbrüche oder instabile Verbindungen

Wenn sich das VPN regelmäßig trennt, liegt das häufig an einer instabilen Internetverbindung oder an den Einstellungen für die Erneuerung der Verschlüsselungsschlüssel. Firewalls, die inaktive Verbindungen zu schnell schließen, können ebenfalls Abbrüche verursachen. Achte darauf, dass beide Seiten ähnliche Zeitüberschreitungs- und Erneuerungswerte nutzen, und aktiviere Funktionen wie Dead Peer Detection (DPD). Sie prüft, ob beide Seiten des VPN-Tunnels noch erreichbar sind, und stellt die Verbindung neu her, wenn eine Seite inaktiv ist.

Cloud-Plattform- oder herstellerspezifische Probleme

Läuft dein VPN über einen Cloud-Dienst wie Amazon Web Services oder Azure, prüfe die jeweiligen Hilfeseiten auf detaillierte Fehlermeldungen. Cloud-Anbieter setzen oft strengere Einrichtungsregeln durch als lokale Hardware. Schon kleine Abweichungen, etwa ein falsches Passwort oder fehlende Sicherheitseinstellungen, können verhindern, dass die Verbindung funktioniert.

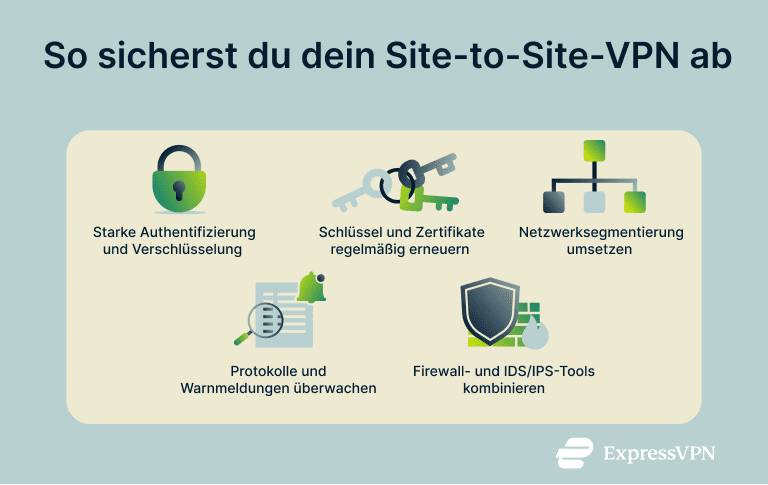

Tipps für ein sicheres Site-to-Site-VPN

Sobald dein Site-to-Site-VPN eingerichtet ist, solltest du es regelmäßig pflegen, damit es dauerhaft sicher bleibt. Die folgenden Punkte helfen dabei, die Verbindung zuverlässig zu schützen.

Starke Authentifizierung und Verschlüsselung verwenden

Setze auf moderne Verschlüsselungsverfahren wie AES zum Schutz der Daten und SHA zur Überprüfung der Datenintegrität. Vermeide veraltete Protokolle wie das Point-to-Point-Tunneling-Protokoll (PPTP) sowie schwache Verfahren wie den Data Encryption Standard (DES). Kombiniere die Verschlüsselung mit einer sicheren Authentifizierung und starken, komplexen gemeinsamen Schlüsseln. Noch besser ist der Einsatz digitaler Zertifikate, da sie zusätzliches Vertrauen schaffen und die Verwaltung über mehrere Standorte hinweg vereinfachen.

Schlüssel und Zertifikate regelmäßig erneuern

Kryptografische Schlüssel und Zertifikate sollten nicht dauerhaft unverändert bleiben. Erneuere sie regelmäßig, um das Risiko einer Kompromittierung zu verringern und interne Sicherheitsrichtlinien einzuhalten. Automatisierte Erneuerungen sparen Zeit und helfen, Konfigurationsfehler zu vermeiden, die sonst zu Verbindungsabbrüchen führen könnten.

Netzwerksegmentierung einsetzen

Ein VPN-Tunnel sollte keinen uneingeschränkten Zugriff auf alle internen Ressourcen ermöglichen. Teile dein Netzwerk in klar abgegrenzte Bereiche auf, sodass Mitarbeitende nur auf die Systeme und Daten zugreifen können, die sie tatsächlich benötigen, etwa bestimmte Dokumente oder Anwendungen. Andere Server und Dienste bleiben getrennt. Das begrenzt die Auswirkungen möglicher Sicherheitsvorfälle und erleichtert die Überwachung des Netzwerks.

Protokolle überwachen und Warnmeldungen einrichten

Behalte die Verbindungsprotokolle des VPNs im Blick, um Probleme frühzeitig zu erkennen. Aktiviere die Protokollierung auf beiden Gateways und prüfe regelmäßig auf fehlgeschlagene Verbindungsversuche oder ungewöhnlichen Datenverkehr. Zusätzlich können automatische Warnmeldungen bei wiederholten Fehlern helfen, schnell zu reagieren, bevor aus kleinen Störungen größere Ausfälle entstehen.

Mit Firewall- sowie IDS/IPS-Systemen kombinieren

Ein VPN verschlüsselt den Datenverkehr, verhindert jedoch keine Angriffe von sich aus. Ergänze es daher durch Firewalls sowie Systeme zur Angriffserkennung oder Angriffsabwehr. Ein mehrschichtiges Sicherheitskonzept erschwert es Angreifenden, ins Netzwerk einzudringen. Selbst wenn eine Schutzmaßnahme versagt, können andere Ebenen weiterhin für Sicherheit sorgen.

Einschränkungen und Herausforderungen von Site-to-Site-VPNs

Auch wenn Site-to-Site-VPNs sichere und zuverlässige Verbindungen zwischen Netzwerken ermöglichen, stoßen sie in bestimmten Szenarien an Grenzen, insbesondere in sehr großen oder dynamischen Umgebungen.

Begrenzte Skalierbarkeit

Ein Site-to-Site-VPN eignet sich gut für die Anbindung weniger Standorte. Mit jeder zusätzlichen Niederlassung steigt jedoch der Aufwand, da für jeden Standort ein eigener Tunnel eingerichtet werden muss. Das kostet Zeit und erhöht die Fehleranfälligkeit. Größere Organisationen nutzen deshalb häufig zentrale Verwaltungswerkzeuge oder softwarebasierte Netzwerkkonzepte, um die Übersicht zu behalten.

Leistungs- und Verzögerungseffekte

Da VPNs Daten verschlüsseln und umleiten, kann es zu leichten Geschwindigkeitseinbußen kommen. In der Praxis fallen diese meist gering aus, dennoch spielen Entfernung und Verbindungsqualität eine Rolle. Weit auseinanderliegende Standorte oder langsame Internetanbindungen können Verzögerungen beim Zugriff auf Anwendungen oder Dateien verursachen. Auch die Leistungsfähigkeit der Netzwerkhardware und hoher Datenverkehr wirken sich auf die Geschwindigkeit aus.

Aufwendige Einrichtung und laufende Pflege

Die Verwaltung mehrerer VPN-Tunnel erfordert Sorgfalt. Schon kleine Fehler wie abweichende Verschlüsselungseinstellungen, Tippfehler oder veraltete Firmware können eine Verbindung unterbrechen. Regelmäßige Aktualisierungen und eine saubere Dokumentation der Einstellungen sind entscheidend, um Ausfälle zu vermeiden und den Betrieb stabil zu halten.

Eingeschränkte Einbindung von Cloud-Diensten

Klassische Site-to-Site-VPNs wurden ursprünglich für feste, lokale Netzwerke entwickelt. Mit der zunehmenden Nutzung von Cloud-Diensten kann die Anbindung komplexer werden. Plattformen wie Amazon Web Services oder Azure stellen zwar eigene VPN-Gateways bereit, die Integration mit älteren Systemen erfordert jedoch oft zusätzlichen Aufwand und technisches Know-how.

Abhängigkeit von festen IP-Adressen

Site-to-Site-VPNs funktionieren am zuverlässigsten, wenn jeder Standort über eine stabile, bekannte IP-Adresse verfügt. Für Büros mit festen Internetanschlüssen ist das unproblematisch, für temporäre oder mobile Umgebungen hingegen weniger geeignet. Ändert sich eine IP-Adresse häufig, kann der Tunnel abbrechen oder sich nicht automatisch neu aufbauen. In solchen Fällen sind cloudbasierte oder identitätsbasierte Sicherheitsmodelle oft flexibler.

Moderne Alternativen zu Site-to-Site-VPNs

Mit der Weiterentwicklung von Unternehmensnetzwerken sind neue Technologien entstanden, die mehr Flexibilität und bessere Skalierbarkeit bieten als klassische Site-to-Site-VPNs.

Software-Defined WAN (SD-WAN)

SD-WAN nutzt spezielle Software, um zu steuern, wie Datenverkehr zwischen Niederlassungen, Rechenzentren und Cloud-Plattformen fließt. Statt auf feste VPN-Tunnel zu setzen, wird der Datenverkehr automatisch anhand von Leistung, Verfügbarkeit und Sicherheitsanforderungen geleitet. Das sorgt für stabile und schnelle Verbindungen, insbesondere bei Unternehmen mit vielen Standorten oder intensiver Cloud-Nutzung.

Im Gegensatz zu klassischen VPNs kann SD-WAN mehrere Verbindungstypen gleichzeitig nutzen, etwa Breitband, Glasfaser oder LTE, und bei Bedarf zwischen ihnen wechseln, um Geschwindigkeit und Verfügbarkeit aufrechtzuerhalten. Zusätzlich ermöglicht eine zentrale Verwaltung, große verteilte Netzwerke einfacher zu überwachen und zu skalieren.

Secure Access Service Edge (SASE)

SASE vereint Netzwerk- und Sicherheitsfunktionen in einem cloudbasierten Gesamtkonzept. Werkzeuge wie SD-WAN, Firewalls und sichere Web-Gateways werden auf einer gemeinsamen Plattform gebündelt, um Personen und Standorte sicher zu verbinden, ohne auf physische VPN-Gateways angewiesen zu sein.

Bei SASE wird der Datenverkehr überprüft und authentifiziert, während er sich zwischen Mitarbeitenden, Geräten und Anwendungen bewegt, unabhängig vom Standort. Dadurch eignet sich dieser Ansatz besonders für Organisationen mit globalen Teams oder hybriden Umgebungen, in denen lokale Systeme und Cloud-Dienste kombiniert werden.

Cloud-native Zero-Trust-Lösungen

Zero-Trust-Netzwerke verfolgen einen anderen Ansatz. Statt davon auszugehen, dass Datenverkehr innerhalb eines VPN-Tunnels automatisch vertrauenswürdig ist, wird jede Verbindung einzeln geprüft. Dabei werden Identität, Gerät und Sicherheitsstatus kontrolliert, bevor Zugriff gewährt wird.

Dieses Modell verzichtet auf eine umfassende Netzwerkverbindung zugunsten einzelner, abgesicherter Sitzungen. Dadurch eignet es sich gut für Unternehmen mit Remote-Mitarbeitenden, externen Dienstleistern oder Arbeitslasten, die über mehrere Cloud-Plattformen verteilt sind.

Häufige Fragen zu Site-to-Site-VPNs

Welche zwei Arten von Site-to-Site-VPNs gibt es?

Die zwei grundlegenden Arten von Site-to-Site-VPNs sind Intranet- und Extranet-VPNs. Ein Intranet-VPN verbindet Netzwerke innerhalb derselben Organisation. Ein Extranet-VPN verknüpft Netzwerke verschiedener Organisationen, etwa von Geschäftspartnern oder Kundinnen und Kunden.

Ist ein Site-to-Site-VPN standardmäßig verschlüsselt?

Ja. Ein korrekt eingerichtetes Site-to-Site-VPN verschlüsselt den Datenverkehr automatisch, meist mithilfe von Internet Protocol Security, kurz IPsec. Dadurch bleiben Daten zwischen Standorten privat und vor unbefugtem Zugriff geschützt, selbst wenn sie über das öffentliche Internet übertragen werden.

Woran erkenne ich, ob mein Site-to-Site-VPN korrekt funktioniert?

Du kannst den Status des VPNs im Dashboard deines Routers oder deiner Firewall prüfen. Eine stabile Verbindung zeigt aktive Tunnel ohne aktuelle Aushandlungsfehler. Um sicherzustellen, dass der Datenverkehr korrekt fließt, kannst du die VPN-Protokolle auswerten oder Überwachungstools nutzen, um Verschlüsselung, Verfügbarkeit und Durchsatz zu überprüfen. Zusätzlich kannst du die Verbindung testen, indem du gemeinsame Ressourcen zwischen den Standorten aufrufst oder anpingst.

Welche Nachteile hat ein Site-to-Site-VPN?

Site-to-Site-VPNs können in der Einrichtung und Verwaltung komplex sein, insbesondere bei großen oder dynamischen Netzwerken. Sie erfordern kompatible Hardware, stabile Internetverbindungen und laufende Wartung. Weitere Einschränkungen sind mögliche Verzögerungen, die aufwendige Einbindung in Cloud-Umgebungen und die Abhängigkeit von statischen IP-Adressen.

Welches VPN-Protokoll eignet sich am besten für Unternehmensumgebungen?

Für die meisten Unternehmen bietet Internet Key Exchange Version 2 in Kombination mit Internet Protocol Security, also IKEv2/IPsec, das beste Verhältnis aus Geschwindigkeit, Kompatibilität und Verschlüsselungsstärke. Es wird von gängiger Unternehmenshardware unterstützt und stellt Verbindungen automatisch wieder her, wenn sie unterbrochen werden. Größere Netzwerke nutzen zusätzlich manchmal Generic Routing Encapsulation oder Multiprotocol Label Switching zusammen mit IPsec, um mehr Flexibilität zu erreichen.

Kann ein Site-to-Site-VPN mehrere Niederlassungen verbinden?

Ja. Es lassen sich mehrere Tunnel zwischen Standorten einrichten oder eine sogenannte Hub-and-Spoke-Struktur nutzen, bei der alle Standorte über ein zentrales Gateway verbunden sind. Dieses Modell erleichtert die Verwaltung des Datenverkehrs und sorgt für einheitliche Sicherheitsrichtlinien über alle Standorte hinweg.

Worin liegt der Unterschied zwischen IPsec- und SSL-VPNs?

IPsec-VPNs schützen den Datenverkehr auf Netzwerkebene und eignen sich besonders für die Verbindung ganzer Netzwerke, wie bei Site-to-Site-VPNs. SSL-VPNs arbeiten auf höheren Netzwerkschichten und nutzen Transport Layer Security zur Verschlüsselung. Sie werden meist für den Remote-Zugriff eingesetzt und ermöglichen es einzelnen Personen, über einen Browser oder eine VPN-App sicher auf interne Ressourcen zuzugreifen, ohne vollständigen Netzwerkzugang zu benötigen.

Machen Sie den ersten Schritt, um sich online zu schützen. Testen Sie ExpressVPN risikofrei.

Hol dir ExpressVPN