サイト間VPNとは?その仕組みをわかりやすく解説

企業が複数の拠点、国、タイムゾーンにまたがって事業を展開している場合、ネットワークの接続とセキュリティを維持することは困難です。サイト間仮想プライベートネットワーク(VPN)は、拠点間に暗号化されたトンネルを構築することで、この問題を解決します。つまり、まるで同じローカルネットワーク上にいるかのようにリソースを共有し、通信できるようになるのです。

この記事では、サイト間VPNとは何か、その仕組み、主な種類やプロトコルを解説するとともに、なぜ企業がネットワークを安全に保つための信頼性の高い方法とされる理由も解説します。

サイト間VPNについて

サイト間VPNは、個々のデバイスではなくネットワーク全体を接続し、複数の拠点を結ぶ安全なトンネルのように機能するものです。

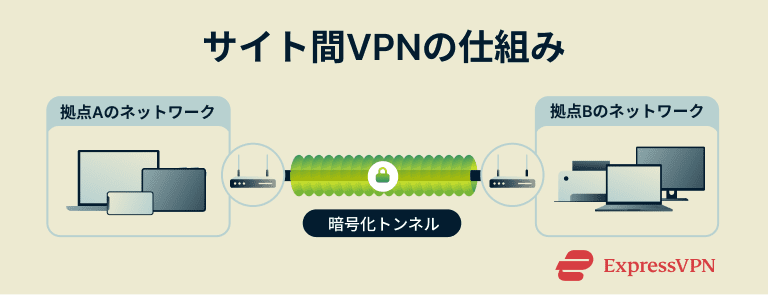

サイト間VPN接続の仕組み

サイト間VPNを、拠点間の安全な地下トンネルと考えてみましょう。このトンネルは公道(インターネット)の下を走り、完全に封鎖されているため、許可された通信のみが通過できます。

各拠点では、VPN対応のネットワークゲートウェイ(通常はルーターまたはファイアウォール)を使用して、暗号化、復号化、トンネル管理を行います。一方の拠点からデータが送信されると、ゲートウェイは各データパケットをカプセル化して暗号化し、VPNトンネルを通過させます。そしてもう一方の拠点では、受信側のゲートウェイがデータを復号化して元のデータに戻し、ローカルネットワークに送信するのです。

これらのゲートウェイはトンネルの確立と維持を担い、通信がA地点からB地点へ移動する間、暗号化と認証が保たれるようにします。このプロセス全体はユーザーには見えません。ユーザーは、各拠点からインターネットを経由して通信しているにもかかわらず、同じローカルネットワーク上にいるかのように感じるでしょう。

大規模な組織では、個別のトンネルを設定するか、すべての拠点が中央のゲートウェイを介して接続するハブアンドスポーク型のトポロジを採用することで、これらのトンネルを通じて複数の支店を接続できます。

イントラネットとエクストラネットのサイト間VPN

サイト間VPNは、一般的にイントラネットVPNまたはエクストラネットVPNのいずれかに分類されます。どちらも業務でよく使用されるVPNで、暗号化されたトンネルを通じて拠点間で安全にデータを共有します。主な違いは、接続されたネットワークに誰がアクセスできるか、そしてどのような情報が共有されるかにあります。

イントラネットVPNは、同じ組織内の複数の拠点を接続します。例えば、ニューヨークの本社とロンドンの支社をリンクすることで、従業員は場所を問わず、共有ドライブやデータベース、アプリケーションに安全にアクセスできるようになります。データがインターネットを経由して送信される場合でも、通信はすべて企業のプライベートネットワーク内にとどまります。

エクストラネットVPNは、異なる組織のネットワークを接続します。企業は、第三者や顧客と安全に連携する必要がある場合に、エクストラネットVPNを利用することがよくあります。各組織は、それぞれのシステムのプライバシーを維持しながら、VPNを通じてデータを共有したり、共通のリソースに安全にアクセスしたりできます。

サイト間VPNとリモートアクセスVPN

リモートアクセスVPNは個々のユーザー向けに設計されており、デバイス単位でプライベートネットワークに接続します。たとえば、在宅勤務の際や移動中・外出中に、リモートアクセスVPNアプリやリモートデスクトップを使用して会社のネットワークに接続することがあるでしょう。その際、VPNはトラフィックを暗号化し、ネットワーク上の社内リソースへの安全なアクセスを提供します。

一方、サイト間VPNは、個々のデバイスではなくネットワーク全体を接続します。一度設定すれば、接続された拠点内では、VPNを個別にオンにすることなく、共有サーバーやアプリケーションを自動的に利用できます。個々のログインではなく、常時接続のネットワーク間通信用に設計されているのです。

サイト間VPNとポイント対サイトVPN

サイト間VPNとポイント対サイトVPNはいずれも、リモート拠点をプライベートネットワークに接続するものですが、その規模や設定方法が異なります。

ポイント対サイトVPNは、クラウド環境やハイブリッド環境で一般的に使用される、リモートアクセスVPNの一種です。このVPNは、1台のデバイスと企業ネットワークの間に安全な接続を確立します。例えば、従業員のノートパソコンから、クラウドに保存されている企業リソースへアクセスするなどです。集中管理されたVPNゲートウェイで管理されるため、自宅や移動中・外出先から安全にアクセスする必要があるリモートスタッフに適しています。

一方、サイト間VPNは、個々のデバイスではなくネットワーク全体を接続します。拠点同士をリンクすることで、各拠点でファイルやアプリケーションを簡単かつ安全に共有できるようになるのです。サイト間の通信はデフォルトで接続され、暗号化されているため、個別にログインする必要はありません。

サイト間VPNと商用VPNサービス

商用または個人向けVPNは、日常的なインターネット上のプライバシー保護を目的として構築されています。こうしたVPNは、ユーザーの通信を暗号化してIPアドレスを隠し、ウェブサイトにアクセスする前に安全なサーバーを経由してルーティングを行います。データを保護したり、公共のWi-Fiで安全にウェブ閲覧したりするための、手軽な方法です。

サイト間VPNは、それとは異なります。これらは支店間の接続に使用され、ネットワーク全体を相互に直接リンクさせるためのものです。サイト間VPNは、プライベートにウェブ閲覧やストリーミングを行うことよりも、ネットワーク間の安全な通信を維持し、拠点をまたいで共有リソースにアクセスできるようにすることを目的としているのです。

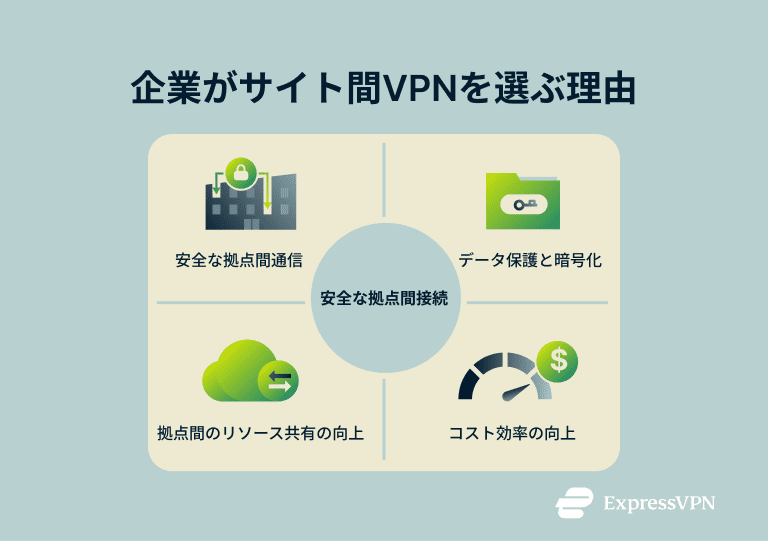

企業がサイト間VPNを利用する理由

複数の拠点やデータセンターを持つ組織にとって、サイト間VPNは拠点をまたいだプライベートネットワークの維持に役立ちます。これにより、チームはまるで同じ場所にいるかのように、スムーズに連携して作業できるようになるのです。

安全な拠点間通信

サイト間VPNは、拠点間の通信に保護されたチャネルを構築します。メッセージ、ファイル転送、アプリケーショントラフィックはすべて、公開されたインターネットではなく暗号化されたトンネルを通過します。つまり、従業員が世界中のさまざまな場所から接続した場合でも、機密データのプライバシーが保たれるということです。

データ保護と暗号化のメリット

サイト間VPNを通過するすべてのデータパケットは暗号化されているため、外部からの読み取りや改ざんを防ぐことができます。この保護は、財務情報や顧客記録などの機密データを扱う企業にとって特に重要です。たとえ誰かがデータを傍受したとしても、暗号化されているため、そのデータを読み取ったり理解したりすることはできません。

拠点間のリソース共有の改善

VPNはネットワーク全体をリンクするため、ある拠点の従業員が、別の場所にある共有ドライブ、データベース、社内ツールに簡単にアクセスできます。チームはリアルタイムで共同作業を行うことができ、同じシステムを使用して、国境を越えても即座に最新情報を共有可能です。各メンバーごとに個別のログインや接続を設定する必要はありません。

専用リンクと比較したコスト効率

VPNが普及する以前は、企業は拠点間の接続に専用線やその他の専用接続を利用することが多くありました。これらの方法は安全でしたが、コストが高く、柔軟性に欠けていたのです。その点、サイト間VPNは、通信経路としてパブリックインターネットを利用しながら、データをエンドツーエンドで暗号化することで、専用線と同等のセキュリティをより低コストで実現します。また、企業が新しい拠点やクラウドリソースを追加する際にも、容易に拡張できます。

サイト間VPNプロトコルとセキュリティ標準

すべてのサイト間VPNには、接続の構築方法と保護方法を定義する一連のプロトコルがあります。こうしたプロトコルは、データの暗号化や認証、ネットワーク間での送信方法を制御し、あらゆる通信の機密性と信頼性を確保します。

IKEv2/IPsecの仕組み

ほとんどのサイト間VPNは、ネットワーク間を移動するデータのセキュリティを確保するために、インターネットプロトコルセキュリティ(IPsec)を使用しています。IPsecはトンネルを通過するすべてのデータパケットを暗号化するため、転送中に読み取られたり変更されたりすることはありません。また、各データパケットの整合性を確認し、途中で改ざんされていないことを保証します。

Internet Key Exchange version 2(IKEv2)は、IPsecと連携して安全な接続を確立および管理します。接続の両端を認証し、使用する暗号化アルゴリズムや鍵を決定したうえで、IPsecトンネルのパラメータを設定します。

接続がアクティブになると、IKEv2はセッション鍵を自動的に管理し続けます。また、接続が切断された場合や、異なる接続先やISPに切り替えたことでネットワークのIPアドレスが変更された場合にも、接続を再確立します。

IKEv2とIPsecの組み合わせは、多くのビジネス向けルーターやファイアウォールに標準実装されており、安全で信頼性の高い接続を実現します。その高速かつ安定した動作は、拠点間で一貫した常時接続の保護を必要とする企業から信頼されています。

GREトンネルとMPLSの連携

IPsecを使用したVPNトンネルの多くは、IP通信の暗号化と転送のみを行います。企業がIP以外のプロトコルを含む複数種類の通信を伝送する必要がある場合には、Generic Routing Encapsulation(GRE)が使われることがあります。

GREは、さまざまなプロトコルをIPパケットで包み込み、カプセル化することで、インターネット上を伝送できるようにします。GREトンネル自体には暗号化機能がないため、暗号化を補う目的でIPsecと組み合わせて使用されるのが一般的です。

より規模の大きいネットワークでは、マルチプロトコルラベルスイッチング(MPLS)をVPNと連携させて、拠点間の通信の流れを管理できます。MPLS自体は暗号化を行いませんが、帯域幅が限られている場合でも、音声通話やビデオ通話などの重要なアプリケーションがスムーズに動作するように支援します。ラベルに基づき、パケットを優先度の高い経路へ誘導することで、リアルタイム性が求められるデータを常に最速かつ信頼性の高いルートで転送するのです。サイト間VPNと組み合わせることで、MPLSはネットワーク間通信の速度と安定性をさらに高めます。

一般的な暗号化アルゴリズム(AES、SHA、RSA)

すべてのVPN接続では、データのプライバシーを保護し、整合性を検証するために、複数の暗号化ツールが使用されています。代表的なものは次のとおりです。

- Advanced Encryption Standard(AES):データ自体を暗号化します。高速かつ安全で、政府機関や企業において機密情報の保護に広く使用されています。

- Secure Hash Algorithm(SHA):各パケットに固有のフィンガープリントを作成することで、データが改ざんされていないかを確認します。このフィンガープリントが変化した場合、システムは改ざんされたことを認識します。

- Rivest–Shamir–Adleman(RSA):トンネル接続が開始される前に、認証処理を行うとともに、VPNゲートウェイ間で暗号鍵を安全に交換します。

ネットワークに適したプロトコルの選び方

適切なプロトコルは、ネットワークの規模や複雑さによって異なります。ほとんどの組織では、IKEv2/IPsecが、セキュリティ・速度・互換性のバランスに優れた選択肢となります。より要件の厳しい企業では、GREとIPsecを組み合わせたり、MPLSを使用して大規模な通信を管理したりするケースもあります。

重要なのは、不要に複雑さを加えることなくデータを保護することです。適切に選択されたプロトコルであれば、通信の安全性を確保しつつ、日常業務をスムーズに進められます。

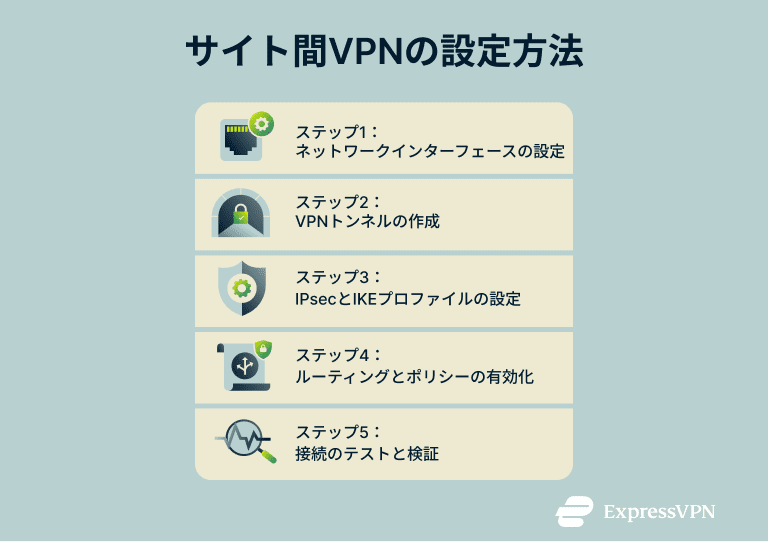

サイト間VPNを設定するには、各拠点のゲートウェイ同士が安全に通信できるように設定しなければなりません。具体的な手順はハードウェアやソフトウェアによって異なりますが、多くの場合、基本的な流れは共通しています。

事前に必要なもの

設定を開始する前に、以下を用意してください。

- 固有のローカルIPアドレス範囲を持つ2つ以上のネットワーク

- 各拠点にVPN対応のルーターまたはファイアウォール

- ゲートウェイ用の安定したインターネット接続と静的パブリックIPアドレス

- 両方のデバイスを設定するための管理者権限

ステップ1:ネットワークインターフェースの設定

まず、各ゲートウェイのネットワークインターフェースが正しく割り当てられていることを確認しましょう。内部ネットワーク用と外部インターネット接続用に、それぞれ1つずつ必要です。これにより、もう一方の拠点向けの内部通信は、パブリックインターネットではなくVPNトンネルを経由してルーティングされ、拠点間のデータの安全性が確保されます。

ステップ2:VPNトンネルの作成

次に、ゲートウェイ間の暗号化されたデータ転送を担うトンネルを作成します。各エンドポイントのパブリックIPアドレスを定義し、トンネルの種類(通常はIPsec)を指定します。この段階で、トンネルを介して通信するサブネットやネットワークも決定する必要があります。

ステップ3:IPsecとIKEプロファイルを定義する

トンネルが構築されたら、暗号化と認証の設定を行います。安定性と自動再接続の性能を高めるため、IKEバージョンはIKEv2に設定してください。設定が両拠点で一致していることを確認しましょう(一致していない場合は接続が確立されません)。

ステップ4:ルーティングとポリシールールを有効にする

セキュリティプロファイルを定義したら、接続されたネットワーク間のルーティングを有効にします。VPNを使用できる通信を制御するポリシールールを追加します。例えば、特定のIPアドレス範囲やビジネスアプリケーションからの通信のみを許可することができます。これにより、接続の安全性を維持しながら、チームに必要なアクセス権限を与えることができます。

ステップ5:接続のテストと検証

すべての設定が完了したら、VPNをテストし、両方のゲートウェイが相互に通信できることを確認します。サイト間の共有リソースにアクセスして、通信が正しく行われていることを確認してください。接続に失敗した場合は、設定の不一致が原因である可能性があります。暗号化設定、IPアドレス範囲、ファイアウォールルールを再確認し、すべてが正しく設定されていることを確認しましょう。

サイト間VPNの設定方法

最新のビジネス向けルーターやファイアウォールのほとんどには、設定作業を簡素化する組み込みインターフェースが搭載されています。通常、管理パネルにはVPNまたはサイト間VPNのセクションがあり、トンネルの作成と管理が可能です。また、多くのデバイスでは、一般的なIKEv2/IPsec設定向けのセットアップウィザードやテンプレートが用意されています。

Amazon Web Services(AWS)やAzureなどのクラウドサービスを利用している場合は、それぞれの組み込みVPNツールを活用できます。これらは一般的に、拠点側のゲートウェイ情報を入力し、自社のルーターやファイアウォールに適用するための事前構成済みIPsecテンプレートをダウンロードする形式をとります。

どのような環境を利用する場合でも、運用を開始する前に必ず設定内容をドキュメント化しておきましょう。IPアドレス、暗号化パラメータ、共有鍵の正確な記録を維持することで、万が一トラブルが発生した際もスムーズな対応が可能になります。

一般的な設定トラブルの対処法

慎重に設定しても、サイト間VPNが接続に失敗したり、動作が不安定になったりすることがあります。こうした問題の多くは、設定の食い違いやネットワークの競合が原因です。ここでは、よくあるトラブルとその対処方法をまとめました。

フェーズ1またはフェーズ2での接続失敗

VPNトンネルが確立されない場合、ゲートウェイ間で暗号化や認証の設定が一致していない可能性があります。わずかな不一致でも、接続全体が正常に動作しなくなることがあります。両拠点で同じIKEバージョン、暗号化アルゴリズム、ハッシュ方式、鍵交換グループ、認証方式を使用しているか確認してください。

サブネットの誤りまたは重複

接続しようとする両方のネットワークで、同じローカルIPアドレス範囲を使っていると、サイト間VPNでは通信を正しくルーティングできません。ですから、各拠点に固有のサブネットが割り当てられていることを確認してください。たとえば、一方の拠点で 192.168.1.0/24、もう一方の拠点で 192.168.2.0/24を使用するといった形です。重複がある場合は、トンネルを再確立する前に、いずれかのネットワークを別の範囲に変更しましょう。

NATまたはファイアウォールによるブロック

VPNトンネルが接続できない場合、ファイアウォールやネットワークアドレス変換(NAT)の設定が原因となっている可能性があります。一部のルーターは、VPNが使用する通信をブロックします。この問題が疑われる場合は、ユーザーデータグラムプロトコル(UDP)のポート500および4500がIKEおよびIPsec用に開放されていること、また、カプセル化セキュリティペイロード(ESP)パケットがフィルタリングされていないことを確認してください。それでも接続できない場合は、NATを一時的に無効化して、問題が解消されるか確認してみましょう。

ルーティング設定の問題

VPNトンネルは接続されているにもかかわらず、相手ネットワーク上のファイルやサーバーにアクセスできない場合は、ルーティング設定に問題がある可能性があります。各VPNゲートウェイは通常、静的ルートや動的ルーティングプロトコルを使って、相手ネットワークへの通信の送信先を把握している必要があります。これらのルートが適切に設定されていない場合、通信は安全なVPNトンネルではなく、パブリックインターネットを経由してしまう可能性があります。

DNS名前解決の問題

VPNトンネルは接続されているにもかかわらず、名前を使って他のデバイスにアクセスできない場合は、ドメインネームシステム(DNS)に問題がある可能性があります。DNS設定に、各ネットワークで使用されている内部DNSサーバーが含まれていることを確認してください。必要に応じて条件付き転送を設定し、ローカルドメイン名が適切な拠点で解決されるように調整しましょう。

トンネルの切断や接続の不安定化

VPNの接続が頻繁に切断される場合、インターネット接続が不安定であるか、トンネルの暗号鍵更新の設定が適切でないことが原因である場合が多くあります。アイドル状態の接続をファイアウォールが早期に切断してしまうことも、原因のひとつです。両側でタイムアウトや更新設定が同一であることを確認し、Dead Peer Detection(DPD)などのオプションを有効にしてください。DPDは、VPNトンネルの両側が接続されているかを確認し、片側が非アクティブな場合には接続を再確立します。

クラウドサービスや製品固有の問題

VPNがAWSやAzureなどのクラウドサービス経由で動作している場合は、そのサービスの公式サイトで詳細なエラーメッセージを確認してください。クラウドプロバイダーはオンプレミスのハードウェアよりも設定ルールが厳格な傾向にあります。パスワードの不一致やセキュリティ設定の不足など、わずかな違いでも接続が正常に動作しなくなることがあるのです。

サイト間VPNを安全に運用するためのポイント

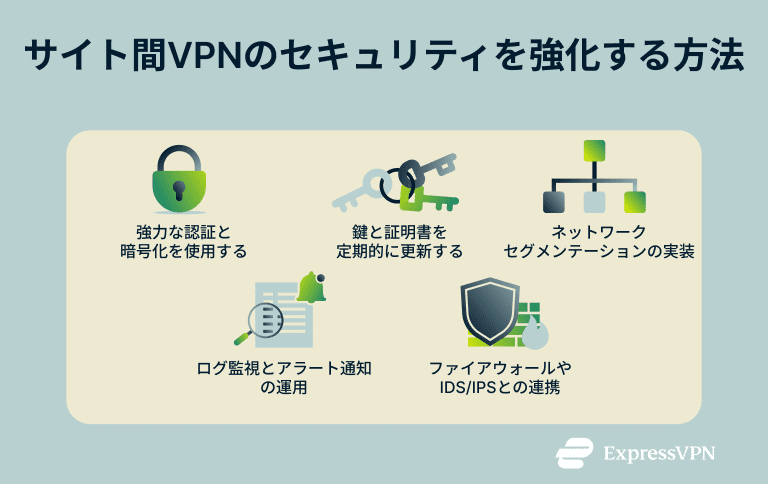

サイト間VPNの運用を開始したら、セキュリティを維持するために継続的な管理が重要になります。ここでは、安全に運用するための主なポイントをご紹介します。

強力な認証と暗号化を使用する

データ保護にはAES、整合性チェックにはSHAなどの最新の暗号化規格を採用してください。Point-to-Point Tunneling Protocol(PPTP)などの旧式のプロトコルや、DES(Data Encryption Standard)などの脆弱なアルゴリズムは避け、暗号化に加えて、安全な認証方式や強力で複雑な事前共有鍵を組み合わせて使用しましょう。さらに、デジタル証明書を利用することで信頼性が高まり、複数拠点にまたがる環境でも管理が容易になります。

鍵と証明書を定期的に更新する

鍵や証明書は永久に有効ではありません。不正利用のリスクを軽減し、セキュリティポリシーの要件を満たすためにも、定期的に更新するようにしてください。更新作業を自動化することで、時間を節約できるだけでなく、設定ミスによる業務停止の原因となるミスを防ぐことができます。

ネットワークセグメンテーションの実装

VPNトンネルを構築しても、すべてのリソースへの無制限なアクセスを許可すべきではありません。内部リソースをゾーンに分割し、特定のドキュメントやファイルなど、必要なものにのみアクセスできるようにしつつ、他のシステムやサーバーは分離しておきましょう。これにより、万が一侵害が発生した場合でも影響範囲を抑えられ、ネットワークの監視や管理もしやすくなります。

ログ監視とアラート通知の運用

問題を早期に発見するために、VPNログを定期的に監視しましょう。両方のゲートウェイでログ記録を有効にし、接続失敗や異常な通信が発生していないかを確認してください。また、同じエラーが繰り返し発生した場合に自動で通知されるようアラートを設定しておくことで、小さな問題が大規模なシステム障害に発展する前に、迅速な対応が可能になります。

ファイアウォールやIDS/IPSとの連携

VPNは通信を暗号化して隠すものであり、単独で攻撃を防ぐことはできません。ですから、ファイアウォールや侵入検知・防止システム(IDS/IPS)と組み合わせることで、不審なアクティビティを検知・阻止できるようになるのです。このように複数の対策を重ねることで、ネットワークへの侵入はより困難になります。たとえ一つの防御が突破されても、他の仕組みがネットワークを保護し続けます。

サイト間VPNの制限と課題

サイト間VPNは、ネットワーク間を安全かつ安定して接続できる仕組みですが、特に大規模なネットワークを運用する場合には、いくつかの制約や課題があります。

拡張性(スケーラビリティ)の制約

サイト間VPNは、少数の拠点を接続する用途には適していますが、拠点数が増えるにつれて構成が複雑になります。新しい拠点を追加するたびに個別のトンネル設定が必要となり、設定に時間がかかるうえ、ミスが発生する余地も増えてしまうのです。そのため、大規模な組織では、こうした負担を軽減するために、集中管理ツールやソフトウェア定義ネットワーク(SDN)を活用して全体を管理するケースが一般的です。

パフォーマンスと遅延の問題

VPNは通信を暗号化し、経路を制御するため、わずかながら通信速度が低下することがあります。多くの場合、その影響は小さいものの、拠点間の距離や回線速度は重要な要素となっています。 拠点同士が地理的に離れていたり、インターネット回線が低速だったりすると、他のサーバー上のファイルやアプリケーションにアクセスする際に遅延を感じることがあるでしょう。また、ネットワーク機器の性能や大量のデータ通信も、パフォーマンス低下や遅延の原因となります。

複雑な構成と運用

複数のVPNトンネルを管理するのは、決して一筋縄ではいきません。わずかな入力ミスや暗号化設定の不一致、ファームウェアの未更新などが原因で、接続が正常に機能しなくなることもあるのです。こうした問題を防ぎ、ネットワークを安定して運用するためには、定期的なアップデートの確認と、設定内容を詳細に記録・管理しておくことが重要です。

クラウド連携の制約

従来のサイト間VPNは、固定されたオンプレミス環境向けに設計されてきました。そのため、クラウドへ移行する企業が増える中、VPNとクラウドサービスの連携に手間がかかることがあります。AWSやAzureなどのサービスでは、VPN ゲートウェイが標準で用意されていますが、既存のレガシーシステム(従来から使われている社内システム)と連携するには、追加の設定や専門的な知識が必要になることも少なくありません。

固定された拠点への依存

サイト間VPNは、各ネットワークが安定した既知のIPアドレスを持っている環境で最も効果を発揮します。ですから、固定回線を利用する拠点であれば問題ありませんが、一時的な拠点やモバイル環境にはあまり向いていません。IPアドレスが頻繁に変わる環境では、トンネルが切断されたり、再接続できなくなったりすることがあります。そのような場合には、クラウドベースの仕組みやゼロトラストモデルのほうが、より柔軟な選択肢となります。

サイト間VPNに代わる最新の代替手段

ビジネスネットワークの進化に伴い、従来のサイト間VPNよりも柔軟性と拡張性に優れた新しいテクノロジーが登場しています。

ソフトウェア定義WAN(SD-WAN)

SD-WANは、専用のソフトウェアを使って、オフィス、データセンター、クラウドプラットフォーム間の通信の経路を管理します。固定のVPNトンネルに頼るのではなく、パフォーマンス、可用性、セキュリティに基づいて通信を自動的にルーティングするのです。これにより、特に多くの支社を持つ企業やクラウドを多用する企業において、接続の速度と安定性を保つことができます。

従来のVPNとは異なり、SD-WANはブロードバンド、光ファイバー、LTEなど複数の回線を同時に利用し、必要に応じて切り替えることで速度と稼働率を維持できます。また、集中管理が可能なため、大規模で分散したネットワークでも拡張や監視がしやすくなります。

セキュアアクセスサービスエッジ(SASE)

SASEは、ネットワークとセキュリティを単一のクラウドベースのフレームワークに統合する考え方です。SD-WAN、ファイアウォール、セキュアウェブゲートウェイなどの機能を1つのサービス上にまとめ、物理的なVPNゲートウェイに依存せずにユーザーや拠点を安全に接続できます。

SASEでは、ユーザー、デバイス、アプリケーション間で通信が行われるたびに、場所を問わず認証と検査が実施されます。そのため、国際的にチームが分散している組織や、オンプレミスとクラウドが混在するハイブリッド環境に適しています。

クラウド環境に適したゼロトラスト型の仕組み

ゼロトラストネットワークは、異なるアプローチを採用しています。VPNトンネル内の通信を無条件に信頼するのではなく、すべての接続を個別に検証するのが大きな特徴です。具体的には、アクセスを許可する前に、ユーザーのID、デバイス、セキュリティ状況などを確認します。

このモデルを導入することで、ネットワーク全体を一括で接続する必要がなくなります。代わりにセッションごとに個別に保護するため、リモート従業員、請負業者、または複数のクラウドサービスに分散した業務を抱える企業に適しています。

FAQ:サイト間VPNに関するよくある質問

サイト間VPNにはどのような種類がありますか?

サイト間VPNには、主にイントラネットVPNとエクストラネットVPNの2種類があります。イントラネットVPNは同じ組織内のネットワークを接続するためのもので、エクストラネットVPNは、ビジネスパートナーや顧客など、異なる組織間のネットワークを接続するために使用されます。

サイト間VPNはデフォルトで暗号化されますか?

はい、暗号化されます。適切に構成されたサイト間VPNでは、通常、インターネットプロトコルセキュリティ(IPsec)を使用して通信が自動的に暗号化されます。これにより、拠点間でやり取りされるデータは、パブリックインターネットを経由していても、プライバシーが保たれ、第三者に内容を見られることはありません。

サイト間VPNが正常に動作しているかを確認するにはどうすればよいですか?

VPNの状態は、ルーターやファイアウォールの管理画面で確認できます。安定して動作している場合は、トンネルが有効な状態で表示され、最近の接続エラーが発生していないはずです。通信が安全に行われていることを確認するには、VPNログを確認したり、ネットワーク監視ツールを使って暗号化の状態、稼働状況、通信量などをチェックしてください。また、拠点間の共有リソースにアクセスしたり、Pingを実行したりすることで、接続状況をテストすることもできます。

サイト間VPNのデメリットは何ですか?

サイト間VPNは、特に大規模なネットワークや構成が頻繁に変わる環境では、設定や運用が複雑になりがちです。互換性のある機器や安定したインターネット接続、継続的なメンテナンス作業が必要になるのです。そのほか、通信の遅延が発生する可能性があることや、クラウド環境との連携が難しい場合があること、静的IPアドレスに依存する点などもデメリットとして挙げられます。

ビジネス環境に適したVPNプロトコルはどれですか?

多くの組織では、インターネット鍵交換バージョン2(IKEv2)とIPsecを組み合わせた方式が、速度、互換性、暗号化強度のバランスに優れた選択肢となります。この方式は企業向けのルーターやファイアウォールで広くサポートされており、接続が一時的に切断された場合でも自動的に再接続されます。より大規模なネットワークでは、柔軟性を高めるために、IPsecと併せてGeneric Routing Encapsulation(GRE)やマルチプロトコルラベルスイッチング(MPLS)が使われることもあります。

サイト間VPNで複数の拠点を接続できますか?

はい、できます。拠点ごとに複数のトンネルを構成する方法や、すべての拠点が中央のゲートウェイを介して接続されるハブアンドスポーク型の構成が可能です。このような構成により、通信の管理がしやすくなり、拠点間で一貫したセキュリティポリシーを維持できます。

IPsec VPNとSSL VPNの違いは何ですか?

インターネットプロトコルセキュリティ(IPsec)はネットワーク層で通信を保護し、サイト間VPNのようにネットワーク全体を接続する用途に適しています。一方、Secure Socket Layer(SSL)はネットワークの上位層で動作し、Transport Layer Security(TLS)暗号化を用いてデータを保護します。これらは、主にリモートアクセス用途で使われ、ウェブブラウザやVPNアプリを通じて、必要な社内リソースのみに安全にアクセスできる点が特徴です。多くの場合、ネットワーク全体へのアクセスは必要ありません。

ネット上で身を守るための第一歩を踏み出しましょう。リスクなしでExpressVPNをお試しください。

ExpressVPN を入手