脅威モデリングとは何か?サイバーセキュリティを強化する5つのステップ

マルウェアやデータ侵害、DDoS攻撃など、現在は数多くのデジタル脅威が存在します。こうした脅威と、それがもたらす危険性を理解することは、対策を講じるうえで欠かせないステップであり、そこで重要になるのが脅威モデリングです。

では、脅威モデリングとは何でしょうか。簡単に言えば、主にデジタルシステムやネットワーク、アプリケーションを対象として、潜在的な脅威を特定・評価し、最適な対処方法を見極めるプロセスです。

本ガイドでは、フレームワークやツール、テストプロセスに焦点を当てながら、脅威モデリングの進め方を詳しく解説します。

脅威モデリングの意味を理解する

脅威モデリングとは、世界中の多くの企業や組織、ソフトウェア開発チームで活用されている、体系的なプロセスです。攻撃者がどのようにシステムの弱点を狙うのかを、詳細に分析します。

その目的はシンプルで、システムやアプリケーションに存在する潜在的なリスクや脆弱性を特定し、それらを軽減するための適切な対策を講じることで、可能な限り安全でセキュアな状態を実現することです。

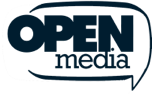

サイバーセキュリティにおいて脅威モデリングが重要な理由

現代のサイバーセキュリティにおいて、脅威モデリングは欠かせません。なぜなら、世の中には非常に多くの脅威が存在し、マルウェアを拡散する(spread malware)ことやサイバー攻撃を狙う悪意ある攻撃者や組織が後を絶たないからです。

世界がますますテクノロジーに依存し、企業活動がデジタル化・クラウド化するにつれて、リスクは増大しています。脅威モデリングは、こうしたリスクを最小限に抑え、アプリやシステムの防御力を強化するのに役立ちます。

脅威モデリングの主な目的

- アプリケーションやシステムに存在する弱点や脆弱性を検出する

- 特定された脅威に対する対策を定義する

- リリース前にアプリが安全な状態であることを確認する

- リリース後もアプリケーションのセキュリティを向上させる

- 攻撃者より一歩先を行くために、先手を打った対策を講じる

脅威モデリングについてよくある誤解

- 設計や開発段階だけで行うものではない: 脅威モデリングは、プロジェクトの初期設計や開発段階で特に有効ですが、製品やシステムのリリース後にも大きな効果を発揮します。

- 任意の取り組みである: 脅威モデリングは、あればよい追加作業ではなく、むしろ必須の取り組みです。これを行わないと、システムやアプリが十分に安全でない状態のままリリースされ、開発者やエンドユーザーに深刻な問題をもたらす可能性があります。

- 非常に複雑なプロセスである: 脅威モデリングは決して単純ではありませんが、多くの開発者が想像しているほど難しいものでもありません。プロセス全体を導くための、明確で実績のあるフレームワーク(clear, proven frameworks)がいくつも存在します。

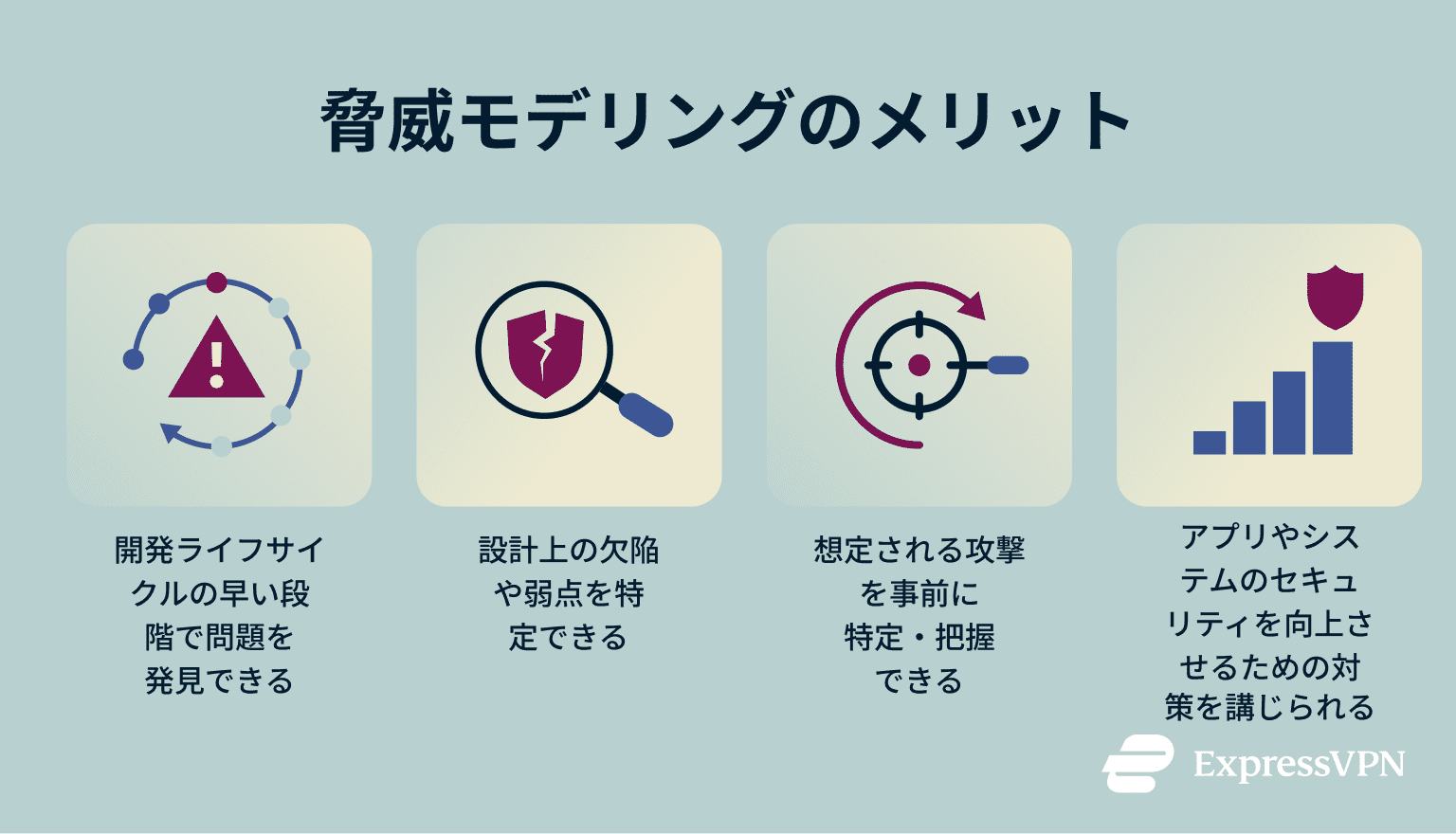

脅威モデリングの5つの重要なステップ

1. 保護すべき資産を特定する

まず、アプリやシステムへの攻撃が成功した場合に、実際にどの資産がリスクにさらされるのかを考える必要があります。たとえば、機密性の高いユーザーデータ(sensitive user data)を収集・保存するアプリを開発している場合、そのデータを安全に守るために必要な対策を講じなければなりません。

2. 想定される攻撃者を特定する

次のステップでは、誰が、そしてどのような目的でアプリやシステムを攻撃しようとするのかを検討します。状況によっては、正体不明の攻撃者による、無作為に見えるハッキング攻撃のリスクにさらされている場合もあります。一方で、政治的または金銭的な理由(for political or financial reasons)から、特定のアプリやシステムを狙いやすい特定の集団が存在するケースもあります。

3. 脅威とリスクを評価する

次のステップは脅威分析で、これは脅威モデリングプロセス全体の中核となる工程です。アプリやシステムが直面し得る脅威や、想定される攻撃手法を洗い出します。たとえば、攻撃者がコードの弱点を悪用したり、不正アクセスを取得したりするケースに加え、従業員が不適切なパスワード管理(poor password habits)によって、意図せずデータを漏洩させてしまうケースも含まれます。

4. 対策にかかるコストを評価する

特定した各リスクに対しては、それを軽減または対処する方法も併せて検討します。たとえば、アプリのコードに弱点がある場合、防御力を強化するためにコードの書き直しや最適化が必要になることもあります。対策にはそれぞれ時間やコスト、リソースが必要となるため、企業は予算に応じて、コスト・リスク・効果のバランスを慎重に見極める必要があります。

5. 失敗した場合の影響を分析する

脅威モデリングの最後のステップでは、最悪のケースを想定します。アプリやシステムへの攻撃が成功した場合に何が起こり得るのか、そしてそれが開発者やユーザー、その他の関係者にどのような影響を及ぼすのかを具体的に考えます。こうした最悪の可能性を理解することで、チームはそれを未然に防ぐための意識と動機をより強く持つようになります。

脅威モデリングをSDLCにどのように組み込むか

脅威モデリングは、ソフトウェア開発ライフサイクル(SDLC)において非常に重要なステップです。SDLCとは、新しいアプリケーションやシステムを開発するための、体系的なプロセスを指します。

開発ライフサイクルにおける脅威モデリングの適用タイミング

脅威モデリングは、開発ライフサイクル全体にわたって継続的に実施されることが一般的です。初期の設計段階から始まり、開発中、リリース直前、さらにはリリース後に至るまで行われます。潜在的な脅威を定期的に評価・見直すことで、開発者はSDLCの各段階において、成果物の品質向上とセキュリティ強化に向けた重要な対策を取ることができます。

SDLCと整合させる際の課題と解決策

- 時間とリソースの消費: 脅威モデリングには一定の時間とリソースが必要であり、SDLCの他の工程に割くべき注意が分散することがあります。その結果、遅延や混乱が生じ、新しいアプリのリリースが後ろ倒しになる可能性もあります。そのため、チームは最初から計画に脅威モデリングを組み込むことが重要です。

- アジャイル開発との整合: 多くの開発チームでは、短いサイクルで迅速に進めるアジャイル手法が採用されています。脅威モデリングは必ずしもこの進め方に自然に当てはまるとは限りませんが、十分な計画を立てることで、無理なく組み込むことが可能です。

- 標準化されたプロセスの欠如: 脅威モデリングを行う際に、従うべき明確な枠組みがないと、時間の浪費や成果のばらつきが生じる可能性があります。こうした問題を防ぐため、STRIDEやPASTAといった、確立された脅威モデリングフレームワーク(established threat modeling frameworks)を活用することが推奨されます。

- 経験豊富な専門チームが求められる: アプリやシステムが直面する多様な脅威やリスクを特定・理解することは、特にサイバー脅威モデリングの経験や専門知識が不足している場合、大きな課題となります。そのため、チームは脅威モデリングツールへの投資や、外部の専門家・第三者の支援を活用することも検討するとよいでしょう。

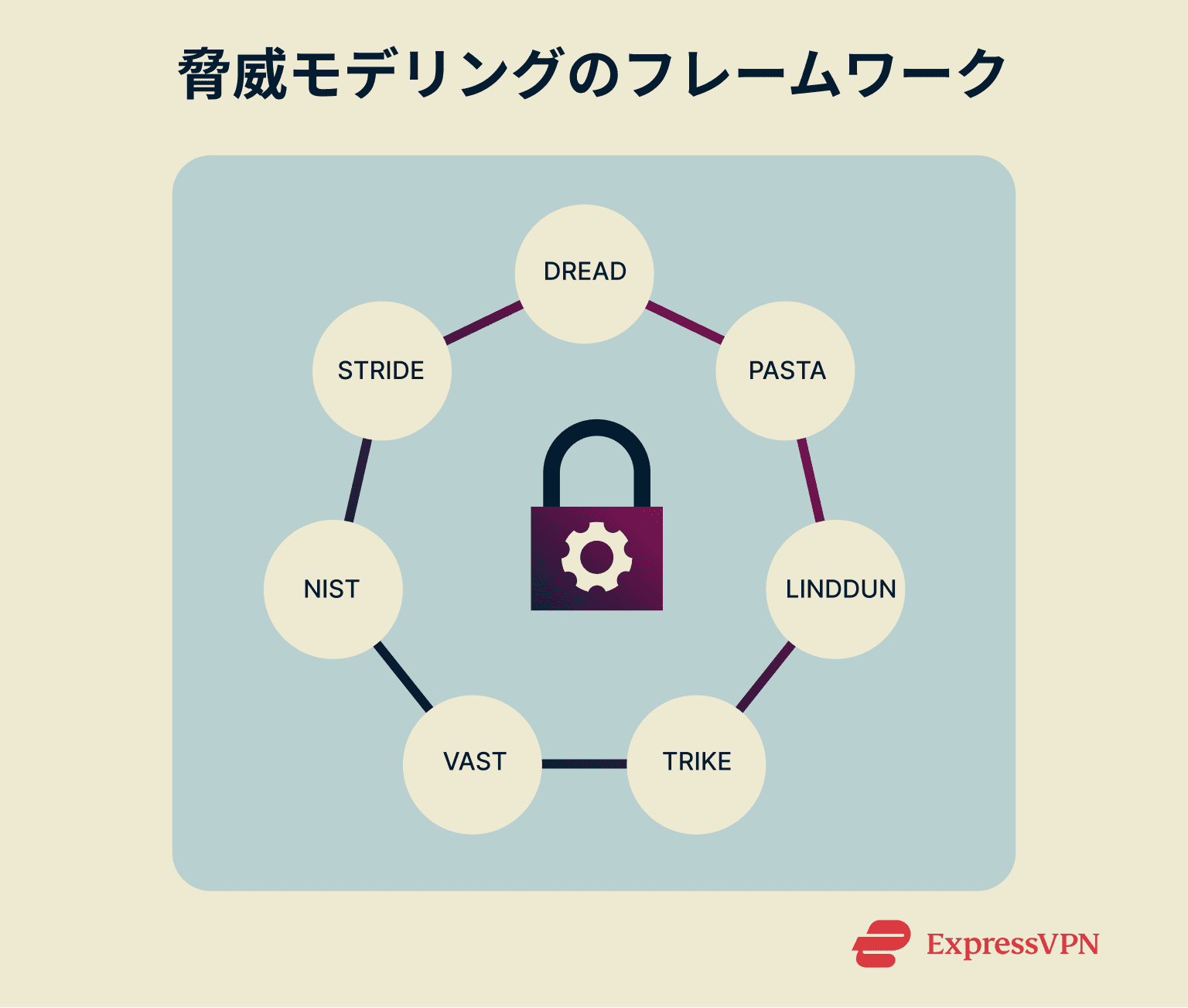

脅威モデリングの手法とフレームワーク

- STRIDEフレームワーク: STRIDEは、「なりすまし、改ざん、否認、情報漏洩、サービス拒否、権限昇格」を表します。脅威モデリングにおいて、最も歴史があり、実績のある手法の1つです。

- DREAD脅威モデリング: DREADは、「被害、再現性、悪用可能性、影響を受けるユーザー、発見可能性」を基準とする評価手法です。アプリやシステムが直面するリスクを数値で示しますが、現在では使用頻度はそれほど高くありません。

- PASTA手法: PASTAは、「攻撃シミュレーションおよび脅威分析のためのプロセス」を指します。ITやセキュリティの専門家だけでなく、すべての関係者を脅威モデリングに参加させることで、より包括的な分析と高い成果を得られる点が特徴です。

- LINDDUNフレームワーク: LINDDUNは、「リンク、特定、否認防止、検出、データ開示、認識不足、非遵守」を軸としたフレームワークです。脅威ツリーを活用し、リスクと解決策を同時に洗い出すことができます。

- TRIKEモデリング手法: TRIKEは、「脅威、リスク、影響、知識、評価」を表すオープンソースの脅威モデリングツールです。

- VAST脅威モデリングフレームワーク: VASTは、「視覚的・アジャイル・シンプル」を重視した脅威モデリング手法です。組織やプロジェクトの規模に応じて柔軟に適用できるプロセスが特徴です。

- NISTフレームワーク: NISTの脅威モデリングフレームワークは、米国国立標準技術研究所(NIST)が策定したものです。開発チームが脅威を特定・評価するための、4つのステップから成るプロセスです。

- 攻撃ツリーと図: 攻撃ツリーは、システム構造や脆弱性を視覚的に理解するための有効な手法です。

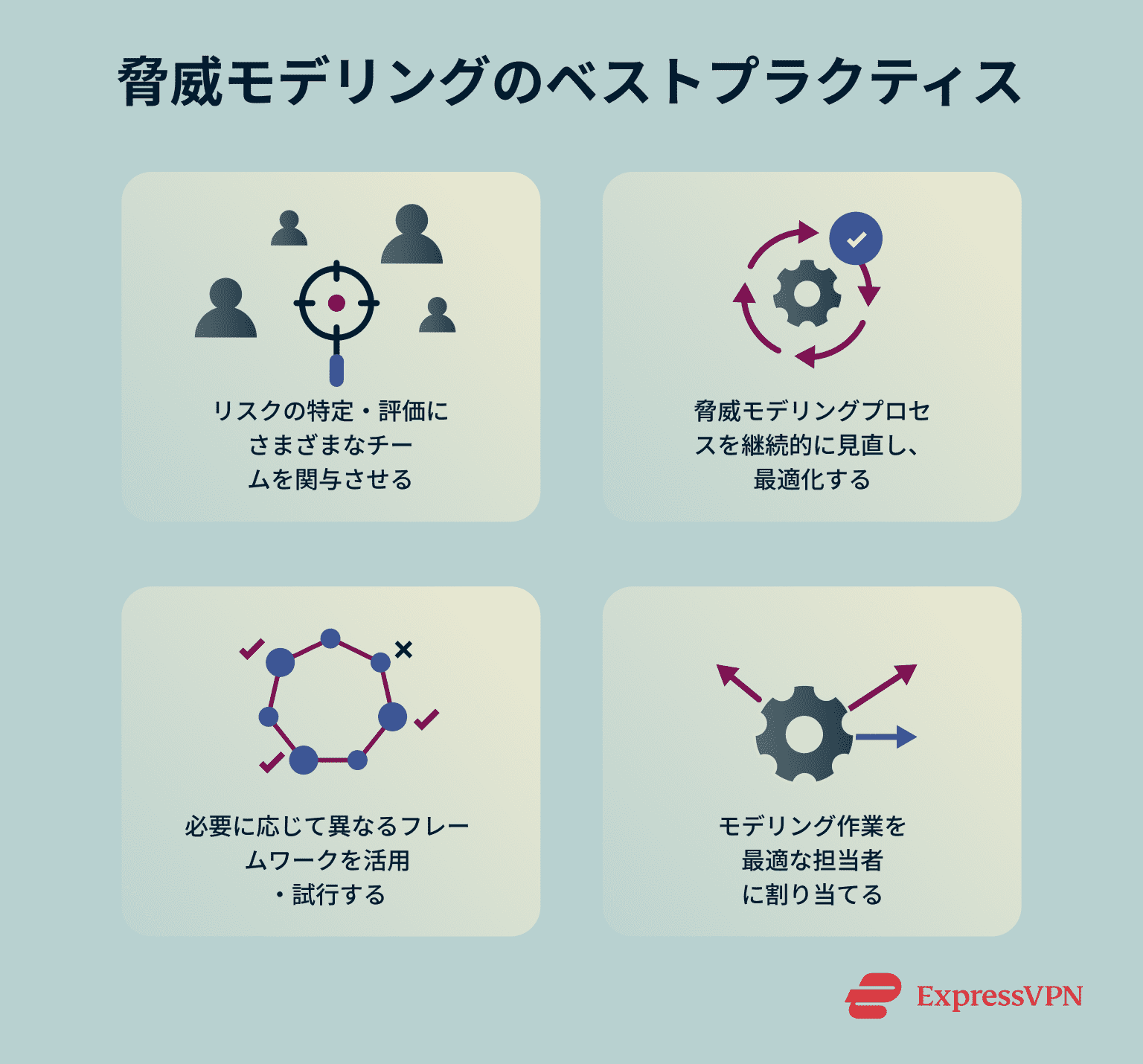

効果的な脅威モデリングのためのベストプラクティス

- 部門横断チームを関与させる: 脅威モデリングの中心となるのはITおよびセキュリティチームですが、リスクや脅威をより広く、深く理解するためには、他の部門横断チームとも連携することが重要です。

- 反復的な改善を行う: 脅威モデリングを継続的に実施する中で、プロセスを細かく見直し、プロジェクト固有の要件に合わせて最適化していきます。これにより、時間を節約し、将来の脅威分析をより効率的に行えるようになります。

- 必要に応じて複数の手法を組み合わせる: DREADやPASTAといった単一の脅威モデリングフレームワークに常にこだわる必要はありません。より良い成果が期待できる場合は、手法を組み合わせたり、別の方法を柔軟に取り入れたりしましょう。

- モデリング作業の責任者を割り当てる: 関連する経験や専門知識を持つ担当者に脅威モデリング作業を委任することで、遅延を防ぎ、プロセスを迅速かつ効率的に進めることができます。

AIと自動化が脅威モデリングをどのように強化するか

脅威モデリングは日々進化しており、人工知能や自動化技術が、その実施方法において、ますます重要な役割を果たすようになっています。

AIを活用して脅威モデリングプロセスを効率化する

ここ数年で、AIを活用したさまざまな脅威モデリングツールやプラットフォームが登場しています。これらのツールは、AIによってアプリやシステムのデータを処理・解析し、人間のチームでは難しいスピードと精度で潜在的なリスクを洗い出します。

AIは、さまざまな種類の脅威や設計上の欠陥、アプリケーションコードに潜む弱点を特定するのに役立ちます。その結果、脅威モデリングプロセスを迅速かつ効率的に進めることができます。

自動化されたモデリングのリスクと限界

脅威モデリングにおいてAIや自動化を活用することは有効ですが、これらの技術に過度に依存するのは適切ではありません。

自動化には限界があり、AIは入力されたデータを基にしか判断できないため、一部の重要な要素が見落とされるリスクがあります。さらに、AIはまだ発展途上の技術であり、誤った判断をしたり、ユーザーが期待する結果を正確に提示できなかったりする場合もあります。

そのため、AIを活用した脅威モデリングツールは、人間による脅威分析の代替ではなく補完として活用することが重要です。

FAQ:脅威モデリングに関するよくある質問

脅威モデリングとは何ですか?

脅威モデリング(Threat modeling)とは、主に設計・開発段階で、アプリやシステムに対するリスクや脅威を特定し、それらに対処するための対策を講じるプロセスを指します。これは、ソフトウェア開発ライフサイクルにおいて重要な役割を果たす取り組みです。

脅威モデリングの5つのステップは何ですか?

脅威モデリングの5つのステップ(five steps of threat modeling)は、次のとおりです。

- 保護すべき資産を特定する

- それらの資産を狙う可能性のある攻撃者を特定する

- 想定される脅威と攻撃手法を評価する

- 脅威への対処方法と、それに伴うコストを評価する

- 想定される最悪の結果を分析する

SDLCにおける脅威モデリングとは何ですか?

ソフトウェア開発ライフサイクルにおける脅威モデリング(Threat modeling in the software development life cycle)とは、開発者がソフトウェアの弱点や攻撃される可能性のあるポイントを洗い出し、改善して安全性を高めるためのプロセスを指します。

ネット上で身を守るための第一歩を踏み出しましょう。リスクなしでExpressVPNをお試しください。

ExpressVPN を入手