Ciberseguridad para pequeñas empresas: Guía de seguridad online en 2026

Las brechas de seguridad de alto perfil en grandes empresas ocupan los titulares de las noticias, pero las pequeñas empresas se enfrentan al mismo tipo de ataques todos los días, solo que sin los recursos necesarios para recuperarse.

Por eso es de máxima importancia dar pasos proactivos ahora, antes de que un solo correo electrónico de phishing o una contraseña débil ponga toda tu empresa en riesgo. Esta guía desglosa las prácticas esenciales de ciberseguridad adaptadas a las pequeñas empresas: sencillas, efectivas y asequibles.

Por qué es importante la ciberseguridad para pequeñas empresas

La mayoría de los propietarios de pequeñas empresas crean que su negocio es demasiado pequeño para ser el blanco de un ciberataque. Después de todo, ¿por qué iban a perder el tiempo los ciberdelincuentes con una empresa que apenas tiene un puñado de empleados? La realidad es que esa suposición es exactamente el motivo por el que las pequeñas empresas son objetivos atractivos y vulnerables.

El creciente paisaje de las amenazas

En los últimos años, los ciberdelincuentes han desplazado su atención hacia las pequeñas empresas, sabedores de que muchas de ellas no disponen del presupuesto ni el personal necesario para mantener unas defensas sólidas.

Los ataques de ransomware, los correos electrónicos de phishing y las brechas de datos afectan ahora a las pequeñas empresas a un ritmo cada vez mayor. Según el Informe de investigaciones sobre filtraciones de datos de 2025 de Verizon, las pequeñas y medianas empresas (pymes) fueron objeto de casi cuatro veces más ataques que las grandes organizaciones en su conjunto de datos, aunque eso también se debe a que hay muchas más pymes.

Para los ciberdelincuentes, las pequeñas empresas ofrecen grandes beneficios con un esfuerzo mínimo: menos seguridad, menos medidas de protección y datos lo suficientemente valiosos como para robarlos o retenerlos a cambio de un rescate.

Por qué las pequeñas empresas son objetivos prioritarios

Las brechas de seguridad raramente empiezan con un ataque sofisticado. La mayoría comienzan por un error rutinario: reutilización de contraseñas, clics en enlaces de phishing o un débil control de acceso. El mismo informe de Verizon señala que el 60% de las 12.195 brechas de seguridad confirmadas que investigaron en 2024 estaban relacionadas con el factor humano, como errores de los empleados, uso indebido de credenciales y configuraciones incorrectas. Esto puede incluir empleados que son víctimas de estafas, mal uso de credenciales o errores de configuración.

Para las pequeñas empresas, el ransomware sigue siendo una de las mayores amenazas. Según ese mismo informe, el 88% de las brechas de seguridad en pymes que se produjeron en 2024 se debieron a ransomware, comparado con el 39% para las grandes empresas.

Coste de un ciberataque para las pequeñas y medianas empresas

Según Microsoft, que se asoció con la empresa de estudios sobre pymes Bredin para realizar una encuesta online a 2.000 empresas de Estados Unidos y Reino Unido, en 2024 el coste total promedio por brecha de seguridad para una pyme fue de alrededor de 254.445 dólares, y los casos más graves alcanzaron los 7 millones de dólares.

Un estudio realizado en 2024 por Vanson Bourne y encargado por ConnectWise, una empresa que proporciona software de gestión de TI y ciberseguridad para proveedores de servicios, reveló que el 78% de las pequeñas y medianas empresas creían que el éxito de un ciberataque podría obligarlas a cerrar. Aunque no todos los ataques provocan el cierre de la empresa, el daño a largo plazo, desde la pérdida de reputación hasta la pérdida de clientes, puede ser tan destructivo como el impacto financiero inmediato.

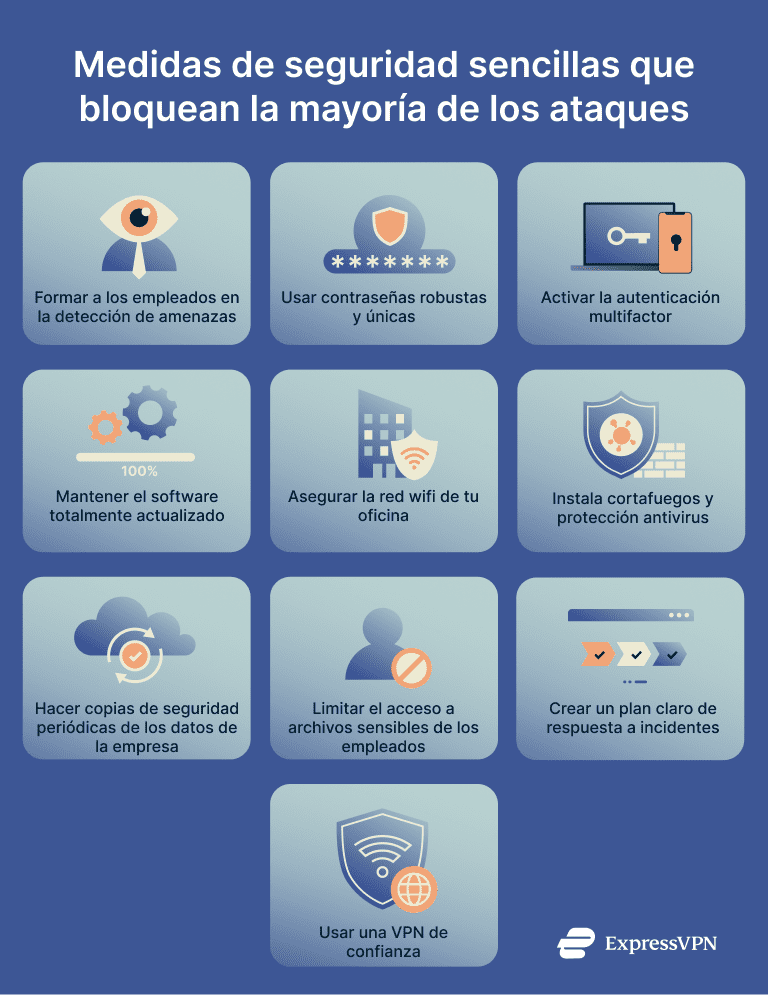

10 consejos importantes de ciberseguridad para pequeñas empresas

1. Formar a los empleados para que sean conscientes de la importancia de la ciberseguridad

Tus empleados no necesitan ser expertos en seguridad, pero sí deben conocer y practicar buenos hábitos de ciberseguridad. Ahí es donde una formación en seguridad con objetivos claros marca la diferencia.

Cómo implementar una formación efectiva

- Haz que las sesiones sean breves pero frecuentes. Planifica sesiones de actualización trimestrales.

- Usa ejemplos reales de phishing. Recopila estafas recientes y muestra cómo prevenirlas.

- Ejecuta simulaciones de phishing. Pon a prueba a los empleados periódicamente en escenarios controlados.

- Recompensa la notificación correcta. Anima al personal a señalar los correos electrónicos sospechosos, no a ocultar los errores.

El objetivo es desarrollar el instinto de los empleados para que hagan una pausa y verifiquen antes de actuar.

Recursos gratuitos para pequeñas empresas

Las pequeñas empresas no suelen tener los recursos de las grandes compañías en lo referente a ciberseguridad, pero hay disponibles excelentes herramientas gratuitas que ayudan a suplir esa carencia. Un buen punto de partida es la guía Cyber Essentials de la Agencia de Seguridad Cibernética y de Infraestructuras (CISA), que describe las medidas fundamentales que toda pequeña empresa puede adoptar para reforzar su seguridad. Está diseñada para responsables sin conocimientos técnicos y ofrece una hoja de ruta clara para establecer una postura de seguridad más firme.

Otro recurso valioso es la guía Ciberseguridad para pequeñas empresas de la Comisión Federal de Comercio (FTC). Ofrece consejos e información en lenguaje sencillo sobre temas como el phishing, el ransomware y la seguridad física.

2. Usar contraseñas robustas y únicas

Para los atacantes, las contraseñas débiles, robadas o reutilizadas siguen siendo una de las formas más fáciles de infiltrarse. Recomienda a tu equipo que use contraseñas seguras y únicas para cada cuenta, especialmente para herramientas como el correo electrónico, el almacenamiento en la nube y los servicios financieros.

Gestionar todas estas credenciales manualmente no es práctico y anotarlas conlleva cierto riesgo. Siendo realistas, un gestor de contraseñas es la forma más fácil de gestionar todas las contraseñas con seguridad.

ExpressKeys te permite generar, almacenar y autorrellenar contraseñas seguras en todos tus dispositivos, manteniéndolas cifradas y protegidas. Incluido en los planes Advanced y Pro, Keys ayuda a tu equipo a mantener la seguridad sin reducir la productividad.

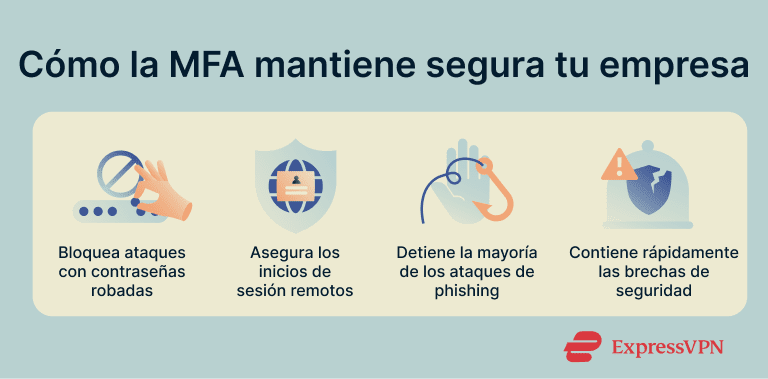

3. Activar la autenticación multifactor (MFA)

Incluso con un gestor de contraseñas, es recomendable proteger tus cuentas más importantes con autenticación de dos factores (2FA) o multifactor (MFA), que exige que los usuarios verifiquen su identidad mediante un factor adicional (como un código de un solo uso, una notificación push o un escaneo biométrico), normalmente en otro dispositivo, antes de concederles acceso.

En las pequeñas empresas, solo con este paso se bloquea la mayoría de los intentos de acceso no autorizado. Según Microsoft, la MFA puede prevenir el 99,9% de los ataques a tus cuentas.

Cómo protege tu empresa la MFA

- Detiene la reutilización de credenciales robadas. Aunque se filtre una credencial, el atacante no podrá iniciar sesión.

- Protege el acceso remoto. Los empleados que teletrabajan (cuando los cortafuegos corporativos tradicionales normalmente no se aplican) siguen protegidos en diferentes dispositivos.

- Reduce el riesgo de phishing. La MFA logra que los ataques que usan el correo electrónico sean mucho menos efectivos.

- Previene el movimiento lateral. Cuando la MFA se aplica de forma uniforme, los atacantes no pueden aumentar fácilmente sus privilegios dentro de tu red.

Si tu empresa se está planteando usar datos biométricos como factor adicional, aquí puedes aprender más sobre seguridad biométrica y posibles riesgos de identidad.

Herramientas de MFA sencillas para pequeñas y medianas empresas

Elegir la herramienta de MFA adecuada depende de cómo funcione tu empresa y qué sistemas necesites asegurar. Estas son las herramientas de MFA más usadas:

- Google Authenticator: Gratis, ampliamente compatible y con una interfaz sencilla.

- Microsoft Authenticator: Integrado en las cuentas de Microsoft 365 y compatible con notificaciones push.

- Authy: Ofrece sincronización multidispositivo y copias de seguridad cifradas.

- Llaves de hardware (YubiKey, SoloKey, etc.): Dispositivos físicos que proporcionan una protección más robusta para las cuentas de alto riesgo.

Para ver un desglose más detallado de las opciones disponibles, esta guía de apps autenticadoras ofrece comparativas claras.

4. Mantener el software y los sistemas actualizados

Cada programa de software que usa tu empresa (sistemas operativos, apps, plugins e incluso el firmware) tiene posibles vulnerabilidades. Cuanto más tardes en aplicar las actualizaciones, más grande será la ventana en la que se pueden producir ataques.

Automatización de la gestión de parches

Las actualizaciones manuales no funcionan a mayor escala. La automatización de la gestión de parches te ayuda a asegurarte de que nada se te escapa:

- Usa herramientas de gestión centralizada de actualizaciones. Plataformas como Microsoft Intune o Jamf (para entornos Mac) te permiten aplicar automáticamente los parches en varios dispositivos al mismo tiempo.

- Activa actualizaciones automáticas cuando estén disponibles. Muchos proveedores de SaaS y plataformas en la nube gestionan las actualizaciones automáticamente, algo que puedes aprovechar.

- Establece ventanas de aplicación de parches. Programa las actualizaciones fuera del horario laboral para minimizar las interrupciones.

- Supervisa el cumplimiento. Usa herramientas de notificación con informes para verificar que todos los sistemas estén ejecutando las últimas versiones.

Actualizaciones que suelen pasarse por alto

Incluso las empresas con buenos hábitos de aplicación de parches suelen olvidar:

- Actualizaciones de firmware en routers, cortafuegos, impresoras y dispositivos con Internet de las cosas.

- Plugins y extensiones del navegador, que son frecuentes vectores de ataque.

- Bibliotecas de terceros usadas en apps personalizadas o sistemas backend de sitios web.

- Dispositivos móviles, tanto los que son propiedad de la empresa como los sistemas que usan los dispositivos de los empleados.

- Parches de seguridad de plataformas en la nube como las configuraciones AWS, Azure y Google Cloud.

Los atacantes se ceban en lo más fácil: sistemas antiguos y sin parches. Manteniendo todo actualizado cierras esa puerta.

5. Asegurar el acceso a tu wifi y tu red

Si alguien entra en tu red, todo lo que hay tras ella queda expuesto: correos electrónicos, archivos, datos de clientes y sistemas internos. Por eso, proteger tu red wifi no consiste solo en establecer una contraseña segura y olvidarte del tema. Debes tratar tu router y tu red como la puerta de entrada a tu negocio.

Creación de una red independiente para invitados

Los visitantes no necesitan tener acceso a los sistemas de tu empresa. Lo más seguro es crear una red wifi totalmente independiente para los invitados, separada de tu red interna.

Simplifica la red de invitados: dales acceso solo a Internet. No debe conectarse a tus servidores, impresoras o carpetas compartidas. Y cambia la contraseña de los invitados con regularidad, especialmente después de que se vayan los contratistas, proveedores o personal temporal.

De esta forma, aunque el dispositivo de un invitado acabe comprometido, el atacante no podrá acceder fácilmente a tus sistemas centrales.

Aspectos esenciales de seguridad para el router

La mayoría de los routers se venden con configuraciones muy abiertas que los ciberdelincuentes aprovechan para realizar sus ataques. Querrás ajustar esos valores predeterminados inmediatamente.

- Cambia el nombre de usuario y contraseña de administrador que vienen por defecto. Son de conocimiento público.

- Si tu router lo admite, usa cifrado de Acceso protegido a wifi 3 (WPA3) Si no lo admite, WPA2 sigue siendo aceptable, pero cualquier otro más antiguo debe reemplazarse.

- Desactiva las funciones que no estés utilizando activamente, como la configuración protegida mediante wifi (WPS) o la gestión remota.

- Actualiza periódicamente el firmware de tu router; esto suele parchear los agujeros de seguridad más graves.

- SI es posible, separa tu red en diferentes segmentos. Guarda tus sistemas más sensibles (como archivos de RR. HH. o sistemas de pago) en una red de área local virtual (VLAN) o subred independiente.

Si tu router tiene varios años y no es compatible con estas opciones, probablemente haya llegado el momento de actualizarlo. El coste de un hardware mejor es minúsculo comparado con el daño que se puede provocar aprovechando una red comprometida.

6. Usa un cortafuegos y un antivirus de calidad profesional.

Las pequeñas empresas suelen confiar en la seguridad que viene preinstalada en sus dispositivos. Esto no basta para hacer frente a las amenazas modernas. Los cortafuegos y el software antivirus no son solo algo que está bien tener; antes bien, constituyen la primera línea de cualquier defensa real.

Por qué la protección integrada no es suficiente

Las herramientas integradas, como Windows Defender o un cortafuegos básico de router, pueden detectar algunas amenazas, pero no están diseñadas para hacer frente a los modernos ataques selectivos. El malware sofisticado, los exploits de día cero y las técnicas sin archivos a menudo eluden los antivirus basados en firmas. Algunos ataques prescinden por completo del malware y se valen de servicios mal configurados, credenciales robadas o herramientas de acceso remoto.

Los cortafuegos de nivel empresarial te permiten:

- Controlar qué dispositivos pueden ponerse en contacto entre ellos dentro de tu red.

- Vigilar patrones de tráfico poco usuales que podrían indicar un ataque.

- Bloquear categorías completas de contenido arriesgado antes incluso de que los empleados pulsen en algo.

Elección de herramientas para las necesidades de las pequeñas empresas

- Los cortafuegos de nueva generación (NGFW) combinan la prevención de intrusiones, el control de aplicaciones y la inspección profunda de paquetes en un solo producto, ayudando a detectar y bloquear comportamientos anómalos en tiempo real.

- Las soluciones de detección y respuesta en los puntos finales (EDR) supervisan activamente el comportamiento de los dispositivos, en lugar de guiarse por bases de datos estáticas de firmas. Aunque tradicionalmente se consideraba una solución para grandes organizaciones con equipos de seguridad propios, en los últimos años el EDR se ha vuelto más accesible y sencillo de usar para las pymes.

- Los servicios gestionados ofrecen protección lista para usar si no dispones de personal de TI. Ahora muchos proveedores ofrecen paquetes específicos para pymes que incluyen un cortafuegos y un antivirus.

7. Hacer periódicamente una copia de seguridad de los datos

Por muy sólida que sea tu seguridad, no puedes eliminar totalmente el riesgo. El ransomware, los fallos de hardware, los borrados accidentales... son cosas que pasan. El ransomware es especialmente peligroso, ya que es, con diferencia, el ciberataque más común y destructivo dirigido a las pequeñas empresas. Las copias de seguridad periódicas son la única medida de protección que puede marcar la diferencia entre un incidente grave y un pequeño inconveniente.

Copia de seguridad en frío o en la nube

Por lo general, hay dos opciones para elegir (aunque también puedes optar por un sistema híbrido): copia de seguridad en frío o en la nube.

Las copias de seguridad en frío, que normalmente se almacenan in situ y sin conexión (por ejemplo, en discos duros externos), no están conectadas a Internet. Por el contrario, las copias de seguridad en la nube almacenan los datos en servidores remotos mantenidos por proveedores externos como Backblaze, Acronis o Microsoft OneDrive for Business.

Ambas opciones tienen ventajas y desventajas, pero para las pequeñas empresas, especialmente las que no tienen que proteger un gran volumen de datos, normalmente es más recomendable usar el almacenamiento local "en frío”. La razón es sencilla: si tu dispositivo o servidor puede acceder a las copias de seguridad en la nube, también pueden hacerlo los atacantes que ponen en peligro tus dispositivos o servidores.

Esta configuración impide que tus copias de seguridad acaben cifradas por un ransomware, además de permitir una recuperación de datos más rápida, especialmente al restaurar archivos de gran tamaño, y te da un control total sobre cómo y dónde se almacenan tus datos. Tras comprar el hardware, tampoco hay que hacer frente a continuos gastos de suscripción.

8. Limitar el acceso a información confidencial

Una cuenta robada no debería dar al atacante vía libre para acceder a todo tu sistema. Sin embargo, así es precisamente como se agudizan muchas brechas de seguridad: porque demasiadas personas tienen acceso a datos que no necesitan.

Control de acceso basado en roles (RBAC)

El RBAC lo soluciona haciendo coincidir el acceso con la responsabilidad. Si el trabajo de alguien no requiere ver datos de nóminas, registros de clientes o informes financieros, esa puerta permanece cerrada. Cuando un atacante accede a través de una cuenta comprometida, el RBAC limita hasta dónde puede llegar. Con un solo conjunto de credenciales robadas no podrán acceder a todas tus bases de datos y sistemas internos.

Gestión de identidades y accesos (IAM)

Los sistemas IAM como Microsoft Entra ID u Okta llevan el control de acceso un paso más allá al centralizar todo el proceso. Con los IAM, puedes:

- Configurar las cuentas automáticamente cuando los empleados se incorporan, se van o cambian de puesto.

- Aplicar reglas de privilegios mínimos en todas las aplicaciones en la nube y los sistemas internos.

- Exigir el uso de MFA para puntos de acceso de alto riesgo.

- Controlar quién accede a qué y cuándo.

Cuando los permisos cambian automáticamente según el puesto de trabajo, desaparecen los errores. Y cuando las cuentas se cierran en cuanto alguien deja de trabajar en tu empresa, tu ventana de exposición se cierra con ellos.

9. Crea un plan de respuesta a incidentes

Ninguna empresa planifica ser víctima de un hackeo. Pero cuando ocurre, no es momento de pensar qué hacer a continuación. Las decisiones deberían haberse tomado mucho antes de que algo vaya mal.

Un plan de respuesta a incidentes (PRI) establece exactamente cómo reaccionará tu equipo cuando se produzca una brecha de seguridad.

Qué incluir en tu PRI

Tu plan no tiene por qué ser complicado. Debe ser claro. Asegúrate de que cubre lo siguiente:

- A quién se notifica: Contactos internos, proveedores externos, asesores legales y fuerzas del orden si fuera necesario.

- Pasos de contención: Aísla inmediatamente los sistemas afectados para detener la propagación.

- Preservación de datos: Asegura los registros, las imágenes del sistema y las pruebas forenses antes de realizar cualquier limpieza.

- Proceso de recuperación: Instrucciones paso a paso para restaurar sistemas y reanudar las operaciones de la empresa.

- Plan de comunicación: Quién se encarga de las notificaciones a los clientes, las comunicaciones reglamentarias o las respuestas de relaciones públicas.

- Revisión tras el incidente: Documenta lo que ha sucedido, por qué ha sucedido y qué se está haciendo para evitar que vuelva a suceder.

Modelos de planes de respuesta para pymes

La Respuesta de la Comisión Federal de Comercio ante la filtración de datos: Guía para empresas ofrece pasos claros y prácticos para ayudarte a responder eficazmente en caso de una filtración de datos. Aborda cómo proteger los sistemas comprometidos, trabajar con expertos forenses, notificar a las personas afectadas y a las autoridades, y comunicarse de forma transparente con las partes interesadas (la guía incluye una plantilla de carta de notificación que puede utilizarse para ese fin).

10. Usar una VPN de confianza

Instala una red privada virtual (VPN) de renombre en todos los dispositivos de escritorio y móviles que se usen en tu empresa. La VPN cifra tu conexión a Internet, poniendo los datos más sensibles a salvo de miradas indiscretas, sobre todo cuando se usan redes públicas no seguras. También ayuda a proteger tu negocio de los ciberdelincuentes que podrían intentar interceptar las comunicaciones o monitorear tus actividades online.

Elige el proveedor de VPN adecuado

No todas las VPN ofrecen el mismo nivel de protección. Para el uso en tu empresa, da prioridad a:

- Estándares de cifrado de confianza: Busca proveedores que usen protocolos robustos auditados externamente.

- Escalabilidad: Las licencias por volumen simplifican la gestión cuando tu equipo crece.

- Rendimiento uniforme: El cifrado no debería mermar la velocidad de conexión ni interrumpir el flujo de trabajo.

- Asistencia al cliente de confianza: Los problemas necesitan solución inmediata, especialmente si interrumpen el funcionamiento de la empresa.

Seguridad operacional (OPSEC): La pieza que completa tu estrategia de ciberseguridad

Aunque los consejos que hemos tratado sientan unas bases sólidas, hay una capa más de seguridad que con frecuencia pasan por alto las pequeñas empresas: OPSEC, o seguridad operacional. Es una forma de pensar que te ayuda a identificar qué información confidencial dejas expuesta sin darte cuenta a través de los hábitos de los empleados, las redes sociales o las conversaciones casuales. ¿Quieres llevar tu concienciación sobre seguridad un paso más allá? Aprende cómo OPSEC puede proteger tu empresa.

Preguntas frecuentes: Preguntas habituales sobre ciberseguridad para pymes

¿Cuál es la ciberamenaza más común para pequeñas empresas?

El ransomware sigue siendo la mayor amenaza, ya que a menudo bloquea el acceso de las empresas a datos críticos hasta que pagan el rescate. El phishing también está muy extendido y engaña a los empleados para que revelen sus credenciales o descarguen malware. Estas dos amenazas normalmente aprovechan simples errores en lugar de sofisticados fallos técnicos.

¿Con qué frecuencia debería actualizar mi estrategia de ciberseguridad?

Como punto de referencia, revisa tu estrategia de ciberseguridad al menos una vez al año e inmediatamente después de cualquier cambio importante, como la implantación de nuevos sistemas, la configuración del trabajo a distancia, la integración de proveedores o el tratamiento de nuevos tipos de datos sensibles.

¿Qué herramientas de ciberseguridad asequibles hay para pequeñas empresas?

Hay multitud de opciones asequibles que ofrecen una potente protección. Los gestores de contraseñas aseguran el acceso a la cuenta, mientras que la autenticación multifactor (MFA) bloquea la mayoría de los accesos no autorizados. Los antivirus para empresas y los cortafuegos ayudan a prevenir el malware y el ransomware. Las copias de seguridad en la nube aseguran una recuperación rápida después de pérdidas de datos, y una red privada virtual (VPN) protege el tráfico de Internet. Combinadas, estas herramientas cubren la mayoría de las deficiencias de seguridad.

Da el primer paso para protegerte en Internet. Prueba ExpressVPN sin riesgos.

Obtén ExpressVPN