IngressとEgressとは│意味を分かりやすく解説

Ingress(イングレス)とEgress(エグレス)は、ネットワークセキュリティとトラフィック管理において不可欠な役割を果たします。両者は、データがシステムに受信・送信する方法を制御するので、パフォーマンスからセキュリティリスクに至るまであらゆる側面に影響を与えます。

IngressとEgressのプロセスの仕組み、相違点、適切な管理方法を理解することで、ネットワークの安全性と円滑な運用を維持できます。

本記事では、IngressとEgressのトラフィックについて詳しく解説していきます。定義、重要性、管理のベストプラクティスの他、両者の主な課題と、サイバーセキュリティ戦略との関係性について学びましょう。

IngressとEgressの基本

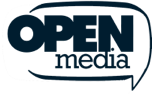

IngressとEgressは、データ通信がネットワーク上で移動する方向性を表します。例えば、PCがルーターにデータを送信し、ルーターがインターネットプロバイダー経由でWebサイトに転送する場合は、Egress(データ発信)です。Webサイトが応答すると、データは同じ経路を逆方向にPCに流します。これがIngress(データ受信)です。

Ingress(イングレス)とは?

Ingress(イングレス)とは、外部ソースからネットワークに入ってくるデータやトラフィックを指します。受信メール、ウェブサイトリクエスト、API呼び出し、リモート接続などがこれに該当します。

クラウドや企業ネットワークでは、不要または有害なトラフィックからシステムを保護するため、Ingressの管理が重要となります。ファイアウォールや認証チェックなどのツールが通過する内容をフィルタリング・制御し、セキュリティと安定性を維持する役割を担います。

Egress(エグレス)とは?

Egress(エグレス)とは、ネットワークから外部(インターネットや他ネットワークなど)に出ていくデータやトラフィックを指します。これには送信メール、ファイルアップロード、APIからの応答などがあります。

クラウド環境では、機密情報を保護し許可されたデータのみを送信するためにEgress管理が必要不可欠です。また、ネットワーク全体のパフォーマンス維持やデータポリシーに準拠する役割を担います。

IngressとEgressの違いとは

Ingress(イングレス)とEgress(エグレス)の主な違いは、トラフィックの方向と制御方法です。本質的に、イングレスポートは着信接続を管理し、エグレスポートは発信接続を管理します。ネットワークの最適なパフォーマンスとセキュリティを維持するためにも、これらの役割をきちんと理解することが大切です。

イングレスポートとエグレスポートを設定する際は、ポート443がブロックされていないことを確認しましょう。ポート443はHTTPSの基盤として機能し、接続を暗号化して第三者の監視から保護します。

以下の表に、IngressとEgressの主な違いを簡単にまとめました。

| 項目 | Ingress | Egress |

| 方向 | ネットワークへの流入トラフィック | ネットワークからの流出トラフィック |

| 例 | 受信メール、APIリクエスト、ウェブ閲覧リクエスト | 送信メール、データアップロード、API応答 |

| 主なリスク防止 | 悪意のあるトラフィックの遮断 | データ漏洩の防止 |

| 一般的な制御手段 | (IPS)ファイアウォール、アクセス制御、侵入防止システム(IPS) | データ漏洩防止(DLP)ツール、エグレスファイアウォール、監視ツール |

| 目的 | 外部脅威から内部システムを保護する | ネットワークから送信する機密データを保護する |

IngressとEgressが重要な理由とは?

IngressとEgressはデータの流れを制御する手段であり、セキュリティとパフォーマンスの維持に不可欠な存在です。適切に管理しなければ、ネットワークはサイバー脅威、データ漏洩、速度低下に晒される可能性があります。流入・流出トラフィックをしっかり監視することで、不審な動作や機密情報の漏洩を阻止し、システムを円滑に稼働させることができます。

クラウドコンピューティングにおけるIngressとEgressの役割

クラウドプラットフォームは非常に大量の入出データを取り扱うため、特にクラウド環境ではIngressとEgressのトラフィック管理が極めて重要です。IngressとEgressを適切に管理することで、以下のような効果が期待できます。

- コスト管理の改善:ほとんどのクラウドプロバイダーは、アウトバウンド(送信)データ転送に対して課金しますが、Ingress(受信)トラフィックは多くの場合無料です。アウトバウンドを管理することで、大量の送信データに関連する予期せぬコストを削減できます。

- パフォーマンスの向上:適切に管理することでクラウド環境をスケーリングでき、より大量のデータを処理する際も、効率的で信頼性の高いネットワークパフォーマンスの維持が可能です。

データセキュリティとネットワーク管理への影響

効果的なIngress/Egress制御は、サイバーセキュリティ強化においても重要な役割を果たします。データトラフィックの入出管理により、以下のような効果が期待できます。

- セキュリティの向上:明確なIngress/Egressルールを設定することで、許可されていないトラフィックがクラウド環境に出入りするのを万全に防止し、脅威へのリスクを最小限に抑えます。不正アクセス、データ侵害、データ流出をしっかり防止します。

- アクセス管理の強化:明確なIngress/Egressルールを設定することで、リソースへのアクセス権限やデータの移動先を厳密に制御し、コンプライアンスやガバナンス要件にしっかり準拠できます。

主な課題と解決策

流入・流出トラフィックの管理は、残念ながらシンプルではありません。特に近年のクラウドサービスへのシフトに伴い、ネットワークが複雑化してきており、流入・流出するすべてのデータを把握することが難しくなってきます。

企業が直面している主な課題は以下の通りです。

| 課題 | 概要 | 解決策 |

| 安全なトラフィックと有害なトラフィックの区別 | 有害データは正常なアクティビティと類似するため検出が困難。 | ディープパケットインスペクション(DPI)と機械学習ベースのトラフィック分析を導入し、異常を検出する。 |

| 大量データの監視 | クラウド環境では膨大なトラフィックが発生するため、データ追跡が困難。 | スケーラブルなクラウドネイティブ監視ツールを活用し、リアルタイムのトラフィック分析を実施する。 |

| コンプライアンスと規制要件 | 業界規制により、法的トラブルや罰金を回避するため、Egressトラフィックの慎重な管理が求められる。 | コンプライアンス自動監視ツールを活用し、Egressトラフィックが業界基準を常に満たすようにする。 |

| セキュリティと利便性のバランス | ファイアウォールなどのセキュリティツールは、設定が不適切な場合、遅延を引き起こしたりシステムが使いづらくなる可能性がある。 | ファイアウォール設定を最適化し、適応型セキュリティポリシーを備えた次世代ファイアウォールを使用して、シームレスな保護を実施する。 |

異なる環境におけるIngressとEgress

IngressとEgressの挙動は(中核となる概念は同じでも)環境によって異なります。従来のオンプレミスネットワークでは、トラフィックは通常単一拠点で管理されるため、より直接的な制御が可能です。一方、クラウド環境ではデータが様々なサービス、リージョン、プロバイダー間を流れるため、トラフィック管理の複雑性が増します。

各環境では、リスク管理、可視性の維持、セキュリティポリシーの効果的な適用を実現するため、環境に応じた戦略が求められます。

クラウドネットワークにおけるIngressとEgress

クラウドネットワークにおいて、Ingress(イングレス)とはアップロードやAPIリクエストなどクラウドリソースへ「流入」するデータを指し、Egress(エグレス)とはダウンロードやバックアップなどクラウドリソースから「流出」するデータを指します。

クラウド環境におけるEgressの制御

クラウド環境におけるEgressトラフィックの制御は、データ漏洩の防止とコスト管理の観点で極めて重要です。オンプレミス環境とは異なり、クラウドプロバイダーはEgressトラフィックに対して課金する場合が多いため、これを制御することでセキュリティとコスト管理の両方を改善できます。ベストプラクティスとしては、ネットワークから送信されるデータを規制する厳格なアウトバウンドルールを備えたファイアウォールの使用が挙げられます。

Ingressの効率的な管理

Ingressの効率的な管理の第一ステップは、ネットワークのエッジで流入トラフィックをフィルタリングすることです。ファイアウォール、ロードバランサー、侵入検知システムなどのツールは、有害な接続をブロックし、正当なトラフィックを適格な場所へ誘導します。クラウド環境では、セキュリティグループ、プライベートエンドポイント、APIゲートウェイなどの機能が流入ポイントの絞り込みと外部脅威への露出最小化に役立ちます。

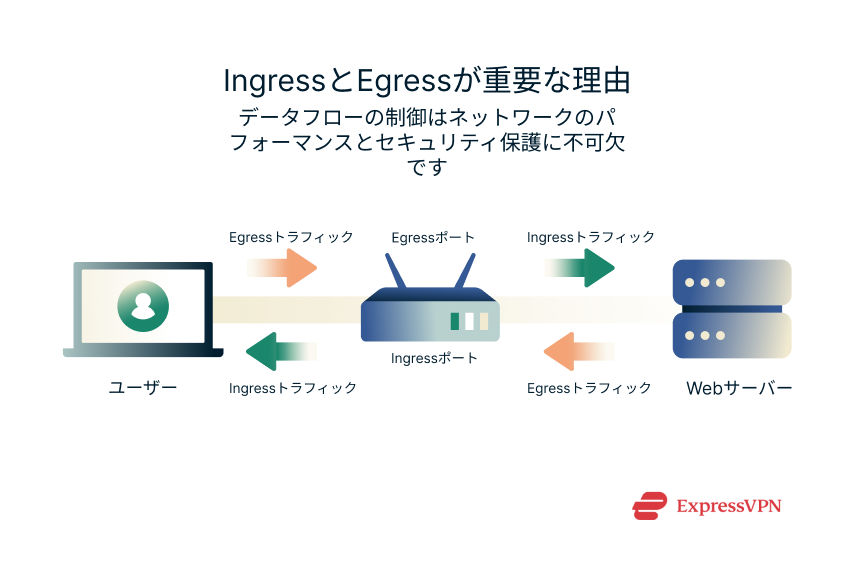

ファイアウォールにおけるIngressとEgressの仕組み

ファイアウォールはIngress(受信)・Egress(発信)トラフィックの両方を制御し、ネットワークに安全なデータのみが出入りするように制御する役割を果たします。

ファイアウォールの動作は以下の通りです。

- ファイアウォールにおけるIngressトラフィック:ファイアウォールは、設定されたルールに基づいて送信元IP、ポート、プロトコルをチェックし、アクセスを許可またはブロックすることでIngressトラフィックを制御します。これにより、悪質データ、不正アクセス、その他の脅威がネットワークに侵入するのを防ぎます。一部のファイアウォールは、マルウェアや侵入を検知してより深いデータ層の検査も行います。

- ファイアウォールにおけるEgressトラフィック:ネットワークから不正なデータが流出するのを防ぐには、Egressトラフィックの制御が重要となります。ファイアウォールは危険な宛先をブロックしファイルアップロードを制限して、あなたのWebサイトが不要なアウトバウンドトラフィックを増加させるファイルホスティングに悪用されないようにします。また、ネットワークから送信されるデータがセキュリティポリシーに準拠していることを確認することで、アウトバウンドトラフィックを制御します。

ファイアウォールは、流入トラフィックと流出トラフィックの両方を管理することで、外部からの脅威からネットワークを保護し、プライバシーを維持し、データ侵害を防止すると同時に、安全な通信が円滑に流れるようにします。

データセンターおよび企業におけるIngressとEgress

IngressとEgressの管理は、データセンターや企業環境において、セキュリティ、パフォーマンス、コンプライアンスの観点から極めて重要です。企業やデータセンターにおけるデータフローは以下の通りです。

- Ingress:Ingressを適切に管理することで悪質なアクセスを遮断し、正当なトラフィックが適切にルーティングされるようにします。ファイアウォールなどのツールで流入トラフィックをフィルタリングし、侵入検知システムは脅威を監視します。ロードバランサーはトラフィックを効率的に分散し、VPNゲートウェイはリモートアクセスを保護します。

- Egress:Egressを適切に管理することで機密データの漏洩を防止し、許可されたデータのみをネットワークから送信するようにします。データ損失防止ツールで不正なデータ転送をブロックし、Egressファイアウォールは送信トラフィックを制限します。VPNやプライベートリンクは送信データを保護し、ネットワーク監視は異常な転送を検出します。

IngressとEgressの管理は、特に大規模環境では複雑になり得ます。ベストプラクティスとしては、ネットワークセグメンテーションの活用、トラフィックの継続的監視、すべての接続を保護するためのゼロトラスト原則の採用などがあります。

VPNネットワークにおけるIngressとEgress

VPNはデータ保護において重要な役割を果たします。IngressとEgressの両方のトラフィックを管理して、プライバシー、セキュリティ、安定したパフォーマンスを維持しますが、VPNとファイアウォールは全く異なるセキュリティツールですので、データ保護においてそれぞれが果たす役割について理解するようにしましょう。

VPNによるIngressとEgressトラフィックの処理方法

VPNはトラフィックを暗号化し、安全なサーバー経由でルーティングすることで、両端(入ってくるデータと出ていくデータ)のデータを保護します。これにより、受信・送信を問わず、機密情報が監視、傍受、改ざんから守られます。

ただし、VPNサーバーの数が多いからといって、必ずしもサービスが高速であるとか、大量の入IngressおよびEgressトラフィックを処理できるとは限りません。パフォーマンスはサーバーの数だけに依存するものではないのです。サーバーの品質、ネットワークインフラ、負荷分散といった要素も重要となります。

ExpressVPNは超高速10Gbpsサーバー(大半のサーバーは40Gbpsにアップグレード済み)を提供し、AES 256ビット暗号化でIngressおよびEgressトラフィックを保護します。前方秘匿性(PFS)も備えており、暗号化キーを定期的に変更します。更には、キルスイッチやデータ漏洩対策も備えていますのでデータ漏洩が発生する可能性は極めて低いですが、万が一トラフィックの一部が漏洩した場合でも、高度な暗号化機能のおかげで復号化は極めて困難となっています。

VPNエグレス:アウトバウンド通信の暗号化でプライバシー保護

VPNは、すべてのEgressトラフィック(送信データ)を暗号化します。この暗号化は通常クライアント側で行われ、IPアドレスを隠蔽し、ISPやハッカー、その他の第三者がオンライン上のアクティビティを監視・追跡するのを防ぎます。さらに、ブラウジング、ストリーミング、通信など、あらゆるデータがネットワークを離れる際のプライバシーと安全性が確保されます。

VPNエグレス:受信トラフィックをフィルタリングしてセキュリティ保護

Ingress側では、データがVPNネットワークに入ると暗号化され、VPNサーバーを経由してウェブサイト、アプリ、その他のサービスといった宛先へ送信されます。

これにより、悪意のある受信トラフィックからユーザーを保護し、中間者攻撃などのサイバー攻撃がネットワークに入るデータを侵害するのを防ぎます。

VPNトラフィックフロー管理のベストプラクティス

独自のVPNを設定する場合(このガイドに従って設定可能)、またはベストプラクティスに準拠した商用VPNを使用する場合でも、トラフィックを安全かつ効率的に管理してネットワーク保護とパフォーマンスを最適化しましょう。

| ベストプラクティス | 効果 |

| VPNトンネリングを適切に活用 | 特定のトラフィックのみをVPN経由でルーティングすることでパフォーマンスを最適化し、機密データをVPN外に流さないようにします。 |

| 異常トラフィックの監視 | 侵入検知システム(IDS)やログ記録ツールを活用し、IngressおよびEgressトラフィックの異常を常時追跡します。 |

| 重要トラフィックの優先化 | アプリの遅延を最小限に抑えるため、優先度の高いトラフィックを優先的に処理します。 |

| サーバー位置の最適化 | 地理的に近いサーバーを選択することで、遅延を最小限に抑えてVPNパフォーマンスを向上させます。 |

| 強力な暗号化の採用 | ExpressVPNのLightway、OpenVPN、WireGuardなどの堅牢な暗号化プロトコルを使用し、ネットワークへのデータ送受信を万全に保護します。 |

| キルスイッチの有効化 | キルスイッチは、VPN接続が予期せず切断された場合に流出トラフィックをブロックしてセキュリティを維持します。 |

| ソフトウェアの更新 | VPNソフトウェアを定期的に更新し、脆弱性を防いでパフォーマンスを向上させます。 |

| サーバー負荷の分散 | 複数のVPNサーバーにトラフィックを分散させ混雑を防ぎパフォーマンスを向上させます。 |

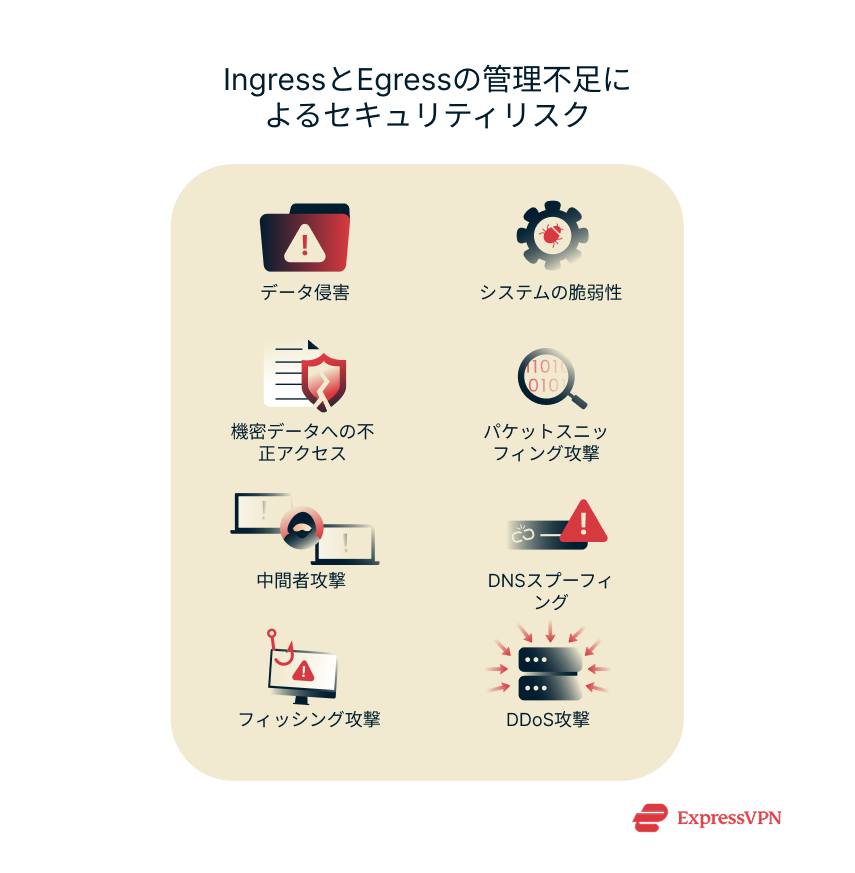

IngressとEgressのセキュリティリスク

IngressとEgressは適切に管理しないとセキュリティリスクに繋がります。いずれかの制御が不十分だと、データ侵害、システムの脆弱性、サイバー攻撃の被害を被る可能性があります。例えば、Ingress制御が脆弱だと悪質なトラフィックが侵入する原因となり、Egressが適切に規制されていないと、データ漏洩や機密情報の不正アクセスが起こる可能性があります。

その他のリスクの一つとしてデータ傍受もあります。サイバー犯罪者はパケットスニッフィング、中間者攻撃、DNSスプーフィングなどの手法を用いて、ネットワークへのデータ流入時や流出時にデータを捕捉することが可能です。また、フィッシング攻撃を仕掛けられてログイン情報や決済情報などの機密情報が流出しシステムに侵入される可能性があります。

さらに、分散型サービス拒否(DDoS)攻撃を仕掛けられると、過剰なトラフィックでシステムの動作が重くなる、または動作不能になります。

Egress制御が不十分だと、機密データが許可なくネットワーク外へ流出することを許可してしまいます。これは、送信トラフィックが適切に暗号化されていない場合や、特定データへのアクセスが制限されていない場合に発生します。

サイバー犯罪者は、このような弱点を悪用してデータを外部に流出させ、情報漏洩や知的財産窃盗を犯します。監視が緩いと、悪質ユーザーが外部サーバーへデータを送信しても気付くことができない恐れがあります。

不正な流入トラフィックの防止

不正な流入トラフィックとは、ネットワークへの侵入を試みる不適切または悪質なデータを指します。これを防ぐために実施できる対策は以下の通りです。

| 対策 | 目的 |

| 受信トラフィックのフィルタリング | 信頼できるデータソースのみがネットワークにアクセスできるようにする |

| 不審なIPアドレスのブロック | 悪質なユーザーがシステムに到達するのを防止 |

| ファイアウォールの使用 | 有害なトラフィックをリアルタイムで遮断または軽減 |

| システムを定期的に更新・パッチ適用 | 攻撃者が悪用可能なセキュリティ脆弱性を解消 |

| アクセス制御/認証を適切に有効化 | ユーザーが許可されたリソースのみにアクセスできるようにする |

| IDSを導入 | ネットワーク上の不審なアクティビティを監視・警告する |

IngressとEgressの管理とセキュリティ保護に関するベストプラクティス

Ingress・Egressトラフィックの管理を始める際は、まず用語集で各専門用語を確認することをお勧めします。以下のようなベストプラクティスを実施して、ネットワークを最適化しセキュリティを万全に確保しましょう。

- ファイアウォールによるトラフィックのフィルタリング:ファイアウォールを使用してIngressおよびEgressトラフィックを検査・フィルタリングし、有害または不正なトラフィックをブロックしつつ正当なデータを通過させます。

- 転送データの暗号化:ネットワークへの入出データをすべて暗号化し、サイバー犯罪者による傍受を防止します。最も簡単な方法はVPNを導入することで、スプリットトンネル機能を使えば機密トラフィックのみをVPN経由でルーティングすることも可能です。

- トラフィックパターンの定期的な監視:トラフィック監視を導入し、急激な増加や異常な送信先など、異常な動作や潜在的なセキュリティ脅威を検知します。

- アクセス制御の確立:ロールベースアクセス制御(RBAC)を適用し、データの送受信を許可されるユーザーを制限します。これにより、許可されたユーザーのみが機密情報にアクセスできるようになります。

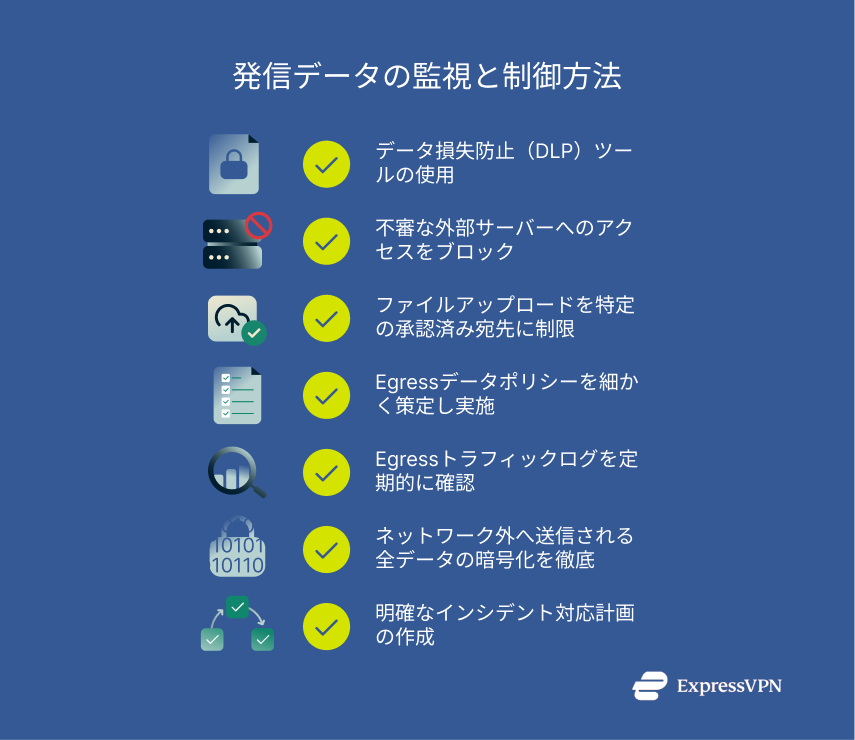

Egressトラフィックを監視・制御する方法とは?

Egressトラフィック(ネットワーク外へ発する情報の流れ)の監視と制御は、情報漏洩の防止、規制順守、機密情報の保護の観点から必要不可欠です。

最も効果的な管理方法として、DLPツールの使用がおすすめです。DLPツールは機密データを追跡し、適切な承認なしにネットワーク外へ流出するのを防ぎます。顧客情報から内部文書まで、適切な制御を実施するのに役立ちます。

また、データの行き先を明確にルール化することも有効です。例えば、信頼できない外部サーバーへのアクセスをブロックしたり、ファイルアップロードを特定の承認済み宛先に限定したりできます。このようなトラフィック制御により、データが意図しない場所に流出するリスクを低減できます。

明確にルール化するには、詳細なEgressデータポリシーを策定して運用すべきでしょう。このポリシーでは、許容されるデータ利用を明確に定義し、承認されたインターネットアクセス可能なサービスの一覧化、従業員が機密情報にアクセス・処理する方法なども含めましょう。厳格なポリシーを採用することで、慣行の標準化、重要なリソースの保護、偶発的・意図的なデータ漏洩のリスク低減ができます。

もう一つの重要なステップは、Egressトラフィックログを定期的に確認することです。これらのログは、大量のデータ転送やブロックされた場所へのアクセス試行など、異常なアクティビティやセキュリティリスクの検出に役立ちます。さらに、ネットワークから発信するすべてのデータを暗号化しましょう。そうすれば、たとえ万が一サイバー犯罪者に傍受されても、適切な鍵を持たない限り復号化されないので、保護を保てます。

また、潜在的な侵害に積極的に備えるようにしましょう。これには、明確に定義されたインシデント対応を計画して、責任の割り当て、段階的なアクションの策定、セキュリティイベント発生時の迅速かつ的確な対応を定義することが極めて重要です。インシデント対応がしっかりしていれば、脅威に迅速に対応して被害を最小限に抑え、徹底的な調査を実施し今後同じことが起こらぬようセキュリティ防御を強化できます。

Ingressを最適化してパフォーマンスを向上するには?

Ingressを最適化すると、レイテンシー削減、速度向上、セキュリティ確保においてパフォーマンスの向上が期待できます。以下のような方法で最適化できます。

- ロードバランシングの活用:トラフィックを複数サーバーに分散させ、遅延を回避し安定した運用を維持します。

- 重要トラフィックの優先化:ビデオ通話や音声通話などの重要データを、混雑時でも優先的に処理するルールを設定します。

- 最適なサーバーロケーションの選択:法人や事業では、物理的な近い場所にサーバーを設置することで、遅延を減らして着信トラフィックを高速化できます。

IngressとEgressの分析に活用できる無料のオープンソースツールがいくつかあり、ネットワークトラフィックの監視やセキュリティ保護に役立つ機能を備えています。例えば、以下のようなツールがあります。

- Wireshark:強力なパケットアナライザーで、ネットワークトラフィックをリアルタイムでキャプチャして検査できます。ネットワーク問題のトラブルシューティングや、Ingress・Egressトラフィックの監視に幅広く利用され、パケットレベルの詳細なインサイトを提供します。

- Ntopng:ネットワークトラフィック監視用のWebベースインターフェースを備えたオープンソースのネットワークトラフィックプローブです。Ingress・Egressトラフィックの分析が可能で、リアルタイム分析、フローベースのデータ可視化、各種ネットワークプロトコル向けの詳細メトリクスを提供します。

- Suricata:Ingress・Egressトラフィックを分析できるIDS/IPSおよびネットワーク監視ツールです。DPIをサポートしていますので、他のツールと連携して脅威検知とトラフィック分析を強化することもできます。

これらのツールは単独または併用利用が可能で、ネットワークトラフィックの包括的な可視化に役立ちます。パフォーマンスのボトルネックの特定、送信・受信トラフィック内の潜在的なセキュリティ脅威の検知、悪質なアクティビティや不正アクセスのブロックにも効果的です。

【FAQ】IngressとEgressについてよくある質問

IngressとEgressの主な違いは何ですか?

IngressとEgressの主な違いはトラフィックの方向です。Ingressは着信トラフィックを指し、外部ソースからネットワークやシステムに入るデータを意味します。Egressは発信トラフィックを指し、ネットワークやシステムを離れて外部宛先に送信されるデータを意味します。どちらもネットワークのフロー、パフォーマンス、セキュリティを管理する上で必要不可欠です。

IngressポートとEgressポートの違いは何ですか?

Ingressポートは、ネットワークやデバイスに入ってくるデータ(着信トラフィック)に使用されます。外部ソースからデータを受信すると、Ingressポートを通過します。一方、Egressポートは、ネットワークやデバイスから出ていくデータ(発信トラフィック)を処理します。データが外部宛先に送信されると、Egressポートから出ていきます。

イングレスフィルタリングはどのようにサイバー脅威を防ぐのですか?

イングレスフィルタリングは、悪質または不正な着信トラフィックがネットワークに入る前にブロックすることで、サイバー脅威を防ぎます。ネットワークの入口(Ingressポート)でデータパケットを検査・フィルタリングし、正当で安全なトラフィックのみを通す仕組みです。

この仕組みは、サービス拒否(DoS)攻撃、マルウェア、不正アクセス試行など、様々な脅威からの防御に役立ちます。イングレスフィルタリングは、疑わしいパターン、無効なIPアドレス、既知の攻撃シグネチャなどを検出し、有害なトラフィックをブロックします。これによりネットワークの安全性を維持し、外部からの脅威から保護します。

エグレスフィルタリングはどのようにデータ漏洩を防止するのですか?

エグレスフィルタリングはネットワークの安全性を維持するのに最良の方法の一つで、送信トラフィックを制御・監視することでデータ漏洩を防止し、ネットワークから送信されるデータパケットを検査して機密データが外部に送信されないようにします。エグレスフィルタリングは、知的財産や個人情報などの機密データを許可されていない外部宛先に送信しようとする試みを検知・ブロックすることも可能です。

従業員や攻撃者が機密データを不正に流出させようとする場合など、偶発的および故意的なデータ漏洩の両方を防止します。的確なルールを設定し送信トラフィックを監視することで、組織は承認されたデータのみがネットワークから送信されるようにし、データ侵害のリスクを最小限に抑えられます。

IngressとEgressのセキュリティを向上するには?

IngressおよびEgressのセキュリティを強化するには、ネットワークへのデータ流入と流出を万全に管理する必要があります。流入側では、ファイアウォール、侵入検知システム、アクセス制御を使用して悪質なトラフィックをブロックし、信頼できるデバイスからのみアクセスできるようにします。その他、セキュリティプロトコルを常に最新の状態に保ち、ネットワークをセグメント化することも侵害のリスク・影響を軽減するのに役立ちます。

流出側では、許可なく機密データが流出するのを監視・制限するのにDLPシステムなどのツールが便利です。リスクの高い外部接続をブロックするアウトバウンドフィルタの設定、送信トラフィックの暗号化、定期的なログ確認を実施しましょう。

IngressおよびEgress管理におけるファイアウォールの役割は?

ファイアウォールはネットワークへの入出トラフィックを制御しますので、IngressおよびEgress管理において重要な役割を担います。Ingressトラフィックでは、ファイアウォールは着信データパケットを検査し、ネットワークに侵入する前に潜在的に有害または不正なトラフィックをフィルタリングします。ハッカーやマルウェアなどの悪意のあるソースがシステムにアクセスするのを阻止する障壁として機能します。

Egressトラフィックでは、ファイアウォールで不正または機密データがネットワークから流出するのを防ぐように設定できます。送信トラフィックを監視し、正当かつ許可された通信のみが送信されるようにすることで、データ漏洩や流出を防止します。

IngressとEgressトラフィックにおけるVPNの役割は?

VPNはデータを暗号化しIPアドレスを隠蔽することで、Ingress・Egress双方のトラフィックを保護します。これにより、流入トラフィックの傍受や改ざん防止したり、ISPやハッカーによる流出データの追跡も防ぎます。多くのVPNプロバイダは、様々な国や地域に独自のセキュアサーバーを配置しており、全トラフィックをセキュアサーバーでルーティングすることで、デバイスとインターネットの間に安全な仮想トンネルを構築します。

クラウドネットワークと従来型ネットワークでは、IngressとEgressは異なりますか?

クラウドネットワークと従来型ネットワークでは、ネットワークアーキテクチャの構築方法が違いますので、IngressとEgressのトラフィックの挙動は異なります。従来型ネットワークでは、データは固定されたオンプレミス環境に出入りする際、集中型のルーターやファイアウォールを通過します。通常、セキュリティは明確に定義された境界を持つ境界部で管理されます。

一方で、クラウドネットワークはより動的です。トラフィックは様々なグローバルな場所から流入したり流出したりでき、単一の入口や出口は存在しません。よって、クラウド環境では固定されたシステムではなく、仮想ファイアウォール、セキュリティグループ、暗号化などのツールを使用してトラフィックを管理します。このような分散型特性の関係上、IngressトラフィックとEgressトラフィックを保護するには従来型ネットワークとは異なるアプローチが必要となります。

IngressとEgressは帯域幅使用量にどう影響しますか?

IngressトラフィックとEgressトラフィックは、すべての受信データと送信データを指すため、帯域幅に直接影響します。Ingressトラフィックはデータ受信時に帯域幅を消費し(ダウンロード、動画視聴、クラウド同期など)、特に複数のデバイスが同時に稼働している時には使用量が増します。

一方、Egressトラフィックはデータ送信時に帯域幅を消費します。ファイルのアップロード、メール添付ファイルの送信、クラウドサービスとの同期などがアウトバウンド負荷に寄与します。いずれかのトラフィックが過剰になると輻輳を引き起こすため、ネットワークの円滑な運用には双方を監視・管理することが不可欠です。

IngressとEgressのトラフィックを監視するには?

IngressとEgressのトラフィック監視は、ネットワークのパフォーマンスとセキュリティにおいて極めて重要ですが、様々な支援ツールが活用できます。インバウンドトラフィックについては、ファイアウォール、IDS、ネットワークアナライザーで、ネットワークに入るデータを検査できます。これらのツールは、不審な送信元を特定して異常を検知したり、有害なアクティビティをブロックし、パケットフロー、帯域幅使用量、アクセス試行に関するインサイトも提供します。

Egress側では、ファイアウォール、DLPシステム、トラフィックアナライザーなどのツールを使ってネットワークから送信されるデータを追跡できます。不正なデータ転送の検知、危険な接続の特定、承認済みデータのみが送信されているか確認したりするのに便利です。

ネット上で身を守るための第一歩を踏み出しましょう。リスクなしでExpressVPNをお試しください。

ExpressVPN を入手